DVWA靶场XSS漏洞通关教程及源码审计

XSS漏洞

XSS(跨站脚本攻击,Cross-Site Scripting)是一种安全漏洞,通常发生在Web应用程序中。XSS漏洞允许攻击者把恶意脚本注入到内容中, 这会在其他用户的浏览器中执行。这种攻击可能导致用户会话被劫持、网站内容被修改、用户敏感信息被窃取等多种安全问题。常见的XSS类型包括:

- 存储型XSS:恶意脚本被存储在目标服务器上,比如在数据库中。比如当用户在一个留言板上输入代码,代码被存储下来了,访问该页面的其他用户就会受到影响。

- 反射型XSS:恶意脚本通过URL等手段被“反射”到用户的浏览器中,常在带有查询参数的链接中实施。用户点击恶意链接时,会立即执行该脚本。

- DOM型XSS:基于文档对象模型(DOM)的变化,在客户端执行的XSS。DOM型XSS攻击不会涉及到服务器端内容改变。

防御XSS攻击的方法包括:

- 对用户输入进行严格的验证和过滤。

- 对输出进行编码,确保浏览器不能将其错误地解释为可执行代码。

- 使用安全的HTTP头,如Content Security Policy(CSP)。

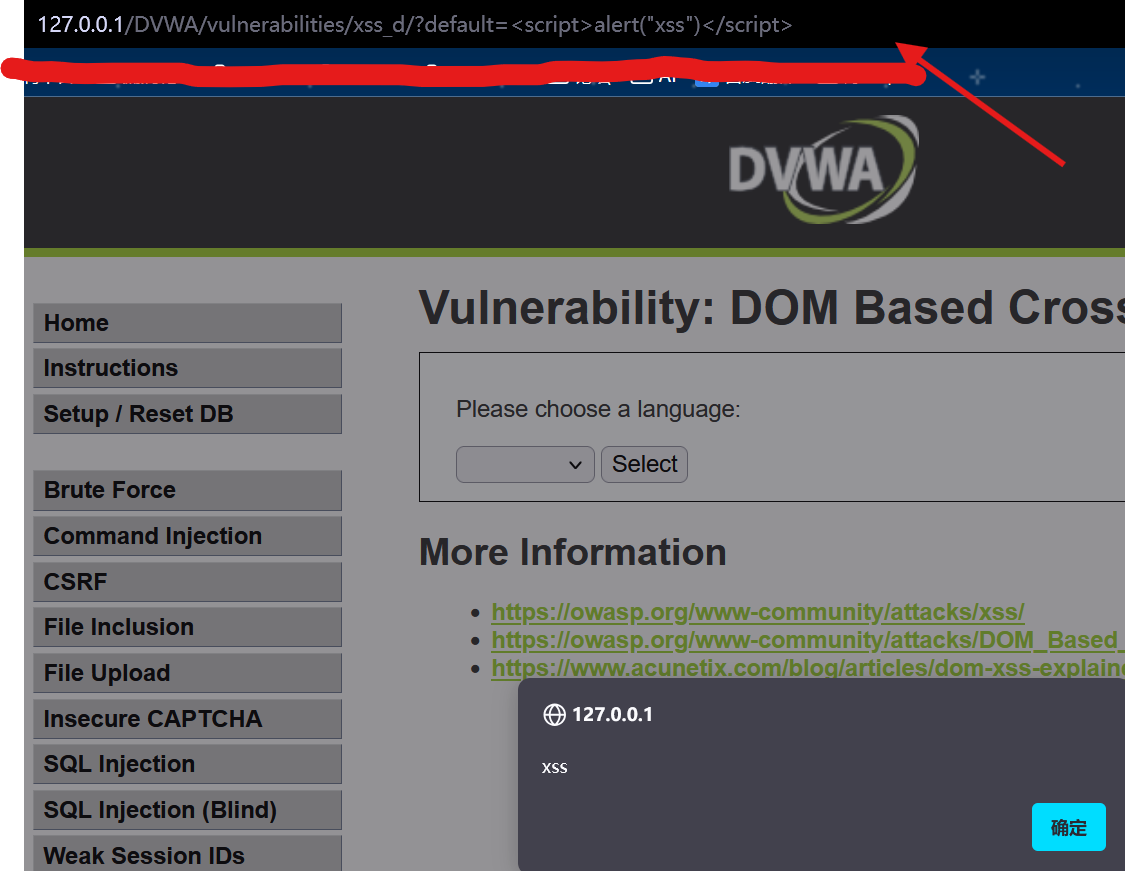

DOM型XSS

low

直接尝试

源码审计

没有任何过滤情况

<?php

//没有保护,什么都没有

# No protections, anything goes

?>

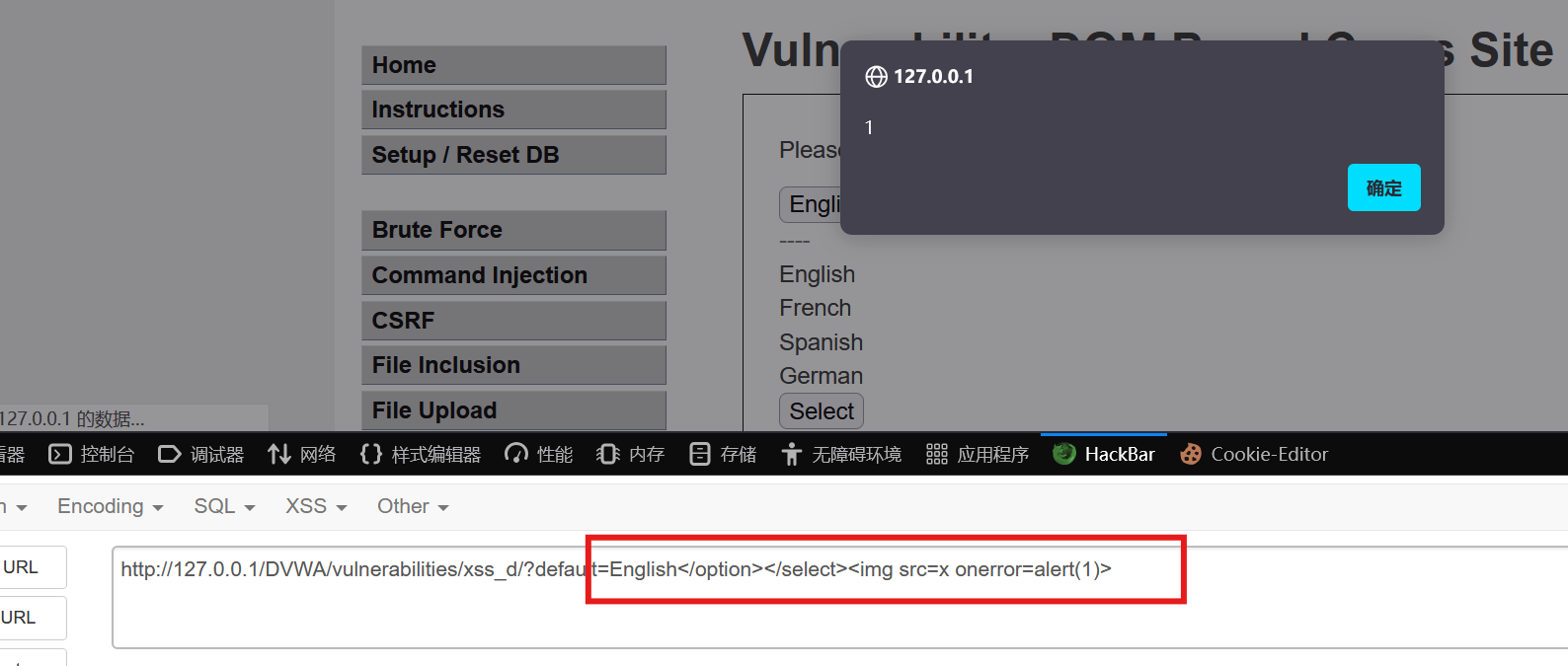

medium

查看源码发现过滤掉了“<script”,当函数匹配到 <script 字符串的时候就会将URL后面的参数修正为 ?default=English

绕过

源码审计

过滤了<script 字段,可以双写绕过,或者大小写绕过

<?php

// 检查是否有输入

if ( array_key_exists( "default", $_GET ) && !is_null ($_GET[ 'default' ]) ) {

$default = $_GET['default']; // 获取查询参数 'default' 的值并赋给变量 $default

# 不允许含有 script 标签

if (stripos ($default, "<script") !== false) {

header ("location: ?default=English"); // 如果检测到 <script> 标签,则重定向到 ?default=English

exit; // 终止脚本执行

}

}

?>

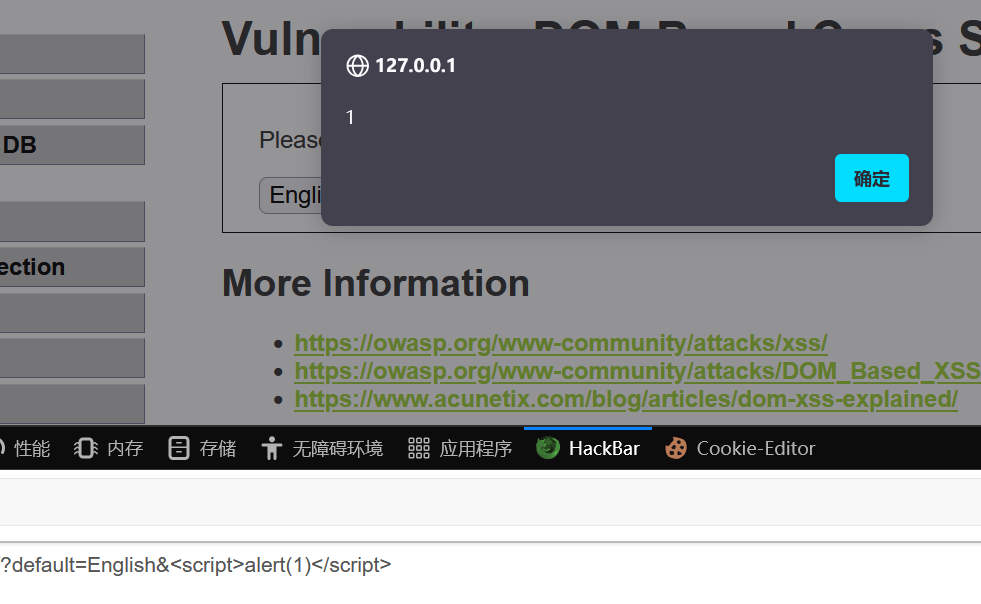

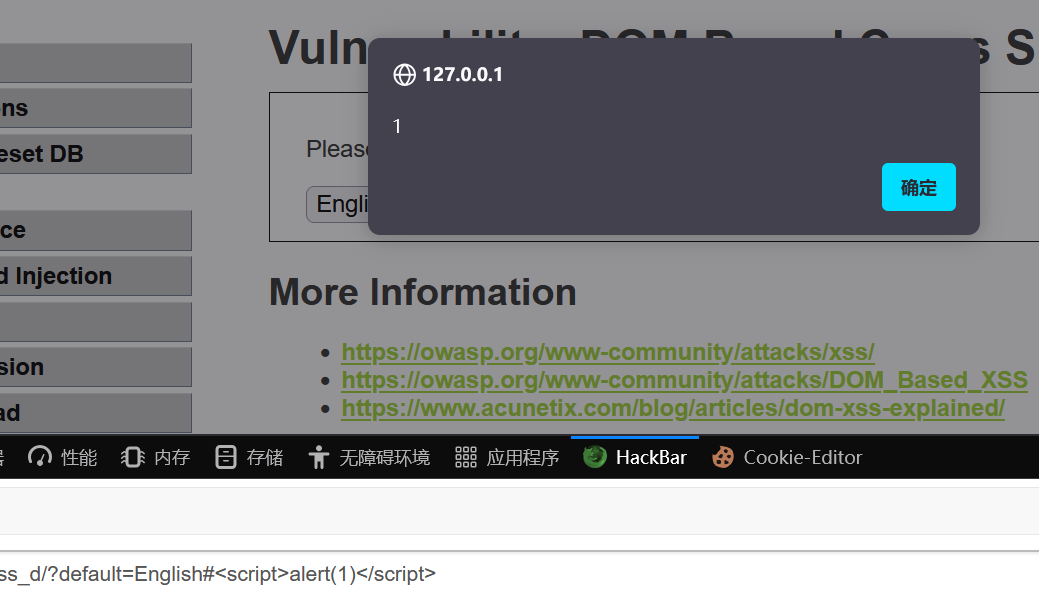

high

这里设置了白名单,如果default的值不为”French”、”English”、”German”、”Spanish”的话就重置URL为:?default=English ,这里只是对 default 的变量进行了过滤

可以考虑后面加 # 或 &

源码审计

首先确保有输入数据,设置了白名单允许的语言,可以利用白名单语言进行绕过

<?php

// 检查是否有输入

if ( array_key_exists( "default", $_GET ) && !is_null ($_GET[ 'default' ]) ) {

# 白名单允许的语言

switch ($_GET['default']) {

case "French": // 法语

case "English": // 英语

case "German": // 德语

case "Spanish": // 西班牙语

# 合法的语言

break;

default:

header ("location: ?default=English"); // 如果输入的语言不在白名单内,则重定向到 ?default=English

exit; // 终止脚本执行

}

}

?>

impossible

源码审计

将防护移到客户端,更加安全

<?php

# 不需要做任何事情,保护措施在客户端处理

?>

反射型XSS (Reflected)

反射型XSS,顾名思义在于“反射”这个一来一回的过程。反射型XSS的触发有后端的参与,而之所以触发XSS是因为后端解析用户在前端输入的带有XSS性质的脚本或者脚本的data URI编码,后端解析用户输入处理后返回给前端,由浏览器解析这段XSS脚本,触发XSS漏洞。因此如果要避免反射性XSS,则必须需要后端的协调,在后端解析前端的数据时首先做相关的字串检测和转义处理;同时前端同样也许针对用户的数据做excape转义,保证数据源的可靠性

基本原理就是通过给别人发送带有恶意脚本代码参数的URL,当URL地址被打开时,特定的代码参数会被HTML解析,执行,如此就可以获取用户的COOIKE,进而盗号登陆。

特点:非持久化 必须用户点击带有特定参数的链接才能引起。

XSS反射型攻击,恶意代码并没有保存在目标网站,通过引诱用户点击一个链接到目标网站的恶意链接来实施攻击的。

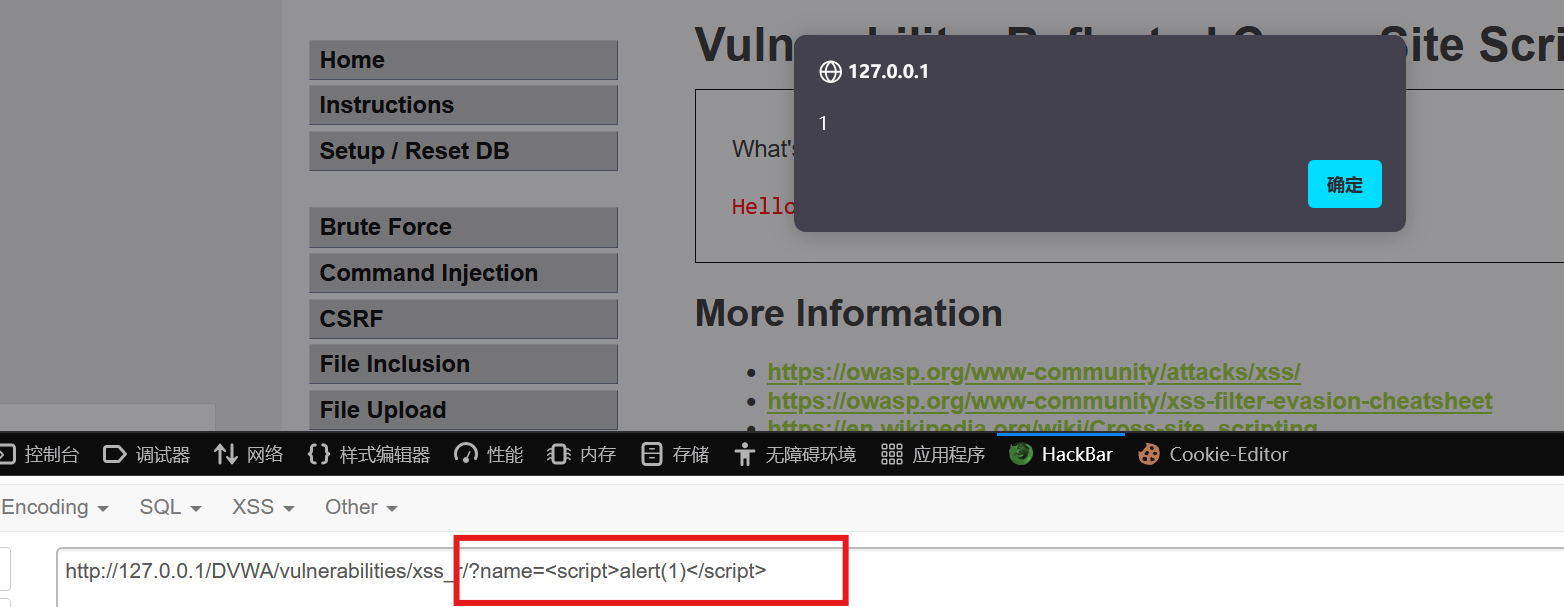

low

并没有任何过滤

源码审计

<?php

header ("X-XSS-Protection: 0"); // 设置 HTTP 头部,关闭 XSS 攻击防护

// 检查是否有输入

// array_key_exists() 函数:判断 $_GET 的值中是否存在 “name” 键名,并且 $_GET[‘name’] 的值是否不为空,满足这些条件,直接输出下面的输出语句。

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// 给最终用户的反馈

echo '<pre>Hello ' . $_GET[ 'name' ] . '</pre>'; // 输出问候信息,包含用户输入的名称

}

?>

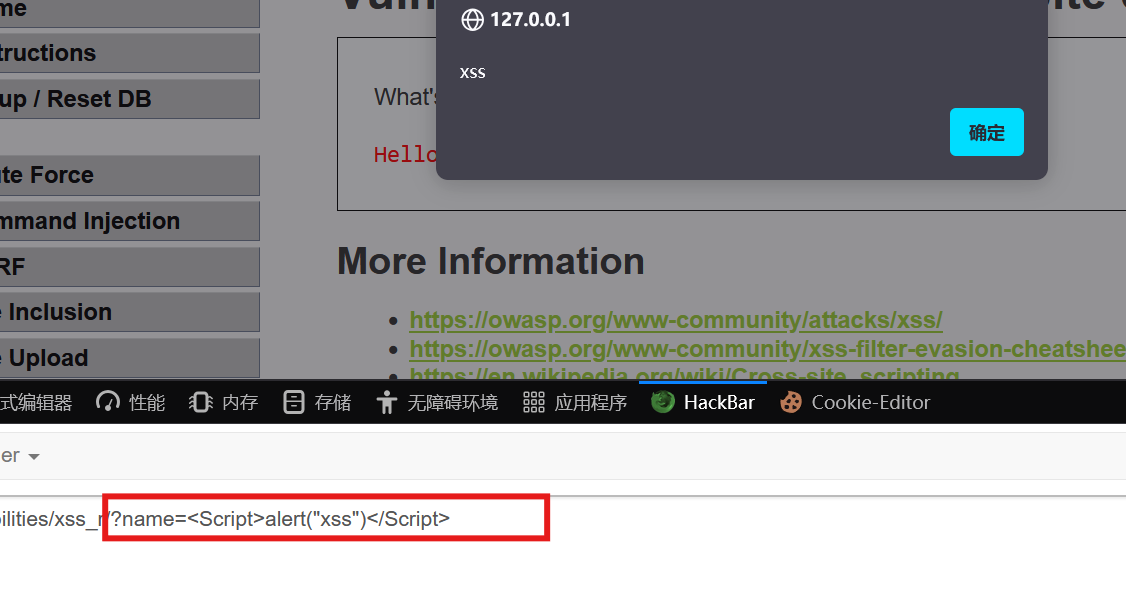

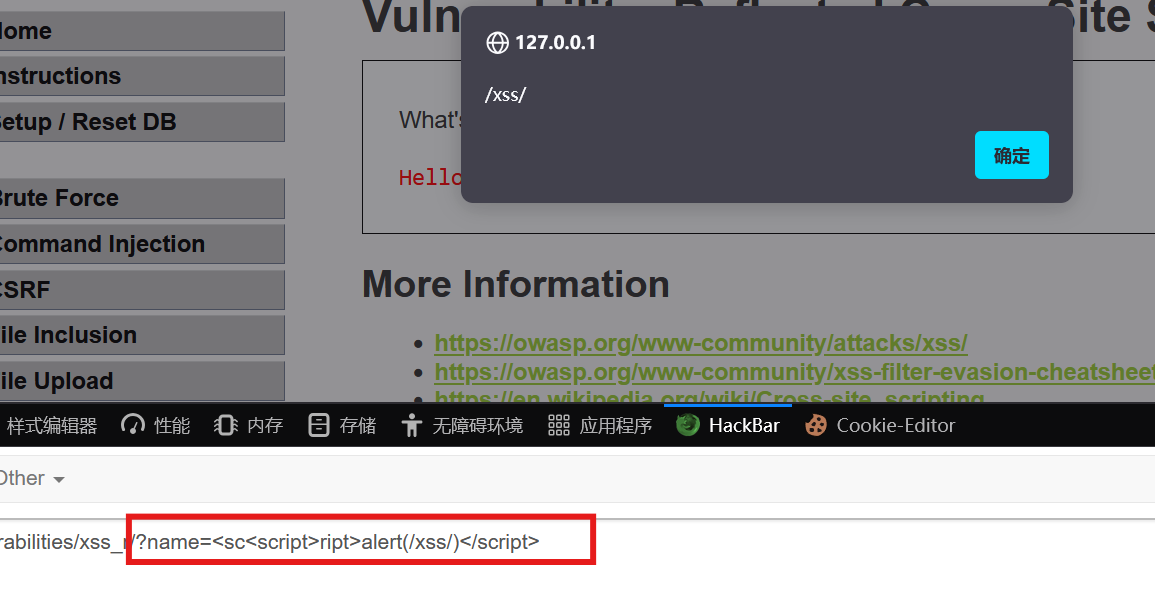

medium

这里过滤了<script标签,这里使用了str_replace函数,它是区分大小写的,因此可以使用大小写绕过

也可以使用双写绕过

源码审计

过滤了

DVWA靶场XSS漏洞通关教程及源码审计的更多相关文章

- DVWA XSS (Reflected) 通关教程

XSS 介绍XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需 ...

- DVWA XSS (Stored) 通关教程

Stored Cross Site Scripting 存储型XSS,持久化,代码是存储在服务器中的,如在个人信息或发表文章等地方,加入代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,用户 ...

- PHP简单的长文章分页教程 附源码

PHP简单的长文章分页教程 附源码.本文将content.txt里的内容分割成3页,这样浏览起来用户体验很好. 根据分页参数ipage,获取对应文章内容 include('page.class.php ...

- LIRE教程之源码分析 | LIRE Tutorial of Analysis of the Source Code

LIRE教程之源码分析 |LIRE Tutorial of Analysis of the Source Code 最近在做地理图像识别和检索的研究,发现了一个很好用的框架LIRE,遂研究了一通.网上 ...

- GEF入门实例_总结_01_教程、源码、开发环境准备

一.前言 最近在学Eclipse插件开发,发现了一个比较好的GEF入门教程,并且按照教程上的操作,一步步实现了一个入门Demo,在此感谢作者的贡献. 好记性不如烂笔头,故决定总结一下这段时间的学习心得 ...

- PHP Fuzzing行动——源码审计

目录: Section 1: 20种PHP源码快速审计方式 Section 2: PHP源码审计自动化( PHP Fuzzer ) 风险级别: ■ Low ■ Medium ■ High 在开 ...

- DVWA XSS (DOM) 通关教程

DOM,全称Document Object Model,是一个平台和语言都中立的接口,可以使程序和脚本能够动态访问和更新文档的内容.结构以及样式. DOM型XSS其实是一种特殊类型的反射型XSS,它是 ...

- http://src.chromium.org/svn/ 定制chrome浏览器教程及源码

chromium 官网登不进去,最近在学习chrome插件制作,网上教程很多大多没有源码 其实作为开源软件 官方提供了全部源码地址:http://src.chromium.org/svn/ PRESU ...

- 编译TWRP-recovery教程及源码地址

TWRP这个是一个老外的开源项目,全称Team-Win-Recovery-Project Source:https://github.com/TeamWin/Team-Win-Recovery-Pro ...

- 【绝对给力】Android开发免豆资料(教程+工具+源码)地址汇总

教程下载: [免费]android界面效果全汇总.pdf http://down.51cto.com/data/209179 Android终极开发教程[pdf高清版] http://down.51c ...

随机推荐

- 【Flink 日常踩坑】Could not find ExecutorFactory in classpath

Description 一段简单的 FlinkSQL 程序,在 IDE 中运行没问题,但是 maven 打包后发布到终端启动却报错了. import org.apache.flink.configur ...

- flask+gunicorn+supervisor部署项目

一.安装模块 pip install gunicorn gevent # 如果使用python supervisor,需要安装模块 pip install supervisor # 建议使用yum安装 ...

- common-dbutils的使用

1. 介绍 commons-dbutils是Apache组织提供的一个开源 JDBC工具类库,能让我们更简单的使用JDBC.它是一个非常小的类包,花几分钟的时间就能掌握它的使用. 2. ...

- 终端工具之Tabby

我工作中用的最多的工具之一就是「终端连接工具」了,因为经常和 Linux 服务器打交道,经常在上面跑代码.排查系统问题等等. Windows 系统最常用的就是 Xshell 这款终端工具了,但是它只能 ...

- npm之基本使用

# 查看镜像源 npm config get registry # 设置镜像源 # 腾讯云 npm config set registry http://mirrors.cloud.tencent.c ...

- sort函数详解

sort函数 简介 其实STL中的sort()并非只是普通的快速排序,除了对普通的快速排序进行优化,它还结合了插入排序和堆排序.根据不同的数量级别以及不同情况,能自动选用合适的排序方法.当数据量较大时 ...

- 2024年1月Java项目开发指南10:vite+Vue3项目创建

新建项目 安装router npm install vue-router 在src下新建目录router,在目录下新建index.js 在index.js里面配置路由 import { createR ...

- 【C#】【平时作业】习题-13-数据类型

目录 1. 什么是 ArrayList ,如何存放数据? 2. 什么 Queue ,如何存放数据? Queue 类的方法和属性 3. 什么 Stack ,如何存放数据? 4. 什么 Hashtable ...

- 如何判断平台是x86还是arm

case $(uname -m) in x86_64) echo x86;; aarch64) echo arm;; esac ref 上面的代码片改自这里 https://stackoverflow ...

- Docker安装FISCO BCOS区块链平台

2.0版本提供docker镜像,支持容器化部署,省去了很多编译安装过程遇到的各种问题. FISCO BCOS官方镜像docker地址:https://hub.docker.com/r/fiscoorg ...