著名的sql注入问题-问题的原因分析及总结

Statement安全漏洞(sql注入问题)

问题展示:

首先我的Mysql数据库中有一张users表,如下图所示

/**

* 根据用户名查询用户

* @param username 需要查询的用户名

* @return User 记录对应的JavaBean对象

*/

public static User find(String name){

Connection conn = null;

Statement sta = null;

ResultSet re = null;

User user = null;

try{

//获取JavaApp与Mysql数据的连接

conn = JDBCUtils.getConnection();

//创建封装SQL语句的对象

sta = conn.createStatement();

//执行sql语句返回结果集合'or true or'

String sql = "select id,username,password,email,Date from users where username='"+ name + "'";

re = sta.executeQuery(sql);

while(re.next()){

int id = re.getInt("id");

String username = re.getString("username");

String password = re.getString("password");

String email = re.getString("email");

Date d = re.getDate("Date");

user = new User(id,username,password,email,d);

} }catch(Exception e){

e.printStackTrace();

throw new RuntimeException("根据用户名查询失败");

}finally{

JDBCUtils.close(re);

JDBCUtils.close(sta);

JDBCUtils.close(conn);

}

return user;

}

public static void main(String[] args) {

//我们查找的是表中已有的数据李四

User user = Demo2_find.find("李四");

System.out.println(user == null ? "查无此人" : "查有此人");

}

运行上面这段代码,程序返回的结果是李四在Mysql数据库确实存在 ,为了验证测试效果,

,为了验证测试效果,

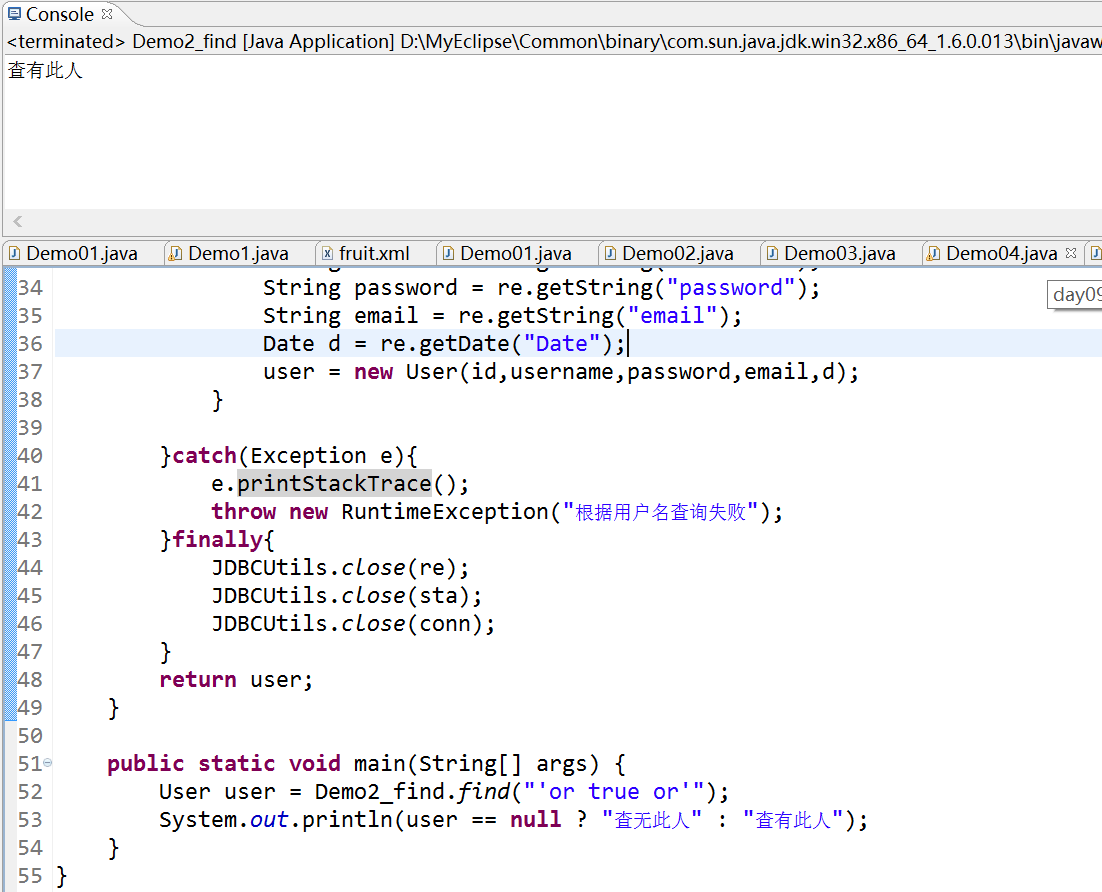

这一次,我将上图中标红的部分User user = Demo2_find.find("李四");改为查找王五这个人,大家都知道王五这个人在数据库是不存在的.这次运行的结果为 进一步证明,上面的代码是没有问题的,这是我依旧将标红部分的代码改掉,改成User user = Demo2_find.find("'or true or'");这时会发生什么神奇的效果呢?我们运行代码看一下.

进一步证明,上面的代码是没有问题的,这是我依旧将标红部分的代码改掉,改成User user = Demo2_find.find("'or true or'");这时会发生什么神奇的效果呢?我们运行代码看一下.

为了让大家看的清楚一点,我将整张屏幕截取了下来

我们可以发现,当我们输入'or true or'进行查询的时候竟然通过了,能够查询到Mysql中的数据.

这就是著名的sql注入问题.

产生原因:

因为SQL语句拼接,传入了SQL语句的关键字,绕过了安全检查.

客户端利用JDBC-【Statement】的缺点,传入非法的参数,从而让JDBC返回不合法的值,我们将这种情况下,统称为SQL注入。

解决方案:

使用PreparedStatement对象就可以解决。PreparedStatement对象预处理对象。允许使用占位符对SQL语句中的变量进行占位。对SQL语句进行预先编译。传入SQL语句的关键字,不会被当成关键字而是普通的字符串。包括:程序执行时动态为?符号设置值,安全检查,避免SQL注入问题,预处理能力

select * from user where username = ? and password = ?

Statement与PreparedStatement的区别

现在项目中都不直接用Statement了,而用PreparedStatement。

PreparedStatement它除了具有Statement是所有功能外,

还有动态SQL处理能力,包括:程序执行时动态为?符号设置值,安全检查,避免SQL注入问题,预处理能力。

Statement只能处理静态SQL

1,PreparedStatement既能处理静态SQL,又能处理动态SQL,它继承了Statement的特点

2,站在预处理这个角度来说的:

PreparedStatement【适合】做连续多次相同结构的SQL语句,有优势。

Statement【适合】做连续多次不相同结构的SQL语句,有优势。

适合:是只效率会更高,但并不表示一定要这才样

3,PreparedStatement

1_支持动态SQL,也支持静态SQL

2_预处理

---相同结构的SQL

select id,name from users where id = 1

select id,name,gender from users where id = 2;

是不相同结构

---不同结构的SQL

声明:

静态SQL也可以用PreparedStatement

适合:

静态SQL---优先Statement

著名的sql注入问题-问题的原因分析及总结的更多相关文章

- SQL查询速度慢的原因分析和解决方案

SQL查询速度慢的原因分析和解决方案 查询速度慢的原因很多,常见如下几种: 1.没有索引或者没有用到索引(这是查询慢最常见的问题,是程序设计的缺陷) 2.I/O吞吐量小,形成了瓶颈效应. 3.没有创建 ...

- SQL注入漏洞产生的原因是什么?怎么防止?XSS呢?

SQL注入产生的原因:程序开发过程中不注意规范书写sql语句和对特殊字符进行过滤,导致客户端可以通过全局变量POST和GET提交一些sql语句正常执行. 防止SQL注入: 1.开启配置文件中的magi ...

- SQL 注入漏洞产生的原因?如何防止?

SQL 注入产生的原因:程序开发过程中不注意规范书写 sql 语句和对特殊字符进 行过滤,导致客户端可以通过全局变量 POST 和 GET 提交一些 sql 语句正常执行. 防止 SQL 注入的方式: ...

- PHPCMS9.6.0最新版SQL注入和前台GETSHELL漏洞分析 (实验新课)

PHPCMS9.6.0最新版中,由于/modules/attachment/attachments.php的过滤函数的缺陷导致了可以绕过它的过滤机制形成SQL注入漏洞,可导致数据库中数据泄漏. 而且在 ...

- SQL 注入防御方法总结

SQL 注入是一类危害极大的攻击形式.虽然危害很大,但是防御却远远没有XSS那么困难. SQL 注入可以参见:https://en.wikipedia.org/wiki/SQL_injection S ...

- PHP的SQL注入攻击的技术实现以及预防措施

最近在折腾 PHP + MYSQL 的编程.了解了一些 PHP SQL 注入攻击的知识,总结一下经验.在我看来,引发 SQL 注入攻击的主要原因,是因为以下两点原因: 1. php 配置文件 php. ...

- ADO.NET笔记——SQL注入攻击

相关知识: 可以通过字符串的拼接来构造一个SQL命令字符串,但是SQL命令字符串的拼接确是造成“SQL注入攻击”的重要原因. 考虑下列例子:从ProductCategory表中检索出Name为“Bik ...

- 防御SQL注入的方法总结

这篇文章主要讲解了防御SQL注入的方法,介绍了什么是注入,注入的原因是什么,以及如何防御,需要的朋友可以参考下 SQL 注入是一类危害极大的攻击形式.虽然危害很大,但是防御却远远没有XSS那么困难 ...

- PHP的SQL注入技术实现以及预防措施

SQL 攻击(SQL injection,台湾称作SQL资料隐码攻击),简称注入攻击,是发生于应用程序之数据库层的安全漏洞.简而言之,是在输入的字符串之中注入SQL指 令,在设计不良的程序当中忽略了检 ...

随机推荐

- 解决NetBeans 8.x的字体问题

笔者喜欢用 Consolas 编码,而NetBeans的默认字体是 Monospaced 13. 尽管可以通过"选项-字体和颜色-所有语言"改变默认的字体,比如 Consolas ...

- js指定分隔符连接数组元素join()

指定分隔符连接数组元素join() join()方法用于把数组中的所有元素放入一个字符串.元素是通过指定的分隔符进行分隔的. 语法: arrayObject.join(分隔符) 参数说明: 注意:返回 ...

- .NET Lambda

Lambda概述 lambda 表达式是一个可用于创建委托或表达式树类型的匿名函数. 通过使用 lambda 表达式,可以可作为参数或返回编写本地函数,该函数调用的值. Lambda 表达式 ...

- jquery input change事件

input输入框的change事件,要在input失去焦点的时候才会触发 $('input[name=myInput]').change(function() { ... }); 在输入框内容变化的时 ...

- Linux虚拟机添加新硬盘的全程图解

查看网的文章,我将在vm虚拟机LinuxRedhat中添加一个新的硬盘, 过程大致如下: 1.选择"VM"----"setting"并打开,将光标定位在hard ...

- Unity VR全景漫游

一.前言: 最近VR如火如茶,再不学习就落伍啦.有空闲时间,跟Rodolfo一起研究下相关知识. 本文介绍了两种方法来制作VR场景: 方法一:通过6张小图搭建的VR场景 方法二:通过一张全景图来搭建V ...

- 【MongoDB】 Windows 安装

Windows下安装MongoDB,虽然网上有很多攻略,但是还是有很多坑,为了以后少犯错误,特此记录. 1.下载安装包 https://fastdl.mongodb.org/win32/mongodb ...

- SQL 2012 Restore HeaderOnly

--USE [master] GO /****** Object: StoredProcedure [dbo].[zsp_RestoreHeaderOnly] Script Date: 2014/1/ ...

- iOS存储的三种方式

iOS中存储的3中方式: 1.NSUserDefaults 注意存储基本对象类型是没有问题的,但是要存储自定义对象,则要将对象内所有的属性(或是需要存储的属性)序列化,实现NSCoding协议序列化. ...

- 我的c++学习(9)指针

◆ 1.指针变量的赋值.初始化与简单应用 ,y; y=; // y可以理解成该存储单元的当前名字 int *ip; // ip是一个指针(变量) ip=&y; // ip是存储空间y的地址 c ...