《linux就该这么学》第十节课:第8章iptables和firewalld

网卡配置:

物理机:192.168.10.1/24

服务器:192.168.10.10/24

客户端:192.168.10.20/24

1、vim /etc/sysconfig/network-scripts/ifcfg-eno16777728

2、nmtui(5和6中是setup)

3、nm-connection-editor

4、右上角点击

linux中一切都是文件

配置服务就是更改服务的配置文件

想获取服务最新配置需要重启服务

第八章

8.1、防火墙管理工具

RHEL7中firewalld取代了iptables,但是在RHEL7中两款防火墙工具都可以使用。

8.2、iptables

策略与规则连

iptables的策略条目成为规则,多条规则组成一个规则链,规则链按照数据包的位置不同分类:

PREROUTING:进行路由选择前处理数据包

INPUT:处理流入的数据包

OUTPUT:处理流出的数据包

FORWARD:处理转发的数据包

POSTROUTING:进行路由选择后处理数据包

而针对数据包处理的动作相应的有:

ACCEPT:允许流量通过

REJECT:拒绝流量通过

LOG:记录日志信息

DROP:拒绝流量通过

iptables中命令参数

iptables中有“四表五链”的概念,但这里不用了解这些概念。

iptables可根据原地址目标地址等信息由上至下依次匹配,一旦匹配会立即作出相应动作并跳出匹配列表。因此需把优先级高的策略放到前面。

-P //设置默认策略

-F //清空规则链

-L //查看规则链

-A //在规则链的末尾加入新规则

-I num // 在规则链的头部加入新规则

-D num // 删除某一条规则

-s //匹配来源地址IP/MASK,加叹号“!”表示除这个IP外

-d //匹配目标地址

-i //网卡名称 匹配从这块网卡流入的数据

-o // 网卡名称 匹配从这块网卡流出的数据

-p // 匹配协议,如TCP、UDP、ICMP

--dport num //匹配目标端口号

--sport num //匹配来源端口号

-j //动作匹配

8.3、firewalld

firewalld拥有给予cli和gui两种管理方式。

firewall加入了区域概念,也就是防火墙策略模板,方便在不同的场合快速切换。常见的区域有一下几种:

trusted //允许所有的数据包

home //拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、mdns、ipp-client、amba-client与dhcpv6-client服务相关,则允许流量

internal // 等同于home区域

work //拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、ipp-client与dhcpv6-client服务相关,则允许流量

public // 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh、dhcpv6-client服务相关,则允许流量

external // 拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

dmz //拒绝流入的流量,除非与流出的流量相关;而如果流量与ssh服务相关,则允许流量

block //拒绝流入的流量,除非与流出的流量相关

drop //拒绝流入的流量,除非与流出的流量相关

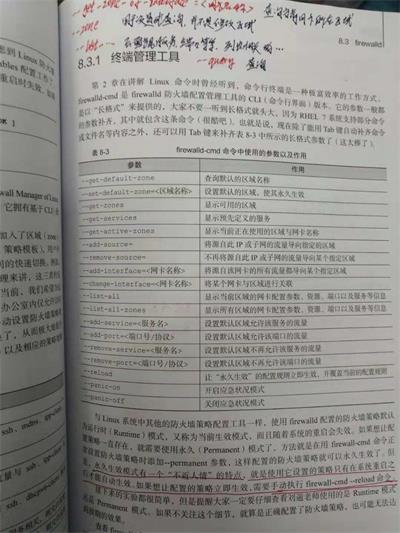

终端管理工具

firewalld的命令行是效率非常高的工作方式,CLI管理的命令行为:firewall-cmd,参数一般为长格式:

--get-default-zone //查询默认的区域名称

--set-default-zone=<区域名称> //设置默认的区域,使其永久生效

--get-zones //显示可用的区域

--get-services //显示预先定义的服务

--get-active-zones //显示当前正在使用的区域与网卡名称

--add-source= //将源自此IP或子网的流量导向指定的区域

--remove-source= //不再将源自此IP或子网的流量导向某个指定区域

--add-interface=<网卡名称> //将源自该网卡的所有流量都导向某个指定区域

--change-interface=<网卡名称> //将某个网卡与区域进行关联

--list-all //显示当前区域的网卡配置参数、资源、端口以及服务等信息

--list-all-zones //显示所有区域的网卡配置参数、资源、端口以及服务等信息

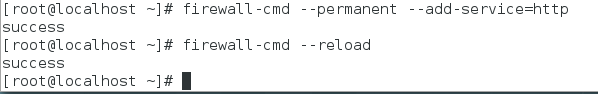

--add-service=<服务名> // 设置默认区域允许该服务的流量

--add-port=<端口号/协议> //设置默认区域允许该端口的流量

--remove-service=<服务名> //设置默认区域不再允许该服务的流量

--remove-port=<端口号/协议> //设置默认区域不再允许该端口的流量

--reload //让“永久生效”的配置规则立即生效,并覆盖当前的配置规则

--panic-on //开启应急状况模式

--panic-off //关闭应急状况模式

--permanent //若要是永久生效就加此参数

firewall-cmd的永久生效模式需要重启才可以生效,想要立即生效,需要手动执行firewall-cmd --reload 命令。

另外还有一些其他实用的参数命令:

--get-zone-of-interface=<网卡名称> //查询当前网卡所在区域

--zone //用于设置或查询区域

--list- //后面跟服务,端口等等,列出相关的查询

流量转发命令:firewall-cmd --permanent --zone=<区域> --add-forward-port=port=<源端口号>:proto=<协议>:toport=<目标端口号>:toaddr=<目标IP地址>

例如:firewall-cmd --permanent --zone=public --add-forward-port=port=888:proto=tcp:toport=22:toaddr=192.168.10.10

firewalld中富规则是表示更详细,更细致的策略配置,可针对服务,端口等诸多信息更有针对性的策略配置,优先级也最高。

例:firewall-cmd --permanent --zone=public --add-rich-rule="rule family="ipv4" source address="192.168.10.10/24" service name="ssh" reject"

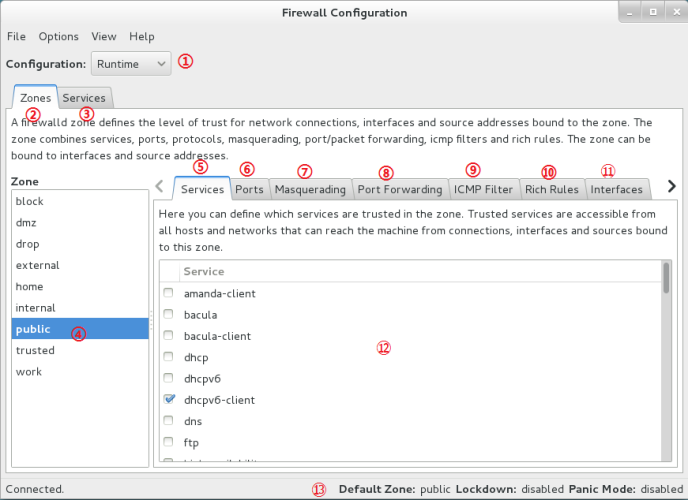

fileewalld的图形化管理工具:

1:选择运行时(Runtime)模式或永久(Permanent)模式的配置。

2:可选的策略集合区域列表。

3:常用的系统服务列表。

4:当前正在使用的区域。

5:管理当前被选中区域中的服务。

6:管理当前被选中区域中的端口。

7:开启或关闭SNAT(源地址转换协议)技术。

8:设置端口转发策略。

9:控制请求icmp服务的流量。

10:管理防火墙的富规则。

11:管理网卡设备。

12:被选中区域的服务,若勾选了相应服务前面的复选框,则表示允许与之相关的流量。

13:firewall-config工具的运行状态。

(借鉴请改动)

复习:nmtui、firewall-cmd

预习:第八章,第九章

《linux就该这么学》第十节课:第8章iptables和firewalld的更多相关文章

- 《linux就该这么学》第九节课:第七章,RAID阵列和LVM逻辑卷技术

笔记 (借鉴请改动) 7.1.RAID(独立冗余磁盘阵列) 常见的几种RAID:RAID0,RAID1,RAID5,RAID10 raid0 实现写入速度但安全性略低. raid1 实现了速度和 ...

- 《linux就该这么学》第二节课,安装红帽7,基础命令至2.3小节的笔记

笔记 实验环境: 1.安装注意事项:使用VM12版本 安装需要稍后安装系统. 自定义硬件DVD选择镜像位置. 自定义网卡仅主机. 自定义内存:大于等于4G,给予虚拟机2G,大于2G小于 ...

- centos shell编程4【分发系统】 服务器标准化 mkpasswd 生成密码的工具 expect讲解 expect传递参数 expect自动同步文件 expect指定host和要同步的文件 expect文件分发系统 expect自动发送密钥脚本 Linux脚本执行方式 第三十八节课

centos shell编程4[分发系统] 服务器标准化 mkpasswd 生成密码的工具 expect讲解 expect传递参数 expect自动同步文件 expect指定host和要 ...

- centos LAMP第二部分apache配置 下载discuz!配置第一个虚拟主机 安装Discuz! 用户认证 配置域名跳转 配置apache的访问日志 配置静态文件缓存 配置防盗链 访问控制 apache rewrite 配置开机启动apache tcpdump 第二十节课

centos LAMP第二部分apache配置 下载discuz!配置第一个虚拟主机 安装Discuz! 用户认证 配置域名跳转 配置apache的访问日志 配置静态文件缓存 配置防盗链 ...

- centos 系统软件包管理 yum 本地yum配置 扩展源epel rpm 清除yum缓存 yum provides "*/vim" 第十节课

centos 系统软件包管理 yum 本地yum配置 扩展源epel rpm 清除yum缓存 yum provides "*/vim" 第十节课 你不能保证可逆化操 ...

- 风炫安全web安全学习第三十节课 命令执行&代码执行基础

风炫安全web安全学习第三十节课 命令执行&代码执行基础 代码执行&命令执行 RCE漏洞,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统. 远程系统命令执行 ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击

Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击 文/玄魂 目录 Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击................... ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- centos shell编程6一些工作中实践脚本 nagios监控脚本 自定义zabbix脚本 mysql备份脚本 zabbix错误日志 直接送给bc做计算 gzip innobackupex/Xtrabackup 第四十节课

centos shell编程6一些工作中实践脚本 nagios监控脚本 自定义zabbix脚本 mysql备份脚本 zabbix错误日志 直接送给bc做计算 gzip innobacku ...

随机推荐

- 解决Chrome 70版本以后谷歌不再信任赛门铁克证书问题

Google 从 2018 年 10 月发布的 Chrome 70 就停止信任赛门铁克的旧证书了,而 Mozilla 也将在 10 月底发布 Firefox 63 时停止信任赛门铁克的旧证书. 导致大 ...

- Hlacon 之Image ,Region,XLD

一 读取的3种方式: read_image( image,'filename') //image 是输出对象,后面是输入文件的路径和名称 读取多图: 1,申明一个数组,分别保存路径 ImagePath ...

- GRE封装解封装过程

GRE(Generic Routing Encapsulation,通用路由封装)协议是对某些网络层协议(IPX, AppleTalk, IP,etc.)的数据报文进行封装,使这些被封装的数据报文能够 ...

- 《FPGA全程进阶---实战演练》第三十二章 Signal Tap II 应用实例

还有几天就要交文章终稿了,三年的研究生生活也快要结束了,时间飞快,岁月如梭,但学习技术的热情仍然不能松懈,不懂的东西太多,需要实时保持奋斗!!过些天会继续更新<FPGA全程进阶---实战演练&g ...

- C++中常用的std标准容器

从c++11标准以来,c++中std定义的几种容器的效率非常高,优化的非常好,完全没有必要自己去定义类似的数据结构.了解使用它们,可以满足90%的日常编程需要.该篇文章基于c++11标准,从用户角度来 ...

- View - RemoteViews

设计Android的工程师起名字还是挺规范的,而且一眼就知道是什么意思.RemoteViews,顾名思义,远程的View.Android为了能让进程A显示进程B的View,设计了这么一种View(其实 ...

- Oracle 11G 安装文档

一. 将文件win32_11gR2_database_1of2.zip和win32_11gR2_database_2of2.zip解压. 注意:这两个文件解压到同一个目录下,即:将Components ...

- java相对路径、绝对路径及类路径

import java.io.File; import java.net.URL; /** * java相对路径.绝对路径及类路径的测试 */ public class Test { /** * 测试 ...

- mac 互传文件

搭建HTTP服务,然后局域网访问就行 PHP方式: php -S 172.21.205.xxx:9999 Python python -m SimpleHTTPServer 8001 在浏览器访问:h ...

- docker 搭建lnmp环境以及docker常用命令

1.首先docker 的基本操作. 2.然后命令深入,网络映射. 3.访问docker 内的应用 端口映射网桥之类. docker pull hub.c.163.com/library/php:7.0 ...