内网渗透 - 提权 - Windows

MS提权

MS16-

MS16-

提权框架

Sherlock

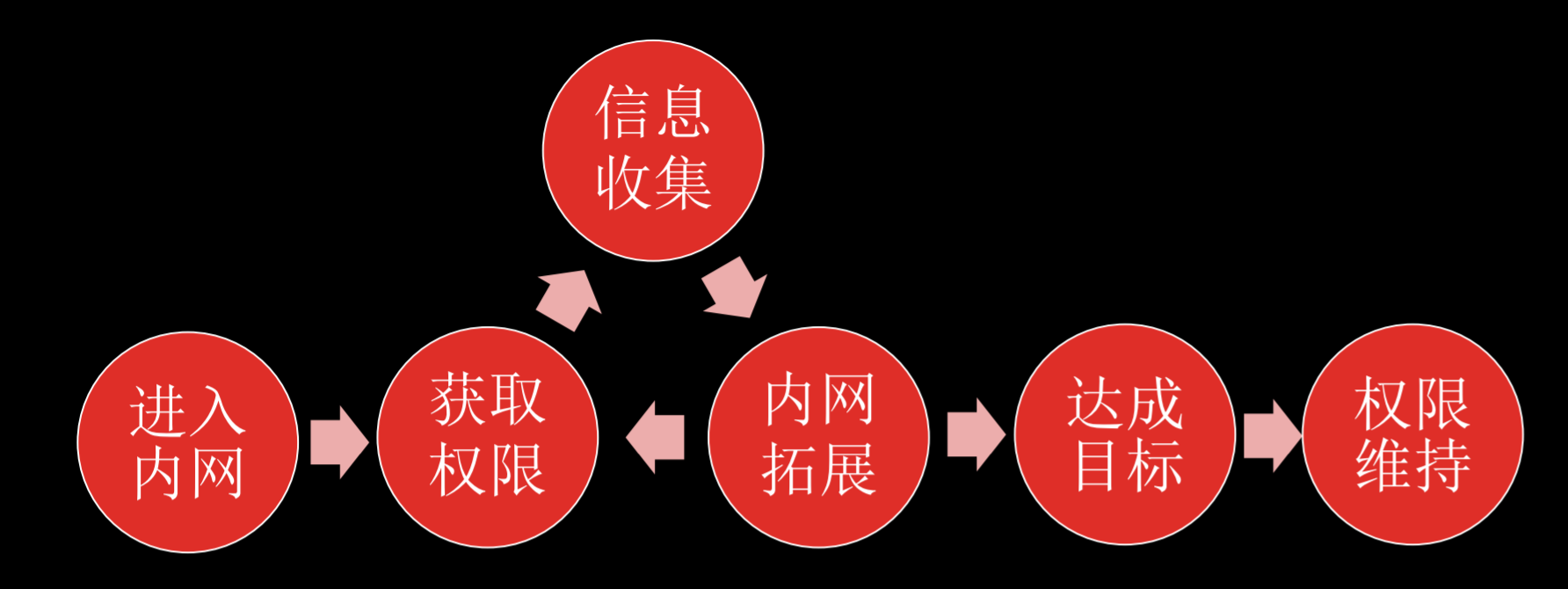

信息收集

ifconfig -a

cat /etc/hosts

arp -a

route -n

cat /proc/net/*

ping扫描

跳板机环境分析

1.具备公网IP,所有端口可直接连接,且可访问外网 - 即可使用正向连接,又可以使用反向连接

2.跳板机受到WAF保护或有NAT限制,只有Web服务端口可以连接,跳板机可访问外网 - 使用反向连接

3.跳板机通过反向代理/端口映射提供Web服务,仅可访问80/443端口,本身无外网IP,且无法访问外网 - 上传tunnel脚本,将HTTP转换为Socks,使用Regeorg实现转换

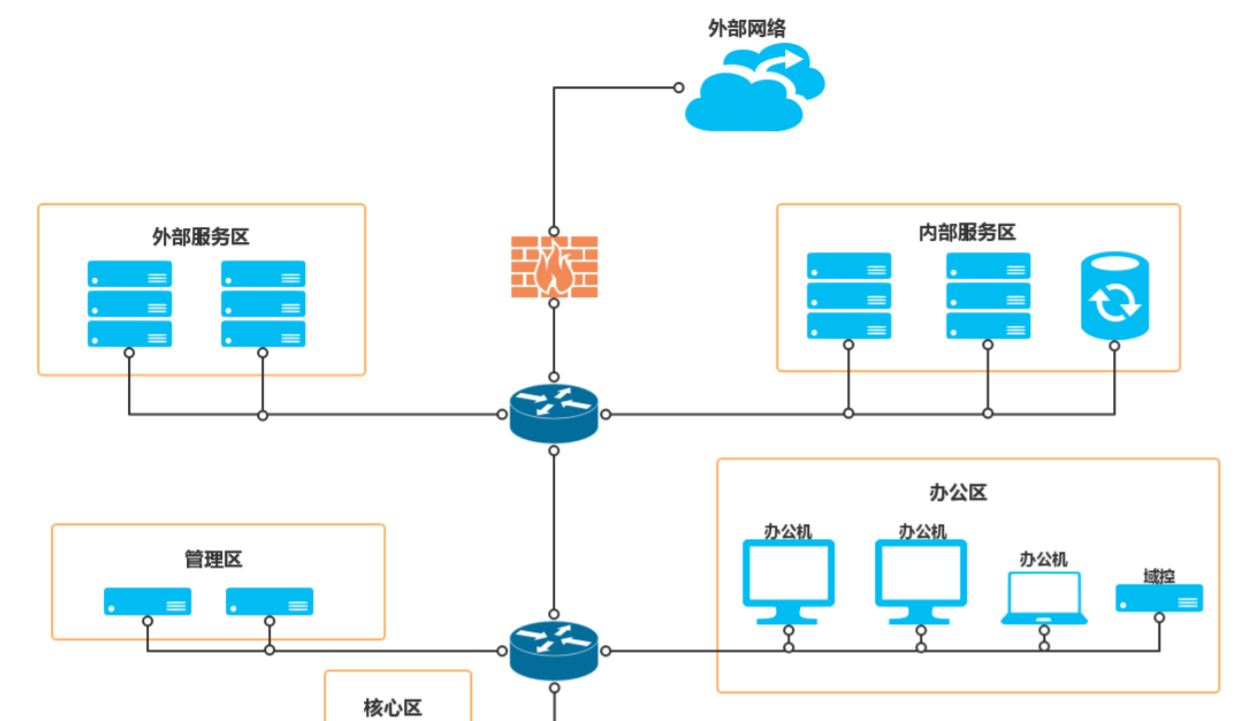

判断组网信息,自己所在位置, ipconfig /all 确认内网网段划分

利用arp表获取相关信息,本地hosts文件中发掘目标

确认当前网络出入情况,判断可以进出的协议和端口,还可能存在使用代理实现外网或者内网访问的情况,

这种时候需要先查看计算机的代理使用情况

通过读取注册表的方式获取代理信息和pac信息

横向渗透

MS17-

MS2017-

提权EXP

MS14-

MS14-

MS15-

MS16-

CVE2017-

代理转发

iptables端口映射

ssh端口转发

go-shadowsocks

ew

nps/npc

拿域控

使用mimikatz从内存中抓取密码(需要system权限)

定位域控制器及域管理员

net group "domain controllers" /domain

net group "domain admins" /domain

找到域控制器IP地址

ping -n win08.contoso.com

使用MS14-068从普通域用户拿到域控制器的SYstem权限

Powershell在内网渗透中的使用

扫描、爆破、转发等

框架: PowerSploit 、 nishang

内网渗透流程图

Window 远程代码执行

.PsExec

.WMIEXEC

.AT/Schtasks

.SC Create

.SMB+MOF

.SMB+DLL Hijacks

.Dcom

定位域控

.利用DNS查询

.nltest /dclist:domainname

.本机不在域中,扫描389端口计算机

跨越DMZ

.寻找管理员登录信息,回溯攻击跳板机

.攻击网络设备,防火墙路由器交换机等可能联通多个网段的设备

.等待管理员RDP挂载目录时劫持管理员计算机的dll

.捆绑后门在可能带离DMZ区文件

内网渗透 - 提权 - Windows的更多相关文章

- Windows内网渗透提权的几个实用命令

1.获取操作系统信息 查看所有环境变量:set 识别系统体系结构:echo %PROCESSOR_ARCHITECTURE% AMD64 识别操作系统名称及版本:systeminfo 查看某特定用户 ...

- LINUX之内网渗透提权

在渗透测试过程中,经常遇到如下情形,内部网络主机通过路由器或者安全设备做了访问控制,无法通过互联网直接访问本地开放的服务,Windows方 面,国内通常选择Lcx.exe来进行端口转发,在应用方面大多 ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 内网渗透之Windows认证(二)

title: 内网渗透之Windows认证(二) categories: 内网渗透 id: 6 key: 域渗透基础 description: Windows认证协议 abbrlink: d6b7 d ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

随机推荐

- 2018 Web 开发者路线图[转载]

2018 Web 开发者路线图[转载] https://qianduan.group/posts/5a66f36e0cf6b624d2239c74?hmsr=toutiao.io&utm_me ...

- 使用idea实现SSM框架整合

SM框架整合 1 使用idea创建一个maven webapp项目 到此为止项目初步建立,需要等待maven对项目结构进行组织,直到状态栏的进度条完成,且项目的目录结构如下: 2 ...

- ## ucore Lab0 一些杂记

ucore Lab0 一些杂记 前一阵子开始做 MIT 6.828,做了两三个实验才发现清华的 ucore 貌似更友好一些,再加上前几个实验也与6.828 有所重叠,于是决定迁移阵地. 文章计划分两类 ...

- impala常用语法

参考:https://www.w3cschool.cn/impala/impala_alter_table.html

- vue2.0 之 生命周期

一.vue1.x与vue2.x生命周期的变化区别及含义表(图表摘自网络) 二.vue2.x生命周期图和各阶段具体含义 beforecreated:el 和 data 并未初始化 created: ...

- 【leetcode】1111. Maximum Nesting Depth of Two Valid Parentheses Strings

题目如下: A string is a valid parentheses string (denoted VPS) if and only if it consists of "(&quo ...

- 【leetcode】All Paths From Source to Target

题目如下: Given a directed, acyclic graph of N nodes. Find all possible paths from node 0 to node N-1, a ...

- git初步研究2

$git init Git 使用 git init 命令来初始化一个 Git 仓库,Git 的很多命令都需要在 Git 的仓库中运行,所以 git init 是使用 Git 的第一个命令. 在执行完成 ...

- BZOJ 3043: IncDec Sequence 差分 + 思维

Code: #include <bits/stdc++.h> #define setIO(s) freopen(s".in","r",stdin) ...

- [CF1177B]Digits Sequence (Hard Edition)题解

一个简单的模拟,首先先计算当前是几位数,然后根据几位数推断当前的数是什么,然后求出该位即可 #include <cstdio> int main(){ long long k; scanf ...