基于Web的漏洞利用

1、Nikto 基于Web的漏洞信息扫描

nikto 自动扫描web服务器上没有打补丁的软件,同时同时也检测驻留在服务器上的危险文件,nikto能够识别出特定的问题,检测服务器的配置问题,

检测某台主机的端口

- Nikto v2.1.6/2.1.5

+ Target Host: 116.255.235.9

+ Target Port: 80

+ GET Retrieved x-powered-by header: ASP.NET

+ GET The anti-clickjacking X-Frame-Options header is not present.

+ GET The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ GET The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

+ GET Cookie ASPSESSIONIDQCDBACST created without the httponly flag

+ GET Server leaks inodes via ETags, header found with file /SwiszPgE.pl, fields: 0x56809c3a 0x46c

+ GET Cookie preurl created without the httponly flag

+ GET Cookie captchaKey created without the httponly flag

+ GET Cookie captchaExpire created without the httponly flag

- Nikto v2.1.6/2.1.5

+ Target Host: 116.255.235.9

+ Target Port: 80

+ GET The anti-clickjacking X-Frame-Options header is not present.

+ GET The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS

+ GET The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type

+ GET Cookie preurl created without the httponly flag

+ GET Cookie captchaKey created without the httponly flag

+ GET Cookie captchaExpire created without the httponly flag

+ GET Retrieved x-powered-by header: ASP.NET

+ GET Cookie ASPSESSIONIDQCDBACST created without the httponly flag

+ TRACK Server leaks inodes via ETags, header found with file /, fields: 0x56809c3a 0x46c

+ GET Retrieved x-aspnet-version header: 2.0.50727

+ OSVDB-22: GET /cgi-bin/bigconf.cgi: BigIP Configuration CGI

+ OSVDB-235: GET /cgi-bin/webdist.cgi: Comes with IRIX 5.0 - 6.3; allows to run arbitrary commands

+ OSVDB-3233: GET /cgi-bin/admin.pl: Default FrontPage CGI found.

+ OSVDB-3093: GET /OA_JAVA/servlet.zip: Oracle Applications portal pages found.

+ OSVDB-3092: GET /content/sitemap.gz: The sitemap.gz file, used for Google indexing, contains an xml representation of the web site\'s structure.

2、Websecurify 漏洞扫描

可以扫描SQL注入、跨站脚本攻击、文件包含、跨站请求等。webSecurify是一款自动扫描Web漏洞的工具,这里不再说明。

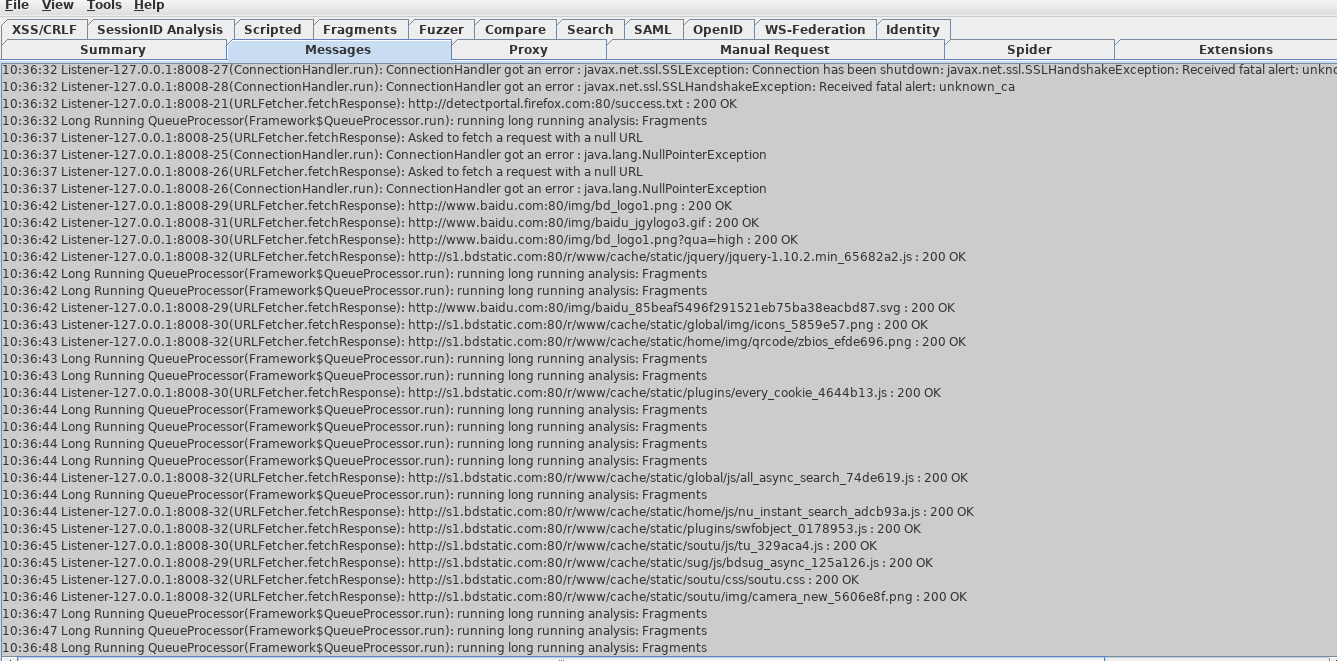

3、网络爬虫:抓取目标网站

WebScarab,拦截请求的时候要对网络流量进行设置,不然造成如图多个链接的拦截请求。

4、代码注入攻击

掌握注入型攻击的关键是理解解释性语言是什么,以及他是如何工作的。注入攻击可以可以用于各种目的,包括绕过认证、操作数据、查看敏感数据、在远程主机上执行命令。

解释型程序语言,包括PHP、JavaScript、ASP、结构性查询语言SQL、python。解释型语言只有在执行之前才会产生机器码。而编异常性语言余姚程序员建议源代码并生成可可执行文件 (.exe),在编译语言环境下,一旦程序完成编译,源代码就不能再改变,除非重新生成源代码再次编译成可执行文件。

注入攻击主要是提交、发送、操纵用户驱动的输入的数据。让计算机执行意想不到的命令或者为攻击者返回想要的结果。

跨站脚本也就是XSS,是将一个脚本程序注入到web应用程序中的过程,注入脚本被保留在原有的web页面中,所有访问该页面的浏览器都会运行或者处理这个脚本程序,当注入脚本成为原始代码的一部分的时候,跨站脚本攻击就会发生。跨站脚本攻击和其他攻击不一样的地方就是,侧重于攻击客户端而不是服务器。也已脚本存储在服务器上,会让浏览器(客户端)执行该脚本。<Script>alert("XSS Test")</script>,之后设计的客户端攻击、会话管理、源代码审计、等。

5、使用后门和rootkit维持访问

后门就是驻留在目标计算机上的软件,他允许攻击者返回或者链接到目标计算机上,大多数情况下后门是一个运行在目标计算机上的隐藏进程,允许未授权的用户来控制目标计算机。

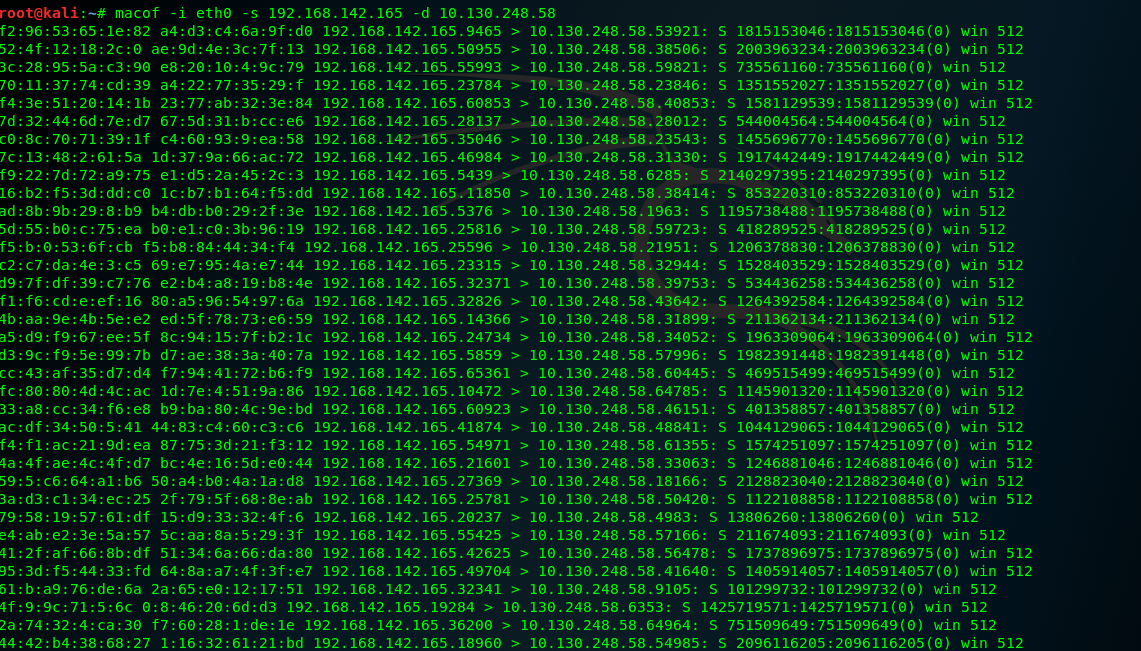

6、Macof : Macof会生成大量的MAC地址。泛洪网络,,但是这回使用的大量的网络流量,造成容易被发现。直到叫交换机的IP地址之后就可以对该交换机进行攻击。

基于Web的漏洞利用的更多相关文章

- 基于 burpsuite的web逻辑漏洞插件开发(来自JSRC安全小课堂,柏山师傅)

基于 burpsuite的web逻辑漏洞插件开发 BurpSuite 提供了插件开发接口,支持Java.Python.Ruby语言的扩展.虽然 BApp Store 上面已经提供了很多插件,其中也不乏 ...

- 绕过WAF进行常见Web漏洞利用

前言 本文以最新版安全狗为例,总结一下我个人掌握的一些绕过WAF进行常见WEB漏洞利用的方法. PS:本文仅用于技术研究与讨论,严禁用于任何非法用途,违者后果自负,作者与平台不承担任何责任 PPS:本 ...

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- 基于Web的系统测试方法

基于Web的系统测试与传统的软件测试既有相同之处,也有不同的地方,对软件测试提出了新的挑战.基于Web的系统测试不但需要检查和验证是否按照设计的要求运行,而且还要评价系统在不同用户的浏览器端的显示是否 ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- 7. Vulnerability exploitation tools (漏洞利用工具 11个)

Metasploit于2004年发布时,将风暴带入了安全世界.它是开发,测试和使用漏洞利用代码的高级开源平台. 可以将有效载荷,编码器,无操作生成器和漏洞利用的可扩展模型集成在一起,使得Metaspl ...

- CVE-2017-12149漏洞利用

CVE-2017-12149 JBOOS AS 6.X 反序列化漏洞利用 这次分析一下 CVE-2017-12149 ,漏洞已经爆出有几天了,今天就把这个漏洞看一下. ...

随机推荐

- python - 获取win系统参数,发送/保存配置

import wmi import json c = wmi.WMI () msg = {} # 系统信息:系统版本,主机名,系统安装时间,系统位数,串口ID,总内存大小 system = ['Cap ...

- Css - 元素的显示模式

Css - 元素的显示模式 块元素(block) 块元素是指: 1.独占一行,每个div上下之间没有留白,上面的div的底部与下面的div的顶部紧紧靠在一起没有任何缝隙 2.可设置宽高,默认宽度是父元 ...

- python,魔法方法指南

1.简介 本指南归纳于我的几个月的博客,主题是 魔法方法 . 什么是魔法方法呢?它们在面向对象的Python的处处皆是.它们是一些可以让你对类添加“魔法”的特殊方法. 它们经常是两个下划线包围来命名的 ...

- NOIP2018 20天训练

Day 0 2018.10.20 其实写的时候已经是Day 1了--(凌晨两点) 终于停课了,爽啊 get树状数组+线段树(延迟标记) 洛谷:提高组所有nlogn模板+每日一道搜索题(基本的图的遍历题 ...

- LOJ 6277-6280 数列分块入门 1-4

数列分块是莫队分块的前置技能,练习一下 1.loj6277 给出一个长为n的数列,以及n个操作,操作涉及区间加法,单点查值. 直接分块+tag即可 #include <bits/stdc++.h ...

- web@h,c小总结

问题0:元素内联元素,行内元素,行内块元素. 内联: 宽高M,P都有效 行内元素:无宽高,内容撑开,M,P左右有效 行内块元素:可设宽高,内容撑开,M,P都有 ...

- 前端 ---JS中的面向对象

JS中的面向对象 创建对象的几种常用方式 1.使用Object或对象字面量创建对象 2.工厂模式创建对象 3.构造函数模式创建对象 4.原型模式创建对象 1.使用Object或对象字面量创建对象 ...

- 前端 -----函数和伪数组(arguments)

函数 函数:就是将一些语句进行封装,然后通过调用的形式,执行这些语句. 函数的作用: 将大量重复的语句写在函数里,以后需要这些语句的时候,可以直接调用函数,避免重复劳动. 简化编程,让编程模块化. ...

- AMQP消息队列之RabbitMQ简单示例

前面一篇文章讲了如何快速搭建一个ActiveMQ的示例程序,ActiveMQ是JMS的实现,那这篇文章就再看下另外一种消息队列AMQP的代表实现RabbitMQ的简单示例吧.在具体讲解之前,先通过一个 ...

- Day7--------------IP地址配置

ifconfig 查看网卡 ifconfig eth0 查看网卡eth0 配置网络地址: 临时配置: ifconfig eth0 192.168.10.100 netmask 255.255.255. ...