2018-2019-2 20165205 《网络对抗技术》 Exp6 信息收集与漏洞扫描

2018-2019-2 20165205 《网络对抗技术》 Exp6 信息收集与漏洞扫描

实验目标

掌握信息收集的最基本技能与常用工具的方式

实验内容

- 各种搜索技巧的应用

- DNS IP注册信息的查询

- 基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务 查点

- 漏洞扫描:会扫,会看报告,会查漏洞说明,会补漏洞

基本问题回答

- 那些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理

- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A-M编号),中国仅拥有镜像服务器

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- 什么是3R信息

- Registrant注册人

- Registrar注册商

- Registry官方注册局

- 评论下扫描结果的准确性

- openvas他通过模拟攻击对目标机进行一个全面的扫描,包含了多个服务器及工具的框架,并且能够定期更新好的漏洞测试数据库,漏洞测试库总数超过了5万条,这些都让他扫描的准确度达到一个高度。

实验步骤

1.信息收集

1.1外围信息收集

- 通过DNS和IP挖掘目标网站的信息

通过

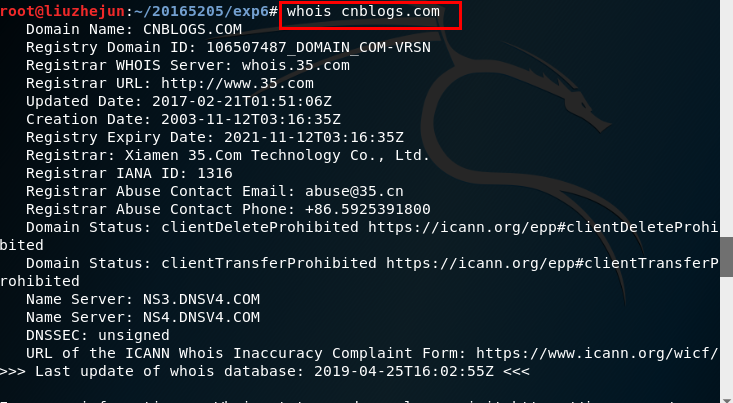

whois查询域名注册信息whois cnblogs.com

可以看到注册商的网址,电话,网页信息,官方注册局的ID信息等

使用

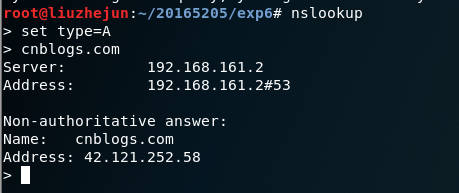

nslookup和dig查询域名nslook可以得到DNS解析器保存的Cache的结果

nslookup

set type=A

cnblogs.com

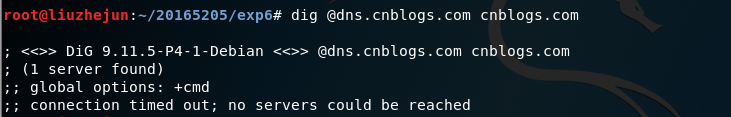

- 使用dig可以从官方DNS服务器上查询精确的结果

dig @dns.cnblogs.com cnblogs.com

dig @dns.baidu.com baidu.com

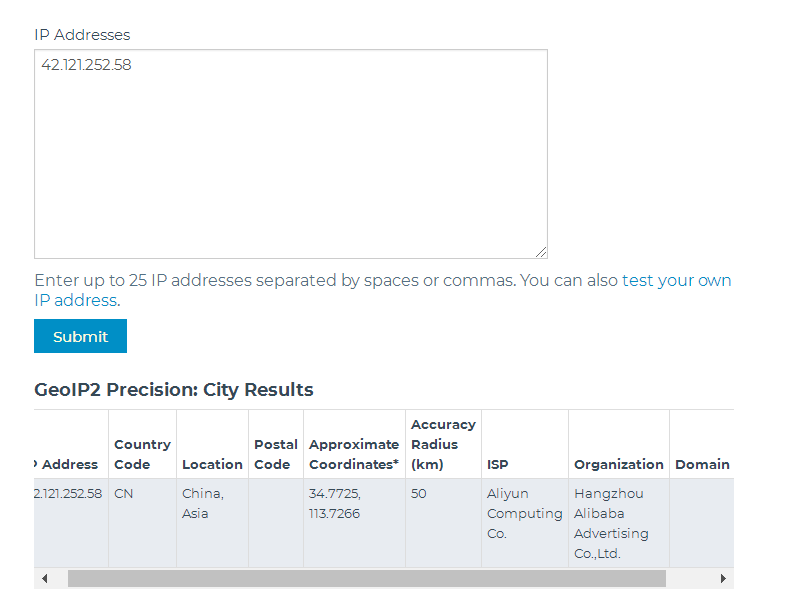

使用www.maxmind.com根据IP查询地理位置信息

先查一下服务器的Ip:显示这是一个私人网段,不能查询,看来保护得很不错

再查一下网站的IP:

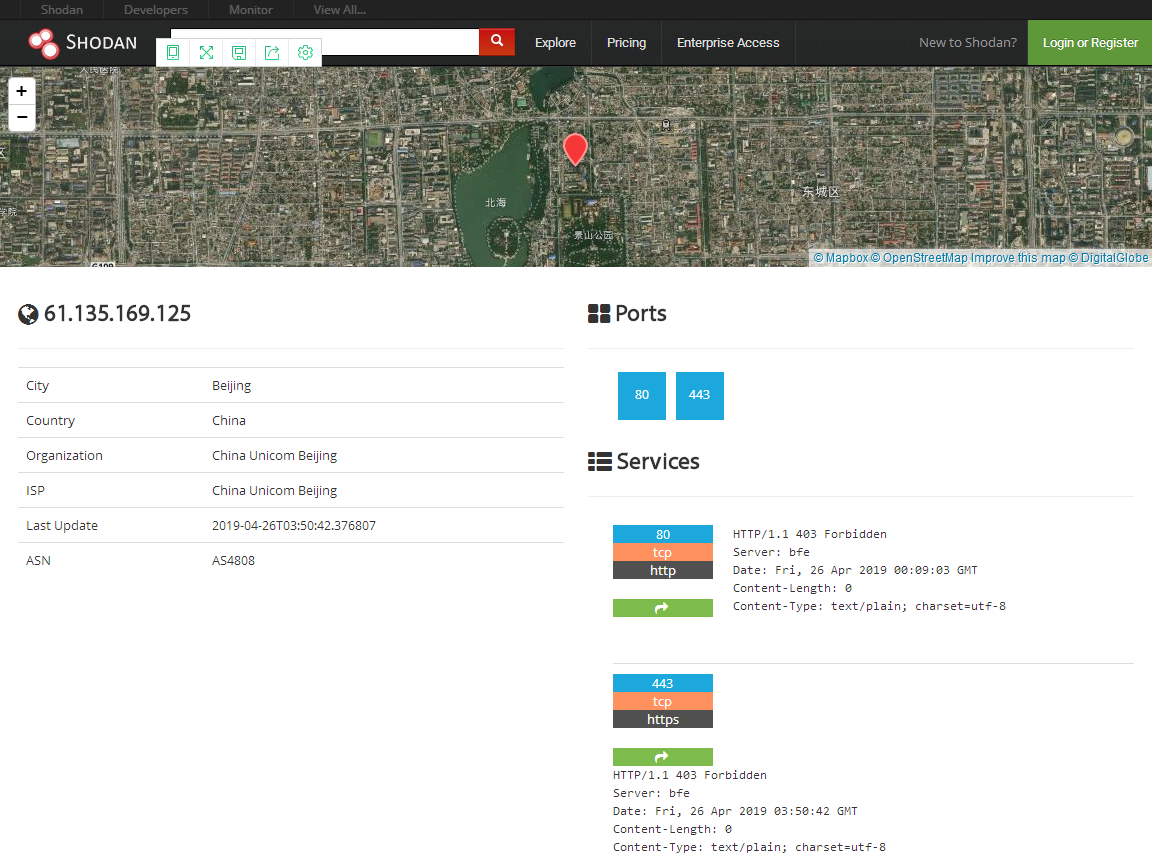

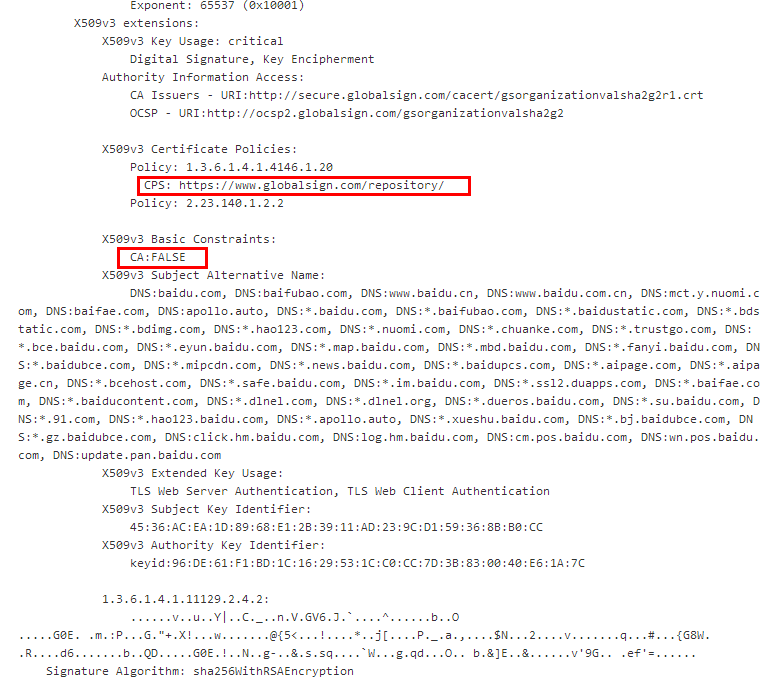

分别用IP-ADDRESS和shodan搜索引擎查一下cnblogs.com的IP:

1.2通过搜索引擎进行信息搜索

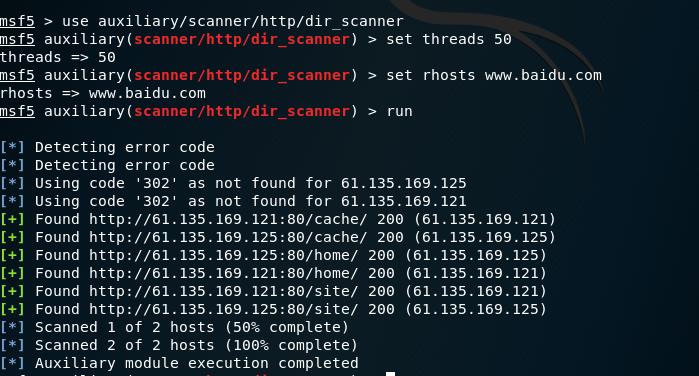

- 搜索网址目录结构

- msfconsole

- use auxiliary/scanner/http/dir_scanner

- set threads 50

- set rhosts www.baidu.com

可以看到域名下的网址结构:

- 检测特定类型的文件

- 在百度上针对性查找

site:edu.cn filetype:xls 准考证 - 点击第一条记录,点开是一个下载链接,下载之后查看确实是一份准考证表格

- 在百度上针对性查找

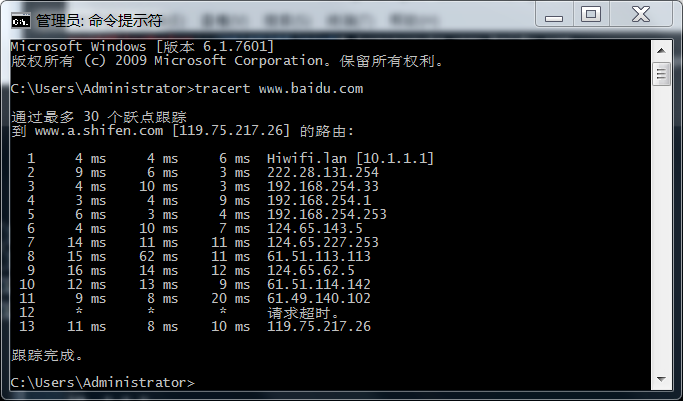

- 使用tracerout命令进行路由侦查

- 这个需要在本机里做,虚拟机不管换哪个网络连接方式都是查不出来的

tracert www.baidu.com

- 从左到右第一列是“生存时间”,第二行列是“第一次发送的ICMP包返回时间”(单位为毫秒ms),第三列是“第二次发送的ICMP包返回时间”,第四列是“第三次发送的ICMP包返回时间”,第五列是“途经路由器的IP地址”(如果有主机名,还会包含主机名)。其中带有星号(*)的信息表示该次ICMP包返回时间超时。

1.3活跃主机扫描

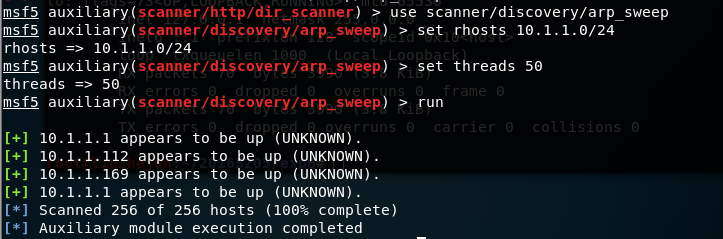

使用msf扫描arp_sweep模块

- 打开msfconsole

use auxiliary/scanner/discovery/arp_sweepset rhosts 10.1.1.0/24set threads 50run

扫描结果如下

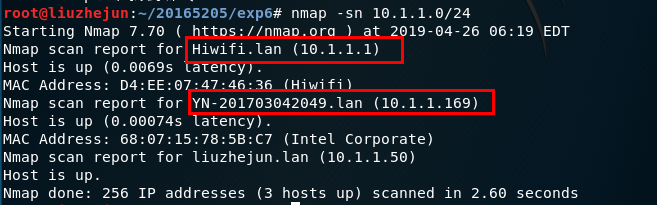

1.4nmap的使用

搜索活跃主机:

nmap -sn 10.1.1.0/24搜索该网段下的活跃主机:

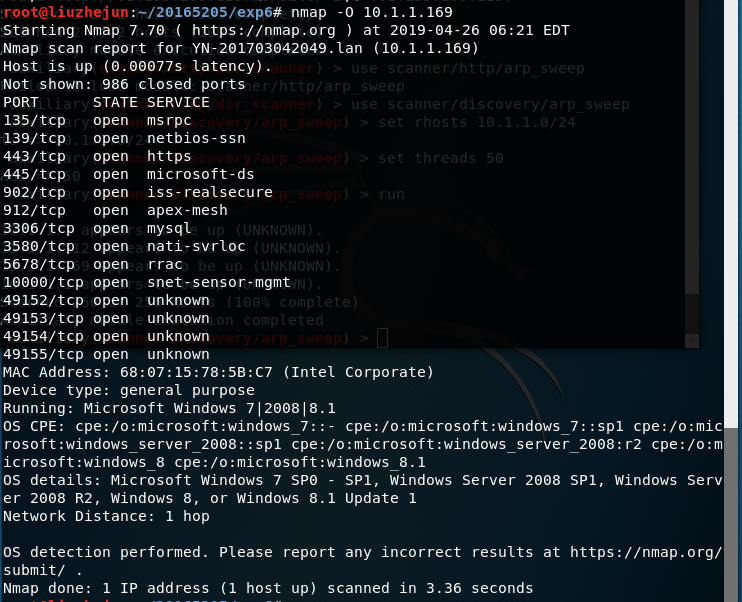

使用-O选项让nmap对目标机的操作系统和活动端口扫描:

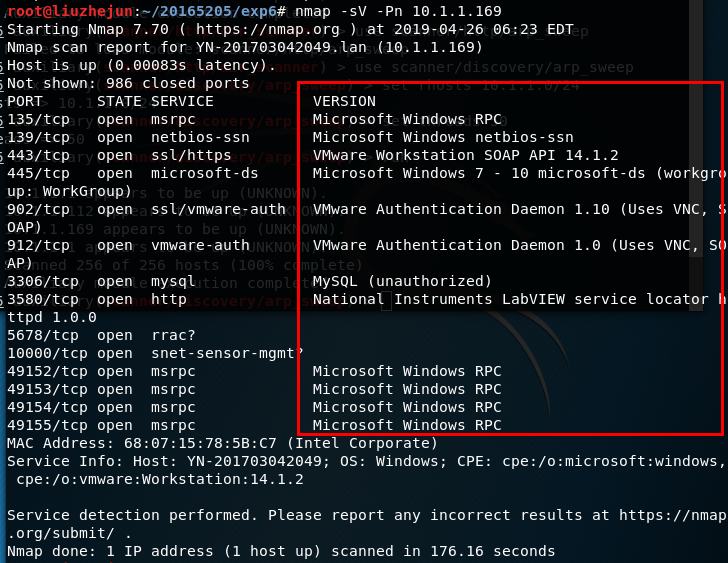

使用-sV查看目标机的详细信息:

nmap -sV -Pn 10.1.1.169可以看到活动端口对应的应用程序

1.5网络服务扫描

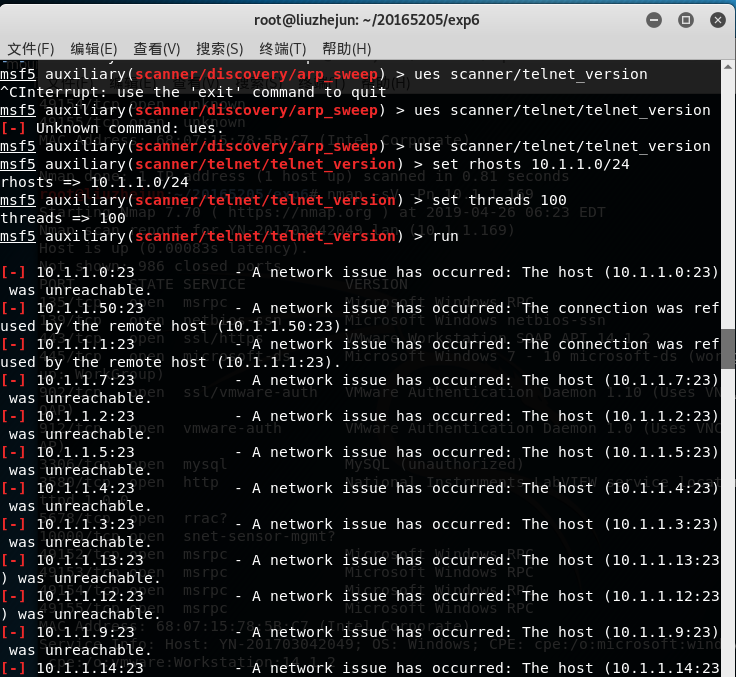

- Telnet服务扫描

- msf >

use auxiliary/scanner/telnet/telnet_version - msf auxiliary(telnet_version) >

set RHOSTS 10.1.1.0/24 - msf auxiliary(telnet_version) >

set THREADS 100 - msf auxiliary(telnet_version) >

run

- msf >

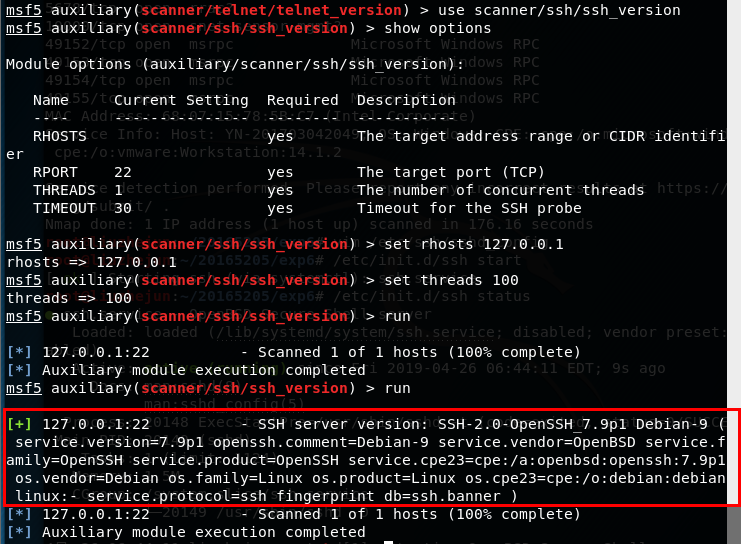

SSH服务扫描

- 对于扫描SSH的版本:ssh_version 先打开kali的ssh服务功能,这样至少可以扫描到kali本机的ssh,其他主机基本都没有开ssh

- msf > use auxiliary/scanner/ssh/ssh_version

- msf auxiliary(ssh_version) > show options

- msf auxiliary(ssh_version) > set RHOSTS 127.0.0.1

- msf auxiliary(ssh_version) > run

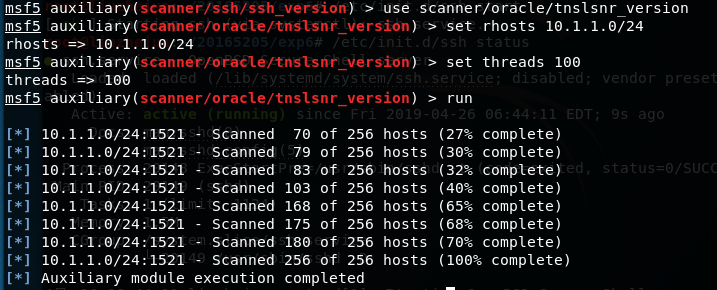

Oracle数据库服务查点

- msf > use auxiliary/scanner/oracle/tnslsnr_version

- msf auxiliary(scanner/oracle/tnslsnr_version) > show options

- msf auxiliary(scanner/oracle/tnslsnr_version) > set RHOSTS 10.1.1.0/24

- msf auxiliary(scanner/oracle/tnslsnr_version) > set THREADS 100

- msf auxiliary(scanner/oracle/tnslsnr_version) > run

其实从图片里看到,基本是没有扫描出什么有用的结果的

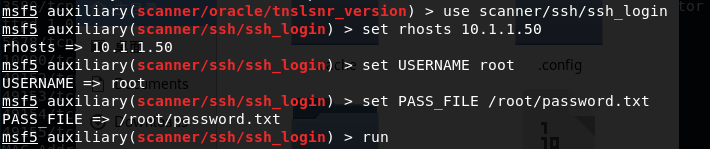

- 口令猜测与嗅探

msf > use auxiliary/scanner/ssh/ssh_login //进入ssh_login模块

msf auxiliary(scanner/ssh/ssh_login) > set RHOSTS 10.1.1.50 //我们这里目的性强一点,因为扫描时只有kali中开启了ssh服务

msf auxiliary(scanner/ssh/ssh_login) > set USERNAME root //设置目标系统的管理员账号

msf auxiliary(scanner/ssh/ssh_login) > set PASS_FILE /root/password.txt //设置破解的字典

msf auxiliary(scanner/ssh/ssh_login) > run

然后在

root目录下新建passward.txt,为了测试,我在文件里写入了密码,还有几个弱口令在开启ssh服务时是允许root用户用root身份登录ssh服务的,所以root-toor是一组有效的用户名密码

从图中看到是攻击成功的

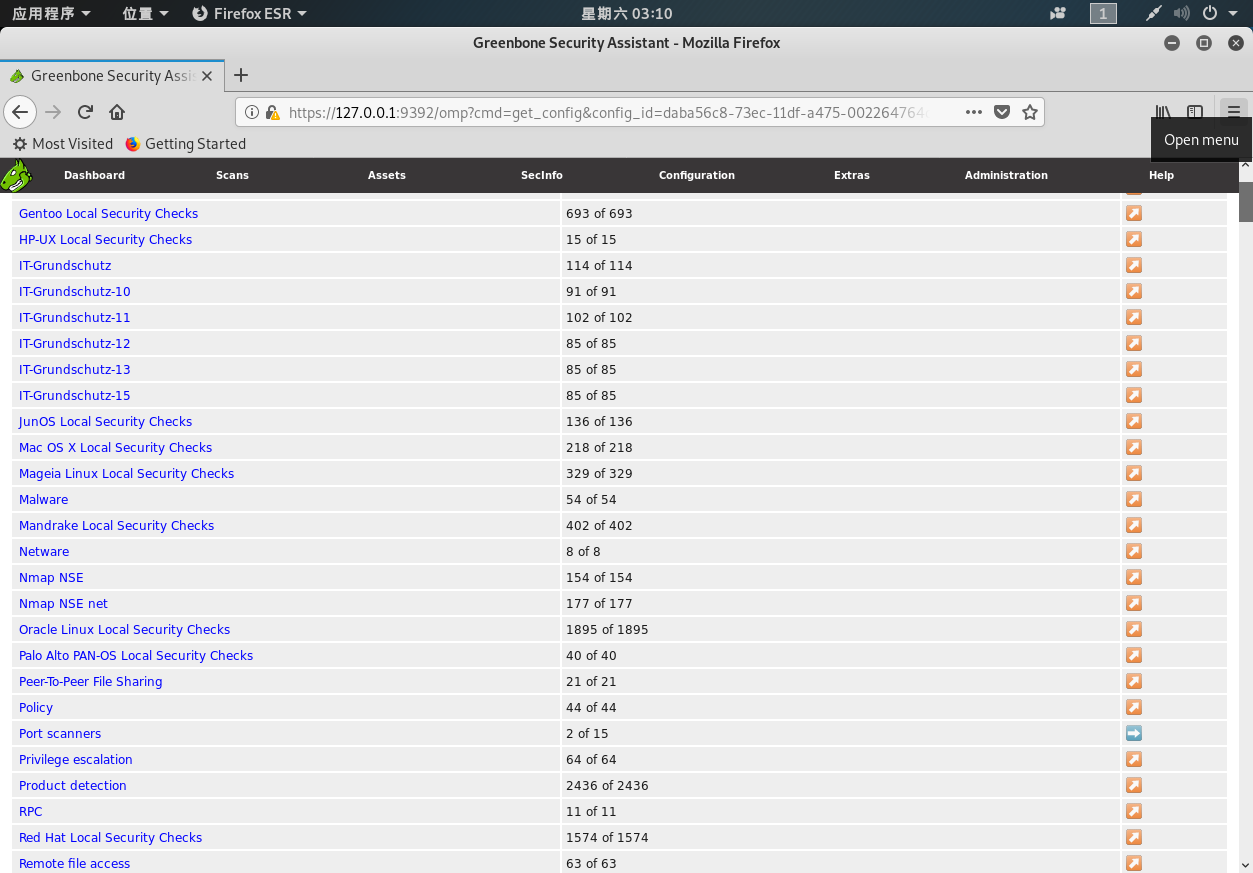

2.漏洞扫描

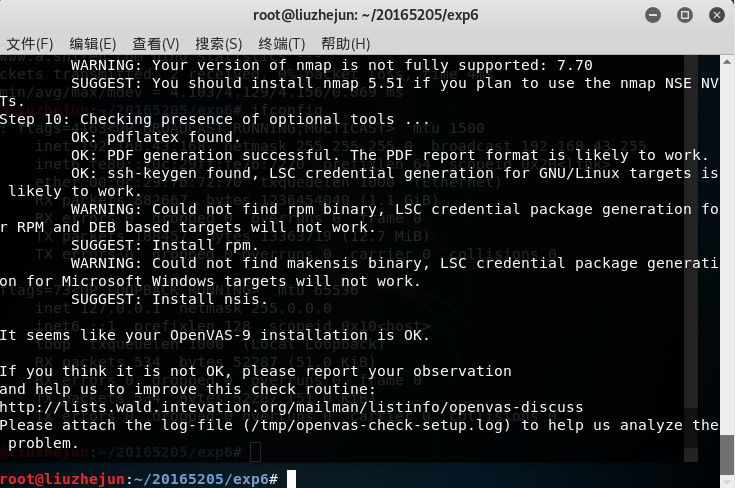

- 安装openvas

apt-get install openvasopenvas-check-setup在这一步遇到问题就按照提示去运行命令行就可以了- 成功之后会显示OK

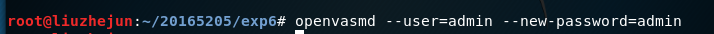

- 使用`openvas-start`开启服务,会主动打开主页,这里的用户名是admin,密码其实在安装时有生成一个比较长的随机密码,可以用命令行修改成自己好记的密码

- 初次打开会显示不信任网站,,因为是英文网站,我其实有点看不懂,但是一顿乱点是可以打开的

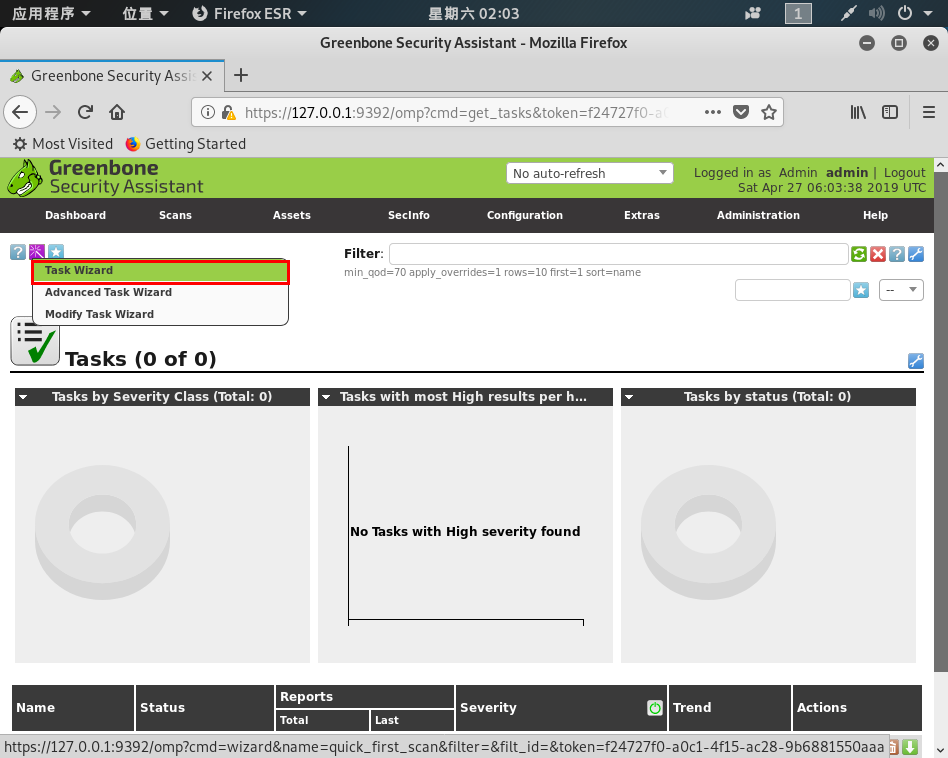

- 新建任务,开始扫描

- 在菜单栏Tasks→Task Wizard,输入本机IP

- 在菜单栏Tasks→Task Wizard,输入本机IP

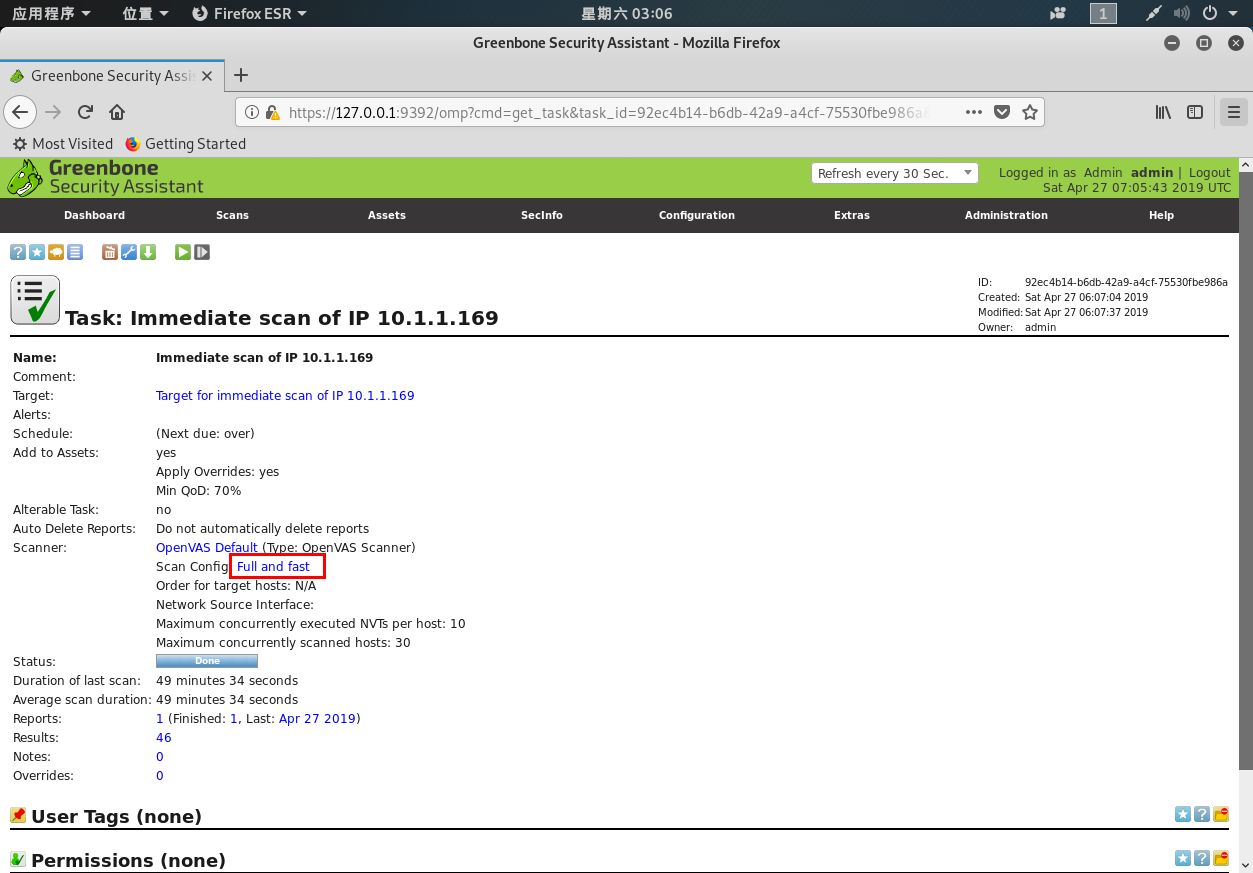

- 应该是因为本机东西比较多,整整扫描了50min

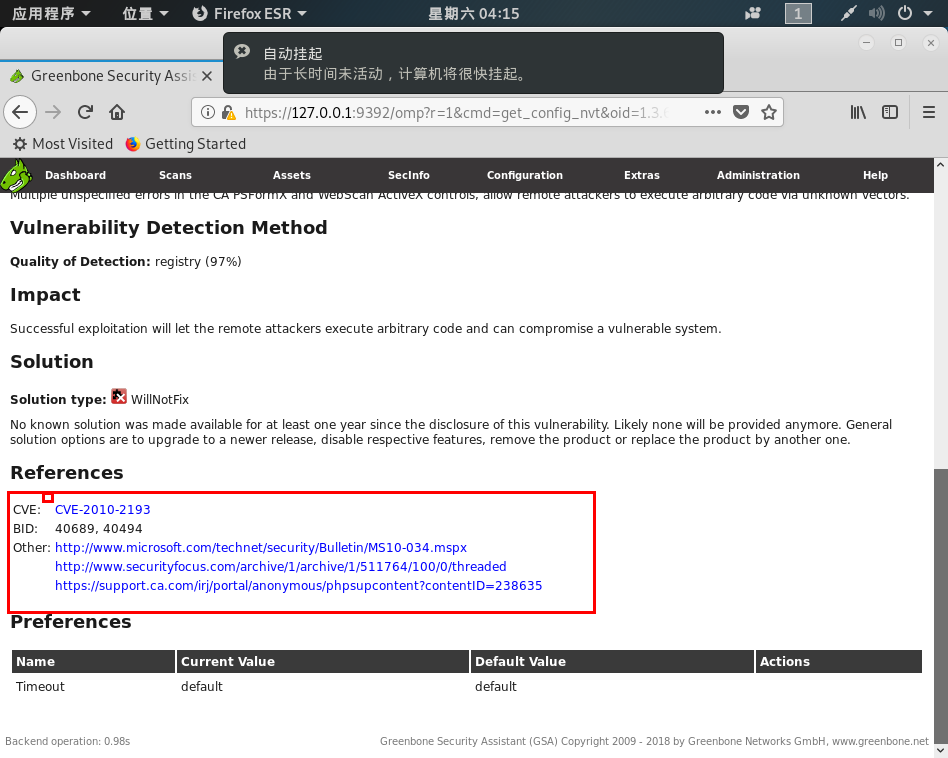

- 查看并分析结果

点击Full and fast

先点开一个安全等级飘红的项目(10.0),可以看到他的CVE:

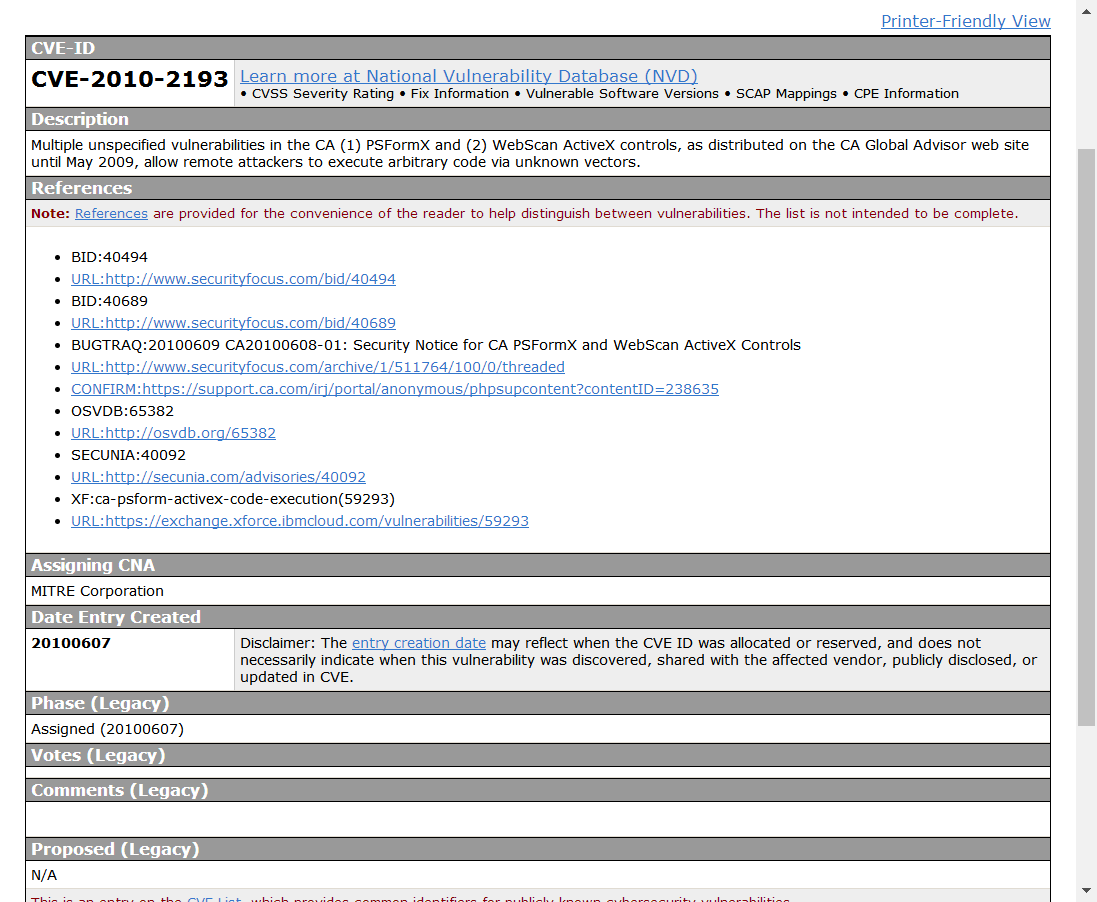

CVE-2010-2193说明这是一个2010年的漏洞,可以在https://cve mitre.org/去查这个漏洞,或者可以在中文网站www.scap.org.cn查询

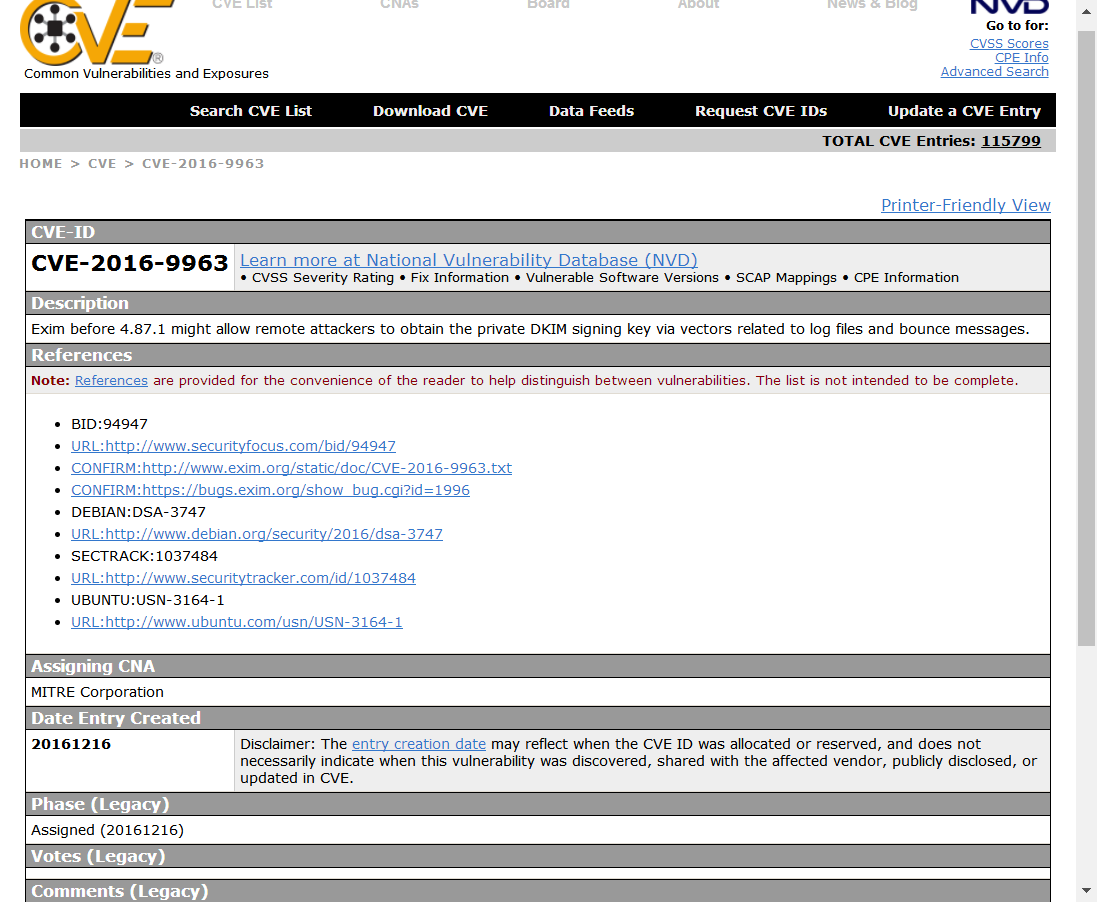

- 再看一个危险系数不是很高的:`CVE-2016-9963`

- 对于打补丁这个问题,每年的漏洞数是真的很多,许多漏洞在百度中不能直接找到补丁文件,我建议大家还是用杀毒软件进行修复

实践总结及体会

- 本次实验我完成了上次实验没有做成功的ssh_login模块的攻击,通过自己动手安装openvas,途中因为网速慢是真的装了很久,在修补漏洞这方面,我还没有找到合适的解决方法,其实360经常会修复漏洞,但是扫描出来漏洞还是很多的。我之前中过一次病毒,对于其中的危害深有感受,一定要及时对电脑体检,不然真的中了病毒就真的啥都没了。

2018-2019-2 20165205 《网络对抗技术》 Exp6 信息收集与漏洞扫描的更多相关文章

- 20155302《网络对抗》Exp6 信息收集与漏洞扫描

20155302<网络对抗>Exp6 信息收集与漏洞扫描 实验内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

- 20145233《网络对抗》Exp6 信息收集和漏洞扫描

20145233<网络对抗>Exp6 信息收集和漏洞扫描 实验问题思考 哪些组织负责DNS,IP的管理 全球根服务器均由美国政府授权的ICANN统一管理,负责DNS和IP地址管理.全球一共 ...

- 20155227《网络对抗》Exp6 信息收集与漏洞扫描

20155227<网络对抗>Exp6 信息收集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 基础问题回答 哪些组织负责DNS,IP的管理. 全球根服务器均由美国政府 ...

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155330 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155330 <网络对抗> Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构(The Internet Corporation ...

- 20155331 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155331 <网络对抗> Exp6 信息搜集与漏洞扫描 实验问题回答 哪些组织负责DNS,IP的管理 答:美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器.DNS和 ...

随机推荐

- Go学习之初出茅庐

在一个月黑风高的夜晚,机缘巧合与Go语言一面之缘,被她的简洁.灵活.高效所吸引,让我有深入学习的冲动,现在开始我的成长之路吧.

- mySql 数据库中间件 atlas的使用

MySQL 中间件Atlas 实现读写分离 原创 MySQL 作者:神谕丶 时间:2016-08-05 17:07:51 2410 0 〇 Atlas架构介绍 <span "=&q ...

- 《DSP using MATLAB》Problem 7.14

代码: %% ++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ %% Output In ...

- gdb 调试 python

gdb 版本 >7 的 对python调试有特别支持,参考: https://docs.python.org/devguide/gdb.html?highlight=gdb https://bl ...

- 获取【请求体】数据的3种方式(精)(文末代码) request.getInputStream() request.getInputStream() request.getReader()

application/x- www-form-urlencoded是Post请求默认的请求体内容类型,也是form表单默认的类型.Servlet API规范中对该类型的请求内容提供了request. ...

- servlet_3

ServletContext 介绍 提供的功能 servlet中获取servletcontext实例 servletcontext接口的方法 package com.fgy; import java. ...

- 在mysql配置文件修改sql_mode或sql-mode 怎么办?

很多在安装程序配置数据库这一步中会出现: 请在mysql配置文件修改sql_mode或sql-mode 这个问题处理很简单: mysql中修改my.cnf,找到sql_mode,修改值为: NO_AU ...

- SRE_ Google运维解密

# 第IV部分 管理 #系统可用性时间表 # 专用术语 SLO:服务等级目标 LCE(Land-Covered Earth):紧急检修登陆艇 # 紧急事故管理 一次流程管理良好的事故 # 东西早晚要坏 ...

- JS:Math 对象方法

Math 对象方法方法 描述Math.ceil(x) 对数进行上舍入.(向上取整:大于等于x的最小整数)Math.floor(x) 对数进行下舍入.(小于等于x的最大整数)Ma ...

- NLP VS NLU

NLP(Natural Language Processing )自然语言处理:是计算机科学,人工智能和语言学的交叉领域.目标是让计算机处理或“理解”自然语言,以执行语言翻译和问题回答等任务.NLU ...