ARP攻击之Kali Linux局域网断网攻击

特别声明:

我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播。请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情。

Special statement:

The purpose of our study of cyber security technology should be to maintain the security of the cyber world and protect the private information of ourselves and others from being illegally stolen and disseminated. Please comply with your local laws. Do not take advantage of the relevant technology introduced in this article to do anything that deviates from morality or against the law.

前言:

ARP攻击是基于ARP协议的工作模式进行的,关于ARP协议和ARP攻击的基础知识请查看我的这篇博文ARP协议与ARP攻击入门。

ARP攻击能够实现的技术前提有两个,一是作为攻击者的计算机需要和被攻击者的计算机在一个局域网中,二是作为攻击者的计算机需要知道被攻击者计算机的局域网IP。本文将模拟真实的攻击过程,在不与被攻击的计算机发生物理接触的情况下实现对其的局域网断网攻击。

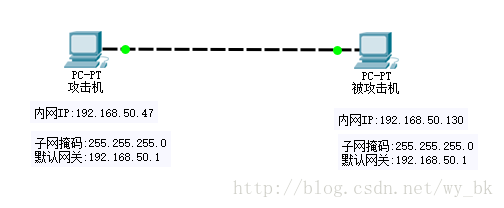

网络拓扑图

图 1

注:在这里,作为攻击者的计算机使用的是安装在VMware Workstation中的Kali Linux,我们需要在VMware的设置中将Kali的联网方式改为“桥接模式”,并且不要勾选“复制物理网络连接状态”。

获取目标主机IP

在这里,我们使用Ettercap对内网进行扫描以获取目标主机IP和网关的信息。输入命令:

ettercap -G打开Ettercap的GUI界面:

图 2

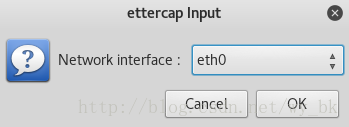

依次点击“Sniff(嗅探) -> Unified sniffing(统一嗅探)”,之后弹出如下界面让选择进行扫描的网络接口(Network interface):

图 3

这里我们使用默认的eth0端口。点击“OK”。

之后依次点击“Hosts(主机) -> Scan for hosts(扫描主机)”。

这时会出现一个进度条,等待进度条结束,依次点击“Hosts -> Hosts list(主机列表)”即可显示本机所在局域网中除本机之外,当前已连接至网络的设备的IP地址和MAC地址:

图 4

注:Ettercap扫描结果的第一项一般是本局域网中的网关,如图中的192.168.50.1就是实验时局域网中的默认网关。

这样我们就获得了目标主机的IP和本局域网的网关。

对局域网内的目标主机实施断网攻击

我们使用Kali Linux中的Arpspoof进行ARP攻击。

在实施断网攻击前,我们先测试一下目标主机192.168.50.130是不是能上网,输入命令:

ping www.baidu.com发现可以Ping通,说明目标主机在攻击开始之前是可以上网的。

在我们的攻击机上,即Kali中,输入命令:

arpspoof [-i interface] [-c own|host|both] [-t target] [-r] host

e.g:

arpspoof -i eth0 -t 192.168.50.130 192.168.50.1回车就开始对目标主机进行断网攻击了,此时我们在目标主机上执行命令:

ping www.baidu.com就会返回一个错误提示:“Ping请求找不到主机www.baidu.com”。

通过上述命令产生的Arpspoof的攻击进程不会自动停止,除非当前攻击链路被中断,如攻击机关机或者断开与当前局域网的连接,或目标机关机或者断开与当前局域网的连接或者更改了其在当前局域网内的IP地址。我们可以在Arpspoof进程所在终端上使用“Ctrl+Z”手动关闭Arpspoof的攻击进程。

关闭Arpspoof的攻击进程后,之前被攻击的目标主机一般会在几秒钟的时间内自动恢复正常的网络连接。

附:

Ettercap0.8.2的帮助信息(命令ettercap -help):

ettercap 0.8.2 copyright 2001-2015 Ettercap Development Team

Usage: ettercap [OPTIONS] [TARGET1] [TARGET2]

TARGET is in the format MAC/IP/IPv6/PORTs (see the man for further detail)

Sniffing and Attack options:

-M, --mitm <METHOD:ARGS> perform a mitm attack

-o, --only-mitm don't sniff, only perform the mitm attack

-b, --broadcast sniff packets destined to broadcast

-B, --bridge <IFACE> use bridged sniff (needs 2 ifaces)

-p, --nopromisc do not put the iface in promisc mode

-S, --nosslmitm do not forge SSL certificates

-u, --unoffensive do not forward packets

-r, --read <file> read data from pcapfile <file>

-f, --pcapfilter <string> set the pcap filter <string>

-R, --reversed use reversed TARGET matching

-t, --proto <proto> sniff only this proto (default is all)

--certificate <file> certificate file to use for SSL MiTM

--private-key <file> private key file to use for SSL MiTM

User Interface Type:

-T, --text use text only GUI

-q, --quiet do not display packet contents

-s, --script <CMD> issue these commands to the GUI

-C, --curses use curses GUI

-D, --daemon daemonize ettercap (no GUI)

-G, --gtk use GTK+ GUI

Logging options:

-w, --write <file> write sniffed data to pcapfile <file>

-L, --log <logfile> log all the traffic to this <logfile>

-l, --log-info <logfile> log only passive infos to this <logfile>

-m, --log-msg <logfile> log all the messages to this <logfile>

-c, --compress use gzip compression on log files

Visualization options:

-d, --dns resolves ip addresses into hostnames

-V, --visual <format> set the visualization format

-e, --regex <regex> visualize only packets matching this regex

-E, --ext-headers print extended header for every pck

-Q, --superquiet do not display user and password

LUA options:

--lua-script <script1>,[<script2>,...] comma-separted list of LUA scripts

--lua-args n1=v1,[n2=v2,...] comma-separated arguments to LUA script(s)

General options:

-i, --iface <iface> use this network interface

-I, --liface show all the network interfaces

-Y, --secondary <ifaces> list of secondary network interfaces

-n, --netmask <netmask> force this <netmask> on iface

-A, --address <address> force this local <address> on iface

-P, --plugin <plugin> launch this <plugin>

-F, --filter <file> load the filter <file> (content filter)

-z, --silent do not perform the initial ARP scan

-6, --ip6scan send ICMPv6 probes to discover IPv6 nodes on the link

-j, --load-hosts <file> load the hosts list from <file>

-k, --save-hosts <file> save the hosts list to <file>

-W, --wifi-key <wkey> use this key to decrypt wifi packets (wep or wpa)

-a, --config <config> use the alterative config file <config>

Standard options:

-v, --version prints the version and exit

-h, --help this help screenend

更多内容请访问我的个人网站荒原之梦

ARP攻击之Kali Linux局域网断网攻击的更多相关文章

- Kali下进行局域网断网攻击

今天我就来演示一下在kali下的局域网断网攻击,即ARP地址欺骗,下图所要用到的arp地址欺骗状态图: 则: 第一步:假设主机A访问某网站,那么要告知某网站我的IP和MAC地址,但这是以广播的方式告知 ...

- ARP局域网断网攻击

Kali--ARP局域网攻击 什么是ARP? ARP ( Address Resolution Protocol)地址转换协议,工作在OSI模型的数据链路层,在以太网中,网络设备之间互相通信是用MAC ...

- arp断网攻击

arp断网攻击可以是同局域网内主机无法上网!(可恶搞室友哦,嘻嘻!) 实现原理 arp的中文释义是地址解析协议,全英文 address resolution protocol,是一个将局域网IP地址映 ...

- arp断网攻击解决办法

局域网中有这个提示arp断网攻击是正常的,说明防火墙已经拦截了,是有人用P2P工具控制你的网速,或者是局域网有机器中病毒了也会有这样的提示,不过不用担心,今天给大家带来几个防止arp断网攻击的办法,希 ...

- “HK”的日常之ARP断网攻击

ARP断网攻击是什么?可以吃吗?如果可以吃它好吃吗? ARP断网攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响 ...

- python通过scapy模块进行arp断网攻击

前言: 想实现像arpsoof一样的工具 arp断网攻击原理: 通过伪造IP地址与MAC地址实现ARP欺骗,在网络发送大量ARP通信量.攻击者 只要持续不断发送arp包就能造成中间人攻击或者断网攻击. ...

- kali linux 局域网攻击(一)

一.攻击准备 此为局域网攻击测试 1)查看自己的IP地址,记住默认网关 2)扫描局域网中的IP fping -asg nbtscan -r 网关地址/ 3)使用arpspoof进行断网攻击 攻击前, ...

- 局域网-断网&劫持(kali)

1.查看局域网中的主机 fping –asg 192.168.1.0/24 2.断网 arpspoof -i wlan0 -t 192.168.100 192.168.1.1 (arpspoof - ...

- 【亲测有效】Kali Linux无法安装网易云音乐的解决方案

问题描述 由于 Kali Linux 的内核是基于 Debian 的,我们在安装网易云音乐的时候更偏向于选择安装网易云音乐 v1.1.0 deepin15(64位) 的包,可是我发现在安装过程中,无法 ...

随机推荐

- workbench的schema讲解一:(维度dimension设置的基本内容)

维度名字尽量用英文:因为,saiku读取schema配置文件时,用中文会出现不可预知的错误.比如,引用维度用中文,就容易出现不可预估的错误.如果要显示中文:每个对象的caption字段里键入中文,则可 ...

- dos2unix(windows脚本文件放到unix下运行要注意)

在windows下编写的shell脚本文件,直接放到linux下运行,是不行的. infiniDB的倒库脚本文件load.sh,将tbl文件导入infiniDB,怎么运行不成功,不建job.运来,是w ...

- 集群RPC通信

RPC即远程过程调用,它的提出旨在消除通信细节.屏蔽繁杂且易错的底层网络通信操作,像调用本地服务一般地调用远程服务,让业务开发者更多关注业务开发而不必考虑网络.硬件.系统的异构复杂环境. 先看看集群中 ...

- ActiveMQ系列之四:用ActiveMQ构建应用

Broker:相当于一个ActiveMQ服务器实例 命令行启动参数示例如下: 1:activemq start :使用默认的activemq.xml来启动 2:activemq start xbean ...

- CUDA版本的OpenCL在windows 7的下编程初步

参考文献: http://blog.csdn.net/neoxmu/article/details/8866928 我安装的是CUDA5.5,代码如下: //#include "stdafx ...

- linux内核中访问共享资源

访问共享资源的代码区域称为临界区,临时以某种互斥机制加以保护.中断屏蔽.原子操作 自旋锁和信号量是Linux设备驱动中可采用的互斥途径. 在单CPU范围内避免竞态的一种简单方法是在进入临界区之前屏蔽系 ...

- C语言之多线程机制(程序可以同时被执行而不会相互干扰)

接触过linux的人或多或少知道,linux有多线程的机制,也就是说程序可以同时执行,不受干扰,关于这个在我以前的博文里有过类似模拟的时间片轮转程序,跟这个其实是类似的.其实在window上,线程的头 ...

- Nginx的内部(进程)模型

nginx是以多进程的方式来工作的,当然nginx也是支持多线程的方式的,只是我们主流的方式还是多进程的方式,也是nginx的默认方式.nginx采用多进程的方式有诸多好处. (1)nginx在启动后 ...

- c# 获取TFS结构 文件

#region 获取最新版本 /// <summary> /// 获取最新版本 /// </summary> /// <param name="server_u ...

- oracle 随机数(转载)

http://blog.sina.com.cn/s/blog_6a01140c0100wimi.html 1.从表中随机取记录 select * from (select * from staff o ...