PHP 代码审计代码执行注入

PHP 代码审计代码执行注入

所谓的代码执行注入就是 在php里面有些函数中输入的字符串参数会当做PHP代码执行。

如此的文章里面就大有文章可以探究了

一 常见的代码执行函数

Eval,assert,preg_replace

Eval函数在PHP手册里面的意思是:将输入的字符串编程PHP代码

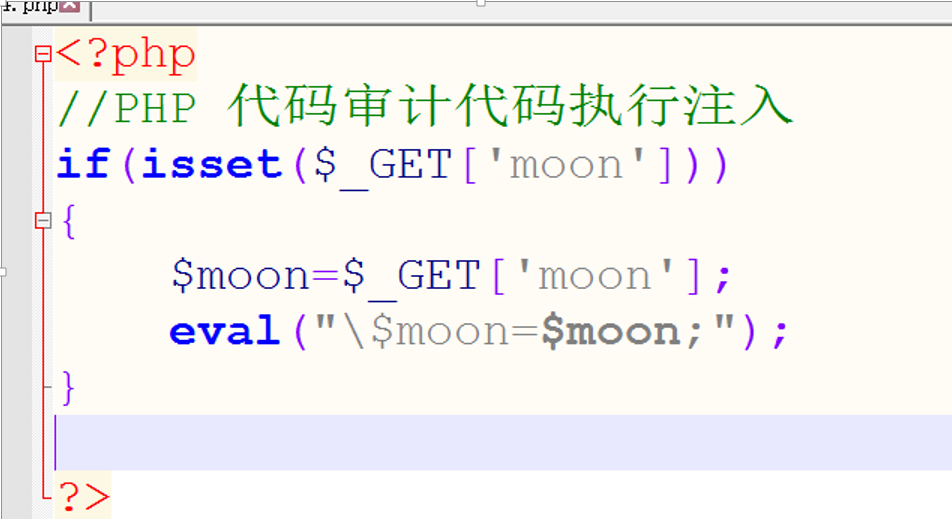

测试代码如下,然后在URL里面将变量moon的值赋值为phpinfo()

执行成功 得出当前PHP版本,

preg_replace执行正则表达式搜索和替换

当pattern 中存在/e 模式修饰符,即允许执行代码

assert()将检查给定的断言,如果其结果为FALSE,则采取适当的操作。

首先测试eval函数 这是测试代码

下面是测试结果

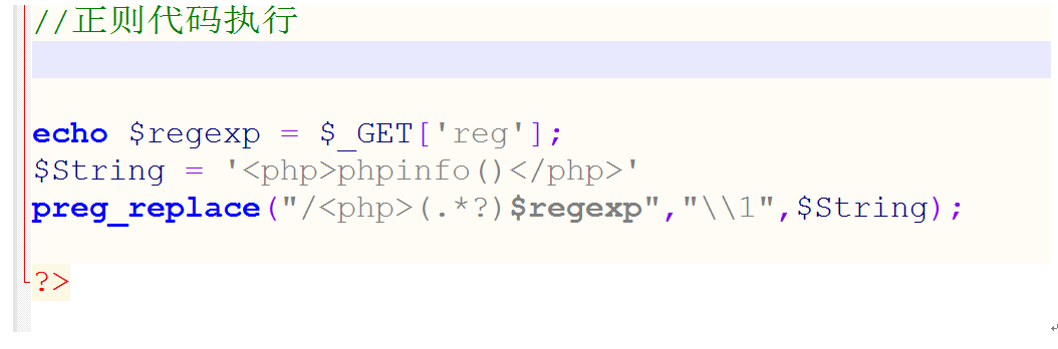

preg_replace()

1第一个参数注入

/* 大致就是正则表达式过滤后是phpinfo()

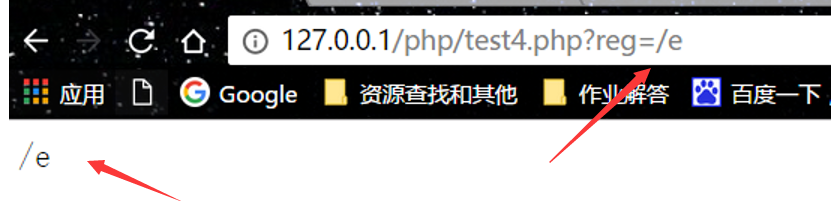

必须有参数/e URL测试 加 reg=/e

*/

大致意思就是 将String中含reg的字符串的样式去除

首先都有参数/e ,这个模式下才能进行代码执行

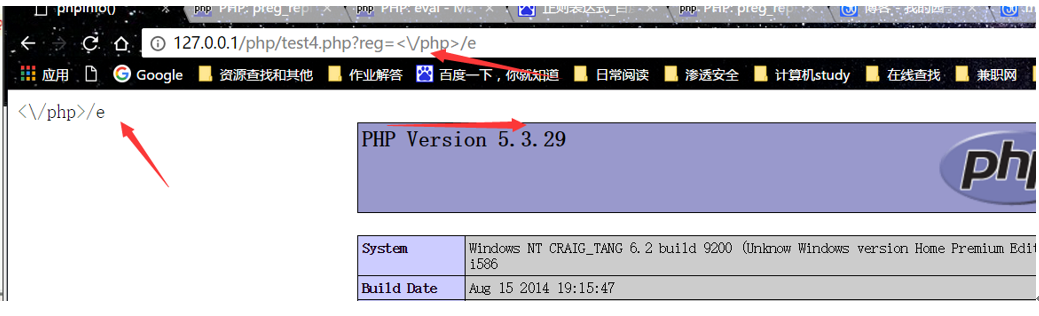

然后输入要过滤的字符,输入<\/php>,模式/e,将<php>phpinfo()</php>过滤成

Phpinfo(),成功执行

2 第二种方式比较简单好理解,直接注入

preg_replace("/moon/e",$_GET['moon'],"I love moon");

3参数三注入成功

后面附上整个测试代码

<?php

//PHP 代码审计代码执行注入

/* if(isset($_GET['moon']))

{

$moon=$_GET['moon'];

//1.eval("\$moon=$moon;");

//2.assert("\$moon=$moon;");

} */

//正则代码执行

/* 参数一注入

echo $regexp = $_GET['reg'];

$String = '<php>phpinfo()</php>';

//preg_replace("/<php>(.*?)$regexp","\\1",$String);

var_dump(preg_replace("/<php>(.*?)$regexp","\\1",$String)); */

//参数二注入

//preg_replace("/moon/e",$_GET['moon'],"I love moon");

//参数三注入

preg_replace("/\s*\[php\](.+?)\[\/php\]\s*/ies", "\\1", $_GET['moon']);

?>

PHP 代码审计代码执行注入的更多相关文章

- ecshop SQL注入漏洞导致代码执行

漏洞名称:ecshop SQL注入漏洞导致代码执行补丁编号:11208761补丁文件:/includes/libinsert.php补丁来源:云盾自研漏洞描述:ecshop的/includes/lib ...

- [漏洞分析]thinkcmf 1.6.0版本从sql注入到任意代码执行

0x00 前言 该漏洞源于某真实案例,虽然攻击没有用到该漏洞,但在分析攻击之后对该版本的cmf审计之后发现了,也算是有点机遇巧合的味道,我没去找漏洞,漏洞找上了我XD thinkcmf 已经非常久远了 ...

- 【代码审计】YUNUCMS_v1.0.6 后台代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.yunucms.com 网站源码版本:YUNUCMSv1.0.6 程序源码下载:http://www.yunucms.com/Downl ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- php代码审计4审计代码执行漏洞

代码执行漏洞代码执行漏洞是指应用程序本身过滤不严,用户可以通过请求将代码注入到应用中执行,当应用在调用一些能将字符串转化成代码的函数(如php中的eval)时,没有考虑到用户是否能控制这个字符串,造成 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- 20.Ecshop 2.x/3.x SQL注入/任意代码执行漏洞

Ecshop 2.x/3.x SQL注入/任意代码执行漏洞 影响版本: Ecshop 2.x Ecshop 3.x-3.6.0 漏洞分析: 该漏洞影响ECShop 2.x和3.x版本,是一个典型的“二 ...

- Confluence未授权模板注入/代码执行(CVE-2019-3396)

--- title: Confluence未授权模板注入/代码执行(CVE-2019-3396) tags: [poc,cve] num :g7y12 --- # 简介 --- Confluence是 ...

- CVE-2019-3396:Confluence未授权模板注入_代码执行

title: Confluence未授权模板注入/代码执行(CVE-2019-3396) tags: [poc,cve] 简介 Confluence是一个专业的企业知识管理与协同软件,也可以用于构建企 ...

随机推荐

- Mac下配置node.js环境(Mac 10.12)

有安装就有卸载,卸载教程参考:http://www.cnblogs.com/EasonJim/p/6287141.html 一.官方下载pkg安装包 1.安装 到官网https://nodejs.or ...

- OmniGraffle-新手指南

OmniGraffle是一款不错的可视化软件,通过它你可以把你想要展现的数据简介.直观的展现在图.表上,这是我在数据可视化工具这篇随笔中说过的功能.但是当我真正用它时,我发现它可以做的事情还有很多. ...

- n皇后问题 [随机化算法,拉斯维加斯算法]

问题: 如何能够在 n×n 的国际象棋棋盘上放置八个皇后,使得任何一个皇后都无法直接吃掉其他的皇后?为了达到此目的,任两个皇后都不能处于同一条横行.纵行或斜线上. 分析: 这题常规的解法应该是回溯法, ...

- Mysql死锁问题解决方式 & 聚簇索引、隔离级别等知识

参考了这篇文章:http://www.cnblogs.com/LBSer/p/5183300.html <mysql死锁问题分析> 写的不错. 如果Mysql死锁,会报出: 1.1 死锁 ...

- linux 自动备份脚本

首先我在/root/backup 目录下建立一个文件夹, #mkdir /root/backup/mysqlbackup 以后在每天五点钟,就会有一个文件保存在这里. 接着新建文件 #vim /roo ...

- 创建 Web 前端开发环境(node和npm)

Web 前端开发涉及多种工具,这里将常用工具的安装和配置进行说明,提供了详细的说明,为后继的开发创建一个坚实的基础. 本文介绍的工具有:NodeJS, NPM, Bower, Git 和 Grunt. ...

- 一点养老APP模式定制系统平台源码

一点养老APP模式定制系统开发:136.1013.1824电/微:搭建一点养老APP模式定制系统平台.专注于为企业和商家客户提供基于腾讯微信公众平台系统程序和APP等开发服务,中国养老金融50人论坛2 ...

- thinkphp CURD 1

二.ThinkPHP 3 读取数据 (重点) 对数据的读取 Read $m=new Model('User'); $m=M('User'); select $m-> ...

- Kingbase在初始化时遇到的错误

FATAL: could not create semaphores: No space left on deviceDETAIL: Failed system call was semget(58 ...

- MyEclipse 2014去除derby

在MyEclipse安装目录下打开configuration\org.eclipse.equinox.simpleconfigurator\bundles.info 搜索derby找到com.genu ...