1.docker容器技术基础入门

内容来自:https://www.cnblogs.com/marility/p/10215062.html

https://blog.51cto.com/gouyc/2310785?source=dra

一、虚拟化实现

虚拟机的目的之一:进行隔离。(隔离UTS IPC Mount PID User Network)

Chroot

CPU是可压缩性资源,内存是非可压缩性资源。

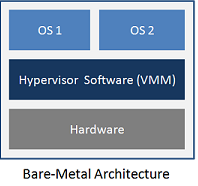

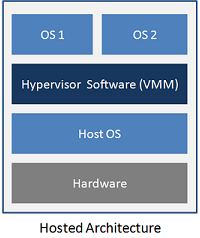

1、主机级虚拟化

Type-I:在宿主机上直接安装Virtual machine Manager(Hypervisor),不需要在宿主机上安装操作系统 -- xen、ESX/ESXI

Type-II:需要基于宿主机的操作系统之上安装Virtual Machine Manager -- VMware Workstation、kvm、VirtualBox

2、容器级别虚拟化

此实现不在为每一个虚拟机创建单独的内核,而是通过在宿主机的内核上将6种资源通过内核机制(namespaces名称空间)隔离出来,每一个namespace是一个单独的容器(虚拟机)。至今为止,整个linux领域的容器技术,就是靠内核级的6个namespaces、chroot和Cgroups共同实现。

容器虚拟化,有别于主机虚拟化,其存在宿主机os,但其与主机级别虚拟化的type-II不一样,并非进行内核的虚拟化,而是通过namespace进行虚拟化,通过namespace的隔离,进行各程序的隔离,通过cgroups,进行资源的控制,以此来进行虚拟化。

隔离性没有主机级别隔离性好,因为毕竟属于同一个内核。

2.1、Linux Namespaces

|

namespace |

系统调用参数 |

被隔离的全局系统资源 |

引入内核版本 |

|

UTS |

CLONE_NEWUTS |

主机名和域名 |

2.6.19 |

|

IPC |

CLONE_NEWIPC |

信号量、消息队列和共享内存 -- 进程间通信 |

2.6.19 |

|

PID |

CLONE_NEWPID |

进程编号 |

2.6.24 |

|

Network |

CLONE_NEWNET |

网络设备、网络栈、端口等 |

2.6.29 |

|

Mount |

CLONE_NEWNS |

文件系统挂载点 |

2.4.19 |

|

User |

CLONE_NEWUSER |

用户和用户组 |

3.8 |

以上命名空间在容器环境下的隔离效果:

UTS:每个容器能看到自己的hostname,拥有独立的主机名和域名。

IPC:同一个IPC namespace的进程之间能互相通讯,不同的IPC namespace之间不能通信。

PID:每个PID namespace中的进程可以有其独立的PID,每个容器可以有其PID为1的root 进程。

Network:每个容器用有其独立的网络设备,IP地址,IP路由表,/proc/net目录,端口号。

Mount:每个容器能看到不同的文件系统层次结构。

User:每个container可以有不同的user和group id。

2.2、Control Groups(CGroups)的作用

Cgroups: Linux control groups,linux为运行的任务分配cpu、ram等,当namespace为容器进行隔离之后,还需要对每个容器进行资源的使用进行控制,不能让其抢占其它容器的资源。

容器化技术的隔离机制是靠namespaces实现,而容器化的资源分配靠的是在内核级通过CGroups机制实现,它会把系统级的资源分成多个组,然后把每一个组内的资源量指派分配到特定的namespace的进程上去来实现。

2.2.1、CGroups的功能

|

blkio |

块设备IO |

|

cpu |

CPU |

|

cpuacct |

CPU资源使用报告 |

|

cpuset |

多处理器平台上的CPU集合,有两种分派方式,一种是比例,一种是分核数 |

|

devices |

设备访问 |

|

freezer |

挂起或恢复任务 |

|

memory |

内存用量及报告 |

|

perf_event |

对cgroup中的任务进行统一性能测试 |

|

net_cls |

cgroup中的任务创建的数据报文的类别标识符 |

2.3、LXC(Linux Container)

LXC是最早除了Vserver之外,真正把完整的容器技术用一组简易使用的工具和模板来极大的简化了容器技术使用的一个方案。LXC靠一组工具包帮我们快速的实现了创建名称空间,利用模板完成内部所需要的各种文件的安装。同时,还有些工具能够自动完成chroot切换,于是,就可以使用多个并行的用户空间,而每一个用户空间,就像我们之前使用的虚拟机,是一个独立的系统。

3、Docker的诞生

LXC虽然极大的简化了容器技术的使用,但比起过去使用虚拟机来讲,它的复杂程度是没有多大降低的,隔离性也没有虚拟机好、在大规模使用上和分发上都不方便。但好处是它能够让每一个用户空间的进程直接使用宿主机的性能,中间没有额外开销。于是就出现了Docker。

3.1、Docker的实质

Docker是LXC的增强版,它本身不是容器,而是容器的易用工具。容器是linux内核中的技术,Docker只是把这种技术在使用上简易普及了。Docker在早期的版本其核心就是LXC的二次封装发行版。

Docker利用LXC做容器管理引擎,但是在创建容器时,不再使用模板去安装生成,而是通过镜像技术(把一个操作系统用户空间所需要使用到的组件事先编排好,并整体打包成一个文件,image文件),镜像文件集中放在一个仓库中。当需要创建容器时,Docker调用LXC的工具lxc-create,但不再通过lxc的模板去安装,而是连接到镜像服务器上下载匹配的镜像文件,而后基于镜像启动容器。所以,Docker极大的简化了容器的使用难度。以后我们创建启动容器,只需要一个命令,docker-run,docker-stop就可以启动停止一个容器了。

为了使整个容器使用更加易于管理,Docker采用了一种更精巧的限制机制,在一个容器内,只运行一个进程。而LXC是把一个容器当一个用户空间使用,可以运行N个进程,所以使得我们管理容器进程极为不便。Docker在镜像构建底层使用了分层构建,联合挂载。这种好处就是在以后的镜像分发上就没有那么庞大,可以自由组合镜像实现不同环境的挂载。

Docker中只运行一个进程这种机制给运维带来了极大的不便利,因为调试容器中的进程很难,首先可能没有调试工具,其次如果调试程序需要进入容器,并且如果每个镜像都准备调试工具,镜像会很庞大,但实际上这个工具是可以共享的。但解决了开发人员多版本多环境的开发难度。

3.2、Docker容器引擎的更迭

Docker早期是基于LXC容器管理引擎实现,当后来成熟之后,Docker自建了一个容器引擎叫libcontainer,后来CNCF的介入,Docker又研发了一个工业化标准的容器引擎runC,目前所使用的新版Docker,所使用的容器引擎就是RunC。

Tips:

程序 = 指令 + 数据

Mesos:不是专门用来编排容器的,它属于统一资源编排工具,实现统一资源调度和分配的。如果要使用它实现容器编排,需要结合Marathon。

Kubernetes:是Google的Borg的开源实现,融合了Google的十几年的容器使用经验。

RKT也是容器引擎,属于CoreOS的。

1.docker容器技术基础入门的更多相关文章

- docker容器技术基础入门

目录 docker容器技术基础入门 容器(Container) 传统虚拟化与容器的区别 Linux容器技术 Linux Namespaces CGroups LXC docker基本概念 docker ...

- 1、docker容器技术基础入门

Docker和传统虚拟机的区别 参考文章: https://lwn.net/Articles/531114/ 操作中的命名空间详解 https://blog.yadu ...

- docker容器技术基础之联合文件系统OverlayFS

我们在上篇介绍了容器技术中资源隔离与限制docker容器技术基础之linux cgroup.namespace 这篇小作文我们要尝试学习容器的另外一个重要技术之联合文件系统之OverlayFS,在介绍 ...

- Docker 学习1 容器技术基础入门

一.虚拟化 1.主机级别虚拟化(两种) a.类型一虚拟化:在硬件上直接安装hyper-ver,然后再安装虚拟机 1).操作系统就两棵树:进程树,文件系统树. 2).一个内核只能有一个root b.类型 ...

- Docker容器技术基础

Docker基础 目录 Docker基础 容器(Container) 传统虚拟化与容器的区别 Linux容器技术 Linux Namespaces CGroups LXC docker基本概念 doc ...

- Docker容器技术-基础命令

一.基础命令 1.运行一个镜像 [root@bogon ~]# docker run debian echo "Hello World" Unable to find image ...

- Docker容器技术-基础与架构

一.什么是容器 容器是对应用程序及其依赖关系的封装. 1.容器的优点 容器与主机的操作系统共享资源,提高了效率,性能损耗低 容器具有可移植性 容器是轻量的,可同时运行数十个容器,模拟分布式系统 不必花 ...

- docker容器技术基础之linux cgroup、namespace

一.开头 接触过docker的同学多多少少听过这样一句话"docker容器通过linux namespace.cgroup特性实现资源的隔离与限制".今天我们来尝试学习一下这两个东 ...

- 1.云原生之Docker容器技术基础知识介绍

转载自:https://www.bilibili.com/read/cv15180540/?from=readlist

随机推荐

- 字符串在PHP比较运算中的变化

由于PHP的弱类型性质,你可以做一些奇怪的事情,其中一些是好的,其中一些将使你掉到坑里面去.比如: ; if ( $a == true && $b == false & ...

- 搜索引擎、邮件营销、微信营销之营销方式大PK

经常有朋友问到这个问题,关于搜索引擎.邮件营销.微信营销三种网络营销方式的优劣势,用哪种营销方式比较好.下面我们跟随Focussend小编来看看这几种方式的优劣势. 搜索引擎 优势:1.传播速度快:2 ...

- 阶段3 1.Mybatis_12.Mybatis注解开发_3 mybatis注解开发保存和更新功能

使用直接来实现CRUD操作 Insert方法 创建测试类 把变量都定义在外面 写测试方法 修改链接的数据库 update方法 再加上address 被更新的数据

- window.screenLeft&&window.screenTop&&window.screenX&&window.screenY

http://blog.sina.com.cn/s/blog_14e2a237b0102w4i0.html window.screenLeft&&window.screenTop&am ...

- jmeter的cookie跨线程传递

测试计划需要设置成独立运行每个线程组获取cookie需要先执行才能使接下来的cookie使用正确执行 登录线程组登录,使用正则表达式提取器提取所需cookie然后使用BeanShellPostProc ...

- pyspark的安装配置

1.搭建基本spark+Hadoop的本地环境 https://blog.csdn.net/u011513853/article/details/52865076?tdsourcetag=s_pcqq ...

- 【Linux开发】Linux启动脚本设置

前言linux有自己一套完整的启动 体系,抓住了linux启动 的脉络,linux的启动 过程将不再神秘.阅读之前建议先看一下附图.本文中假设inittab中设置的init tree为:/etc/rc ...

- vue防止 由于网速出现 闪现{{}}

防止闪现可能应为网速的原因{{msg}} 一直解析不了, 于是用户就看到它了,不友好, 于是 vue推出 与css配合 [v-cloak] {display:none}

- 第六周课程总结&实验报告

一.实验目的 (1)掌握类的继承 (2)变量的继承和覆盖,方法的继承,重载和覆盖的实现: 二.实验的内容 (1)根据下面的要求实现圆类Circle. 1.圆类Circle的成员变量:radius表示圆 ...

- [DS+Algo] 010 二叉树的遍历

二叉树遍历 深度优先 一般用递归 一些名词 遍历方式 英文 先序 Preorder 中序 Inorder 后序 Postorder 广度优先 一般用队列 Python 代码示例 class Node( ...