docker 网络概述及网络模式详解

docker 网络概述及网络模式详解

1、网络概述

2、网络模式详解

1、网络概述:

Docker 网络实现原理

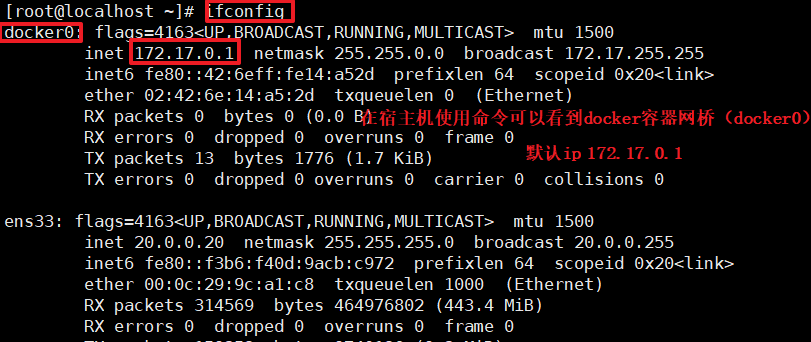

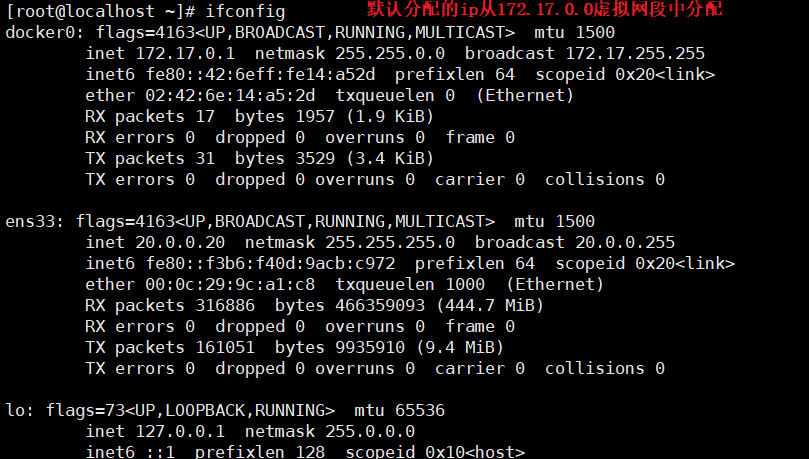

Docker使用Linux桥接,在宿主机虚拟一个Docker容器网桥(docker0),Docker启动一个容器时会根据Docker网桥的网段分配给容器一个IP地址,称为Container-IP,同时Docker网桥是每个容器的默认网关。因为在同一宿主机内的容器都接入同一个网桥,这样容器之间就能够通过容器的 Container-IP直接通信,默认分配的IP网段为172.17.0.0,docker0为172.17.0.1作为网关。

Docker网桥是宿主机虚拟出来的,并不是真实存在的网络设备,外部网络是无法寻址到的,这也意味着外部网络无法直接通过Container-IP 访问到容器。如果容器希望外部访问能够访问到,可以通过映射容器端口到宿主主机(端口映射),即 docker run 创建容器时候通过 -p 或 -P 参数来启用,访问容器的时候就通过 [宿主机IP]:[容器端口] 访问容器。

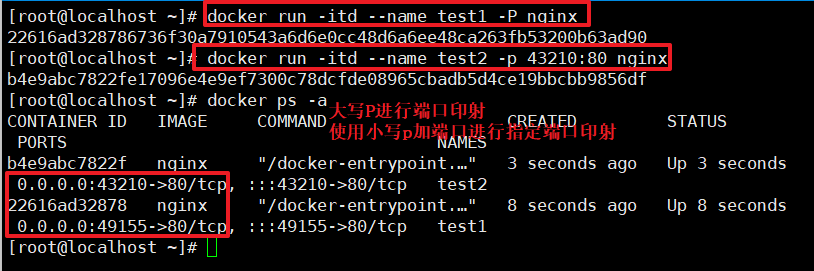

docker run -itd --name test1 -P nginx #使用大写p进行随机端口映射

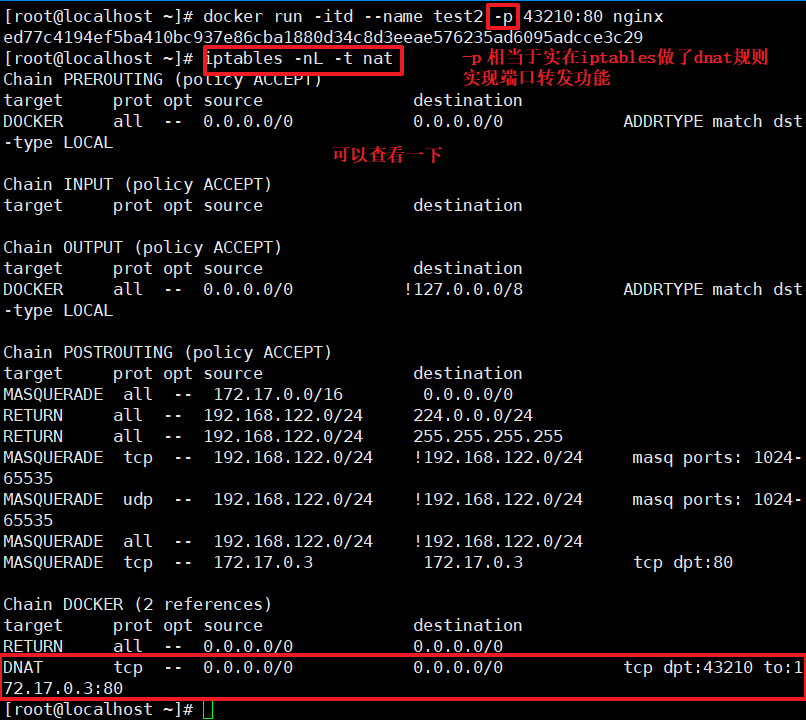

docker run -itd --name test2 -p 43210:80 nginx #使用小写p加端口进行指定的端口映射 docker ps -a

[root@docker ~]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

155ddb0c29b3 nginx "/docker-entrypoint.…" 4 seconds ago Up 3 seconds 0.0.0.0:43210->80/tcp, :::43210->80/tcp test2

0d1f97c0ae26 nginx "/docker-entrypoint.…" 10 minutes ago Up 10 minutes 0.0.0.0:49156->80/tcp, :::49153->80/tcp test1 浏览器访问:http://20.0.0.20:43210

2、 网络模式详解:

docker的网络模式:

|

Host |

容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。 |

|

Container |

创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围。 |

|

None |

该模式关闭了容器的网络功能。 |

|

Bridge |

默认为该模式,此模式会为每一个容器分配、设置IP等,并将容器连接到一个docker0虚拟网桥,通过docker0网桥以及iptables nat表配置与宿主机通信。 |

|

自定义网络 |

|

|

注意:如果与主机或虚拟机共用IP和端口,端口不能出现重复造成冲突现象 |

|

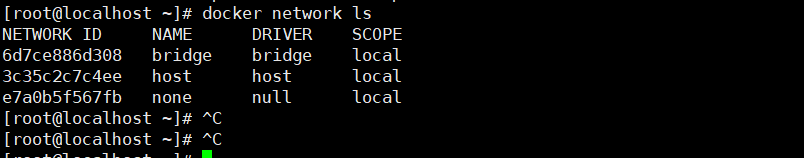

安装Docker时,它会自动创建三个网络,bridge(创建容器默认连接到此网络)、none 、host

docker network ls 或 docker network list #查看docker网络列表 NETWORK ID NAME DRIVER SCOPE

3cce31b7db4e bridge bridge local

6f7e4930aab4 host host local

2ded2fffb055 none null local

#使用docker run创建Docker容器时,可以用--net 或 --network选项指定容器的网络模式:

|

host模式 |

使用--net=host 指定。 |

|

none模式 |

使用 --net=none 指定。 |

|

container模式 |

使用--net=container∶NAME or ID 指定。 |

|

bridge模式 |

使用 --net=bridge 指定,默认设置,可省略。 |

网络模式:

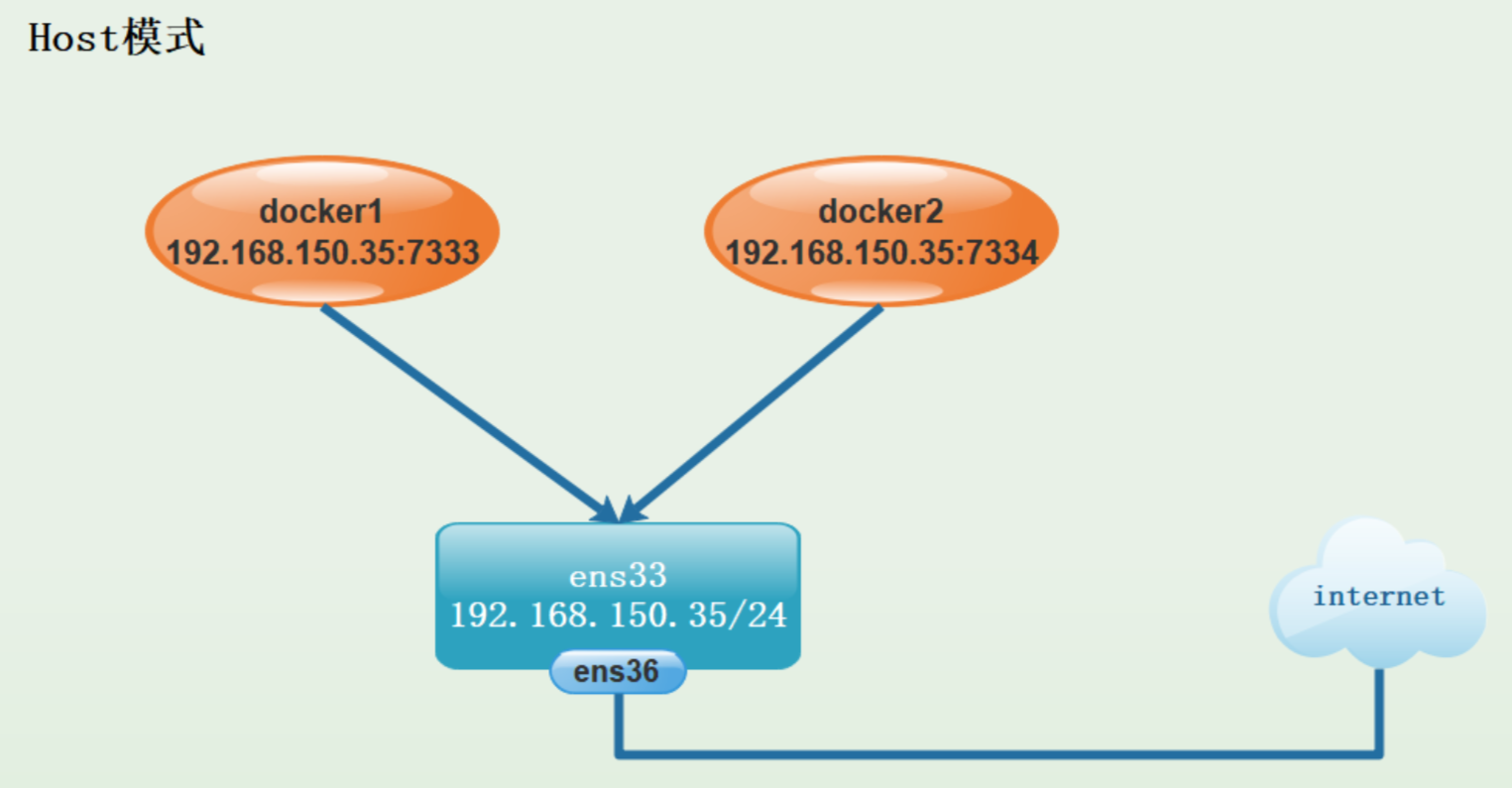

1、host 模式:

相当于Vmware中的桥接模式,与宿主机在同一个网络中,但没有独立IP地址。

Docker使用了Linux的Namespaces技术来进行资源隔离,如PID Namespace隔离进程,Mount Namespace隔离文件系统,Network Namespace隔离网络等。

一个Network Namespace提供了一份独立的网络环境,包括网卡、路由、iptable规则等都与其他的Network Namespace隔离。

一个Docker容器一般会分配一个独立的Network Namespace。

但如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的Network Namespace,

而是和宿主机共用一个Network Namespace。容器将不会虚拟出自己的网卡、配置自己的IP等,而是使用宿主机的IP和端口。

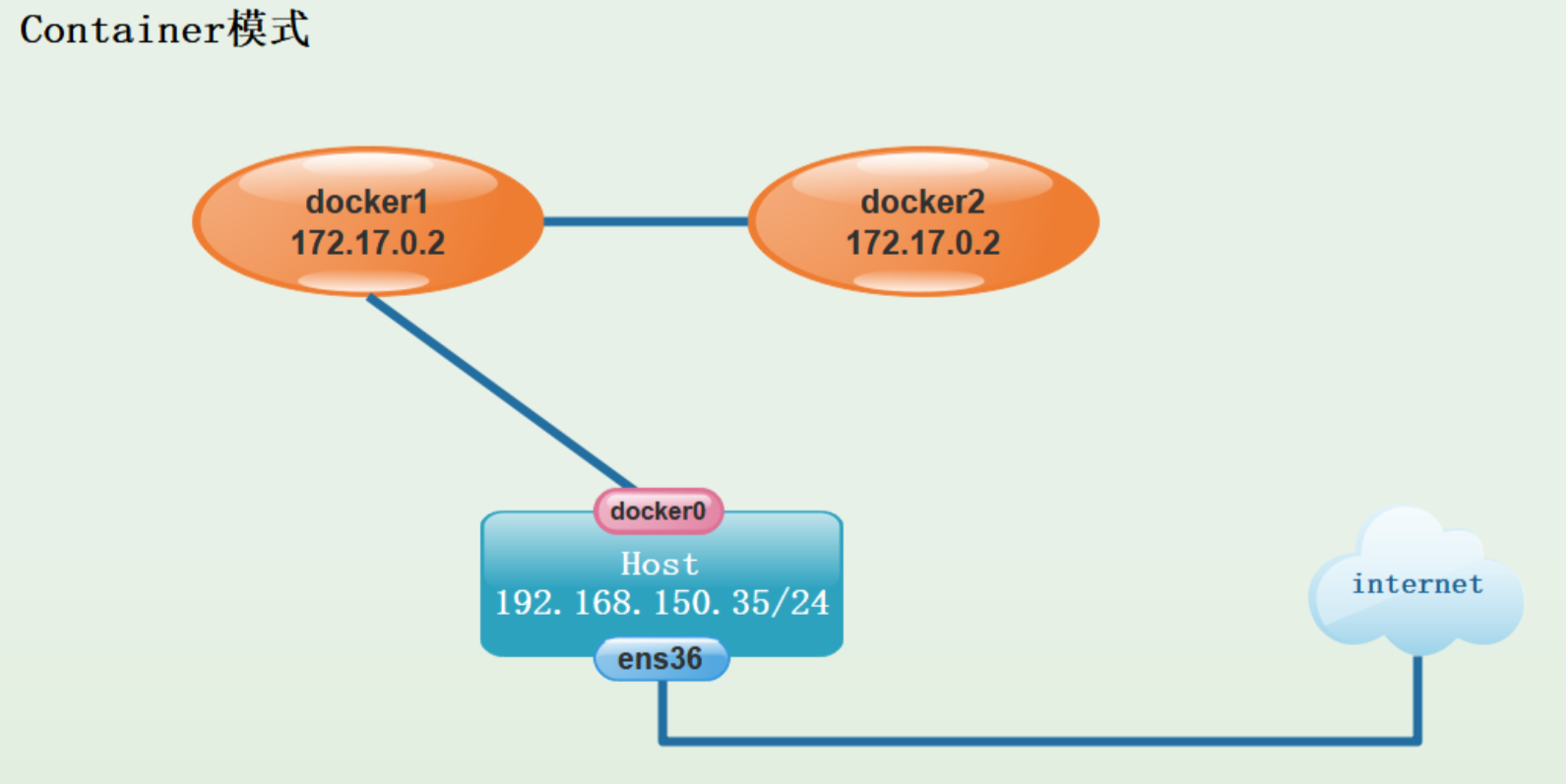

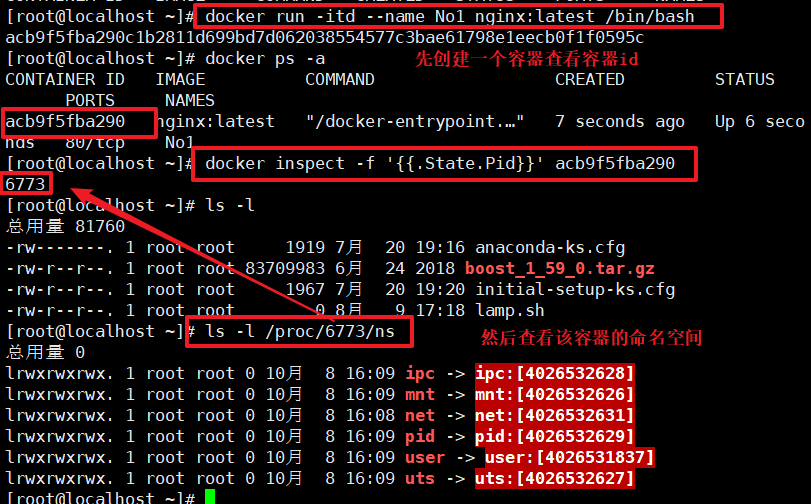

2. container模式:

这个模式指定新创建的容器和已经存在的一个容器共享一个Network

Namespace,而不是和宿主机共享。新创建的容器不会创建自已的网卡,配置自已的IP,而是和一个指定的容器共享IP、端口范围等。同样,两个容器除了网络方面,其他的如文件系统、进程列表等还是隔离的。两个容器的进程可以通过lo网卡设备通信。

docker inspect -f '{{.State.Pid}}' 155ddb0c29b3 #查看容器进程PID

22364

ls -l /proc/22364/ns

-----------------------------------------------------------------

总用量 0

lrwxrwxrwx. 1 root root 0 7月 26 17:47 ipc -> ipc:[4026532688]

lrwxrwxrwx. 1 root root 0 7月 26 17:47 mnt -> mnt:[4026532683]

lrwxrwxrwx. 1 root root 0 7月 26 16:35 net -> net:[4026532691] #查看此项Network Namespace

lrwxrwxrwx. 1 root root 0 7月 26 17:47 pid -> pid:[4026532689]

lrwxrwxrwx. 1 root root 0 7月 26 17:47 user -> user:[4026531837]

lrwxrwxrwx. 1 root root 0 7月 26 17:47 uts -> uts:[4026532687]

-----------------------------------------------------------------

docker run -itd --name test3 --net=container:155ddb0c29b3 centos bash

docker inspect -f '{{.State.Pid}}' 3a47d5cb641b

23428

ls -l /proc/23428/ns

-----------------------------------------------------------------

总用量 0

lrwxrwxrwx. 1 root root 0 7月 26 17:56 ipc -> ipc:[4026532783]

lrwxrwxrwx. 1 root root 0 7月 26 17:56 mnt -> mnt:[4026532781]

lrwxrwxrwx. 1 root root 0 7月 26 17:56 net -> net:[4026532691] #container模式的Network Namespace和上面的一致

lrwxrwxrwx. 1 root root 0 7月 26 17:56 pid -> pid:[4026532784]

lrwxrwxrwx. 1 root root 0 7月 26 17:56 user -> user:[4026531837]

lrwxrwxrwx. 1 root root 0 7月 26 17:56 uts -> uts:[4026532782]

-----------------------------------------------------------------

3、none模式:

使用none模式,Docker容器拥有自己的Network Namespace,但是,并不为Docker容器进行任何网络配置。

也就是说,这个Docker容器没有网卡、IP、路由等信息。这种网络模式下容器只有lo回环网络,没有其他网卡。这种类型的网络没有办法联网,但封闭的网络能很好的保证容器的安全性

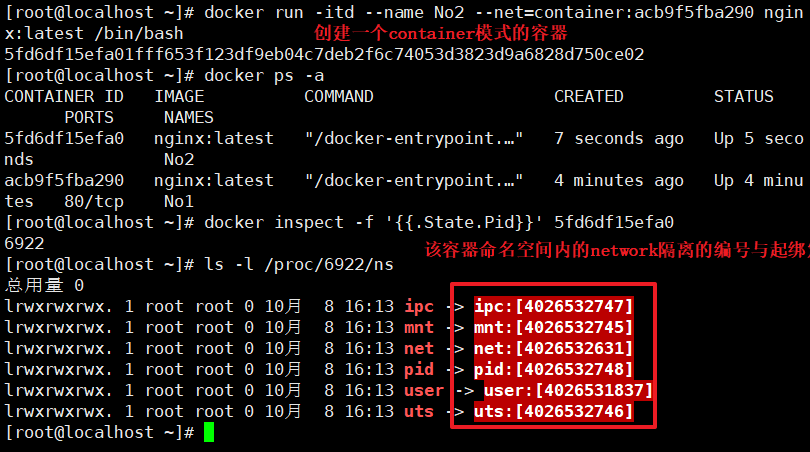

4、bridge模式:

bridge模式是docker的默认网络模式,不用--net参数,就是bridge模式。

相当于Vmware中的nat模式,容器使用独立network Namespace,并连接到docker0虚拟网卡。通过docker0网桥以及iptables nat表配置与宿主机通信,此模式会为每一个容器分配Network

Namespace、设置IP等,并将一个主机上的 Docker 容器连接到一个虚拟网桥上。

(1)当Docker进程启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上启动的Docker容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似,这样主机上的所有容器就通过交换机连在了一个二层网络中。

(2)从docker0子网中分配一个IP给容器使用,并设置docker0的IP地址为容器的默认网关。在主机上创建一对虚拟网卡veth pair设备。veth设备总是成对出现的,它们组成了一个数据的通道,数据从一个设备进入,就会从另一个设备出来。因此veth 设备常用来连接两个网络设备。

(3)Docker将 veth pair 设备的一端放在新创建的容器中,并命名为 eth0(容器的网卡),另一端放在主机中,以 veth*这样类似的名字命名,并将这个网络设备加入到 docker0 网桥中。可以通过 brctl show命令查看。

(4)使用 docker run -p 时,docker实际是在iptables做了DNAT规则,实现端口转发功能。可以使用iptables -t nat -vnL 查看。

5、自定义模式:

#直接使用bridge模式,是无法支持指定IP运行docker的,例如执行以下命令就会报错

docker run -itd --name No3 --network bridge --ip 172.17.0.10 nginx:latest /bin/bash #创建自定义网络

#可以先自定义网络,再使用指定IP运行docker

docker network create --subnet=172.18.0.0/16 --opt "com.docker.network.bridge.name"="docker1" mynetwork #docker1 为执行 ifconfig -a 命令时,显示的网卡名,如果不使用 --opt 参数指定此名称,那你在使用 ifconfig -a 命令查看网络信息时,

看到的是类似br-110eb56a0b22 这样的名字,这显然不怎么好记。 #mynetwork 为执行 docker network list 命令时,显示的bridge网络模式名称。 docker run -itd --name No4 --net mynetwork --ip 172.18.0.10 nginx:latest /bin/bash

ifconfig #该命令需要安装

docker 网络概述及网络模式详解的更多相关文章

- Docker Kubernetes Service 网络服务代理模式详解

Docker Kubernetes Service 网络服务代理模式详解 Service service是实现kubernetes网络通信的一个服务 主要功能:负载均衡.网络规则分布到具体pod 注 ...

- Docker:网络模式详解

Docker作为目前最火的轻量级容器技术,牛逼的功能,如Docker的镜像管理,不足的地方网络方面. Docker自身的4种网络工作方式,和一些自定义网络模式 安装Docker时,它会自动创建三个网络 ...

- Docker网络模式详解

一.Docker四种工作模式 安装Docker时,它会自动创建三个网络,bridge(创建容器默认连接到此网络). none .hosthost:容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用 ...

- Linux网络配置:Nat和桥接模式详解

Linux网络配置:Nat和桥接模式详解 一.我们首先说一下VMware的几个虚拟设备: Centos虚拟网络编辑器中的虚拟交换机: VMnet0:用于虚拟桥接网络下的虚拟交换机: VMnet1:用于 ...

- 网络编程socket基本API详解(转)

网络编程socket基本API详解 socket socket是在应用层和传输层之间的一个抽象层,它把TCP/IP层复杂的操作抽象为几个简单的接口供应用层调用已实现进程在网络中通信. socket ...

- [转]网络性能评估工具Iperf详解(可测丢包率)

原文链接:安全运维之:网络性能评估工具Iperf详解:http://os.51cto.com/art/201410/454889.htm 参考博文:http://linoxide.com/monito ...

- [转帖]技术扫盲:新一代基于UDP的低延时网络传输层协议——QUIC详解

技术扫盲:新一代基于UDP的低延时网络传输层协议——QUIC详解 http://www.52im.net/thread-1309-1-1.html 本文来自腾讯资深研发工程师罗成的技术分享, ...

- 入木三分学网络第一篇--VRRP协议详解第一篇(转)

因为keepalived使用了VRRP协议,所有有必要熟悉一下. 虚拟路由冗余协议(Virtual Router Redundancy Protocol,简称VRRP)是解决局域网中配置静态网关时,静 ...

- 网工最实用最常用的网络命令之一——Ping 命令详解(一)

Ping是Windows.Unix和Linux系统下的一个命令.ping也属于一个通信协议,是TCP/IP协议的一部分.利用“ping”命令可以检查网络是否连通,可以很好地帮助我们分析和判定网络故障. ...

随机推荐

- .net core获取本地Ip地址的方法

笔记: /// <summary> /// 获取本地Ip地址 /// </summary> /// <returns></returns> public ...

- Linux系统使用crt登录之后如何显示横幅消息

打开 /etc/motd 编辑内容即可 效果如下

- idea 更换 maven ,并更换阿里镜像

1 ctrl + alt + s 打开设置, 找到Maven 修改maven包的地址,然后修改settings.xml 注意了,有时候repository没有,那么需要在settings.xml配置r ...

- 简单谈谈 TCP/IP

1.前言 IP 或 ICMP.TCP 或 UDP.TELNET 或 FTP.以及 HTTP 等都属于 TCP/IP 协议. 他们与 TCP 或 IP 的关系紧密,是互联网必不可少的组成部分.TCP/I ...

- python 迭代器链式处理数据

pytorch.utils.data可兼容迭代数据训练处理,在dataloader中使用提高训练效率:借助迭代器避免内存溢出不足的现象.借助链式处理使得数据读取利用更高效(可类比操作系统的资源调控) ...

- spring boot 中使用swagger

一.pom.xml <dependency> <groupId>io.springfox</groupId> <artifactId>springfox ...

- Java安全之Spring内存马

Java安全之Spring内存马 基础知识 Bean bean 是 Spring 框架的一个核心概念,它是构成应用程序的主干,并且是由 Spring IoC 容器负责实例化.配置.组装和管理的对象. ...

- 【漏洞复现】CVE-2022–21661 WordPress核心框架WP_Query SQL注入漏洞原理分析与复现

影响版本 wordpress < 5.8.3 分析 参考:https://blog.csdn.net/qq_46717339/article/details/122431779 在 5.8.3 ...

- 计算机视觉--CV技术指南文章汇总

前言 本文汇总了过去本公众号原创的.国外博客翻译的.从其它公众号转载的.从知乎转载的等一些比较重要的文章,并按照论文分享.技术总结三个方面进行了一个简单分类.点击每篇文章标题可阅读详细内容 欢迎关注 ...

- Visual Studio 2015 MFC之Button颜色变化-断点调试(Debug)

软件开发,对自己的程序进行调试很重要,本次文章在上一边随笔的基础上,介绍一下Button控件做显示灯的用法,Button控件的添加和变量设置等可以参考下面的的链接:Visaul Studio 2015 ...