CTF-Decrypt-the-Message-writeup

Decrypt-the-Message

题目信息:

解密这段信息!

附件:

The life that I have

Is all that I have

And the life that I have

Is yours.

The love that I have

Of the life that I have

Is yours and yours and yours.

A sleep I shall have

A rest I shall have

Yet death will be but a pause.

For the peace of my years

In the long green grass

Will be yours and yours and yours.

decrypted message: emzcf sebt yuwi ytrr ortl rbon aluo konf ihye cyog rowh prhj feom ihos perp twnb tpak heoc yaui usoa irtd tnlu ntke onds goym hmpq

涉及知识点:

peom codes(诗歌加密)

诗歌密码在第二次世界大战中被广泛使用,它的工作方式如下:

首先,你需要先记住一首诗歌,它不需要太长,也不需要完整。比如下面这句截取自尤利西斯诗歌的片段就可以。

for my purpose holds to sail beyond the sunset, and the baths of all the western stars until I die.

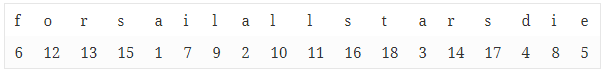

然后,从中选择五个词作为关键字:比如“ for”,“ sail”,“ all”,“ stars”,“ die”。

接着,将它们串在一起,然后给字母编号,以“ a”开头为1,第二个“ a”开头为2,依此类推;如果没有第二个“ a”,则“ b”的编号为2;或者 如果没有“ b”,则“ c”被标记为2,依此类推,直到我们为所有字母编号。结果:

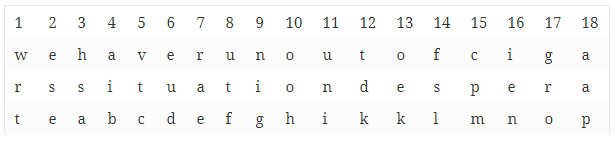

现在,假设我们要对下面这个消息进行加密:We have run out of cigars, situation desperate.

由于我们在诗歌中选中了18个字母,因此我们以18个字母为一组写出该消息,并用无用的字母填充结尾,如下所示:

注意,在第一个表格(关键字表格)中,第一个字母“f”,它的下面是6;第二个字母是“o”,下面是12。

相对应地,在第二个表格(我们填充的分组的消息)中,第六列字母是“eud”,而第12列是“tdk”。

我们一般按照五个字母为一组发送加密消息,这样可以减少(但当然不能消除)传输错误。

因此,我们信息的第一部分将是eudtd koekc pmwrt

尝试手动加密整个消息!您会发现这很容易做到,您还将看到错误在何处以及如何产生。

当然,我们还必须告诉接收方,我们选择了哪五个词作为关键字,分别是第1个,第6个,第14个,第17个和第20个。最简单的方法是替换字母,因此:“afnqt”将被附加到加密的消息上。然后,接收者可以(大致)遵循相反的步骤来解密消息。

当然,在以上的简短讨论中我们忽略了所有的细微差别。但要知道,用诗歌密码加密的短消息是很难破解的,尤其是当诗歌很少被用于加密或仅用其加密一次。如果这首诗是经常使用的,或者是众所周知的,那么破解用它加密的消息就不难了。另外,诗歌密码具有易用性和易记性的优点,并且不需要任何计算设备。

link: http://wmbriggs.com/post/1001/?doing_wp_cron=1626104322.6441810131072998046875

解题思路:

1.观察附件,发现有一段诗歌以及密文,考虑诗歌加密。

2.由于诗歌加密解密较为复杂,使用现成脚本poemcode.py

3.将诗歌复制到名为peom的文件,将密文复制到cip的文件,删除标点符号

4.运行脚本,从输出中寻找一个最自然的句子,即为flag

附件:

#poemcode.py

#参考:https://github.com/abpolym/crypto-tools/tree/master/poemcode

import sys

import itertools

from os import listdir

from os.path import isfile, join

abc = 'abcdefghijklmnopqrstuvwxyz'

def loadlist(infile):

tlist = []

for line in open(infile, 'r'):

for w in line.split():

tlist.append(w.lower())

return tlist

def decrypt(poem, cip):

# Load all words of the poem into a temporary list

twords = loadlist(poem)

# Load all cipher chunks of the ciphertext into a list

cwords = loadlist(cip)

# Get the code rom the first chunk and remove it from the ciphertext list

code = []

for i in cwords.pop(0):

code.append(abc.index(i))

# Select only those words specified in the code in a new multi-arrayed list

xwords = [[] for x in range(len(code))]

for xcount, c in enumerate(code):

tlen = c

while(c < len(twords)):

xwords[xcount].append(twords[c].lower())

c += 26

# Get all possible combinations

for comb in itertools.product(*xwords):

pwords = ''

for c in comb:

pwords += c

plen = len(pwords)

# Rearrange the chunks according to the key

pcode = [None] * plen

count = 0

while(count < plen):

for al in abc:

for pc, pl in enumerate(pwords):

if al != pl:

continue

pcode[count] = cwords[pc]

count += 1

# Decrypt the ciphertext

msg = ''

wlen = len(pcode[0])

for c in range(0, wlen):

for word in pcode:

msg += word[c]

print(msg)

decrypt("poem", "cip")

FLAG

ifyouthinkcryptographyistheanswertoyourproblemthenyoudonotknowwhatyourproblemisabcdefghijklmnopqrstu

参考:

https://www.cnblogs.com/zhengna/p/14763913.html

作者:damedane-qiuqiu

CTF-Decrypt-the-Message-writeup的更多相关文章

- 【CTF】WDCTF-2017 3-1 writeup

题目来源:WDCTF-2017 题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1& ...

- 【CTF】WDCTF-finals-2017 3-11 writeup

题目来源:WDCTF-finals-2017 题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade ...

- H4CK1T CTF 2016 Mexico-Remote pentest writeup

进去网站之后发现连接都是包含类型的,就能想到文件包含漏洞(话说刚总结过就能遇到这题,也算是复习啦) 这里用php://filter/read=convert.base64-encode/resourc ...

- hdu 4119 Isabella's Message

Isabella's Message Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) ...

- hdu 4119 Isabella's Message 模拟题

Isabella's Message Time Limit: 20 Sec Memory Limit: 256 MB 题目连接 http://acm.hdu.edu.cn/showproblem.p ...

- ctf百度杯十二月场what_the_fuck(一口盐汽水提供的答案)

目录 漏洞利用原理 具体利用步骤 漏洞利用原理 read(, &s, 0x20uLL); if ( strstr(&s, "%p") || strstr(& ...

- C# 加密(Encrypt) 解密(Decrypt) 操作类 java与 C# 可以相互加密解密

public sealed class EncryptUtils { #region Base64加密解密 /// <summary> /// Base64加密 /// </summ ...

- picoCTF2018记录

近期准备参加CTF 一头雾水 开始练练手 https://2018game.picoctf.com/ 这个网站挺适合新手的(据说面向高中生?? 惭愧惭愧) 前面几个比较简单 就从 Resources ...

- android md5加密与rsa加解密实现代码

import java.io.UnsupportedEncodingException;import java.security.MessageDigest;import java.security. ...

- What is SSL and what are Certificates?

Refer to http://www.tldp.org/HOWTO/SSL-Certificates-HOWTO/x64.html The content 1.2. What is SSL and ...

随机推荐

- Python+Selenium自动化 模拟鼠标操作

Python+Selenium自动化 模拟鼠标操作 在webdriver中,鼠标的一些操作如:双击.右击.悬停.拖动等都被封装在ActionChains类中,我们只用在需要使用的时候,导入这个类就 ...

- 执行Selenium后在temp目录下产生临时文件scoped_dir chrome_BITS

环境:Windows selenium 3.141.0 Python 3.8.10 Chrome 90.0.4430.212 ChromeDriver 90.0.4430.24 最近发现执行完Sele ...

- .net core 使用阿里云分布式日志

前言 好久没有出来夸白了,今天教大家简单的使用阿里云分布式日志,来存储日志,没有阿里云账号的,可以免费注册一个 开通阿里云分布式日志(有一定的免费额度,个人测试学习完全没问题的,香) 阿里云日志地址: ...

- MindSpore基准性能

MindSpore基准性能 本文介绍MindSpore的基准性能.MindSpore网络定义可参考Model Zoo. 训练性能 ResNet 以上数据基于华为云AI开发平台ModelArts测试获得 ...

- python_selenium_PO模式下显示等待、隐式等待封装,结合Excel读取元素可取默认等待时间配置

basepage中等待的封装 def implicitly_wait(self): self.driver.implicitly_wait(5)def wait(self): time.sleep(5 ...

- 实战SpringBoot Admin

长话短说哦,直接查看下文吧 目录 声明 先锋 前提 SpringBoot Admin 介绍 服务端的搭建 客户端的搭建 参数的指南 尾声 声明 见名知意,实战SpringBoot Admin,实战!实 ...

- klayout安装及使用教程

klayout 版本:klayout-0.26.9 我的系统环境:Deepin20(可以视为Debian) 修改过的代码地址:https://github.com/stuartofmine/klayo ...

- csp-s模拟测试50(9.22)「施工(单调栈优化DP)」·「蔬菜(二维莫队???)」·「联盟(树上直径)」

改了两天,终于将T1,T3毒瘤题改完了... T1 施工(单调栈优化DP) 考场上只想到了n*hmaxn*hmaxn的DP,用线段树优化一下变成n*hmaxn*log但显然不是正解 正解是很**的单调 ...

- Linux常见信号介绍

1.信号 首先信号我们要和信号量区分开来,虽然两者都是操作系统进程通信的方式.可以简单的理解,信号是用来通知进程发生了什么需要做什么,信号量一般是用作进程同步(pv操作) 2.常见信号量 (以下数字标 ...

- 温故知新,.Net Core遇见JWT(JSON Web Token)授权机制方案

什么是JWT JWT (JSON Web Token) 是一个开放标准,它定义了一种以紧凑和自包含的方法,用于在双方之间安全地传输编码为JSON对象的信息. 因此,简单来说,它是JSON格式的加密字符 ...