Powershell基础之脚本执行

Bat

这就是我们常用的Bat脚本,全名为批处理文件,脚本中就是我们在CMD中使用到的命令,这里提一个小问题:CMD的命令行执行命令的优先级是.bat > .exe,那么假如我放一个cmd.bat在system32目录下,那么优先执行的是cmd.bat,这里面的内容就变得不可描述起来了

VBscript

执行vbs就是常说的vbscript,是微软为了方便自动化管理windows而推出的脚本语言,这里了解一下即可,不是文章重点。

一个小例子通过vbs操作WMI

Set wmi = GetObject("winmgmts:")

Set collection = wmi.ExecQuery("select * from Win32_Process")

For Each process in collection

WScript.Echo process.getObjectText_

Next

Powershell

这就是我们的主角,在现在和未来一定是powershell占据主要地位(对于这一点搞Win多一点的朋友一定不会怀疑),首先我们来看一个简单的例子

script.ps1:

# 脚本内容

function test-conn { Test-Connection -Count 2 -ComputerName $args}

# 载入脚本文件

.script.ps1

# 调用函数

test-conn localhost

Powershell执行策略

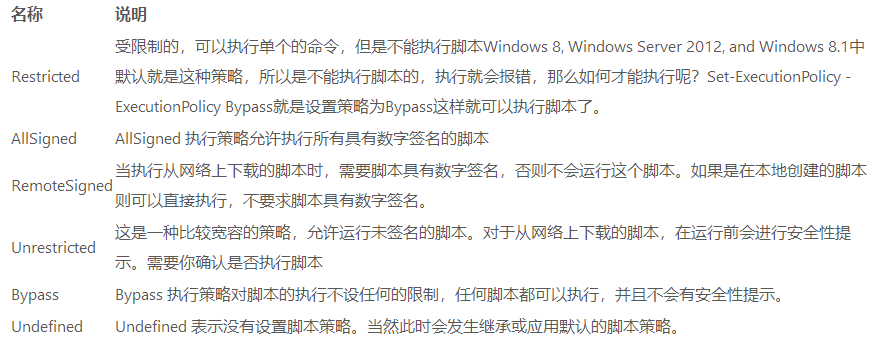

那么你可能会在调用脚本的时候出现报错,这是powershell的安全执行策略,下面我们来了解一下执行策略:PowerShell 提供了 Restricted、AllSigned、RemoteSigned、Unrestricted、Bypass、Undefined 六种类型的执行策略简单介绍各种策略如下:

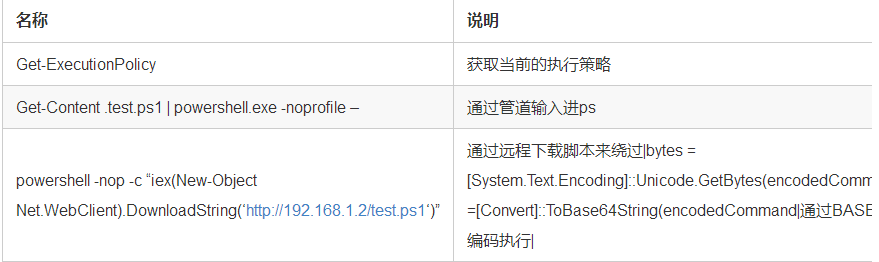

那么我们如何绕过这些安全策略呢?下面提供几种方法,网上还有很多的绕过方法,大家可以自行研究:

powershell的脚本调用方法:

如果脚本是直接写的代码而不是只定义了函数那么直接执行脚本.script.ps1即可powershell的脚本调用方法:

但是如果是载入里面的函数需要

.+空格+.script.ps1或者使用Import-Module .script.ps1, 这样才能直接使用脚本的函数

通过控制台执行Powershell

对于我们安全测试人员通常获取到的一个Shell是CMD的, 那么我们想要尽可能少的操作就可以直接通过控制台来执行powershell的命令, 那么先来看一个简单的例子

可以看到我们通过CMD界面执行了Powershell的代码, 那么其实这样的执行方式在真实的安全测试环境中利用更多, 下面是一个Powershell通过这种方式执行的所有可选的参数:

PowerShell[.exe]

[-PSConsoleFile <file> | -Version <version>]

[-EncodedCommand <Base64EncodedCommand>]

[-ExecutionPolicy <ExecutionPolicy>]

[-File <filePath> <args>]

[-InputFormat {Text | XML}]

[-NoExit]

[-NoLogo]

[-NonInteractive]

[-NoProfile]

[-OutputFormat {Text | XML}]

[-Sta]

[-WindowStyle <style>]

[-Command { - | <script-block> [-args <arg-array>]

| <string> [<CommandParameters>] } ]

PowerShell[.exe] -Help | -? | /?

| 名称 | 解释 |

|---|---|

| -Command | 需要执行的代码 |

| -ExecutionPolicy | 设置默认的执行策略,一般使用Bypass |

| -EncodedCommand | 执行Base64代码 |

| -File | 这是需要执行的脚本名 |

| -NoExit | 执行完成命令之后不会立即退出,比如我们执行powerhsell whoami 执行完成之后会推出我们的PS会话,如果我们加上这个参数,运行完之后还是会继续停留在PS的界面 |

| -NoLogo | 不输出PS的Banner信息 |

| -Noninteractive | 不开启交互式的会话 |

| -NoProfile | 不使用当前用户使用的配置文件 |

| -Sta | 以单线程模式启动ps |

| -Version | 设置用什么版本去执行代码 |

| -WindowStyle | 设置Powershell的执行窗口,有下面的参数Normal, Minimized, Maximized, or Hidden |

最后举一个执行Base64代码的例子:

我们先试用上面一个表格提到的编码代码编码命令

whoami, 得到字符串:dwBoAG8AYQBtAGkACgA=通过下面的命令来执行代码

powershell -EncodedCommand dwBoAG8AYQBtAGkACgA=

那么这种需求在什么地方呢? 比如我们的代码特别长或者会引起一起歧义的时候就需要我们使用这种方式去执行, 同时也是一个混淆的方式。

Powershell基础之脚本执行的更多相关文章

- shell基础之脚本执行,命令别名以及快捷键等

脚本执行方式 比如我们在/root/下编写了一个脚本,名字为hello.sh.那么怎么调用执行它呢?有两种办法: (1)直接通过bash,如下: bash hello.sh 注:采用bash执行脚本 ...

- powershell脚本执行绕过powershell下脚本执行限制(cmd下执行)以及在cmd下隐藏脚本窗口

powershell脚本执行绕过powershell下脚本执行限制(cmd下执行) powershell脚本运行方式有两种,一种是powshell中运行,另一种是在cmd中(在某些情况下相当有用) p ...

- 在本地主机上powershell中连接远程主机执行vbs脚本,得到执行结果(2008版及以上)

在桌面版的主机上远程管理服务器版主机,在本地powershell中连接远程主机执行vbs脚本,得到执行结果. 执行步骤: 1.将本地主机上的Hyper.vbs复制到远程连接主机上.例如,本地vbs脚本 ...

- PowerShell 脚本执行策略

为防止恶意脚本的执行,PowerShell 中设计了一个叫做执行策略(Execution Policy)的东西(我更倾向于把它叫做脚本执行策略).我们可以在不同的应用场景中设置不同的策略来防止恶意脚本 ...

- 第9章 Shell基础(1)_Shell简介和脚本执行方式

1. Shell概述 1.1 Shell简介 (1)Shell是一个命令行解释器,它为用户提供了一个向Linux内核发送请求以便运行程序的界面系统级程序,用户可以用Shell来启动.挂起.停止甚至是编 ...

- windows powershell基础

windows powershell基础 目录: 1.管道和重定向 2.命令执行 3.变量 4.数组和哈希表 #@()创建数组,使用","把每个值分隔开,@{}创建哈希表,用&qu ...

- powershell 基础

目录 本教程概述 用到的工具 标签 简介 0x01使用简介 0x02脚本编写 0x03实例讲解 本教程概述 本课我们学习powershell使用. 用到的工具 cmd.exe powershell ...

- Powershell基础学习

从吐司偷来的图片,拿来当做引导吧: 0x01 简介 Windows PowerShell 是一种命令行外壳程序和脚本环境,使命令行用户和脚本编写者可以利用 .NET Framework的强大功能.当然 ...

- PowerShell让系统可以执行.ps1文件

.ps1文件是PowerShell写好的脚本文件.在Windows系统中,默认情况下是不允许执行.ps1文件的,那么怎么才能让系统允许执行.ps1文件呢? 什么是“.ps1”文件? 这个是PowerS ...

随机推荐

- Redis相关安装TCL

安装相关命令 wget http://downloads.sourceforge.net/tcl/tcl8.6.1-src.tar.gzsudo tar -xzvf tcl8.6.1-src.tar. ...

- JAVA运行内部类的main方法

运行内部类的main方法 定义两个线程: 一个线程的名字"thread1",线程功能输出1~10的阶乘. 另一个线程的名字"thread2",线程功能输出线程的 ...

- PyCharm2019激活

PyCharm下载地址:https://www.jetbrains.com/pycharm/download/ 永久激活 这里主要介绍永久激活的方式,永久激活后,就可以放心使用了,一劳永逸,5分钟就能 ...

- jenkins插件之Publish Over SSH的使用

1,安装 在插件管理选项搜索Publish Over SSH,然后点击安装即可完成 2,安装完成之后,就可以在jenkins的配置系统中找到Publish Over SSH 配置完服务器之后,然后在项 ...

- (2)安装elastic6.1.3及插件kibana,x-pack,essql,head,bigdesk,cerebro,ik

5.2kibana安装 5.2.1解压kibana安装包,修改config/kibana.yml中端口,服务器地址,elastic连接地址 -linux-x86_64.tar.gz cd kibana ...

- C++中类型强制转换

C++中强制类型转换有四种: 1.static_cast 格式:static_cast<Type>(Value); --用于基本类型间的转换,但不能用于基本类型指针间的转换: int i ...

- Cocos Creator实现左右跳游戏

1. 玩法说明 游戏开始后,点击屏幕左右两侧,机器人朝左上方或右上方跳一步,如果下一步有石块,成功得1分,否则游戏结束. 2. 模块介绍 游戏场景分为2个:主页场景(home).游戏场景(game) ...

- 美化H标签

美化H标签 .article-content h2{ font-size:18px; font-weight:bold; background-color: #CEEEFA; border-botto ...

- 基于操作系统原理的Linux 的用户管理

一.实验目的 1.掌握为root用户修改密码的方法. 2.掌握创建新用户的方法. 3.掌握用户组的管理方法. 4.掌握为用户授权的方法. 二.实验内容 1.Linux的用户管理 (1)创建新用户创建新 ...

- 链表常见的题型(java实现)

链表是面试中最常见的一种题型,因为他的每个题的代码短,短短的几行代码就可以体现出应聘者的编码能力,所以它也就成为了面试的重点. 链表常见的操作有1.打印链表的公共部分,2.删除链表的倒数第K个节点,3 ...