Apache Shiro(一)-登录认证和权限管理初识

What is Apache Shiro?

Apache Shiro是一个功能强大、灵活的,开源的安全框架。它可以干净利落地处理身份验证、授权、企业会话管理和加密。

Apache Shiro的首要目标是易于使用和理解。安全通常很复杂,甚至让人感到很痛苦,但是Shiro却不是这样子的。一个好的安全框架应该屏蔽复杂性,向外暴露简单、直观的API,来简化开发人员实现应用程序安全所花费的时间和精力。

Shiro能做什么呢?

- 验证用户身份

- 用户访问权限控制,比如:1、判断用户是否分配了一定的安全角色。2、判断用户是否被授予完成某个操作的权限

- 在非 web 或 EJB 容器的环境下可以任意使用Session API

- 可以响应认证、访问控制,或者 Session 生命周期中发生的事件

- 可将一个或以上用户安全数据源数据组合成一个复合的用户 "view"(视图)

- 支持单点登录(SSO)功能

- 支持提供“Remember Me”服务,获取用户关联信息而无需登录

…

等等——都集成到一个有凝聚力的易于使用的API。

Shiro 致力在所有应用环境下实现上述功能,小到命令行应用程序,大到企业应用中,而且不需要借助第三方框架、容器、应用服务器等。当然 Shiro 的目的是尽量的融入到这样的应用环境中去,但也可以在它们之外的任何环境下开箱即用。

Apache Shiro Features 特性

Apache Shiro是一个全面的、蕴含丰富功能的安全框架。下图为描述Shiro功能的框架图:

Authentication(认证), Authorization(授权), Session Management(会话管理), Cryptography(加密)被 Shiro 框架的开发团队称之为应用安全的四大基石。那么就让我们来看看它们吧:

- Authentication(认证):用户身份识别,通常被称为用户“登录”

- Authorization(授权):访问控制。比如某个用户是否具有某个操作的使用权限。

- Session Management(会话管理):特定于用户的会话管理,甚至在非web 或 EJB 应用程序。

- Cryptography(加密):在对数据源使用加密算法加密的同时,保证易于使用。

还有其他的功能来支持和加强这些不同应用环境下安全领域的关注点。特别是对以下的功能支持:

- Web支持:Shiro 提供的 web 支持 api ,可以很轻松的保护 web 应用程序的安全。

- 缓存:缓存是 Apache Shiro 保证安全操作快速、高效的重要手段。

- 并发:Apache Shiro 支持多线程应用程序的并发特性。

- 测试:支持单元测试和集成测试,确保代码和预想的一样安全。

- "Run As":这个功能允许用户假设另一个用户的身份(在许可的前提下)。

- "Remember Me":跨 session 记录用户的身份,只有在强制需要时才需要登录。

注意: Shiro不会去维护用户、维护权限,这些需要我们自己去设计/提供,然后通过相应的接口注入给Shiro。

High-Level Overview 高级概述

在概念层,Shiro 架构包含三个主要的理念:Subject,SecurityManager和 Realm。下面的图展示了这些组件如何相互作用,我们将在下面依次对其进行描述。

- Subject:当前用户,Subject 可以是一个人,但也可以是第三方服务、守护进程帐户、时钟守护任务或者其它--当前和软件交互的任何事件。

- SecurityManager:管理所有Subject,SecurityManager 是 Shiro 架构的核心,配合内部安全组件共同组成安全伞。

- Realms:用于进行权限信息的验证,我们自己实现。Realm 本质上是一个特定的安全 DAO:它封装与数据源连接的细节,得到Shiro 所需的相关的数据。在配置 Shiro 的时候,你必须指定至少一个Realm 来实现认证(authentication)和/或授权(authorization)。

我们需要实现Realms的Authentication 和 Authorization。其中 Authentication 是用来验证用户身份,Authorization 是授权访问控制,用于对用户进行的操作授权,证明该用户是否允许进行当前操作,如访问某个链接,某个资源文件等。

快速上手

第一步:

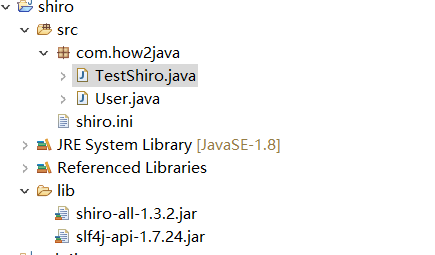

话不多说,我们先构建一个最简单的项目,结构如下:

第二步:

编辑shiro.ini

这里面定义了和安全相关的数据: 用户,角色和权限

注释很详细了,挨个看就能理解了

#定义用户

[users]

#用户名 zhang3 密码是 12345, 角色是 admin

zhang3 = 12345, admin

#用户名 li4 密码是 abcde, 角色是 产品经理

li4 = abcde,productManager

#定义角色

[roles]

#管理员什么都能做

admin = *

#产品经理只能做产品管理

productManager = addProduct,deleteProduct,editProduct,updateProduct,listProduct

#订单经理只能做订单管理

orderManager = addOrder,deleteOrder,editOrder,updateOrder,listOrder

第三步:

准备用户类User,用于存放账号密码

public class User {

private String name;

private String password;

public String getName() {

return name;

}

public void setName(String name) {

this.name = name;

}

public String getPassword() {

return password;

}

public void setPassword(String password) {

this.password = password;

}

}

第四步:

编辑TestShiro

准备3个用户,前两个能在 shiro.ini 中找到,第3个不存在

然后测试登录

接着测试是否包含角色

最后测试是否拥有权限

注:Subject 在 Shiro 这个安全框架下, Subject 就是当前用户

public class TestShiro {

public static void main(String[] args) {

//用户们

User zhang3 = new User();

zhang3.setName("zhang3");

zhang3.setPassword("12345");

User li4 = new User();

li4.setName("li4");

li4.setPassword("abcde");

User wang5 = new User();

wang5.setName("wang5");

wang5.setPassword("wrongpassword");

List<User> users = new ArrayList<>();

users.add(zhang3);

users.add(li4);

users.add(wang5);

//角色们

String roleAdmin = "admin";

String roleProductManager ="productManager";

List<String> roles = new ArrayList<>();

roles.add(roleAdmin);

roles.add(roleProductManager);

//权限们

String permitAddProduct = "addProduct";

String permitAddOrder = "addOrder";

List<String> permits = new ArrayList<>();

permits.add(permitAddProduct);

permits.add(permitAddOrder);

//登陆每个用户

for (User user : users) {

if(login(user))

System.out.printf("%s \t成功登陆,用的密码是 %s\t %n",user.getName(),user.getPassword());

else

System.out.printf("%s \t成功失败,用的密码是 %s\t %n",user.getName(),user.getPassword());

}

System.out.println("-------how2j 分割线------");

//判断能够登录的用户是否拥有某个角色

for (User user : users) {

for (String role : roles) {

if(login(user)) {

if(hasRole(user, role))

System.out.printf("%s\t 拥有角色: %s\t%n",user.getName(),role);

else

System.out.printf("%s\t 不拥有角色: %s\t%n",user.getName(),role);

}

}

}

System.out.println("-------how2j 分割线------");

//判断能够登录的用户,是否拥有某种权限

for (User user : users) {

for (String permit : permits) {

if(login(user)) {

if(isPermitted(user, permit))

System.out.printf("%s\t 拥有权限: %s\t%n",user.getName(),permit);

else

System.out.printf("%s\t 不拥有权限: %s\t%n",user.getName(),permit);

}

}

}

}

private static boolean hasRole(User user, String role) {

Subject subject = getSubject(user);

return subject.hasRole(role);

}

private static boolean isPermitted(User user, String permit) {

Subject subject = getSubject(user);

return subject.isPermitted(permit);

}

private static Subject getSubject(User user) {

//加载配置文件,并获取工厂

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//获取安全管理者实例

SecurityManager sm = factory.getInstance();

//将安全管理者放入全局对象

SecurityUtils.setSecurityManager(sm);

//全局对象通过安全管理者生成Subject对象

Subject subject = SecurityUtils.getSubject();

return subject;

}

private static boolean login(User user) {

Subject subject= getSubject(user);

//如果已经登录过了,退出

if(subject.isAuthenticated()) {

subject.logout();

}

//封装用户的数据

UsernamePasswordToken token = new UsernamePasswordToken(user.getName(), user.getPassword());

try {

//将用户的数据token 最终传递到Realm中进行对比

subject.login(token);

} catch (AuthenticationException e) {

//验证错误

return false;

}

return subject.isAuthenticated();

}

}

代码行数较多,点击展开

第五步:

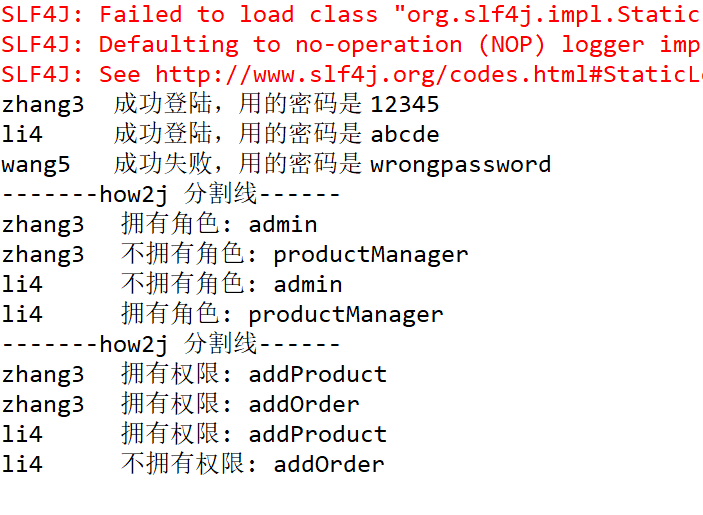

运行 TestShiro,可以观察到如图所示的效果

某个用户是否登陆成功

某个用户是否拥有某个角色

某个用户是否拥有某种权限

最后

代码下载地址:https://gitee.com/fengyuduke/my_open_resources/blob/master/shiro.rar

在这里,账号密码,角色信息都是放在配置文件里的,真实工作的时候,肯定都是放在数据库里的。那么怎么做呢?请看下期!!!

Apache Shiro(一)-登录认证和权限管理初识的更多相关文章

- Apache Shiro(五)-登录认证和权限管理ssm

创建一个web动态项目 jar包 web.xml web.xml做了如下几件事情1. 指定spring的配置文件有两个 applicationContext.xml: 用于链接数据库的 applica ...

- Apache Shiro(四)-登录认证和权限管理WEB支持(Servlet)

新建web项目 web.xml 修改web.xml,在里面加了个过滤器. 这个过滤器的作用,简单的说,就是 Shiro 入门里的TestShiro 这部分的工作,悄悄的干了. //加载配置文件,并获取 ...

- Apache Shiro(三)-登录认证和权限管理MD5加密

md5 加密 在前面的例子里,用户密码是明文的,这样是有巨大风险的,一旦泄露,就不好了.所以,通常都会采用非对称加密,什么是非对称呢?就是不可逆的,而 md5 就是这样一个算法.如代码所示 123 用 ...

- Apache Shiro(二)-登录认证和权限管理数据库操作

数据库支持 在上一篇中使用ini 配置文件进行了相关权限数据的配置. 但是实际工作中,我们都会把权限相关的内容放在数据库里. 所以本知识点讲解如何放在数据库里来撸. RBAC 概念 RBAC 是当下权 ...

- Spring Cloud之路:(七)SpringBoot+Shiro实现登录认证和权限管理

版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog.csdn.net/sage_wang/article/details/79592269一.Shiro介绍1.Shiro是 ...

- spring boot(十四)shiro登录认证与权限管理

这篇文章我们来学习如何使用Spring Boot集成Apache Shiro.安全应该是互联网公司的一道生命线,几乎任何的公司都会涉及到这方面的需求.在Java领域一般有Spring Security ...

- shiro实现APP、web统一登录认证和权限管理

先说下背景,项目包含一个管理系统(web)和门户网站(web),还有一个手机APP(包括Android和IOS),三个系统共用一个后端,在后端使用shiro进行登录认证和权限控制.好的,那么问题来了w ...

- Springboot-shiro-redis实现登录认证和权限管理

Springboot-shiro-redis实现登录认证和权限管理 在学习之前: 首先进行一下Apache Shiro和Shiro比较: Apache Shiro是一个功能强大.灵活的,开源的安全框架 ...

- Spring boot 入门(四):集成 Shiro 实现登陆认证和权限管理

本文是接着上篇博客写的:Spring boot 入门(三):SpringBoot 集成结合 AdminLTE(Freemarker),利用 generate 自动生成代码,利用 DataTable 和 ...

随机推荐

- JavaScript 面向对象的程序设计

面向对象(Object-oriented,OO)的语言有一个标志,那就是它们都有类的概念.而通过类可以创建任意多个具有相同属性和方法的对象.前面提到过,ECMAScript中没有类的概念,因此它的对象 ...

- Android ListView的XML属性

1.ListView的XML属性 android:divider //在列表条目之间显示的drawable或color android:dividerHeight //用来指定divider的高度 a ...

- Django html标签make_safe

from django.utils.safestring import mark_safe a = mark_safe("<a href='#'>test</a>&q ...

- 《Think in JAVA》之每日一读(initianlize)——2013/11/12、13

了解包括继承在内的初始化全过程,以对所发生的的一切有一个全局的把握,是很有益的. 请看下例: package initialize; class Insect { private int i = 9; ...

- machine learning model(algorithm model) .vs. statistical model

https://www.analyticsvidhya.com/blog/2015/07/difference-machine-learning-statistical-modeling/ http: ...

- springMVC入门-03

接着上一讲介绍springMVC针对rest风格的支持. 查询数据 使用前:/user_show?id=120 使用后:/user/120 删除数据 使用前:/user_delete?id=123 使 ...

- 新建一个去除storyboard的项目

新建一个去除storyboard的项目 1. 新建项目并删除 *.storyboard 以及与之相关的杂项 2. 设置 UIWindow 的 rootViewController 复制粘贴代码如下 s ...

- wxpython 编程触发菜单或按钮事件

最近逐步熟悉wxpython,编写了几个小小功能的GUI程序,GUI中免不了会有在代码中触发控件事件的业务需求.在其他Gui界面的语言中有postevent.triggerevent 调用事件名称的函 ...

- 禁用休眠(删除休眠文件) 关掉此选项可节省C盘好几G空间:文章内容bat文件源码

@ECHO offTITLE 关掉休眠 MACHENIKE set TempFile_Name=%SystemRoot%\System32\BatTestUACin_SysRt%Random%.bat ...

- 铁乐学python_day10_作业

1.继续整理函数相关知识点,写博客. 2.写函数,接收n个数字,求这些参数数字的和.(动态传参) def sum_n(*args): sum = 0 for i in args: sum += i r ...