关于JWT的.net 使用(简单明了直接代码)

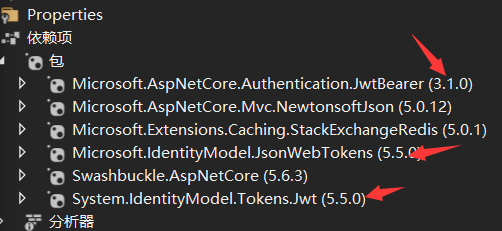

首先第一步:下载插件!

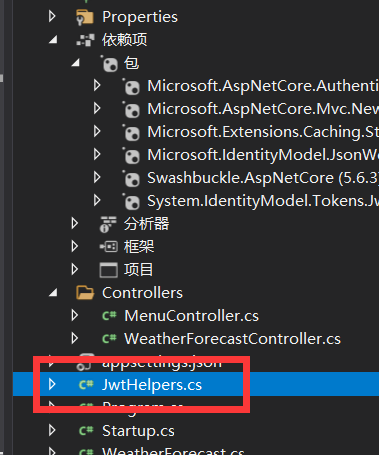

在ui层---控制器所在层添加一个类

然后复制如下

using Microsoft.Extensions.Configuration;

using Microsoft.IdentityModel.Tokens;

using System;

using System.Collections.Generic;

using System.Security.Claims;

using System.Text;

using System.IdentityModel.Tokens.Jwt; namespace JwtAuthDemo.Helpers

{

public class JwtHelpers

{

private readonly IConfiguration Configuration; public JwtHelpers(IConfiguration configuration)

{

this.Configuration = configuration;

}

public string GenerateToken(string userName, int expireMinutes = 30)

{

var issuer = Configuration.GetValue<string>("JwtSettings:Issuer");

var signKey = Configuration.GetValue<string>("JwtSettings:SignKey"); // 設定要加入到 JWT Token 中的聲明資訊(Claims)

var claims = new List<Claim>(); // 在 RFC 7519 規格中(Section#4),總共定義了 7 個預設的 Claims,我們應該只用的到兩種!

//claims.Add(new Claim(JwtRegisteredClaimNames.Iss, issuer));

claims.Add(new Claim(JwtRegisteredClaimNames.Sub, userName)); // User.Identity.Name

//claims.Add(new Claim(JwtRegisteredClaimNames.Aud, "The Audience"));

//claims.Add(new Claim(JwtRegisteredClaimNames.Exp, DateTimeOffset.UtcNow.AddMinutes(30).ToUnixTimeSeconds().ToString()));

//claims.Add(new Claim(JwtRegisteredClaimNames.Nbf, DateTimeOffset.UtcNow.ToUnixTimeSeconds().ToString())); // 必須為數字

//claims.Add(new Claim(JwtRegisteredClaimNames.Iat, DateTimeOffset.UtcNow.ToUnixTimeSeconds().ToString())); // 必須為數字

claims.Add(new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString())); // JWT ID // 網路上常看到的這個 NameId 設定是多餘的

//claims.Add(new Claim(JwtRegisteredClaimNames.NameId, userName)); // 這個 Claim 也以直接被 JwtRegisteredClaimNames.Sub 取代,所以也是多餘的

//claims.Add(new Claim(ClaimTypes.Name, userName)); // 你可以自行擴充 "roles" 加入登入者該有的角色

claims.Add(new Claim("roles", "Admin"));

claims.Add(new Claim("roles", "Users")); var userClaimsIdentity = new ClaimsIdentity(claims); // 建立一組對稱式加密的金鑰,主要用於 JWT 簽章之用

var securityKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(signKey)); // HmacSha256 有要求必須要大於 128 bits,所以 key 不能太短,至少要 16 字元以上

// https://stackoverflow.com/questions/47279947/idx10603-the-algorithm-hs256-requires-the-securitykey-keysize-to-be-greater

var signingCredentials = new SigningCredentials(securityKey, SecurityAlgorithms.HmacSha256Signature); // 建立 SecurityTokenDescriptor

var tokenDescriptor = new SecurityTokenDescriptor

{

Issuer = issuer,

//Audience = issuer, // 由於你的 API 受眾通常沒有區分特別對象,因此通常不太需要設定,也不太需要驗證

//NotBefore = DateTime.Now, // 預設值就是 DateTime.Now

//IssuedAt = DateTime.Now, // 預設值就是 DateTime.Now

Subject = userClaimsIdentity,

Expires = DateTime.Now.AddMinutes(expireMinutes),

SigningCredentials = signingCredentials

}; // 產出所需要的 JWT securityToken 物件,並取得序列化後的 Token 結果(字串格式)

var tokenHandler = new JwtSecurityTokenHandler();

var securityToken = tokenHandler.CreateToken(tokenDescriptor);

var serializeToken = tokenHandler.WriteToken(securityToken); return serializeToken;

}

}

}

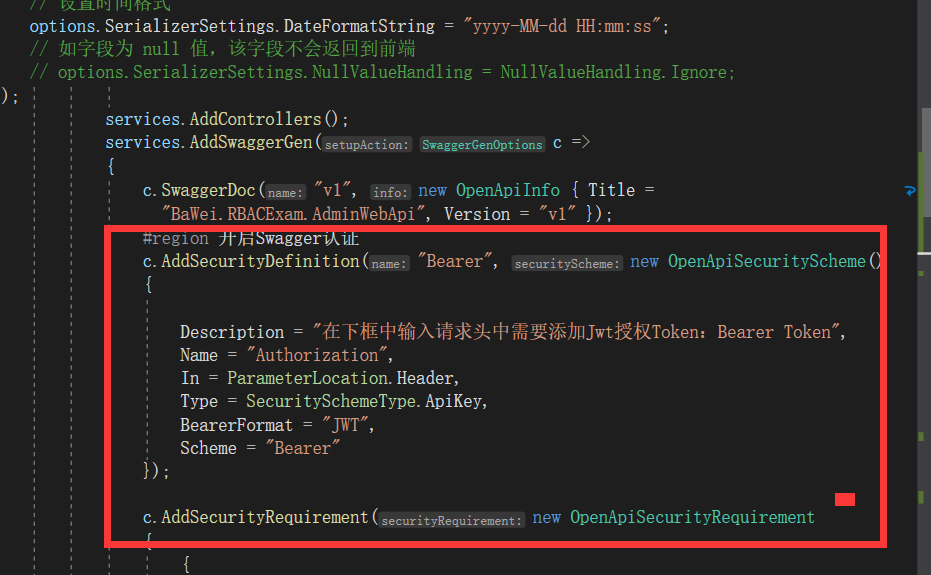

然后Startup进行配置

#region 开启Swagger认证

c.AddSecurityDefinition("Bearer", new OpenApiSecurityScheme()

{ Description = "在下框中输入请求头中需要添加Jwt授权Token:Bearer Token",

Name = "Authorization",

In = ParameterLocation.Header,

Type = SecuritySchemeType.ApiKey,

BearerFormat = "JWT",

Scheme = "Bearer"

}); c.AddSecurityRequirement(new OpenApiSecurityRequirement

{

{

new OpenApiSecurityScheme

{

Reference = new OpenApiReference {

Type = ReferenceType.SecurityScheme,

Id = "Bearer"

}

},

new string[] { }

}

});

#endregion

粘贴在这个位置

这段粘贴在下面的 services的位置

services

.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

.AddJwtBearer(options =>

{

// 當驗證失敗時,回應標頭會包含 WWW-Authenticate 標頭,這裡會顯示失敗的詳細錯誤原因

options.IncludeErrorDetails = true; // 預設值為 true,有時會特別關閉 options.TokenValidationParameters = new TokenValidationParameters

{

// 透過這項宣告,就可以從 "sub" 取值並設定給 User.Identity.Name

NameClaimType = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

// 透過這項宣告,就可以從 "roles" 取值,並可讓 [Authorize] 判斷角色

RoleClaimType = "http://schemas.microsoft.com/ws/2008/06/identity/claims/role", // 一般我們都會驗證 Issuer

ValidateIssuer = true,

ValidIssuer = Configuration.GetValue<string>("JwtSettings:Issuer"), // 通常不太需要驗證 Audience

ValidateAudience = false,

//ValidAudience = "JwtAuthDemo", // 不驗證就不需要填寫 // 一般我們都會驗證 Token 的有效期間

ValidateLifetime = true, // 如果 Token 中包含 key 才需要驗證,一般都只有簽章而已

ValidateIssuerSigningKey = false, // "1234567890123456" 應該從 IConfiguration 取得

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(Configuration.GetValue<string>("JwtSettings:SignKey")))

};

});

services.AddSingleton<JwtHelpers>();

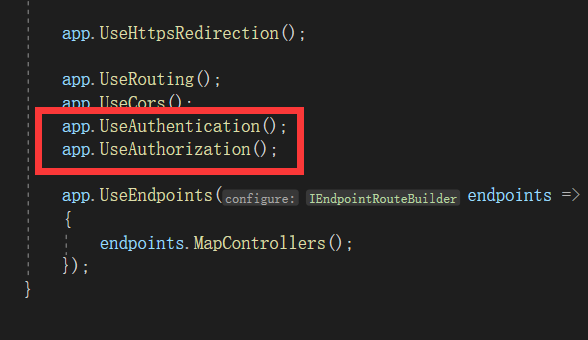

授权!!!顺序不可变

app.UseAuthentication();

app.UseAuthorization();

在appsetting中添加配置

"AllowedHosts": "*",

"JwtSettings": {

"Issuer": "JwtAuthDemo",

"SignKey": "1Zl4h9703IzROikK3@uK&&OEb"

},

最后在控制器使用

//注入

private readonly JwtHelpers jwt;

public MenuController JwtHelpers jwts)

{ jwt = jwts; }

案例:登录使用

[AllowAnonymous]

[HttpPost("~/signin")]

public IActionResult Login(string Email, string Pwd)

{ var list = dal.Login(Email, Pwd);

if (list.Success)

{

var token = jwt.GenerateToken(Email);

HttpContext.Response.Headers["token"] = token;

return Ok(list);

} return Ok(list); }

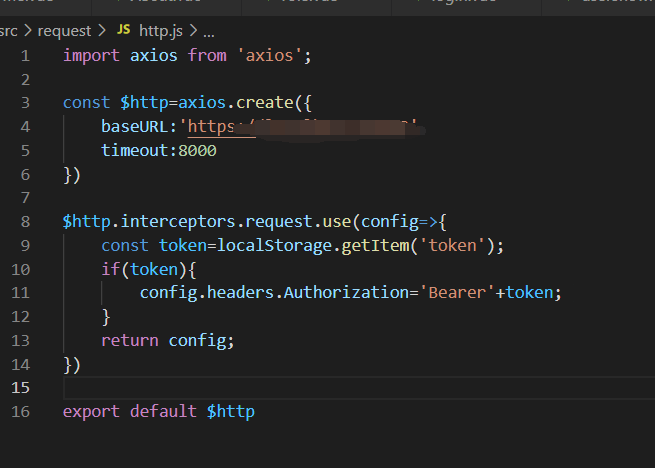

前台使用:vue方法

$http.interceptors.request.use(config=>{

const token=localStorage.getItem('token');

if(token){

config.headers.Authorization='Bearer'+token;

}

return config;

})

登录页面:

关于JWT的.net 使用(简单明了直接代码)的更多相关文章

- 第一次有人把5G讲的这么简单明了

第一次有人把5G讲的这么简单明了 鲜枣课堂 纯洁的微笑 今天 关于5G通信,常见的文章都讲的晦涩难懂,不忍往下看,特转载一篇,用大白话实现5G入门. 简单说,5G就是第五代通信技术,主要特点是波长为毫 ...

- 简单明了区分IE,Firefox,chrome主流浏览器

简单明了判断浏览器Firefox:typeof navigator !== 'undefined' && navigator.userAgent.toLowerCase().index ...

- 前端神器之Sublime Text2/3简单明了使用总结

为什么叫神器呢? 我总结如下: 第一:也是最重要的,它占内存很小(就如同notepad++那般迅速打开,所以那款其实也不错~).一般IDE比如WebStorm(它也是一款神器来着),Aptana(也比 ...

- ❤️这应该是Postman最详细的中文使用教程了❤️(新手使用,简单明了)

️这应该是Postman最详细的中文使用教程了️(新手使用,简单明了) 在前后端分离开发时,后端工作人员完成系统接口开发后,需要与前端人员对接,测试调试接口,验证接口的正确性可用性.而这要求前端开发进 ...

- HTML QQ聊天代码 简单的一行代码

简单的一行代码: <a href="tencent://message/?uin=173007740&Site=&Menu=yes">和17300774 ...

- qt简单界面更新代码(菜鸟级)(部分代码)

qt简单界面更新代码(菜鸟级)(部分代码)self.timers_1=QtCore.QTimer(self)self.timers_1.timeout.connect(self.min_1)self. ...

- Spring源码学习:第1步--在Spring源码中添加最简单的Demo代码

为了最大程度地贴近Spring源码并进行学习,一种比较直接的做法是:直接在Spring源码中加入Demo代码,并进行调试. 参照以前使用Spring的经验,Spring最简单的使用方法是:一个实体类. ...

- JS实现简单的运行代码 & 侧边广告

/* JS实现简单的运行代码功能 */<!doctype html> <html> <head> <meta charset="utf-8" ...

- 简单的jQ代码

简单的jQ代码 /* * Lazy Load - jQuery plugin for lazy loading images * * Copyright (c) 2007-2012 Mika Tuup ...

- SOCKET简单爬虫实现代码和使用方法

抓取一个网页内容非常容易,常见的方式有curl.file_get_contents.socket以及文件操作函数file.fopen等. 下面使用SOCKET下的fsockopen()函数访问Web服 ...

随机推荐

- 从 Cloud-Native Relational DB 看数据库设计

论文内容:Amazon Aurora: Design Considerations for HighThroughput Cloud-Native Relational Databases 里面介绍了 ...

- window系统增强优化工具

计算机系统优化的作用很多,它可以清理WINDOWS临时文件夹中的临时文件,释放硬盘空间:可以清理注册表里的垃圾文件,减少系统错误的产生:它还能加快开机速度,阻止一些程序开机自动执行:还可以加快上网和关 ...

- 免费的在线PS工具

免费的在线PS工具:https://www.logosc.cn/online-ps

- Educational Codeforces Round 143 (Rated for Div. 2) A-E

比赛链接 A 题意 有两座塔由红蓝方块组成,分别有 \(n,m\) 个方块,一次操作可以把一座塔塔顶的方块移动到另一座塔的塔顶,问通过操作是否能使每座塔中没有颜色相同的相邻方块. 题解 知识点:贪心. ...

- 0x04_My-OS实现自定义颜色

前言: 0x03我们提到: 把12(红色)用循环写入显存,每个像素点怎么显示都要看对应的显存地址,比如0xa0000到0xaffff就是每一个像素点的显存 你问为什么12就是红色,这些东西在主板出厂的 ...

- 题解 [SCOI2007]压缩

好题. 显然区间 dp,令 \(f_{l, r}\) 为 \([l, r]\) 之间的最短的长度.如果我们要压缩,那么就要考虑 M 与 R 的位置.由于我们大体是从左往右来转移的,所以显然我们只需要记 ...

- C#/JS 压缩到指定大小的图片 (内存不足问题修改)

//因为浏览器安全问题,无法获取上传图片地址,需要先存一遍然后再获取地址作参数上传 var des = CompressImage(@"C:\Users\PC\Pictures\测试\165 ...

- js替换字符中指定所有字符

//js \n全部替换<br/> function tranceBr(str) { return str.replace(/\n/g, '<br/>'); }

- git拉取新分支、删除分支、修改远程分支

1.拉取新分支 git checkout master 切换到master分支 git pull 更新到最新代码 ...

- input type = file 在部分安卓手机上无法调起相册

移动端H5web 用input type = file 在部分安卓手机上无法调起摄像头拍照,有的也无法访问相册而是直接访问了文档,解决办法是: 加上 accept = "image/*&qu ...