WebLogic Server再曝高风险远程命令执行0day漏洞,阿里云WAF支持免费应急服务

6月11日,阿里云安全团队发现WebLogic CVE-2019-2725补丁绕过的0day漏洞,并第一时间上报Oracle官方, 6月12日获得Oracle官方确认。由于Oracle尚未发布官方补丁,漏洞细节和真实PoC也未公开,为保障客户的安全性,阿里云Web应用防火墙(WAF)紧急更新规则,已实现对该漏洞的默认防御。

一、漏洞简介

WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,被广泛应用于保险、证券、银行等金融领域。

此次发现的WebLogic CVE-2019-2725补丁绕过的0day漏洞曾经因为使用HTTP协议,而非T3协议,被黑客利用进行大规模的挖矿等行为。WebLogic 10.X和WebLogic 12.1.3两个版本均受到影响。

鉴于该漏洞的高危严重性,阿里云提醒云上客户高度关注自身业务是否使用WebLogic,是否开放了/_async/ 及 /wls-wsat/的访问路径。另外由于公安部护网期间,请护网客户重点关注。

二、WebLogic Server漏洞发现

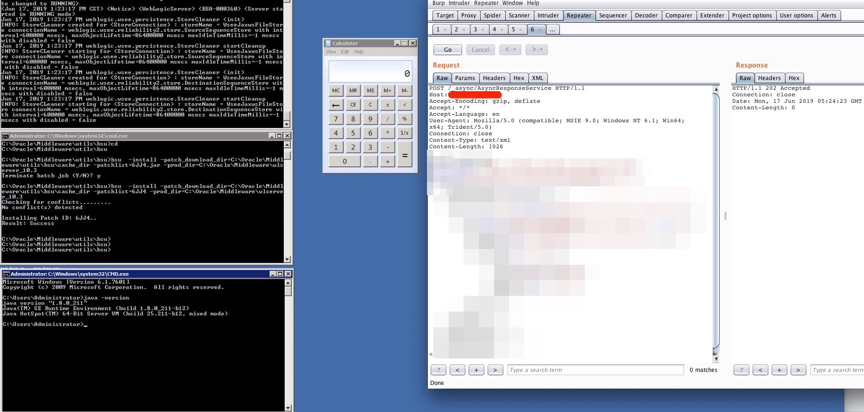

阿里云安全团队使用Oracle官方JDK8u211版本,并打了其在4月份提供的CVE-2019-2725的补丁,进行测试,发现了该漏洞的存在。由于WebLogic Server的广泛应用,可见该漏洞影响之大。

漏洞攻击演示

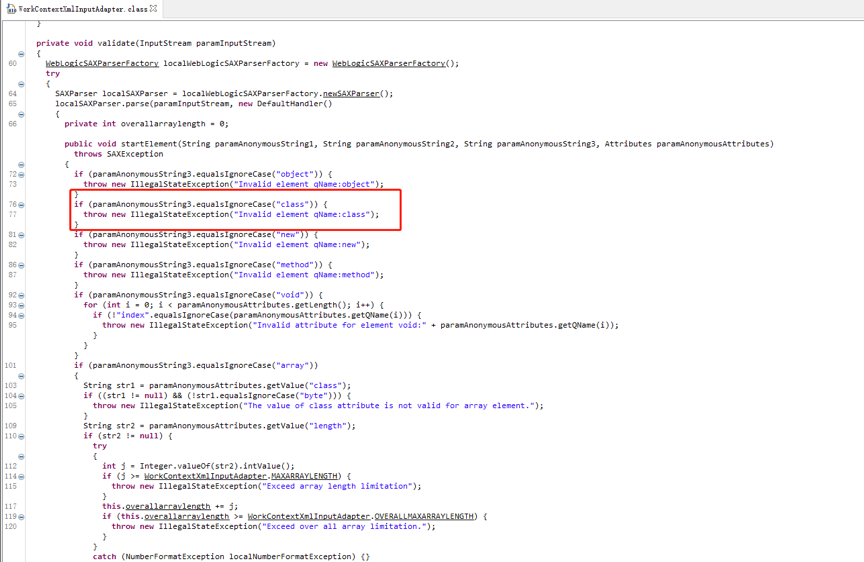

该漏洞利用JDK1.7及以上版本的JDK特性绕过了CVE-2019-2725补丁里对XMLDecoder标签的限制,以下是CVE-2019-2725的补丁针对class标签的过滤

三、安全建议

由于Oracle官方暂未发布补丁,阿里云安全团队给出如下解决方案:

1.请使用WebLogic Server构建网站的信息系统运营者进行自查,发现存在漏洞后,立即删除受影响的两个war包,并重启WebLogic服务;

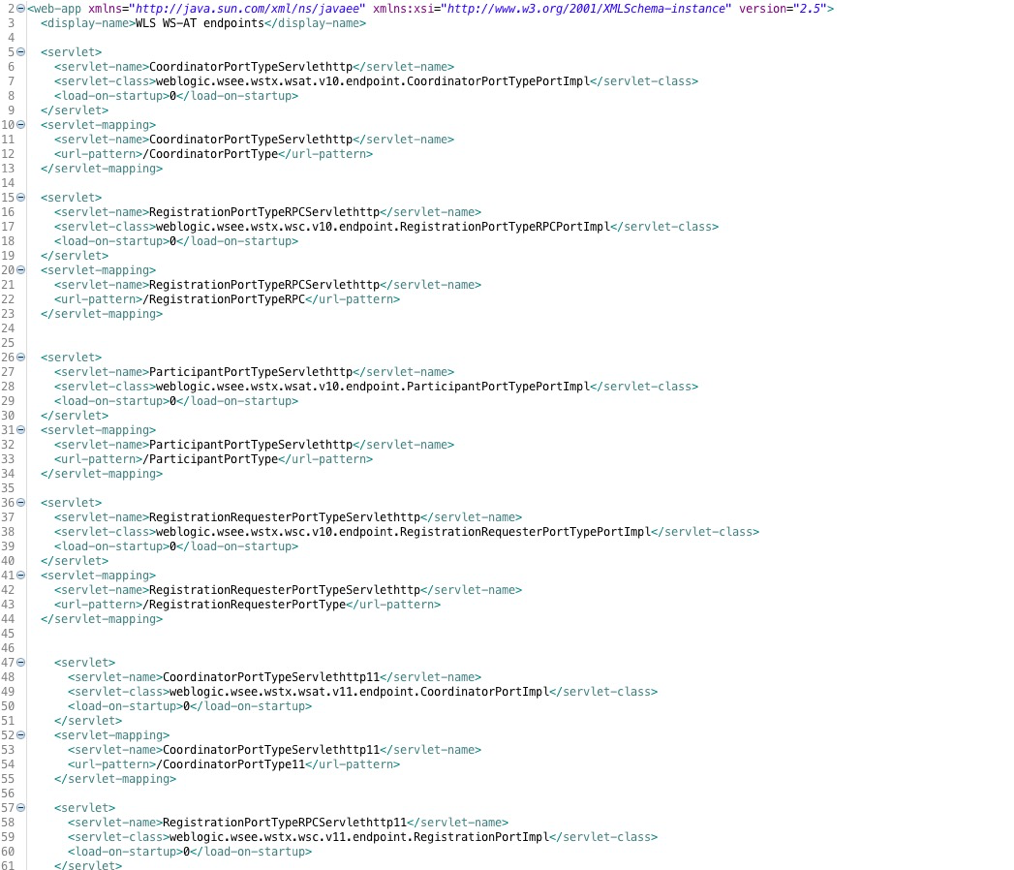

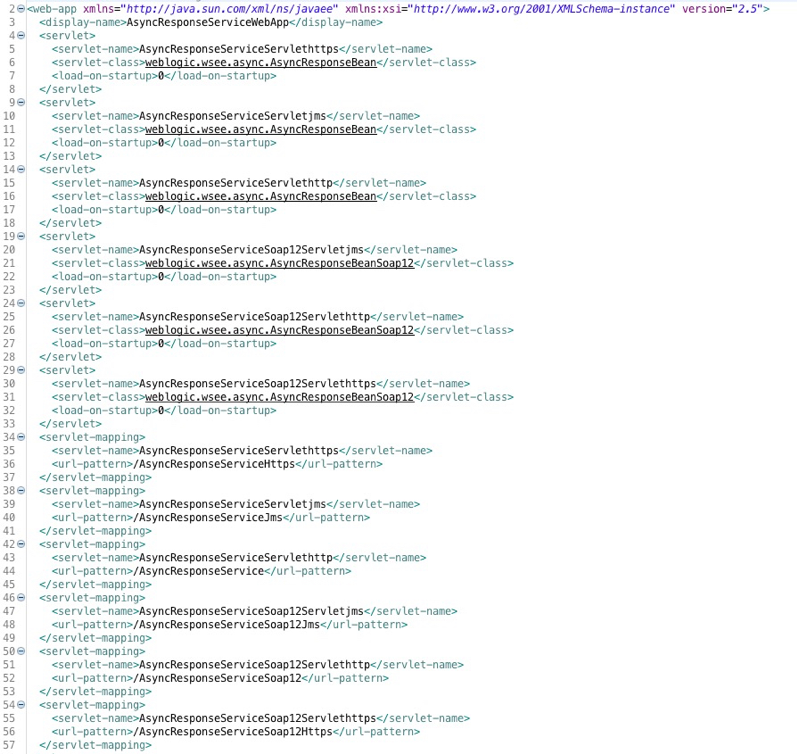

2.因为受影响的两个war包覆盖的路由较多,如下图所示,所以建议通过策略禁止 /_async/ 及 /wls-wsat/ 路径的URL访问;

wls-wsat.war的路由

bea_wls9_async_response.war的路由

3.接入阿里云WAF,对接入网站进行该漏洞的默认防护,避免造成更大的损失。

若您监测到该漏洞,可以扫描下方二维码,加入应急支持群,我们将为您提供24小时免费应急服务,为您进行漏洞处置争取时间。

本文作者:云安全专家

本文为云栖社区原创内容,未经允许不得转载。

WebLogic Server再曝高风险远程命令执行0day漏洞,阿里云WAF支持免费应急服务的更多相关文章

- Windows远程命令执行0day漏洞安全预警

网站安全云检测这不是腾讯公司的官方邮件. 为了保护邮箱安全,内容中的图片未被显示. 显示图片 信任此发件人的图片 一.概要 Shadow Brokers泄露多个Windows 远程漏洞利用工具 ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- 【漏洞预警】Redis 4.x/5.x 远程命令执行高危漏洞

2019年7月09日,阿里云应急响应中心监测到有安全研究人员披露Redis 4.x/5.x 远程命令执行高危漏洞利用代码工具.针对未授权或弱口令的Redis服务,攻击者通过构造特定请求,成功利用漏洞可 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- WebLogic远程命令执行

靶机说明 目标ip:172.16.53.28(window 2003) 本靶机所针对的序列化漏洞系列以及常见安全问题如下: 弱口令登陆控制台部署war包webshell CVE-2018-2893 C ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- WebLogic “Java 反序列化”过程远程命令执行

WebLogic “Java 反序列化”过程远程命令执行 详细信息: https://www.seebug.org/vuldb/ssvid-89726 说明: 反序列化是指特定语言中将传递的对象序列化 ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- SSD报告 - QRadar远程命令执行

SSD报告 - QRadar远程命令执行 漏洞摘要 QRadar中的多个漏洞允许远程未经身份验证的攻击者使产品执行任意命令.每个漏洞本身并不像链接那么强大 - 这允许用户从未经身份验证的访问更改为经过 ...

随机推荐

- CSS实例 display display 边距

CSS学习大纲 在标签上设置style属性: background-color:#2459a2 ; height:48px ; 编写CSS样式: 1.标签的style属性 2.写在head里面,sty ...

- 调用本地摄像头并通过canvas拍照

首先我们需要新建一个video标签,并且放到html里边 var video = document.createElement("video"); video.autoplay=& ...

- 洛谷P1003 [NOIP2011提高组Day1T1]铺地毯

P1003 铺地毯 题目描述 为了准备一个独特的颁奖典礼,组织者在会场的一片矩形区域(可看做是平面直角坐标系的第一象限)铺上一些矩形地毯.一共有 n 张地毯,编号从 1 到n .现在将这些地毯按照编号 ...

- POJ1182 NOI2001 食物链

食物链 Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 77428 Accepted: 23067 Description ...

- bzoj2212/3702 [Poi2011]Tree Rotations 线段树合并

Description Byteasar the gardener is growing a rare tree called Rotatus Informatikus. It has some in ...

- 忘记用了delete释放内存,如何防止内存溢出

C++的内存管理还是要自己来做的,自己要进行内存的申请和释放 程序直接kill掉,OS会回收的 但是面试要问到这个问题,其实是想问你别的 RAII,也称为“资源获取就是初始化”,是c++等编程语言常用 ...

- Web编译器Visual Studio扩展

原文地址:https://marketplace.visualstudio.com/items?itemName=MadsKristensen.WebCompiler 一个Visual Studio扩 ...

- Python数据分析与展示[第一周]

ipython 中的问号 获得相关的描述信息 %run 系统文件 执行某一个文件 ipython的模式命令 %magic 显示所有的魔术命令 %hist 命令历史输入信息 %pdb 异常发 ...

- 随机模块(import random)

随机的概念: 在某个范围内取到的每一个值的概率是相同的 随机小数: 1.random.random() #0-1之内的随机小数 2.random.unifom(1,5) #范围之内的随机小数 随机整数 ...

- Cannot read property 'appendChild' of null

1.js报错解决办法 这个一般是你获取的节点不存在引起的. 可能出现这种情况的原因:你获取这节点时,节点还没加载,例如:你的JS写在head里面,取body里面的某一节点,这时候是取不到的.这种情况的 ...