Scyther 形式化分析工具资料整理(三)

1、作者Cas Cremers在做TLS1.3的时候我么发现并没有使用Scyther 形式化丰分析工具对其进行分析,而是使用了 The Tamarin 。作者建立了TLS.13的模型。 那么我的目标是 使用Scyther工具对TLS1.2协议的握手协议和TLS1.3版本的握手协议分别进行形式化的分析。通过对比TLS1.3较之前的TLS1.2版本上的改进之后是否还存在攻击图输出。或者改变TLS1.3版本协议中的消息发送的时序或者其他工业网络中相关的问题,在检查是否TLS1.3版本的协议存在漏洞。

作者对TLS1.3协议版本的形式化分析发表的相关论文:Automated Analysis and Verification of TLS 1.3: 0-RTT, Resumption and Delayed Authentication

作者公开发表的所有文章的列表:(这里我只挑选关于Scyther 形式化分析工具的论文资料)

PublicationsBooks/Book chapters

- Operational Semantics and Verification of Security Protocols

With S. Mauw. Information Security and Cryptography series, Springer, 2012. - Book chapter: Model Checking Security Protocols

With D. Basin and C. Meadows.

In: Handbook of Model Checking, Springer.

[bibtex]

Conference and workshop papers

- Abstractions for security protocol verification

With Thanh Binh Nguyen and Christoph Sprenger.

Journal of Computer Security, 2018. - A Comprehensive Symbolic Analysis of TLS 1.3

With M. Horvat, J. Hoyland, S. Scott, and T. van der Merwe.

ACM CCS 2017: Proceedings of the 24th ACM Conference on Computer and Communications Security, Dallas, USA, 2017. - A Formal Security Analysis of the Signal Messaging Protocol

With K. Cohn-Gordon, B. Dowling, L. Garratt, and D. Stebila

IEEE EuroS&P 2017.

[full version (eprint) - On Post-Compromise Security

With K. Cohn-Gordon and L. Garratt.

CSF 2016, Proc. of the 29th IEEE Computer Security Foundations Symposium, 2016.

[Long version] [bibtex] - Automated Analysis of TLS 1.3: 0-RTT, Resumption and Delayed Authentication

With M. Horvat, S. Scott, and T. van der Merwe.

IEEE Symposium on Security and Privacy (Oakland), San Jose, CA, May 2016.

[PDF] [further information and sources] [bibtex - Automated Analysis of Diffie-Hellman Protocols and Advanced Security Properties

With B. Schmidt, S. Meier, and D. Basin.

CSF 2012, Proc. of the 25th IEEE Computer Security Foundations Symposium, Harvard, 2012.

[pdf] [bibtex] [Extended version]

Tool support: Tamarin Prover - Comparing State Spaces in Automatic Security Protocol Analysis

With P. Lafourcade and P. Nadeau.

Formal to Practical Security (LNCS 5458/2009), Springer.

[pdf] [bibtex]

Test reproduction archive containing all scripts, the used test data, and protocol description generators: [gzipped tar file] - Comparing State Spaces in Automatic Security Protocol Analysis

With P. Lafourcade and P. Nadeau.

Formal to Practical Security (LNCS 5458/2009), Springer.

[pdf] [bibtex]

Test reproduction archive containing all scripts, the used test data, and protocol description generators: [gzipped tar file] - Feasibility of multi-protocol attacks

ARES 2006, Proc. of the first international conference on availability, reliability and security, Vienna, Austria, April 2006, IEEE.

[pdf] [bibtex] - Operational semantics of security protocols

With S. Mauw.

Scenarios: models, transformations and tools: revised selected papers. Dagstuhl castle, Germany, September 7-12, 2003, LNCS, Vol. 3466, 2005, Springer.

[pdf] [bibtex] - 以及后面的55-60。

- Operational semantics of security protocols

- Feasibility of multi-protocol attacks

- Comparing State Spaces in Automatic Security Protocol Analysis

- Comparing State Spaces in Automatic Security Protocol Analysis

- Automated Analysis of Diffie-Hellman Protocols and Advanced Security Properties

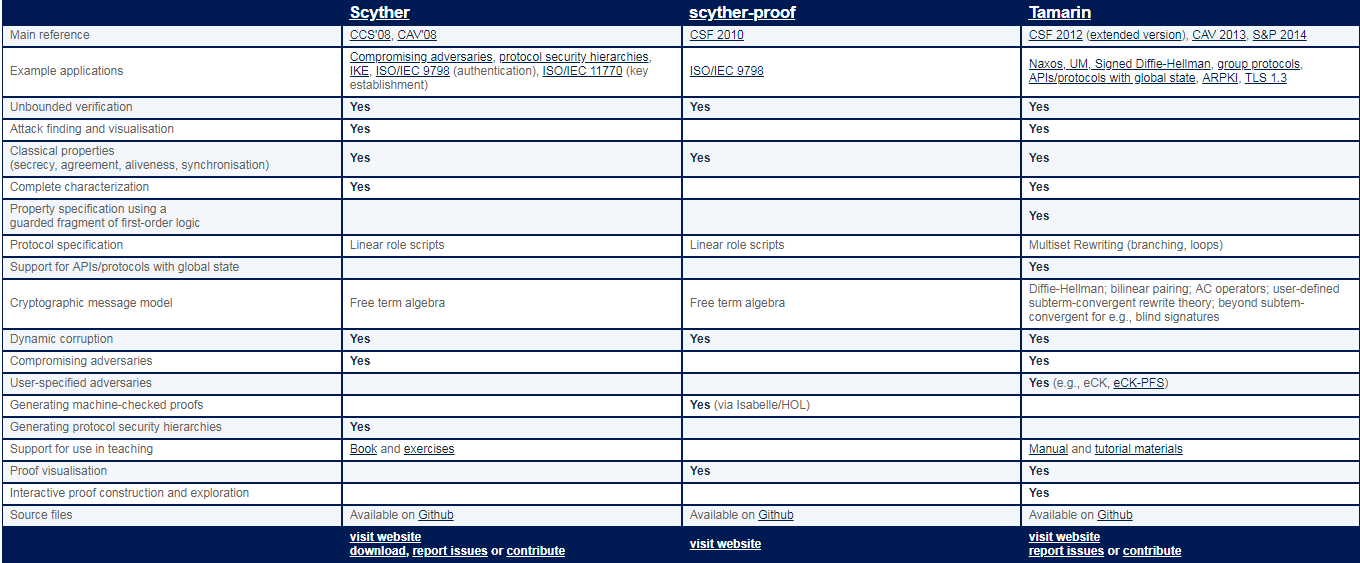

2、形式化分析工具的功能差异性比较

并不是说 所有的形式都适合使用某一种形式化分析工具来做,而是每一种协议都有自己适合的分析工具进行分析。 我现在觉得还是没有看懂Scyther的手册还有形式化描述的语言。Scyther是一种自动验证协议的安全工具,

scyther的主要特点是: 可以使用无限次数的会话和随机数来验证协议; 可以表征协议,产生所有可能的协议行为的有限表示。

作者使用 scyther工具已经分析的协议有:

作者一共开发了三种形式化分析的工具,分别是 Scyther 、Scyther-proof 、Tamarin

作者说道: 对于各种对手模型的标准分析或者了解安全协议,可以使用 Scyther 工具

需要机器检查的证据使用 Scyther-proof

对于高级分析和尖端功能使用 Tamarin

貌似之前的Scyther关于安装的 实例已经说过,此处不再赘述。

2、看看作者是如何在PPT中解说自己的 Operation Semantics 这本书的概要

为了评估不安全的系统 ,需要定义两个恰恰是下面的:

安全协议: 一种连接方式将链条连接到自行车并锁定的方法。

入侵者模型: 自行车盗窃

什么是安全 : 安全协议的安全性要求在模型中精确的定义。

举个列子: 自行车完整的样子、自行车架不能被盗窃、自行车车座不能被盗窃

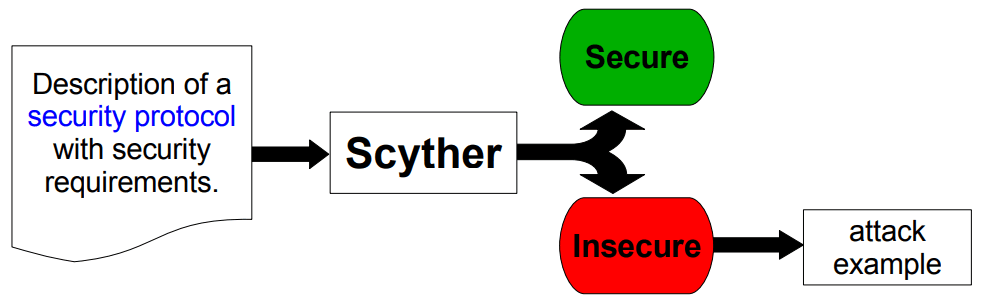

从第四章开始从数学的模型开始,开发了Scyther工具 ,如何使用: 这幅图基本上描述了

将几个安全的协议混合在一起可能得到的不是安全的协议。

Scyther 形式化分析工具资料整理(三)的更多相关文章

- 《形式化分析工具Scyther性能研究》------摘抄整理

本篇论文的主要创新点在--------使用 Scyther工具发现对部分 KCI攻击搜索出现漏报的现象,并给出了存在的原因, 介绍了 形式化分析工具 AVispa全称是 Automated V ...

- 协议形式化分析Scyther 资料整理

1.性能分析 目前来说形式化的分析已经成为安全协议的一种很流行的方法,但是每种工具都用其不同适合的协议,Scyther软件是一种形式化分析工具,极大的促进了协议的分析和设计,scyther工具在运行界 ...

- TLS1.3&TLS1.2形式化分析

本博客是对下面博客连接上的原文进行梳理+自己在其他方面资料做个整理 https://blog.csdn.net/andylau00j/article/details/79269499 https:// ...

- 1、Android项目框架搭建 (分析需求、整理资料)

闲来无事.想搭个框架试试 分析一般应用 将资料整理整理 粗略统计 须要下面资料 1.android-pulltorefresh 一个强大的拉动刷新开源项目,支持各种控件下拉刷新 ListView.Vi ...

- 《OAuth2.0协议安全形式化分析-》----论文摘抄整理

---恢复内容开始--- 本篇论文发表在计算机工程与设计,感觉写的还是很有水准的.实验部分交代的比较清楚 本篇论文的创新点: 使用Scyther工具 主要是在 DY模型下面 形式化分析了 OAuth2 ...

- 超全整理!Linux性能分析工具汇总合集

转自:http://rdc.hundsun.com/portal/article/731.html?ref=myread 出于对Linux操作系统的兴趣,以及对底层知识的强烈欲望,因此整理了这篇文章. ...

- (转)超全整理!Linux性能分析工具汇总合集

超全整理!Linux性能分析工具汇总合集 原文:http://rdc.hundsun.com/portal/article/731.html 出于对Linux操作系统的兴趣,以及对底层知识的强烈欲望, ...

- Android内存优化(三)详解内存分析工具MAT

前言 在这个系列的前四篇文章中,我分别介绍了DVM.ART.内存泄漏和内存检测工具的相关知识点,这一篇我们通过一个小例子,来学习如何使用内存分析工具MAT. 1.概述 在进行内存分析时,我们可以使用M ...

- zz 圣诞丨太阁所有的免费算法视频资料整理

首发于 太阁实验室 关注专栏 写文章 圣诞丨太阁所有的免费算法视频资料整理 Ray Cao· 12 小时前 感谢大家一年以来对太阁实验室的支持,我们特地整理了在过去一年中我们所有的原创算法 ...

随机推荐

- java构造方法前加void有什么作用

构造方法前面是没有任何返回符,不能加任何返回类型,包括void.一个构造方法一旦加了void,那么这个就不是构造方法了,变成了一个普通的方法.至于你程序出现的情况,是这样的.任何一个Java类,如果你 ...

- 偶尔在网上看到的,相对比较好的c#端订单号生成规则

偶尔在网上看到的,相对比较好的c#端订单号生成规则 public class BillNumberBuilder{ private static object locker = new obj ...

- json转字符串 —— jsonObj.toJSONString()与JSON.stringify(jsonObj)json to string

json 转变成 string方法介绍: var people = { "programmers": [{ "firstName": "Brett&q ...

- C# 后台POST和GET 获取数据

C# 后台POST和GET 获取数据 , data.Length); newStream.Close(); HttpWebResponse myResponse = (HttpWebR ...

- vue-slicksort拖拽组件

vue-slicksort拖拽组件 安装 通过npm安装 $ npm install vue-slicksort --save 通过yarn安装 $ yarn add vue-slicksort 插件 ...

- 表格组件---bootstrapTable

bootstrapTable中文官方网站http://bootstrap-table.wenzhixin.net.cn1.文件引用 //1.引用Jquery <script src=" ...

- redis相关操作命令

一.相关命令列表: 命令原型 时间复杂度 命令描述 返回值 KEYS pattern O(N) 时间复杂度中的N表示数据库中Key的数量.获取所有匹配pattern参数的Keys.需要说明的是,在我们 ...

- JavaScript、TypeScript、ES6三者之间的联系和区别

ES6是什么 ECMAScript 6.0(以下简称ES6)是JavaScript语言(现在是遵循ES5标准)的下一代标准,已经在2015年6月正式发布了.它的目标,是使得JavaScript语言可以 ...

- Python小技巧:使用一行命令把你的电脑变成服务器

不知道你有没有遇到这么一种情况,就是你有时候想要把电脑上的一些东西传输到你的手机或者 Pad ,你要么需要使用数据线连接到电脑,有时候还要装各种驱动才可以进行数据传输,要么需要借助第三方的工具,在局域 ...

- sqlserver交换数据行中的指定列

<!-- 次序上移下移 --> <update id="upOrDown" parameterType="java.util.Map"> ...